Zarządzanie podatnościami to praktyka proaktywnego znajdowania i naprawiania potencjalnych słabych punktów bezpieczeństwa sieci organizacji. Podstawowym celem jest zastosowanie tych poprawek, zanim atakujący będzie mógł ich użyć do spowodowania naruszenia cyberbezpieczeństwa. Ostatnio zmodyfikowany: 2025-06-01 05:06

Przycinanie to technika głębokiego uczenia, która pomaga w rozwoju mniejszych i bardziej wydajnych sieci neuronowych. Jest to technika optymalizacji modelu polegająca na wyeliminowaniu zbędnych wartości w tensorze wagi. Ostatnio zmodyfikowany: 2025-01-22 17:01

Włóż kartę sdcard i * powinieneś * otrzymać powiadomienie o aktualizacji. Pobierz/Android OS/Firmware itp. poszukaj „aktualizacji SOP” w instrukcjach lub plikach do pobrania, ale w skrócie, rozpakuj go i umieść folder ASUS na zewnętrznej karcie SD. Włóż kartę sdcard, a * powinieneś * otrzymać powiadomienie o aktualizacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Skrypt budowania Gradle definiuje proces budowania projektów; każdy projekt zawiera pewne zależności i pewne publikacje. Zależności oznaczają elementy, które obsługują budowanie projektu, takie jak wymagany plik JAR z innych projektów i zewnętrzne pliki JAR, takie jak JDBC JAR lub Eh-cache JAR w ścieżce klasy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Najlepsza bejca na mahoniowy taras to taka, która głęboko wnika w powierzchnię drewna. Bejca taka jak Armstrong Clark jest specjalnie zaprojektowana do egzotycznego drewna twardego, takiego jak mahoń. Został opracowany, aby wnikać w gęste pory drewna, aby pomóc w utrzymaniu i ochronie przed warunkami atmosferycznymi. Ostatnio zmodyfikowany: 2025-01-22 17:01

Operatorem dostępnym w C do tego celu jest „&” (adres) operatora. Operator & i bezpośrednio poprzedzająca zmienna zwraca adres powiązanej z nim zmiennej. Innym jednoargumentowym operatorem wskaźnika C jest „*”, nazywany również jako wartość pod adresem lub operatorem pośrednim. Ostatnio zmodyfikowany: 2025-01-22 17:01

Okazuje się, że siostry - Barbie, Chelsea, Stacie i Skipper - faktycznie mają nazwisko: Roberts. Oznacza to, że Barbie nie jest cudem o jednym imieniu (mimo że jest wystarczająco kultowa, aby być). Jej pełne imię to Barbie Millicent Roberts. Ostatnio zmodyfikowany: 2025-01-22 17:01

Oba telefony są teraz wyposażone w nowy czytnik linii papilarnych montowany z przodu i mają system Android 7.0 Nougat zaraz po wyjęciu z pudełka, ale Moto G5 nadal nie ma NFC, więc nie możesz użyć najtańszego telefonu Moto do płacenia za towary zamiast zbliżeniowej karty kredytowej. Ostatnio zmodyfikowany: 2025-01-22 17:01

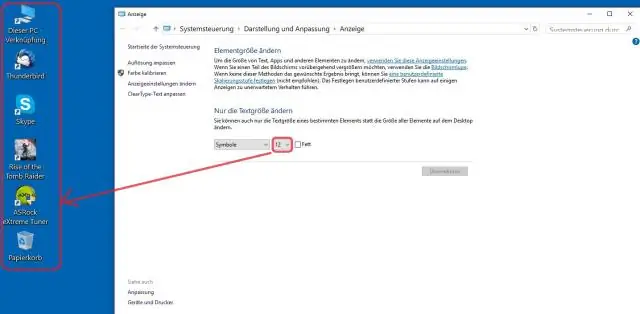

Metoda 1 W systemie Windows Otwórz Start… Otwórz Ustawienia… Kliknij System. Jest to ikona w kształcie ekranu w lewym górnym rogu okna Ustawienia. Kliknij Wyświetl. Ta zakładka znajduje się w lewym górnym rogu okna. Kliknij menu rozwijane „Zmień rozmiar tekstu, aplikacji i innych elementów”. Kliknij rozmiar. Rozważ użycie Lupy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ładowanie jest szybsze - Tabela docelowa musi być pusta (więc nie ma potrzeby wznawiania od punktu, w którym wystąpił błąd) - Jeśli się nie powiedzie - Upuść i ponownie utwórz tabelę - Nie można mieć NUSI w tabeli, ponieważ wymaga to, aby wiersze były na wzmacniaczach różnicowych. MLOAD - załaduj tabelę, która jest już załadowana. Wolniej wtedy - Jeśli się nie powiedzie - możemy wznowić od ostatniego punktu kontrolnego. Ostatnio zmodyfikowany: 2025-01-22 17:01

Magnesy w komputerze/laptopie wytwarzają prąd elektryczny zasilający laptopa/komputer. Niektóre magnesy mogą zepsuć dysk twardy komputera. Dzieje się tak, ponieważ laptopy używają dysków twardych do przechowywania pamięci, a dysk twardy jest wykonany z metalu, do którego przyciągają magnesy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Oprogramowanie iOS Beta Pobierz profil konfiguracji ze strony pobierania. Podłącz urządzenie do przewodu zasilającego i połącz się z siecią Wi-Fi. Stuknij Ustawienia > Ogólne > Aktualizacja oprogramowania. Stuknij Pobierz i zainstaluj. Aby zaktualizować teraz, kliknij Zainstaluj. Jeśli pojawi się monit, wprowadź swój kod dostępu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aplikacje. Zarówno Microsoft Office Home i Student, jak i Office Home and Business zawierają Word do tworzenia dokumentów, Excel do arkuszy kalkulacyjnych, PowerPoint do prezentacji i aplikację do robienia notatek OneNote. Ostatnio zmodyfikowany: 2025-01-22 17:01

Adnotacja Spring @Value służy do przypisywania wartości domyślnych do zmiennych i argumentów metod. Możemy odczytać zmienne środowiskowe wiosny, a także zmienne systemowe za pomocą adnotacji @Value. Adnotacja Spring @Value obsługuje również SpEL. Ostatnio zmodyfikowany: 2025-01-22 17:01

Najlepsze języki programowania, objaśnione Java. Według Tiobe Java była numerem 1 lub 2 najpopularniejszym językiem praktycznie od czasu jej powstania w połowie lat 90-tych. Język programowania C. Pyton. JavaScript. Rubin. Ostatnio zmodyfikowany: 2025-01-22 17:01

Klawisze Redis Komendy Nr seryjny Komenda i opis 10 Klawisz PERSIST Usuwa wygaśnięcie z klawisza. 11 Klucz PTTL Pobiera pozostały czas ważności kluczy w milisekundach. 12 Klucz TTL Pobiera pozostały czas ważności kluczy. 13 RANDOMKEY Zwraca losowy klucz z Redis. Ostatnio zmodyfikowany: 2025-01-22 17:01

Luki w aplikacjach internetowych są często punktem wyjścia do udanej kampanii phishingowej. Open Web Application Security Project (OWASP) koncentruje się na poprawie bezpieczeństwa oprogramowania poprzez dostarczanie bezstronnych, praktycznych informacji na temat najlepszych praktyk i proaktywnych kontroli. Ostatnio zmodyfikowany: 2025-01-22 17:01

ATube Catcher to darmowe oprogramowanie przeznaczone do pobierania filmów z YouTube i podobnych platform. Może zapisywać filmy lokalnie w celu udostępniania, edycji lub oglądania bez połączenia z Internetem. Kluczową cechą aTube Catcher jest możliwość eksportowania filmów do różnych formatów i w różnych rozdzielczościach. Ostatnio zmodyfikowany: 2025-01-22 17:01

Terminologia RDBMS Baza danych. Baza danych to zbiór tabel takich jak itp. Tabela. Tabela to zbiór wierszy i kolumn, na przykład Kolumna. Kolumna znajduje się w tabeli – Row. Row jest również nazywany krotką w RDBMS. Główny klucz. Klucz obcy. Super klucz. Klucz kompozytowy. Ostatnio zmodyfikowany: 2025-01-22 17:01

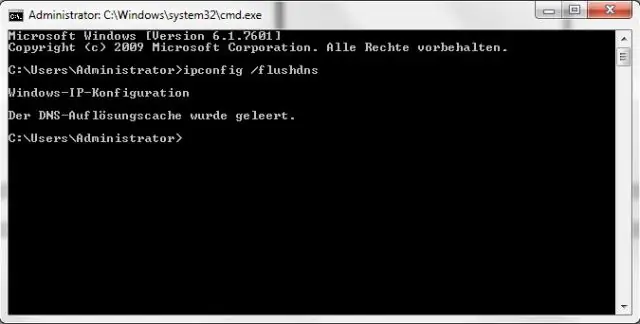

Aby sprawdzić S.M.A.R.T. danych w systemie Windows, aby monitorować kondycję dysków SSD, możesz użyć narzędzia innej firmy lub wiersza poleceń Windows Management Instrumentation WMIC. Aby uzyskać do tego dostęp, po prostu otwórz wiersz polecenia i wpisz wmic. Następnie wpisz diskdrive, aby uzyskać status i naciśnij enter. Ostatnio zmodyfikowany: 2025-01-22 17:01

10 zajęć Ludzie pytają też, ile zdjęć ma Mnist? Baza danych MNIST zawiera: 60, 000 obrazy treningowe i 10, 000 testowanie obrazów. Można też zapytać, jaki jest format danych Mnist? MNIST (Mixed National Institute of Standards and Technology) baza danych jest zbiór danych na cyfry pisane ręcznie, dystrybuowane przez THE.. Ostatnio zmodyfikowany: 2025-01-22 17:01

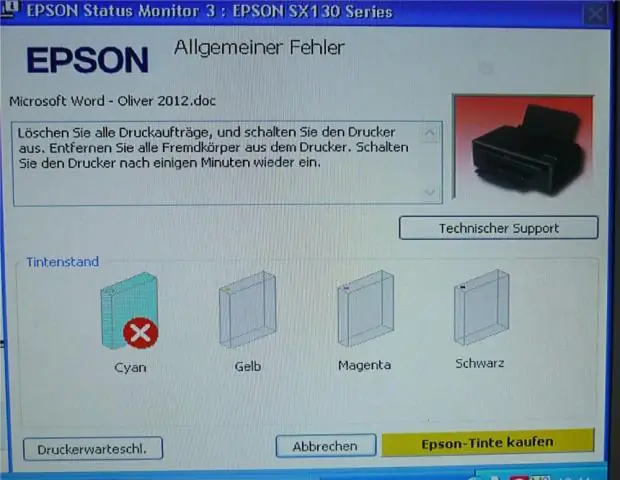

Drukowanie z podajnika fotograficznego Przejdź do Panelu sterowania - Urządzenia i drukarka. Kliknij prawym przyciskiem myszy drukarkę Envy i wybierz „Właściwości drukarki”. Przejdź do „Ustawienia urządzenia” i upewnij się, że „PhotoTray” jest zaznaczone jako „Zainstalowane”. Ostatnio zmodyfikowany: 2025-01-22 17:01

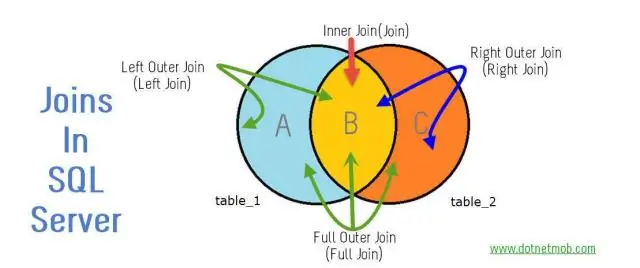

W sprzężeniach zewnętrznych wszystkie powiązane dane z obu tabel są połączone poprawnie oraz wszystkie pozostałe wiersze z jednej tabeli. W pełnych złączeniach zewnętrznych wszystkie dane są łączone wszędzie tam, gdzie to możliwe. Ostatnio zmodyfikowany: 2025-01-22 17:01

WIDEO Podobnie można zapytać, jak sparować hoverboard z 1 hoverboardem? Przejdź do urządzenia mobilnego i otwórz ustawienia> Bluetooth. Wyszukaj nowe urządzenia i naciśnij Latająca deska urządzenie do łączyć do niego. ten Latająca deska wyda dźwięk informujący o nawiązaniu połączenia.. Ostatnio zmodyfikowany: 2025-01-22 17:01

To właśnie w czwartym kręgu dziewiątego kręgu karani są najgorsi grzesznicy, zdrajcy swoich dobroczyńców. Tutaj te potępione dusze, zamrożone w lodzie, są całkowicie niezdolne do poruszania się ani mówienia i są powykrzywiane w różnego rodzaju fantastyczne kształty w ramach ich kary. Ostatnio zmodyfikowany: 2025-06-01 05:06

Kroki Wyślij e-mail do jeff@amazon.com, aby uzyskać bezpośrednią uwagę od Bezos lub jego zespołu wykonawczego. Bezos szeroko reklamuje swój własny adres e-mail, aby klienci mogli się z nim skontaktować. Tweetuj @JeffBezos, jeśli chcesz się z nim skontaktować w mediach społecznościowych. Wyślij list do Bezosa w siedzibie Amazona, jeśli wolisz napisać. Ostatnio zmodyfikowany: 2025-01-22 17:01

Deweloper rurociągów. OPIS. The Pipeline Developer jest częścią zespołu studia odpowiedzialnego za opracowywanie i wspieranie narzędzi przyspieszających przepływ pracy w produkcji wysokiej jakości obrazów efektów wizualnych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby ponownie sformatować dysk w systemie Windows: Podłącz dysk i otwórz Eksploratora Windows. Kliknij dysk prawym przyciskiem myszy i wybierz Format z menu rozwijanego. Wybierz żądany system plików, nadaj dyskowi nazwę w polu Etykieta woluminu i upewnij się, że pole Szybki format jest zaznaczone. Kliknij Start, a komputer ponownie sformatuje dysk. Ostatnio zmodyfikowany: 2025-01-22 17:01

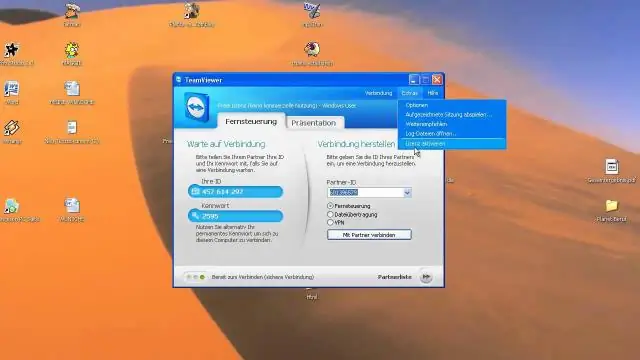

Skonfiguruj komputer roboczy Kliknij przycisk „Start”, kliknij prawym przyciskiem myszy „Komputer”, a następnie wybierz „Właściwości”. Kliknij menu „Ustawienia zdalne” i wybierz kartę „Zdalne”. Zaznacz opcję „Zezwalaj na połączenia pomocy zdalnej z tym komputerem”. Kliknij „Wybierz użytkowników” i „Dodaj” w oknie dialogowym Użytkownicy pulpitu zdalnego. Ostatnio zmodyfikowany: 2025-01-22 17:01

Rosalynn A. McMillan Kryształ McMillan. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kindle Cloud Reader to tylko adres strony internetowej, read.amazon.com, do którego można uzyskać dostęp z dowolnej kompatybilnej przeglądarki internetowej. Kindle for Mac to program, który faktycznie zainstalowałeś na komputerze Mac, aby czytać książki Kindle. Ostatnio zmodyfikowany: 2025-01-22 17:01

Michael cały czas słyszymy ten mit i to po prostu nieprawda. Termity żywią się drewnem w celu uzyskania celulozy i chociaż niektóre termity zjadają bardziej miękkie drewno, ponieważ jest im łatwiej je trawić, trzy główne termity, które zwykle traktujemy, Schedorhinotermes, Coptotermes i Nasutitermes, wszystkie jedzą twarde drewno. Ostatnio zmodyfikowany: 2025-01-22 17:01

Każdy uruchomiony proces w Uniksie ma przypisany do niego priorytet. Możesz zmienić priorytet procesu za pomocą narzędzia nice and renice. Polecenie Nice uruchomi proces ze zdefiniowanym przez użytkownika priorytetem planowania. Polecenie Renice zmodyfikuje priorytet harmonogramu uruchomionego procesu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Narzędzie Reverse DNS Lookup Tool wymaga wprowadzenia adresu IP, który ma odpowiednią nazwę hosta. Wprowadzając adres IP do narzędzia Reverse DNS Lookup Tool, możesz znaleźć nazwę domeny powiązaną z odpowiednim adresem IP. Na przykład jeden adres IP Google.com to 74.125. 142.147. Ostatnio zmodyfikowany: 2025-01-22 17:01

RJ-11. Bardziej znany jako port modemu, złącze telefoniczne, gniazdo telefoniczne lub linia telefoniczna, Zarejestrowany Jack-11 (RJ-11) to cztero- lub sześcioprzewodowe połączenie dla złączy telefonicznych i modemowych w USA. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kto może sprzedawać domy HUD? Aby zakwalifikować się do sprzedaży domów HUD, pośrednicy w obrocie nieruchomościami muszą wypełnić i podpisać następujące formularze i wszelkie dokumenty potwierdzające, a następnie przesłać je do lokalnego centrum HUD Homeownership: Wniosek brokera SAMS 1111 i Certyfikat brokera sprzedaży SAMS 1111A. Ostatnio zmodyfikowany: 2025-01-22 17:01

Manipulacja symbolami to gałąź informatyki zajmująca się manipulacją nieprzewidywalnie ustrukturyzowanymi danymi. Języki te mogą powstać albo poprzez osadzenie funkcji manipulacji symbolami w języku ogólnego przeznaczenia, albo poprzez rozszerzenie języka manipulacji symbolami o ogólne obliczenia. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zdania deklaratywne lub deklaracje przekazują informacje lub składają oświadczenia. Zdania lub pytania pytające, proś o informacje lub zadawaj pytania. Zdania w trybie rozkazującym lub imperatywy wydają polecenia lub prośby. Wykrzykniki lub wykrzykniki pokazują nacisk. Ostatnio zmodyfikowany: 2025-01-22 17:01

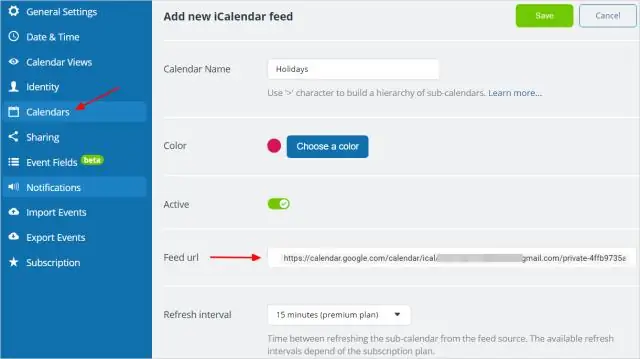

Kanał iCalendar, często nazywany również icsfeed, to format kalendarza, który umożliwia udostępnianie danych kalendarza z jednej usługi kalendarza do innej usługi kalendarza. Umożliwia wyświetlanie wydarzeń z kalendarza Teamup w AppleiCal, Kalendarzu Google, Outlooku lub dowolnej innej aplikacji kalendarza obsługującej kanały iCalendar. Ostatnio zmodyfikowany: 2025-01-22 17:01

Druk offsetowy wykorzystuje wytrawione metalowe płytki, które nakładają tusz na arkusz papieru. Konfiguracja do druku offsetowego jest generalnie znacznie bardziej czasochłonna i kosztowna niż druk cyfrowy. Z drugiej strony druk cyfrowy wykorzystuje rolki elektrostatyczne – zwane „bębnami” – do nakładania tonera na papier. Ostatnio zmodyfikowany: 2025-01-22 17:01