Istnieje kilka prostych sposobów sprawdzenia, czy modem ma wbudowany router. Porty Ethernet – Jeśli twój modem zawiera porty Ethernet z tyłu, może również służyć jako router, ale nie gwarantuje to, że obsługuje Wi-Fi. Ostatnio zmodyfikowany: 2025-06-01 05:06

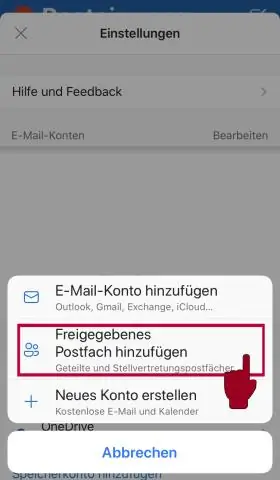

Udostępniona skrzynka pocztowa to skrzynka pocztowa, której wielu użytkowników może używać do czytania i wysyłania wiadomości e-mail. Współdzielone skrzynki pocztowe mogą być również używane do zapewnienia wspólnego kalendarza, umożliwiając wielu użytkownikom planowanie i wyświetlanie czasu urlopu lub zmian roboczych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Sony Xperia 10 Jego wydajność, bateria i aparat są nieco słabsze w porównaniu z 10 Plus, ale ogólnie to nadal solidny smartfon średniej klasy z najnowszym oprogramowaniem i szeregiem funkcji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Parse() i jQuery. parseJSON(), obie są używane do parsowania ciągu JSON i zwracają wynikową wartość JavaScript lub obiekt opisany przez ciąg. jQuery.parse() to standardowa wbudowana w JavaScript metoda obiektowa JSON. Ostatnio zmodyfikowany: 2025-01-22 17:01

Waze obsługuje obecnie zgłaszanie i ostrzeżenia dla trzech kategorii fotoradarów: Fotoradary, Kamery na światłach i Fałszywe fotoradary. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby wyświetlić sesje: W programie SQL Developer kliknij Narzędzia, a następnie Monitoruj sesje. Zostanie wyświetlona karta Sesje. Ostatnio zmodyfikowany: 2025-01-22 17:01

MBR (Master Boot Record) i GPT (GUIDPartition Table) to dwa różne sposoby przechowywania informacji o partycjonowaniu na dysku. Informacje te obejmują miejsce rozpoczęcia i rozpoczęcia partycji, dzięki czemu system operacyjny wie, które sektory należą do każdej partycji i która partycja jest rozruchowa. Ostatnio zmodyfikowany: 2025-01-22 17:01

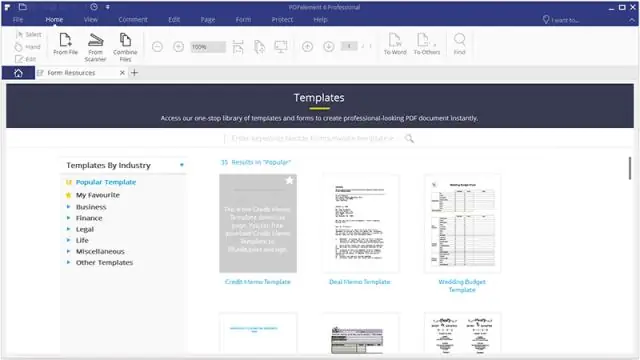

Uruchom Adobe Acrobat i kliknij „Plik”, a następnie „Otwórz”, aby zlokalizować i otworzyć wybrany plik PDF. Kliknij menu 'Narzędzia', następnie wybierz 'Treść' i wybierz opcję 'Link'.Twój wskaźnik zmieni się w krzyżyk. Gdy funkcja linku jest włączona, w dokumencie zobaczysz również wszelkie osadzone lub niewidoczne linki. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ręczna drukarka etykiet Dymo LetraTag 100H Plus to niedrogi wybór do drukowania etykiet papierowych, plastikowych, naprasowywanych i metalowych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Znaczenie: Zainicjowany z powodu niedoborów siły roboczej w rolnictwie spowodowanych wejściem Ameryki w II wojnę światową, program bracero skłonił meksykańskich robotników do zastąpienia amerykańskich pracowników przemieszczonych przez wojnę. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pakiety dostarczone przez firmę Oracle. Oracle dostarcza wiele pakietów z serwerem Oracle, aby rozszerzyć funkcjonalność bazy danych lub dać dostęp PL/SQL do funkcji SQL. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tantal występuje naturalnie w minerale kolumbitu-tantalicie. Występuje głównie w Australii, Brazylii, Mozambiku, Tajlandii, Portugalii, Nigerii, Zairze i Kanadzie. Oddzielenie tantalu od niobu wymaga elektrolizy, redukcji fluorotantalanu potasu sodem lub reakcji węglika z tlenkiem. Ostatnio zmodyfikowany: 2025-01-22 17:01

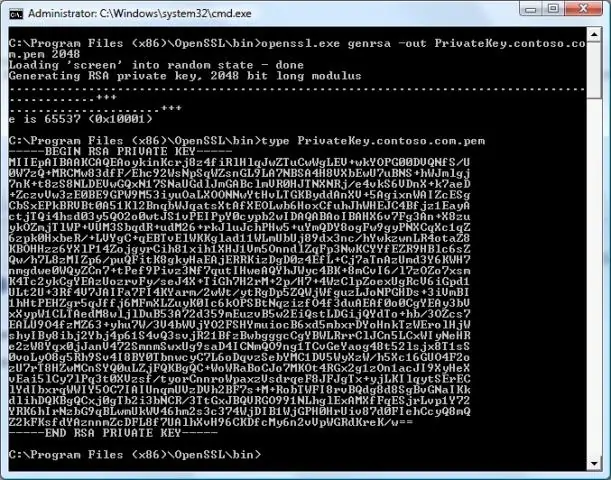

Jak utworzyć plik PKCS#12 przy użyciu OpenSSL Skopiuj klucz prywatny i certyfikat SSL do zwykłego pliku tekstowego. Klucz prywatny powinien znajdować się na górze z certyfikatem SSL poniżej. W tym przykładzie używamy 'nazwa pliku. Uruchom następujące polecenie openssl: openssl pkcs12 -export -in nazwapliku.txt -out nazwapliku.p12. Możesz otrzymać następujące monity:. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ograniczony kontekst to logiczna granica Gdy zdefiniowane są zarówno subdomeny, jak i domena rdzeniowa, czas na implementację kodu. Kontekst ograniczony określa namacalne granice stosowalności jakiejś subdomeny. Jest to obszar, w którym pewna subdomena ma sens, podczas gdy inne nie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Gry w rzeczywistości wirtualnej to zastosowanie trójwymiarowego (3D) sztucznego środowiska w grach komputerowych. Przed rozwojem technologii kompaktowej VRgaming wykorzystywał sale projekcyjne lub wieloekranowe. Sterowanie VRgaming może obejmować standardową klawiaturę i mysz, kontrolery gier lub metody przechwytywania ruchu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tworzenie formularzy do wypełnienia za pomocą Microsoft Word Włącz kartę Developer. Otwórz Microsoft Word, a następnie przejdź do karty Plik> Opcje> Dostosuj wstążkę> sprawdź kartę Deweloper w prawej kolumnie> Kliknij OK. Wstaw kontrolkę. Edytuj tekst wypełniacza. Przycisk trybu projektowania ponownie, aby wyjść z trybu. Dostosuj kontrolę treści. Ostatnio zmodyfikowany: 2025-01-22 17:01

2012 Podobnie możesz zapytać, kiedy wyszedł Beats Pill+? Bije pigułki to marka przenośnych głośników Bluetooth wyprodukowanych przez Uderzenia Elektronika. ten Pigułka była wydany w 2012 roku. Urządzenia zawierają gniazda wejściowe i wyjściowe audio 3,5 mm oraz ładują się przez port Micro USB.. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak zablokować adres IP Po lewej stronie kliknij narzędzie „Odmów IP”. Możesz tutaj dodać adresy IP, którym chcesz zablokować (odmówić) dostępu do Twojej witryny. Możesz także zobaczyć aktualną listę adresów IP, które zostały już zablokowane. Kliknij „Dodaj adresy IP”. Dodaj adresy IP. Wstaw adresy IP po jednym w wierszu i kliknij „Dodaj”. Odrzuć adresy IP. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dzwonienie na numer telefonu komórkowego w Wielkiej Brytanii z innego kraju Zastąp początkowe „0” numeru telefonu komórkowego w Wielkiej Brytanii na „+44”, aby uzyskać pełny numer międzynarodowy. Na przykład numer brytyjski 07700 900900 ma międzynarodowy odpowiednik +44 7700 900900. Ostatnio zmodyfikowany: 2025-01-22 17:01

O: Płatek śniegu zaczyna się formować, gdy bardzo zimna kropla wody zamarza na pyłku lub cząsteczce kurzu na niebie. To tworzy kryształ lodu. Gdy kryształek lodu spada na ziemię, para wodna zamarza na pierwotnym krysztale, tworząc nowe kryształy – sześć ramion płatka śniegu. Ostatnio zmodyfikowany: 2025-06-01 05:06

Adres IPv6 ma długość 128 bitów i składa się z ośmiu 16-bitowych pól, z których każde jest ograniczone dwukropkiem. Każde pole musi zawierać liczbę szesnastkową, w przeciwieństwie do notacji dziesiętnej z kropkami w adresach IPv4. Na następnym rysunku x reprezentują liczby szesnastkowe. Ostatnio zmodyfikowany: 2025-01-22 17:01

Office Essentials Checklist Meble i wyposażenie biurowe. Biurko. Wygodne krzesło. Szafki na dokumenty. Sprzęt i akcesoria komputerowe. Komputer stacjonarny i monitor. Klawiatura i mysz. Oprogramowania komputerowego. Oprogramowanie do przetwarzania tekstów. Oprogramowanie antywirusowe. Komunikacja. Linia telefoniczna. Połączenie internetowe. Ogólne materiały biurowe. Wizytówki. Koperty. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kabel Cat 6 jest w pełni certyfikowany do obsługi prędkości gigabitowych - ma sobie z tym poradzić i robi to najlepiej. Nadaje się również do dowolnych zastosowań 10-Gigabitowych, które mogą się kiedyś pojawić; chociaż w tym momencie przesuwasz granice Cat 6. I nie wchodźmy do Cat 7 i to bajkowa kraina 40-gigabitowych prędkości. Ostatnio zmodyfikowany: 2025-01-22 17:01

Obsługa i zarządzanie obrazami wdrażania (DISM) to narzędzie wiersza polecenia, które służy do montowania i obsługi obrazów systemu Windows przed wdrożeniem. Za pomocą poleceń zarządzania obrazami DISM można montować i uzyskiwać informacje o plikach obrazu systemu Windows (.wim) lub wirtualnych dyskach twardych (VHD). Ostatnio zmodyfikowany: 2025-01-22 17:01

Są metodą obsługi danych i służą do sekwencyjnego odczytu lub zapisu danych wejściowych na dane wyjściowe. Strumienie to sposób na sprawną obsługę odczytu/zapisu plików, komunikacji sieciowej lub wszelkiego rodzaju kompleksowej wymiany informacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

SharkBite oferuje pełną gamę zaworów do kontroli przepływu wody. Zawory SharkBite są wyposażone w końcówki typu „push-to-connect”, dzięki czemu można je szybko i łatwo zainstalować. Aby wykonać połączenie, utnij rurę tak czysto i prosto, jak to możliwe. Upewnij się, że rura jest wolna od zadrapań i zanieczyszczeń. Ostatnio zmodyfikowany: 2025-01-22 17:01

System Big Data składa się z obowiązkowych funkcji Dane, Przechowywanie danych, Zarządzanie informacjami, Analiza danych, Przetwarzanie danych, Interfejs i wizualizacja oraz opcjonalna funkcja, System Orchestrator. Ostatnio zmodyfikowany: 2025-06-01 05:06

Zainstaluj IE TAB Po zainstalowaniu dodatku IE Tab, odwiedź adres URL w przeglądarce Firefox, kliknij prawym przyciskiem myszy stronę i wybierz „Wyświetl stronę w IE Tab”, jak pokazano poniżej, co otworzy stronę w przeglądarce Firefox , za pomocą przeglądarki Internet Explorer. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tak, to nielegalne. Jedynymi materiałami marketingowymi, które powinny znajdować się w skrzynkach pocztowych lub w skrzynkach pocztowych, są materiały wysłane za pośrednictwem Poczty Stanów Zjednoczonych. Niektórzy myślą, że obchodzą tę zasadę, wieszając swoje materiały na skrzynce pocztowej lub na poczcie w skrzynce pocztowej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Programowe ukrywanie klawiatury miękkiej Możesz zmusić system Android do ukrycia klawiatury wirtualnej za pomocą InputMethodManager, wywołując hideSoftInputFromWindow, przekazując token okna zawierającego pole edycyjne. Wymusi to ukrycie klawiatury we wszystkich sytuacjach. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zarządzanie bezpieczeństwem IT to system, za pomocą którego organizacja kieruje i kontroluje bezpieczeństwo IT (na podstawie ISO 38500). Nadzór określa ramy rozliczalności i zapewnia nadzór w celu zapewnienia, że ryzyko jest odpowiednio łagodzone, podczas gdy kierownictwo zapewnia wdrożenie kontroli w celu ograniczenia ryzyka. Ostatnio zmodyfikowany: 2025-01-22 17:01

Główna krytyka triarchicznej teorii inteligencji dotyczyła jej nieempirycznej natury. Psycholog Linda Gottfredson twierdziła, że nie można zakładać, że tradycyjne testy IQ nie mierzą praktycznych inteligencji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Grupa odbiorców w Google Ads to sposób na segmentację lub kierowanie kampanii displayowych. W przypadku odbiorców możesz skorzystać z dwóch opcji: Kieruj na wszystkich odbiorców i dostosuj stawki dla różnych typów odbiorców. Ostatnio zmodyfikowany: 2025-01-22 17:01

Podłączanie klawiatury bezprzewodowej W menu Bluetooth wybierz Włącz Bluetooth. Wybierz Bluetooth > Skonfiguruj urządzenie Bluetooth. Wybierz klawiaturę. Przytrzymaj klawiaturę w odległości 5 cali od ekranu komputera Mac i kliknij przycisk Kontynuuj. Wpisz numer, aby sparować klawiaturę z komputerem Mac. Kliknij przycisk Kontynuuj, aby powrócić do pulpitu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kliknij zieloną ikonę paska bocznego oznaczoną „Obserwowani [liczba] osób”. Wpisz nazwę bloga Tumblr, którego chcesz obserwować. Możesz też wpisać pełny adres URL lub adres e-mail użytkownika. Kliknij przycisk „Obserwuj”, aby obserwować użytkownika. Ostatnio zmodyfikowany: 2025-01-22 17:01

Gdy Twój numer telefonu odbierze wiadomość przychodzącą, Twilio wyśle żądanie HTTP do serwera pod adresem /sms. Twoja aplikacja informuje Twilio, jak odpowiedzieć, wysyłając wiadomość tekstową. Twilio pobiera instrukcje z Twojej aplikacji i wysyła wiadomość tekstową. Ostatnio zmodyfikowany: 2025-01-22 17:01

W języku programowania Java słowo kluczowe to dowolne z 51 zarezerwowanych słów, które mają predefiniowane znaczenie w języku; z tego powodu programiści nie mogą używać słów kluczowych jako nazw zmiennych, metod, klas ani jako innych identyfikatorów. Z tych 51 słów kluczowych 49 jest w użyciu, a 2 nie są używane. Ostatnio zmodyfikowany: 2025-01-22 17:01

O kursie szkoleniowym Selenium Instytut szkoleniowy Intellipaat Selenium pomaga w nauce Selenium, jednego z najlepszych narzędzi do testowania automatyzacji. W ramach szkolenia nauczysz się komponentów Selenium, takich jak Selenium IDE, RC, WebDriver i Grid poprzez praktyczne projekty i studia przypadków. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wszystkie aplikacje mają $rootScope, który jest zakresem utworzonym na elemencie HTML zawierającym dyrektywę ng-app. RootScope jest dostępny w całej aplikacji. Jeśli zmienna ma tę samą nazwę zarówno w bieżącym zakresie, jak i w głównym zakresie, aplikacja użyje tej z bieżącego zakresu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Weryfikowanie routera EIGRP#show ip eigrp sąsiadów Wyświetla tablicę sąsiadów. Router#show ip eigrp interfaces 100 Wyświetla informacje dla interfejsów wykonujących proces 100. Router#show ip eigrp topology Wyświetla tabelę topologii. WSKAZÓWKA Polecenie show ip eigrp topology pokazuje, gdzie znajdują się możliwe następniki. Ostatnio zmodyfikowany: 2025-06-01 05:06