Kwalifikujący się studenci i nauczyciele mogą kupować poszczególne wersje naszego oprogramowania w „Cenniku edukacyjnym” ze znacznymi rabatami w sklepie internetowym firmy Avid lub u autoryzowanego sprzedawcy firmy Avid. Uczniowie i nauczyciele muszą przedstawić dowód kwalifikacji (jak opisano powyżej), aby otrzymać numer seryjny swojego produktu. Ostatnio zmodyfikowany: 2025-06-01 05:06

Tak, wirus z hosta może zainfekować maszynę wirtualną. Zainfekowana maszyna wirtualna może ponownie zainfekować sieć. Po uruchomieniu maszyny wirtualnej w trybie mostka zachowuje się ona jak każdy inny komputer podłączony do sieci lokalnej. Tak więc Vm potrzebuje zapory ogniowej i skanera antywirusowego, jak każdy inny komputer. Ostatnio zmodyfikowany: 2025-01-22 17:01

Advanced TESOL Certificate (120 godzin) 120-godzinny certyfikat TESOL OnTESOL można wypełnić w niecałe 4 tygodnie. Jeśli chcesz wziąć udział w kursie we własnym tempie, będziesz mieć maksymalnie 6 miesięcy na ukończenie kursu TESOL. Ostatnio zmodyfikowany: 2025-01-22 17:01

Na komputerze z systemem operacyjnym Windows Server (2008 R2 lub 2012 R2 lub 2016): możesz uruchomić ten sam proces ze wszystkimi robotami w tym samym czasie; możesz uruchomić różne procesy ze wszystkimi robotami w tym samym czasie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Możesz pozbyć się czarnego paska sesji, wchodząc w tryb pełnoekranowy i ponownie go opuszczając. Wystarczy dotknąć F11, aby przejść do trybu pełnoekranowego przeglądarki Chrome, i ponownie F11, aby z niego wyjść. Jeśli w Chrome pojawił się czarny pasek, powinien on zniknąć do czasu powrotu Chrome do normalnego trybu wyświetlania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Termin usługa internetowa (WS) to: serwer działający na urządzeniu komputerowym, nasłuchujący żądań na określonym porcie w sieci, obsługujący dokumenty internetowe (HTML, JSON, XML, obrazy) i tworzący usługi aplikacji internetowych, które służą w rozwiązywaniu konkretnych problemów domenowych w sieci WWW (WWW, Internet, HTTP). Ostatnio zmodyfikowany: 2025-01-22 17:01

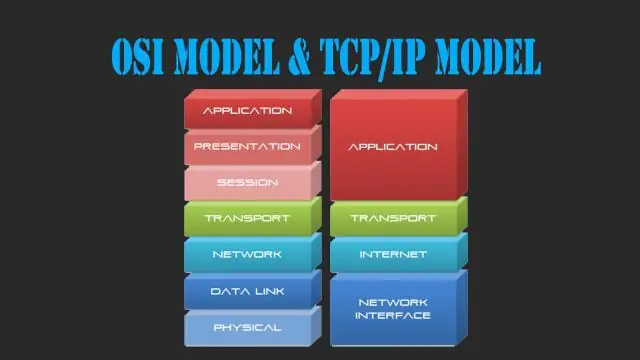

1. OSI to ogólny, niezależny od protokołu standard, działający jako brama komunikacyjna między siecią a użytkownikiem końcowym. Model TCP/IP oparty jest na standardowych protokołach, wokół których rozwinął się Internet. Jest to protokół komunikacyjny, który umożliwia połączenie hostów przez sieć. Ostatnio zmodyfikowany: 2025-01-22 17:01

Po włączeniu Num Lock przytrzymaj klawisz Alt, dotknij 0, dotknij 1, dotknij 6 i dotknij 3 - wszystko na klawiaturze numerycznej - a następnie zwolnij klawisz Alt. Tutaj może pomóc narzędzie Mapa znaków. Otwórz go, dotykając klawisza Windows, wpisując „Mapa znaków”, aby go wyszukać, i naciskając Enter. Ostatnio zmodyfikowany: 2025-06-01 05:06

Jak mogę zainstalować Windows Essentials w systemie Windows10? Pobierz Podstawy systemu Windows. Uruchom plik instalacyjny. Po przejściu do okna Co chcesz zainstalować wybierz opcję Wybierz programy, które chcesz zainstalować. Wybierz programy, które chcesz zainstalować. Kliknij Zainstaluj i poczekaj na zakończenie procesu instalacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby uruchomić Doradcę dostrajania aparatu bazy danych z Edytora zapytań programu SQL Server Management Studio Otwórz plik skryptu Transact-SQL w programie SQL Server Management Studio. Wybierz zapytanie w skrypcie Transact-SQL lub zaznacz cały skrypt, kliknij prawym przyciskiem myszy zaznaczenie i wybierz Analizuj zapytanie w Doradca dostrajania aparatu bazy danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Agencje influencer marketingu świadczą różnorodne usługi, a ich podstawowe funkcje to: Identyfikacja influencerów/twórców treści dla marki. Negocjowanie kursów z influencerami w imieniu marki. Oferowanie strategii dla kampanii marki, która zmaksymalizuje zaangażowanie i zasięg wśród odbiorców. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak wynająć prywatną skrytkę pocztową w Zjednoczonych Emiratach Arabskich Udaj się do najbliższego urzędu pocztowego lub do preferowanej lokalizacji.Udaj się do kasy wynajmu skrytek pocztowych z pieniędzmi i identyfikatorem Emirates, wypełnij formularz, zapłać pieniądze, zdobądź klucz, jeśli skrytka pocztowa jest dostępny. Lub złóż wniosek online. Odwiedź stronę EPG Strona główna > E-Usługi >Wynajmij i odnów numer P.O. Skrzynka. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli chodzi o zalety i wady VPNusług, zwykle okazuje się, że zalety znacznie przewyższają wady: VPN ukrywa Twoją tożsamość online. VPN pomagają ominąć blokady geograficzne. Usługi VPN zabezpieczają Twoje połączenia online. VPN może zapobiegać ograniczaniu przepustowości. Sieci VPN mogą ominąć zapory sieciowe. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ważnym celem systemu rozproszonego jest ułatwienie użytkownikom (i aplikacjom) dostępu do zdalnych zasobów i udostępniania ich. Zasobami może być praktycznie wszystko, ale typowe przykłady obejmują urządzenia peryferyjne, magazyny, dane, pliki, usługi i sieci, by wymienić tylko kilka. Ostatnio zmodyfikowany: 2025-01-22 17:01

15 typów Podobnie, dlaczego istnieją różne typy wtyczek? Powód, dla którego świat utknął z nie mniej niż 15 różne style buble i gniazdek ściennych, ponieważ wiele krajów wolało rozwijać wtyczka z ich własnych, zamiast przyjęcia standardu amerykańskiego.. Ostatnio zmodyfikowany: 2025-06-01 05:06

Utwórz nowy projekt interfejsu API sieci Web w programie Visual Studio: wybierz/kliknij nazwę projektu interfejsu API sieci Web w eksploratorze rozwiązań, a następnie kliknij kartę Właściwości. Ustaw „SSL włączone” na true: to samo okno właściwości pokaże również adres URL HTTPS dla aplikacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wtyczka Jenkins Pipeline ma funkcję znaną jako „lekka kasa”, w której master pobiera tylko plik Jenkins z repozytorium, w przeciwieństwie do całego repozytorium. Na ekranie konfiguracji znajduje się odpowiednie pole wyboru. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ponowne okablowanie nie jest konieczne tylko po to, aby dodać kilka dodatkowych gniazd. Jednak w przypadku instalacji w tym wieku potrzeba wiele prac naprawczych, a czas na ich wykonanie jest zanim dom zostanie zajęty. Zrób raport z instalacji, wtedy poznasz zakres zadania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kontrolowany element kryptograficzny (CCI) to termin amerykańskiej Agencji Bezpieczeństwa Narodowego na bezpieczny sprzęt telekomunikacyjny lub sprzęt do przetwarzania informacji, powiązany element kryptograficzny lub inny element sprzętowy, który pełni funkcję krytycznego zabezpieczenia komunikacji (COMSEC). Ostatnio zmodyfikowany: 2025-01-22 17:01

Z powyższej instrukcji pierwszym powodem, dla którego filtry Snapchata nie działają, jest to, że dotykasz i przytrzymujesz twarz. Jeśli Twój telefon działa wolno, wykrycie Twojej twarzy i wyświetlenie filtrów może trochę potrwać. Jeśli przytrzymanie zajmuje zbyt dużo czasu, spróbuj ponownie uruchomić telefon, aby zwolnić pamięć, a następnie spróbuj ponownie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Podstawowe informacje o obrazach referencyjnych Obraz referencyjny służy do pobrania na przykład obrazu waniliowego systemu Windows 10 i dostosowania go do swojej organizacji. Twoim zadaniem końcowym jest posiadanie nowego pliku Windows Imagingformat (WIM), który spełni potrzeby Twojej firmy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Diagram to zazwyczaj dwuwymiarowy wyświetlacz, który komunikuje się za pomocą relacji wizualnych. Jest to uproszczona i ustrukturyzowana wizualna reprezentacja pojęć, pomysłów, konstrukcji, relacji, danych statystycznych, anatomii itp. Może być używana do wszystkich aspektów działalności człowieka w celu wyjaśnienia lub zilustrowania tematu. Ostatnio zmodyfikowany: 2025-01-22 17:01

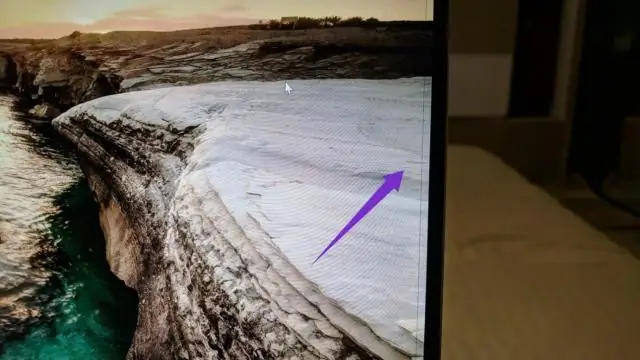

Kliknij prawym przyciskiem myszy pusty obszar pulpitu i kliknij Ustawienia wyświetlania. W Rozdzielczości kliknij menu rozwijane i upewnij się, że wybrana jest zalecana rozdzielczość. Następnie sprawdź, czy pionowe linie znikną. Ostatnio zmodyfikowany: 2025-01-22 17:01

Co to jest wirtualny host Apache? Apache Virtual Hosts A.K.A Virtual Host (Vhost) służy do uruchamiania więcej niż jednej witryny internetowej (domeny) przy użyciu jednego adresu IP. Innymi słowy, możesz mieć wiele witryn internetowych (domen), ale jeden serwer. Różne witryny będą wyświetlane w zależności od żądanego adresu URL użytkownika. Ostatnio zmodyfikowany: 2025-01-22 17:01

WIDEO W związku z tym, jak uruchomić ie9 w systemie Windows 10? Nie możesz zainstalować IE9 w systemie Windows 10 . IE11 to jedyna kompatybilna wersja. Możesz naśladować IE9 z Narzędzia programistyczne (F12) > Emulacja > Agent użytkownika.. Ostatnio zmodyfikowany: 2025-06-01 05:06

Aby utworzyć niestandardowy deserializator, musimy utworzyć klasę rozszerzającą StdDeserializer, a następnie przesłonić jej metodę deserialize(). Możemy użyć niestandardowego deserializatora, rejestrując się za pomocą ObjectMapper lub adnotując klasę za pomocą @JsonDeserialize. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zgłoś błąd w JIRA Getting Started. Wejdź na http://root.cern.ch/bugs i zaloguj się do JIRA za pomocą swojego (lekkiego) konta CERN. Najpierw wyszukaj. Zawsze najpierw przeszukuj JIRA, aby sprawdzić, czy Twój problem został już zgłoszony. Utwórz problem. Dodaj jak najwięcej szczegółów. Ostatnio zmodyfikowany: 2025-01-22 17:01

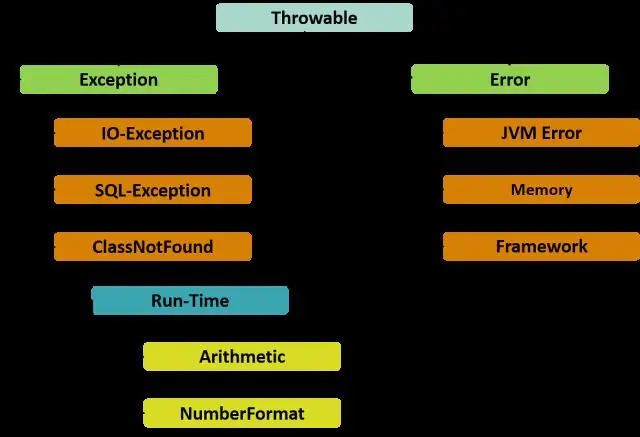

Klasa Exception ma dwie główne podklasy: klasę IOException i klasę RuntimeException. Poniżej znajduje się lista najczęściej zaznaczonych i niesprawdzonych wbudowanych wyjątków Javy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dim: definiujesz zmienną (tu: r jest zmienną typu Range) Set: ustawiasz właściwość (tu: ustaw wartość r na Range('A1') - nie jest to typ, ale wartość ). Musisz użyć zestawu z obiektami, gdyby r było typem prostym (np. int, string), to po prostu napisałbyś: Dim r As Integer r=5. Ostatnio zmodyfikowany: 2025-01-22 17:01

Oto, jak ukończyć ten proces: Włącz słuchawki Tarah, przytrzymując środkowy przycisk, aż dioda LED zacznie migać na biało i „Gotowy do parowania. W urządzeniu audio Bluetooth przejdź do menu konfiguracji Bluetooth i znajdź „Jaybird Tarah” na liście dostępnych urządzeń. Wybierz „Jaybird Tarah” z listy, aby się połączyć. Ostatnio zmodyfikowany: 2025-01-22 17:01

Półprzewodniki znajdują zastosowanie w wielu obwodach elektrycznych, ponieważ możemy sterować przepływem elektronów w tym materiale np. prądem sterującym. Półprzewodniki są również wykorzystywane do innych specjalnych właściwości. W rzeczywistości ogniwo słoneczne składa się z półprzewodników wrażliwych na energię świetlną. Ostatnio zmodyfikowany: 2025-01-22 17:01

„Klucz API” to stara nazwa klucza tajnego Firebase. Służy do generowania tokenów uwierzytelniania, aby udowodnić Firebase, kim są użytkownicy. Możesz zobaczyć dokumenty dotyczące uwierzytelniania tutaj: https://firebase.google.com/docs/auth. Ostatnio zmodyfikowany: 2025-01-22 17:01

Używane języki: Java. Ostatnio zmodyfikowany: 2025-01-22 17:01

Proces komunikacji polega na przekazywaniu lub przekazywaniu informacji lub wiadomości od nadawcy wybranym kanałem do odbiorcy pokonując bariery wpływające na jego tempo. Proces komunikacji ma charakter cykliczny, zaczyna się od nadawcy, a kończy na nadawcy w formie informacji zwrotnej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Twitter i Instagram to platformy społecznościowe przeznaczone do udostępniania multimediów i treści. Instagram koncentruje się na treściach medialnych, podczas gdy Twitter umożliwia również wpisy tekstowe i ankiety. Użytkownicy mogą grupować wiadomości do 50 osób na Twitterze i do 15 na Instagramie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zainstaluj Kotlin i użyj wiersza poleceń W menu Windows znajdź program terminala (w 'Akcesoria'). Wpisz java -version w swoim terminalu. Wyodrębnij plik zip do C: Program Files. Uruchom ponownie program terminala i sprawdź, czy możesz uruchomić Kotlina, mówiąc kotlinc. Na koniec pobierz plik kotlin. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aplikacja AWS Lambda to połączenie funkcji Lambda, źródeł zdarzeń i innych zasobów, które współpracują ze sobą, aby wykonywać zadania. Możesz użyć AWS CloudFormation i innych narzędzi, aby zebrać komponenty swojej aplikacji w jeden pakiet, który można wdrożyć i zarządzać jako jeden zasób. Ostatnio zmodyfikowany: 2025-01-22 17:01

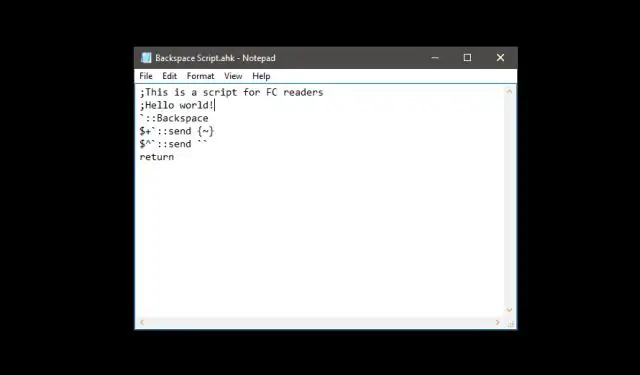

Typ: GUIutility automatyzacji języka skryptowego. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jedną z zalet języka programowania obiektowego jest ponowne wykorzystanie kodu. Programowanie obiektowe zasadniczo obsługuje 4 typy relacji, którymi są: dziedziczenie, asocjacja, kompozycja i agregacja. Wszystkie te relacje opierają się na relacji „jest”, relacji „ma” i relacji „częściowej”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Podzapytania jednowierszowe. Podzapytanie jednowierszowe zwraca zero lub jeden wiersz w zewnętrznej instrukcji SQL. Podzapytanie można umieścić w klauzuli WHERE, klauzuli HAVING lub klauzuli FROM instrukcji SELECT. Ostatnio zmodyfikowany: 2025-01-22 17:01