IPhone 7 i iPhone 6s mają 12-megapikselowe czujniki z tyłu, ale rzeczywista różnica dotyczy przysłony, rozmiaru piksela i przetwarzania końcowego. 7 ma aperturę f/1,8 w porównaniu z f/2,2 6s, co daje większy rozmiar piksela, optyczną stabilizację obrazu i dłuższą ekspozycję. Ostatnio zmodyfikowany: 2025-01-22 17:01

Roombas nie będzie poruszał się po ciemnych dywanach, dywanikach, kafelkach ani niczego, co wygląda na półkę do czujnika. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jest szeroko stosowany w różnych gałęziach przemysłu. Branże te to motoryzacja, lotnictwo, sprzęt obronny i przemysłowy, projektowanie instalacji, towary konsumenckie, architektura i budownictwo, energetyka procesowa i ropa naftowa oraz inne usługi. CATIA jest również stosowana w europejskim przemyśle lotniczym i kosmicznym. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dotknij pozycji menu „Ogólne”. Przewiń w dół ekranu i dotknij "Resetuj". Spowoduje to wyświetlenie ekranu opcji resetowania. Dotknij "Wymaż całą zawartość i ustawienia". TheiPod wyświetli monit za pomocą dwóch przycisków: „EraseiPod” i „Anuluj”. Stuknij „Wymaż iPoda”. iPod usuwa zawartość i ponownie uruchamia oprogramowanie iOS. Ostatnio zmodyfikowany: 2025-01-22 17:01

W okienku zadań Projekt slajdu wybierz Schematy animacji. Przewiń w dół wymienionych schematów. Oto jesteś - wymieniona jest nasza własna kategoria schematów animacji (zdefiniowane przez użytkownika). Zastosuj do slajdu schemat „Prosta animacja”. Ostatnio zmodyfikowany: 2025-01-22 17:01

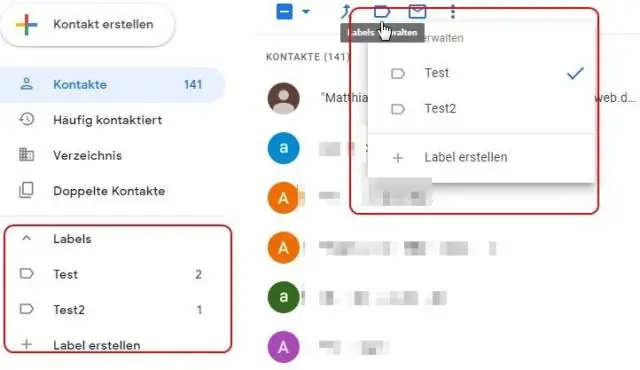

Aby utworzyć grupę kontaktów: kliknij Gmail w lewym górnym rogu strony Gmaila, a następnie wybierz Kontakty. Wybierz kontakty, które chcesz dodać do grupy, kliknij przycisk Grupy, a następnie utwórz nowe. Wpisz nazwę grupy. Kliknij OK. Ostatnio zmodyfikowany: 2025-01-22 17:01

2-bajtowy ASN to liczba 16-bitowa. Ten format zapewnia 65 536 numerów ASN (od 0 do 65535). Z tych ASN-ów Internet Assigned Numbers Authority (IANA) zarezerwował 1023 z nich (64512 do 65534) do użytku prywatnego. 4-bajtowy ASN to liczba 32-bitowa. Ostatnio zmodyfikowany: 2025-01-22 17:01

Często mówi się, że potrzeba średnio 17 lat, aby dowody naukowe dotarły do praktyki klinicznej. Ostatnio zmodyfikowany: 2025-01-22 17:01

IPhone 7 i iPhone 7 Plus mają Touch ID, który działa szybciej i bardziej niezawodnie niż Face ID na iPhonie X. Zarówno iPhone 7, jak i 7 Plus mają czytnik linii papilarnych Touch ID, który służy do odblokowywania telefonu i uwierzytelniania zakupów Apple Paypurchas. Ostatnio zmodyfikowany: 2025-01-22 17:01

Najpopularniejsi dostawcy Internetu Comcast. Comcast jest największym dostawcą telewizji kablowej w Stanach Zjednoczonych, łączącym ponad 17 milionów użytkowników z Internetem dziennie. AT&T. Komunikacja Coxa. Kabel czasowy. Verizon. Ostatnio zmodyfikowany: 2025-01-22 17:01

Splitter i diplekser mogą wyglądać bardzo podobnie. Oba będą miały wiele połączeń na jednym końcu i jedno połączenie na drugim. Jednak diplekser pobiera dwa sygnały i wyprowadza jeden. Rozgałęźnik pobiera jeden sygnał i wyprowadza dwa. Ostatnio zmodyfikowany: 2025-01-22 17:01

Operator większy lub równy (>=) Operator większy lub równy zwraca prawdę, jeśli lewy operand jest większy lub równy prawemu operandowi. Ostatnio zmodyfikowany: 2025-01-22 17:01

Donald Olding Hebb FRS (22 lipca 1904 – 20 sierpnia 1985) był kanadyjskim psychologiem, który był wpływowym w dziedzinie neuropsychologii, gdzie starał się zrozumieć, w jaki sposób funkcje neuronów wpływają na procesy psychologiczne, takie jak uczenie się. Ostatnio zmodyfikowany: 2025-06-01 05:06

Cztery typy ataków dostępu to ataki hasła, wykorzystywanie zaufania, przekierowanie portów i ataki typu man-in-the-middle. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kliknij ikonę menu Apple w górnym rogu ekranu MacBooka Pro, wybierz „Preferencje systemowe”, a następnie wybierz „Dźwięk”. Kliknij kartę "Wejście" w oknie Preferencje dźwięku. Kliknij menu rozwijane "Użyj portu audio do" i wybierz "Wejście". Ostatnio zmodyfikowany: 2025-01-22 17:01

Które dwa stwierdzenia opisują urządzenia pośredniczące? (Wybierz dwa). Urządzenia pośredniczące generują zawartość danych. Urządzenia pośredniczące zmieniają zawartość danych. Urządzenia pośredniczące kierują ścieżką danych. Urządzenia pośredniczące łączą poszczególne hosty z siecią. Urządzenia pośredniczące inicjują proces enkapsulacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

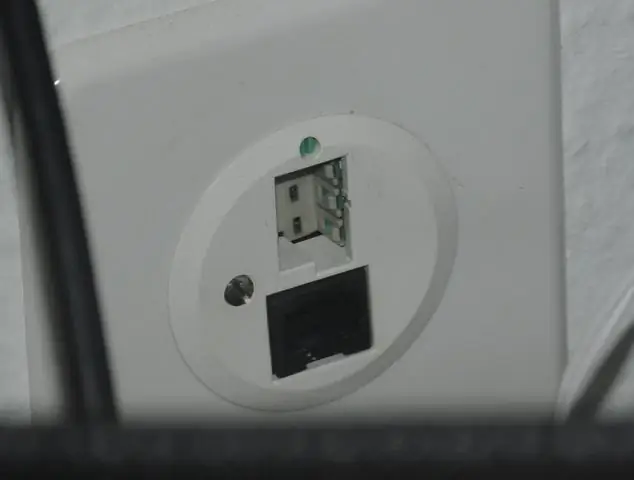

Na ekranie wyboru urządzenia wybierz Y-cam Outdoor HD Pro. Jeśli masz już konto, w panelu aparatu wybierz Dodaj nowy, a następnie wybierz Y-cam Outdoor HD Pro. Podłącz kamerę do źródła zasilania za pomocą dostarczonego kabla zasilającego, a następnie podłącz kamerę do routera za pomocą kabla Ethernet. Ostatnio zmodyfikowany: 2025-06-01 05:06

Tworzenie bloku tytułowego Rozpocznij nowy pusty rysunek. Narysuj ramkę rysunkową za pomocą standardowych poleceń i obiektów programu AutoCAD. Wprowadź ATTDEF w wierszu polecenia, aby wstawić obiekty definicji atrybutów. Wprowadź nazwę znacznika, na przykład DESC1, DESC2, SHEET, SHEET_TOTAL. Ustaw wszelkie inne właściwości i wartości definicji atrybutów. Wybierz OK. Ostatnio zmodyfikowany: 2025-01-22 17:01

Oto kroki, które należy wykonać, aby rozpocząć korzystanie z aplikacji WhatsApp na telefonie z systemem Windows Phone 8.1 lub nowszym: Pobierz i zainstaluj WhatsApp na telefonie. Zainstaluj WhatsApp, dotykając go i postępując zgodnie z monitami. Po zainstalowaniu dotknij „WhatsApp” Na ekranie powinna pojawić się lista „Warunków korzystania z usługi”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Osoby i rodziny (do 5 linii), które obecnie mają umowę abonamentową u swojego obecnego operatora (m.in. AT&T, Sprint lub Verizon) i chcą przejść na T-Mobile, mogą skorzystać z oferty zwrotu opłaty za wcześniejsze zakończenie (ETF). Ostatnio zmodyfikowany: 2025-01-22 17:01

Badania wdrożeń sieci Pierwszym krokiem we wdrażaniu nowej sieci danych lub modernizacji / rozbudowie już istniejącej jest zrozumienie potrzeb i możliwości finansowych naszych klientów w celu dostarczenia najbardziej niezawodnego i wydajnego rozwiązania z potencjałem wzrostu w przyszłości. Ostatnio zmodyfikowany: 2025-01-22 17:01

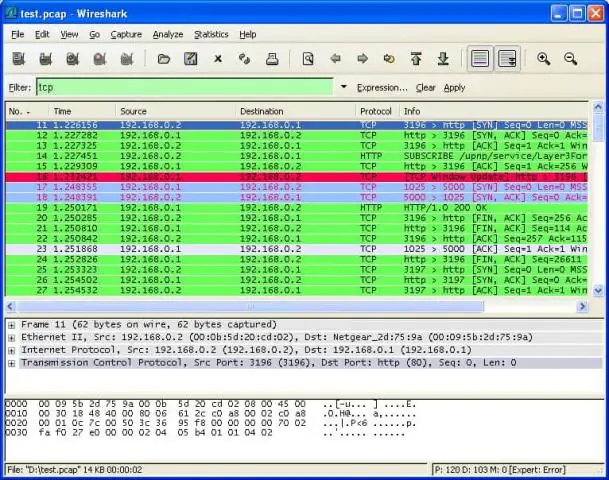

Rozszerzenie pliku pcap jest związane głównie z Wireshark; program służący do analizy sieci..pcap pliki są plikami danych utworzonymi za pomocą programu i zawierają dane pakietowe sieci. Pliki te są używane głównie do analizy charakterystyki sieciowej określonych danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Eksportowanie rzeczy z pęku kluczy W aplikacji Dostęp do pęku kluczy na Macu zaznacz w oknie Dostęp do pęku kluczy rzeczy, które chcesz wyeksportować. Wybierz polecenie Plik > Eksportuj elementy. Wybierz miejsce, w którym chcesz zachować elementy pęku kluczy, kliknij w menu podręczne Format pliku, a następnie wybierz typ pliku. Kliknij Zapisz. Wpisz hasło. Ostatnio zmodyfikowany: 2025-01-22 17:01

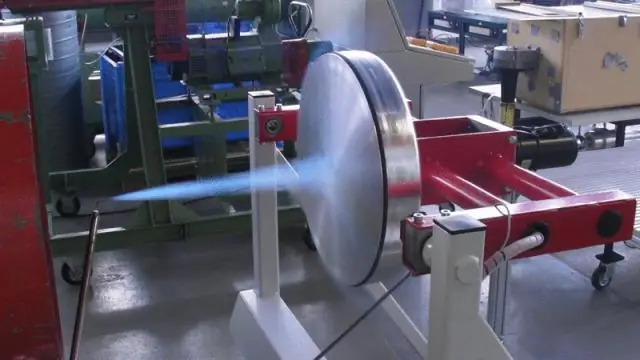

Miernik energii elektrycznej to bardzo dokładny przyrząd, który mierzy ilość zużytej energii elektrycznej. Jeśli spojrzysz przez szklaną obudowę, zobaczysz obracający się metalowy dysk. Obraca się proporcjonalnie do ilości zużywanej w tym czasie energii elektrycznej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Sercem aparatu cyfrowego jest przetwornik obrazu CCD lub aCMOS. Aparat cyfrowy, częściowo zdemontowany. Zespół obiektywu (u dołu po prawej) jest częściowo wyjęty, ale czujnik (u góry po prawej) nadal rejestruje obraz, jak widać na ekranie LCD (u dołu po lewej). Ostatnio zmodyfikowany: 2025-01-22 17:01

Granulacja na sucho to proces, w którym granulki powstają bez pomocy płynnego roztworu. Proces jest stosowany, gdy składniki do granulowania są wrażliwe na wilgoć lub ciepło. Zagęszczanie służy do zagęszczania proszku i formowania granulek. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zasady wydań są częścią procesu zarządzania wydaniami. Zasady dotyczące wydań dostawcy usług IT mają na celu pomoc w planowaniu i obsłudze zmian. Istnieje kilka kryteriów, które musi spełniać polityka wydań zgodnie z procesem zarządzania wydaniami. Ostatnio zmodyfikowany: 2025-01-22 17:01

Prawidłowy sposób porównywania map pod kątem równości wartości to: Sprawdź, czy mapy mają ten sam rozmiar (!) Pobierz zestaw kluczy z jednej mapy. Dla każdego klucza z tego pobranego zestawu sprawdź, czy wartość pobrana z każdej mapy dla tego klucza jest taka sama (jeśli klucza nie ma w jednej mapie, jest to całkowity brak równości). Ostatnio zmodyfikowany: 2025-01-22 17:01

Warstwa semantyczna to biznesowa reprezentacja danych firmowych, która pomaga użytkownikom końcowym uzyskiwać autonomiczny dostęp do danych przy użyciu typowych terminów biznesowych. Warstwa semantyczna mapuje złożone dane na znane terminy biznesowe, takie jak produkt, klient lub przychód, aby zaoferować ujednolicony, skonsolidowany widok danych w całej organizacji. Ostatnio zmodyfikowany: 2025-06-01 05:06

Kluczowe usługi AWS Usługa AWS, która jest niezbędna dla doskonałości operacyjnej, to AWS CloudFormation, której można użyć do tworzenia szablonów w oparciu o najlepsze praktyki. Dzięki temu możesz zapewnić zasoby w uporządkowany i spójny sposób od rozwoju po środowiska produkcyjne. Ostatnio zmodyfikowany: 2025-01-22 17:01

Optymalizacja zapytań to ta część procesu zapytania, w której system bazy danych porównuje różne strategie zapytań i wybiera tę o najniższym oczekiwanym koszcie. Optymalizator szacuje koszt każdej metody przetwarzania zapytania i wybiera tę o najniższym oszacowaniu. Obecnie większość systemów korzysta z tego. Ostatnio zmodyfikowany: 2025-01-22 17:01

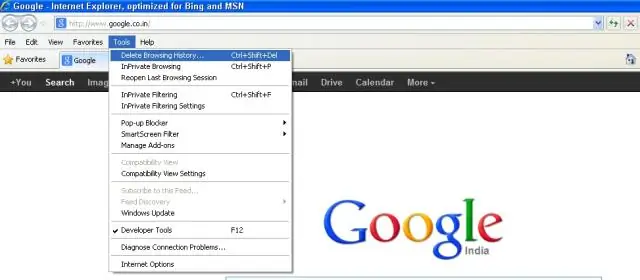

Internet Explorer Kliknij przycisk „Ustawienia” w sekcji Historia przeglądania, aby otworzyć okno „Tymczasowe pliki internetowe i ustawienia historii”. Kliknij przycisk „Wyświetl pliki” w sekcji Tymczasowe pliki internetowe, aby otworzyć pamięć podręczną stron internetowych w Eksploratorze Windows i wyświetlić zbuforowane strony i obiekty. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli wcześniej miałeś działający numer Google Voice i udało Ci się pomyślnie wysyłać i odbierać wiadomości SMS, a teraz wiadomości nie są wysyłane, to: Jeśli Google odrzuci Twoje odwołanie, nic więcej nie możesz zrobić. Nie możesz już korzystać z Google Voice. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pierwszym typem wiązania adresu jest wiązanie adresu w czasie kompilacji. Przydziela to miejsce w pamięci na kod maszynowy komputera, gdy program jest kompilowany do wykonywalnego pliku binarnego. Powiązanie adresu przydziela adres logiczny do punktu początkowego pamięci segmentu, w której przechowywany jest kod wynikowy. Ostatnio zmodyfikowany: 2025-01-22 17:01

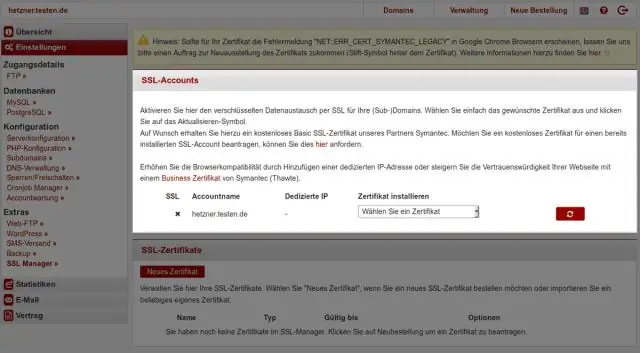

Możesz zainstalować wiele certyfikatów SSL w domenie, ale najpierw słowo ostrzeżenia. Wiele osób chce wiedzieć, czy można zainstalować wiele certyfikatów SSL w jednej domenie. Odpowiedź brzmi tak. I jest wiele stron internetowych, które to robią:. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak przekonwertować PFX na oddzielny. klucz/. plik crt Zainstalowany OpenSSL – uruchom go z folderu Bin. Uruchom wiersz polecenia i CD do folderu, który zawiera twój. plik PFX. Najpierw wpisz pierwsze polecenie, aby wyodrębnić klucz prywatny: Wyodrębnij certyfikat: Teraz, jak wspomniałem we wstępie do tego artykułu, czasami potrzebujesz niezaszyfrowanego. Ostatnio zmodyfikowany: 2025-06-01 05:06

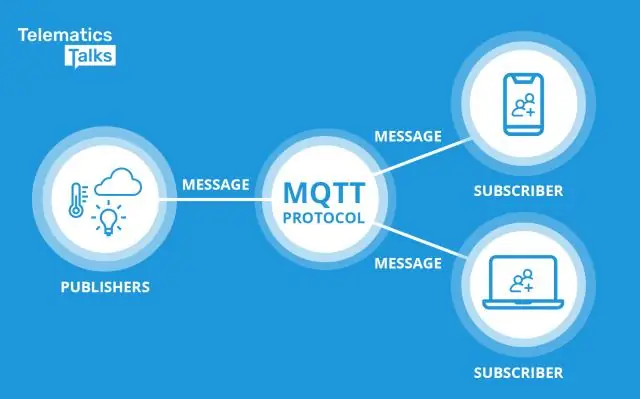

Tematy. W MQTT słowo temat odnosi się do ciągu znaków UTF-8, którego broker używa do filtrowania komunikatów dla każdego połączonego klienta. Temat składa się z co najmniej jednego poziomu tematu. Każdy poziom tematu jest oddzielony ukośnikiem (separatorem poziomu tematu). W porównaniu do kolejki wiadomości tematy MQTT są bardzo lekkie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Studium przypadku (CSR) zajmuje się indywidualnym przypadkiem (na przykład indywidualnym społeczeństwem, reżimem, partią, grupą, osobą lub wydarzeniem) i stara się dokładnie zrozumieć ten przypadek pod względem jego struktury, dynamiki i kontekstu (zarówno diachroniczny i synchroniczny). Ostatnio zmodyfikowany: 2025-01-22 17:01

Funkcja abs() w C zwraca wartość bezwzględną liczby całkowitej. Wartość bezwzględna liczby jest zawsze dodatnia. W języku C obsługiwane są tylko liczby całkowite. Plik nagłówkowy h” obsługuje funkcję abs() w języku C. Ostatnio zmodyfikowany: 2025-06-01 05:06

Metoda remove(Object O) służy do usuwania określonego elementu z zestawu. Parametry: Parametr O jest typu elementu utrzymywanego przez ten Zestaw i określa element, który ma zostać usunięty z Zestawu. Wartość zwracana: Ta metoda zwraca True, jeśli określony element jest obecny w zestawie, w przeciwnym razie zwraca False. Ostatnio zmodyfikowany: 2025-01-22 17:01