Wizualne oznaki kolonii termitów mogą obejmować podłogi, które wyginają się lub zwisają, luźne płytki, dokładne dziury w płytach kartonowo-gipsowych, uszkodzone drewno łatwo się kruszy lub drewno, które brzmi pusto po stuknięciu. Rury schronienia biegnące od ziemi do naziemnego drewna. Termity ucztują na martwych drzewach, z których zbudowanych jest wiele domów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Rzeczywistość rozszerzona (AR) to interaktywne doświadczenie rzeczywistego środowiska, w którym obiekty znajdujące się w rzeczywistym świecie są wzmacniane przez generowane komputerowo informacje percepcyjne, czasami w wielu modalnościach sensorycznych, w tym wzrokowej, słuchowej, dotykowej, somatosensorycznej i węchowej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Co to jest wdrażanie modelu? Wdrożenie to metoda, dzięki której integrujesz model uczenia maszynowego z istniejącym środowiskiem produkcyjnym w celu podejmowania praktycznych decyzji biznesowych na podstawie danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Hard Reset APPLE iPod Nano 7th Generation W pierwszym kroku podłącz iPoda do komputera i otwórz iTunes na swoim komputerze. Następnie wybierz iPoda z lewego menu iniTunes. Następnie kliknij przycisk Przywróć w iTunes. Na tym etapie procesu możesz teraz wykonać kopię zapasową plików, jeśli chcesz. Następnie kliknij Przywróć, aby potwierdzić informacje o tej procedurze. Ostatnio zmodyfikowany: 2025-01-22 17:01

Obecnie firmy komórkowe wprowadzają na rynek smartfony z dłuższym i mniej szerokim wyświetlaczem. Zmniejszają więc ramki (ramki) na dwóch poziomych krawędziach telefonu, aby zakryć miejsce na ekranie. Bez ramki oznacza w zasadzie mniej węższych ramek na poziomych krawędziach. Ostatnio zmodyfikowany: 2025-01-22 17:01

Mikrousługi mają symbiotyczny związek z projektowaniem opartym na domenie (DDD) - podejściem projektowym, w którym domena biznesowa jest starannie modelowana w oprogramowaniu i ewoluuje w czasie, niezależnie od instalacji wodociągowej, która sprawia, że system działa. Ostatnio zmodyfikowany: 2025-01-22 17:01

3 odpowiedzi. System operacyjny jest przechowywany na dysku twardym, ale podczas rozruchu BIOS uruchomi system operacyjny, który jest ładowany do pamięci RAM i od tego momentu system operacyjny jest dostępny, gdy znajduje się w pamięci RAM. W przypadku komputerów, które zazwyczaj są dyskami twardymi lub dyskami SSD. Ale historycznie używano również dyskietek. Ostatnio zmodyfikowany: 2025-01-22 17:01

Użyj Word Tab Wstaw ułatwia tworzenie ulotki od podstaw. Na karcie Wstaw wybierz z menu „Kształty”, aby rozciągnąć kształt na baner lub inne tło tekstu. Wybierz „Pole tekstowe”, aby uzyskać graficznie przyjemne sposoby prezentowania fragmentów tekstu, w tym pasków bocznych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Współrzędne Maven używają następujących wartości: groupId, artifactId, version i package. Ten zestaw współrzędnych jest często określany jako współrzędna GAV, co jest skrótem od grupy, artefaktu, współrzędnej wersji. Standard współrzędnych GAV jest podstawą zdolności Mavena do zarządzania zależnościami. Ostatnio zmodyfikowany: 2025-01-22 17:01

Umieść swoje imię na liście modeli podłóg. Aby zrobić miejsce na nowe zapasy co około sześć miesięcy, każdy sklep Restoration Hardware sprzedaje swoje modele podłogowe ze zniżką 60%. Ostatnio zmodyfikowany: 2025-01-22 17:01

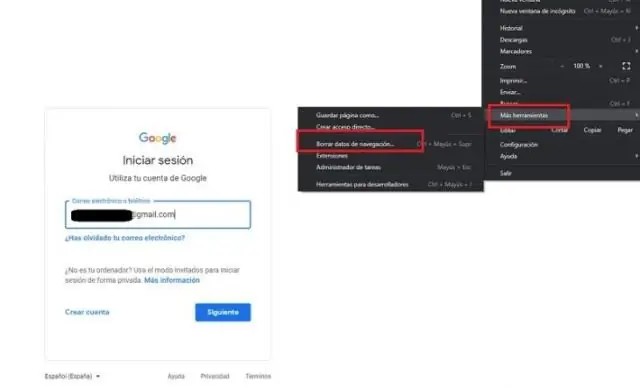

Jak wyczyścić historię? Kliknij przycisk Biblioteka, kliknij Historia, a następnie kliknij Wyczyść najnowszą historię…. Wybierz, ile historii chcesz wyczyścić: Kliknij menu rozwijane obok opcji Zakres czasu, aby wyczyścić, aby wybrać, ile historii Firefox wyczyści. Na koniec kliknij przycisk Wyczyść teraz. Ostatnio zmodyfikowany: 2025-01-22 17:01

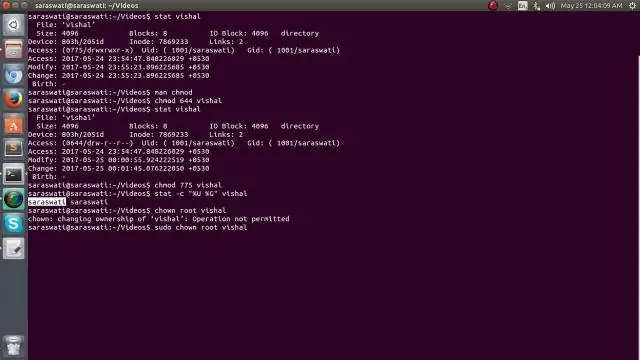

Polecenie chmod oznacza tryb zmiany… i jest używane do ograniczania dostępu do zasobów… To to samo, co kliknięcie prawym przyciskiem myszy pliku lub folderu i wybranie zakładek uprawnień i określenie, kto może uzyskać dostęp do zasobu…. zrobić to w wierszu poleceń. Ostatnio zmodyfikowany: 2025-01-22 17:01

Na szczęście możesz teraz zrobić Flipagram online za pomocą darmowego kreatora pokazów slajdów o nazwie Kapwing. Kapwing pozwala tworzyć aFlipagram na Mac, Windows, Android, iPady, Chromebooki lub na każdym innym urządzeniu. Ostatnio zmodyfikowany: 2025-06-01 05:06

Kontaktron to rodzaj przekaźnika, który wykorzystuje elektromagnes do sterowania jednym lub większą liczbą kontaktronów. Styki są wykonane z materiału magnetycznego, a elektromagnes działa bezpośrednio na nie bez konieczności poruszania ich przez zworę. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wykres Gantta to graficzne przedstawienie harmonogramu projektu. Jest to typ wykresu słupkowego, który pokazuje daty rozpoczęcia i zakończenia kilku elementów projektu, które obejmują zasoby, kamienie milowe, zadania i zależności. Henry Gantt, amerykański inżynier mechanik, zaprojektował wykres Gantta. Ostatnio zmodyfikowany: 2025-01-22 17:01

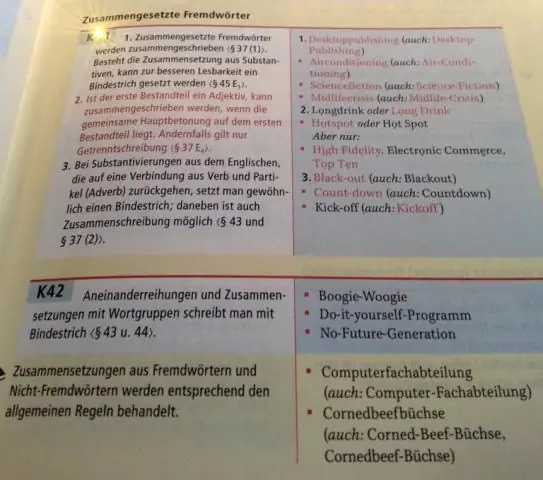

Zasada 1. Ogólnie, dwa lub więcej wyrazów należy podzielić na dwa lub więcej wyrazów, gdy występują przed rzeczownikiem, który modyfikują i działają jako pojedyncza idea. Nazywa się to przymiotnikiem złożonym. Gdy przymiotnik złożony występuje po rzeczowniku, łącznik zwykle nie jest konieczny. Ostatnio zmodyfikowany: 2025-01-22 17:01

NET Memory Profiler to potężne narzędzie do wyszukiwania wycieków pamięci i optymalizacji wykorzystania pamięci w programach napisanych w C#, VB.NET lub dowolnym innym. Łatwo identyfikuj wycieki pamięci, zbierając i porównując migawki. Wykorzystanie pamięci NET. Dostępny jest przewodnik po profilowaniu, który zawiera wskazówki dotyczące wykrywania wycieków pamięci. Ostatnio zmodyfikowany: 2025-01-22 17:01

Moduł czasu w Pythonie udostępnia wiele sposobów przedstawiania czasu w kodzie, takich jak obiekty, liczby i łańcuchy. Zapewnia również funkcje inne niż reprezentowanie czasu, takie jak oczekiwanie na wykonanie kodu i mierzenie wydajności kodu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Włącz pasek narzędzi Norton Uruchom produkt Norton. Kliknij Ustawienia. W obszarze Ustawienia szczegółowe kliknij opcję Ochrona tożsamości. Obok Sejf tożsamości kliknij Konfiguruj. W oknie Norton Identity Safe u dołu okna kliknij ikonę Ustawienia. Na karcie Ogólne obok Google Chrome kliknij Zainstaluj rozszerzenie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Domyślne wartości typów pierwotnych Java Typ Wartość domyślna int 0 long 0 float 0.0f double 0.0d. Ostatnio zmodyfikowany: 2025-01-22 17:01

Najlepszy Mac 2019: najlepsze komputery Mac do kupienia w tym roku MacBook Pro (16-calowy, 2019) Najlepszy laptop Apple. Mac Mini 2018. Ten sam rozmiar, dużo więcej mocy. MacBook Pro (15-calowy, 2019 r.) Apple iMac (27-calowy, 2019 r.) MacBook Pro z paskiem Touch Bar (13-calowy, połowa 2019 r.) iMac Pro. Apple MacBook Air (2019) MacBook (2017). Ostatnio zmodyfikowany: 2025-01-22 17:01

Po otwarciu dokumentu InDesign należy najpierw przygotować ramkę tekstową w układzie za pomocą narzędzia Tekst (T). Wypełnij ramkę akapitem tekstu, do którego chcesz dodać inicjał. Zaznacz kursorem tekstowym pierwszą literę akapitu lub po prostu umieść kursor gdzieś w akapicie. Ostatnio zmodyfikowany: 2025-01-22 17:01

W tej chwili 64-bitowy procesor Stockfish 9 4CPU ma niewiarygodną ocenę ELO 3438 punktów. Ostatnio zmodyfikowany: 2025-06-01 05:06

Jak wymienić zespół bębna: Włącz drukarkę. Otwórz przednią pokrywę i pozostaw drukarkę na dziesięć minut, aby mogła ostygnąć. Wyjmij zespół bębna i kasetę z tonerem z drukarki. Odłącz kasetę z tonerem od zespołu bębna, naciskając zieloną dźwignię. Otwórz nowy zespół bębna. Ostatnio zmodyfikowany: 2025-01-22 17:01

Perf to narzędzie do profilowania dla systemów opartych na systemie Linux 2.6+, które oddziela różnice sprzętowe procesora w pomiarach wydajności systemu Linux i przedstawia prosty interfejs wiersza poleceń. Perf opiera się na interfejsie perf_events wyeksportowanym przez najnowsze wersje jądra Linux. Ostatnio zmodyfikowany: 2025-01-22 17:01

Lokalizowanie plików zakładek w systemie Windows Lokalizacja pliku znajduje się w katalogu użytkownika w ścieżce „AppDataLocalGoogleChromeUserDataDefault”. Jeśli z jakiegoś powodu chcesz zmodyfikować lub usunąć plik zakładek, najpierw wyjdź z Google Chrome. Ostatnio zmodyfikowany: 2025-01-22 17:01

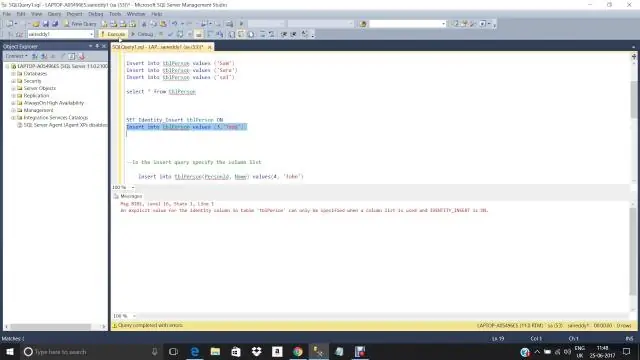

Usługa SQL Server to wykonywalny proces, który JEST aparatem bazy danych programu SQL Server. Usługi SQL można skonfigurować tak, aby działały jako użytkownik domeny, użytkownik lokalny, zarządzane konta usług, konta wirtualne lub wbudowane konto systemowe. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak zsynchronizować monitor fitness Samsung Gear Fit2 Włącz urządzenie Samsung Gear Fit2 i umieść je w odległości 10 stóp od smartfona. Otwórz aplikację Samsung Gear na smartfonie. Stuknij w Połącz z Gear. Upewnij się, że hasło wyświetlane na smartfonie i na urządzeniu Gear Fit 2 pasują do siebie. Zaznacz pola, aby zgodzić się z warunkami i funkcjami, a następnie dotknij Dalej. Ostatnio zmodyfikowany: 2025-01-22 17:01

W Data Manipulation Language (DML) mamy cztery różne instrukcje SQL: Select, Insert, Update i Delete. Instrukcja Select służy do wybierania rekordów z tabeli, z warunkiem lub bez. Ostatnio zmodyfikowany: 2025-01-22 17:01

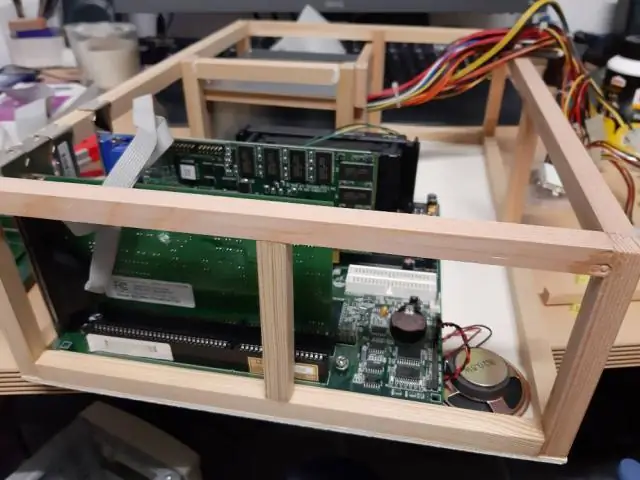

Jak podłączyć komputer wewnątrz wieży Podłącz wentylatory do płyty głównej. Zwykle jest wentylator do chłodzenia procesora, a także jeden lub dwa na obudowie. Podłącz dysk(i) twardy(e) i napęd(y) dysków do płyty głównej. Podłącz przewody obudowy do płyty głównej. Podłącz wszelkie kable peryferyjne do płyty głównej. Ostatnio zmodyfikowany: 2025-01-22 17:01

W przypadku stwierdzenia rozległych inwazji termitów z suchego drewna leczenie należy przeprowadzić przez fumigację. Fumigacja odbywa się za pomocą fluorku sulfurylu (Vikane) lub bromku metylu (gaz bromo). Podczas wykonywania fumigacji cały budynek jest szczelnie przykryty fumigacją (plandeką) i wprowadzany jest gaz. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zwiększ rozmiar czcionki podczas drukowania strony internetowej. Kliknij „Plik” i wybierz „Podgląd wydruku”. Zmień procent „Skala”, aby go powiększyć. Będziesz mógł zobaczyć dokładnie, jak będzie wyglądać na ekranie podglądu wydruku przed wydrukowaniem. Jeśli jesteś zadowolony, kliknij „Drukuj”. Ostatnio zmodyfikowany: 2025-01-22 17:01

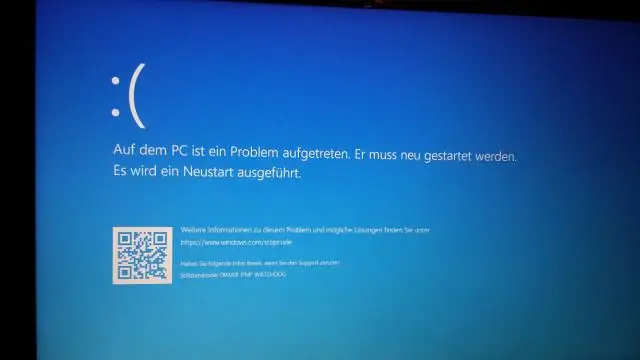

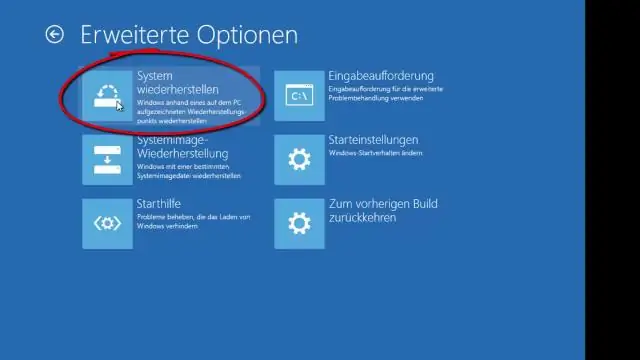

„W oknie „Przygotowywanie automatycznej naprawy” naciśnij i przytrzymaj przycisk zasilania trzy razy, aby wymusić wyłączenie maszyny. System wejdzie na stronę naprawy rozruchu po 2-3 ponownym uruchomieniu, wybierz Rozwiązywanie problemów, a następnie przejdź do Odśwież komputer lub Zresetuj komputer.. Ostatnio zmodyfikowany: 2025-01-22 17:01

Request for Comment 1918 (RFC 1918), „Address Allocation for Private Internets” to memorandum Internet Engineering Task Force (IETF) dotyczące metod przydzielania prywatnych adresów IP w sieciach TCP/IP. RFC 1918 został wykorzystany do stworzenia standardów, według których sprzęt sieciowy przypisuje adresy IP w sieci prywatnej. Ostatnio zmodyfikowany: 2025-06-01 05:06

Aby zoptymalizować wydajność, ustaw liczbę zadań mapowania na wartość mniejszą niż maksymalna liczba połączeń obsługiwana przez bazę danych. Kontrolowanie ilości równoległości używanej przez Sqoop do przesyłania danych jest głównym sposobem kontrolowania obciążenia bazy danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Toshiba Satellite C655-S5132 Przywracanie ustawień fabrycznych Wyłącz komputer. Znajdź klawisz F8 w górnej części klawiatury. Włącz komputer i zacznij naciskać klawisz F8 około 1 raz na sekundę. W menu naprawy zobaczysz kilka opcji trybu awaryjnego, trybu awaryjnego z obsługą sieci i naprawy komputera, a także innych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby włączyć powtarzające się alerty w aplikacji mobilnej na Androida: Stuknij Ustawienia powiadomień. Stuknij Powtarzające się alerty. Dotknij przełącznika, aby włączyć tę funkcję. Stuknij Powtórz, aby ustawić liczbę powtórzeń powiadomienia po wystąpieniu pierwotnego alertu (jeden, dwa, trzy, pięć lub dziesięć razy). Ostatnio zmodyfikowany: 2025-01-22 17:01

Uzyskiwanie normalnego dziennika Monitora procesów Zaloguj się do systemu Windows przy użyciu konta z uprawnieniami administratora. Pobierz Process Monitor z Microsoft TechNet: Wyodrębnij zawartość pliku ProcessMonitor. Uruchom Procmon.exe. Process Monitor rozpocznie rejestrowanie od momentu uruchomienia. Ostatnio zmodyfikowany: 2025-01-22 17:01

Właściwość keyCode zwraca kod znaku Unicode klawisza, który wyzwolił zdarzenie onkeypress, lub kod Unicode klawisza, który wyzwolił zdarzenie onkeydown lub onkeyup. Kody klawiszy - liczba reprezentująca rzeczywisty klawisz na klawiaturze. Ostatnio zmodyfikowany: 2025-01-22 17:01

Konfigurowalne opcje kontrolera domeny obejmują serwer DNS i wykaz globalny oraz kontroler domeny tylko do odczytu. Firma Microsoft zaleca, aby wszystkie kontrolery domeny zapewniały usługi DNS i wykazu globalnego w celu zapewnienia wysokiej dostępności w środowiskach rozproszonych, dlatego kreator domyślnie włącza te opcje. Ostatnio zmodyfikowany: 2025-01-22 17:01