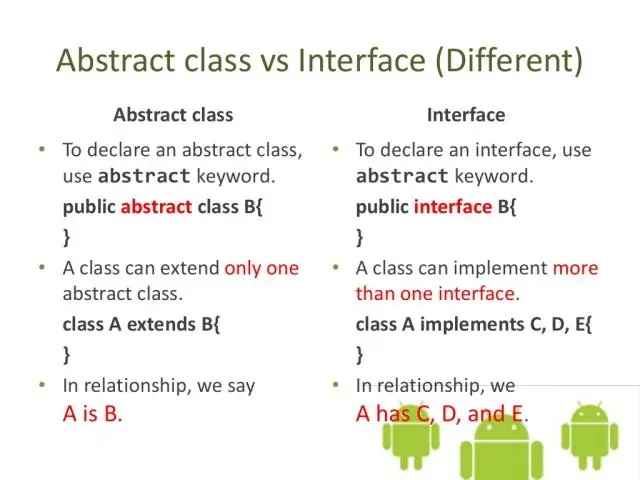

Interfejs jest typem referencyjnym w Javie. Jest podobny do klasy. Jest to zbiór abstrakcyjnych metod. Klasa implementuje interfejs, dziedzicząc w ten sposób abstrakcyjne metody interfejsu. Oprócz metod abstrakcyjnych interfejs może również zawierać stałe, metody domyślne, metody statyczne i typy zagnieżdżone. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pliki cookie to pliki tekstowe przechowywane na komputerze klienta i przechowywane w różnych celach śledzenia informacji. Serwlety Java w przejrzysty sposób obsługują pliki cookie HTTP. Identyfikacja powracających użytkowników składa się z trzech kroków − Skrypt serwera wysyła zestaw plików cookie do przeglądarki. Ostatnio zmodyfikowany: 2025-06-01 05:06

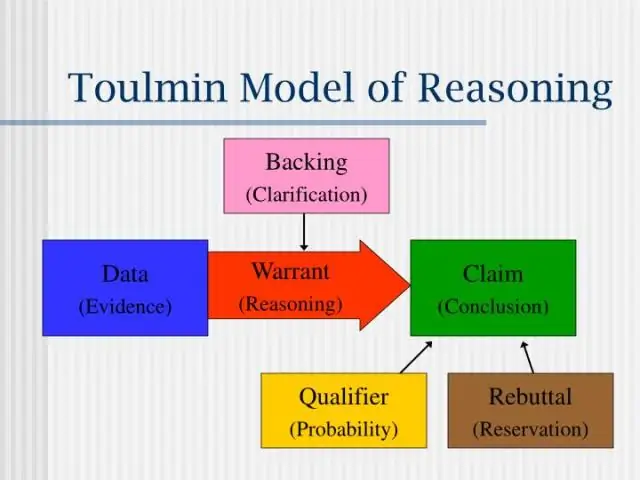

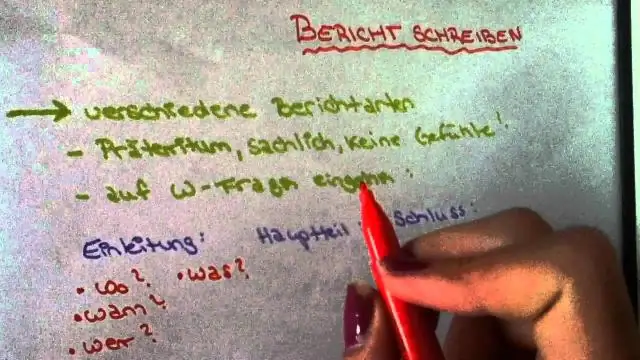

Metoda Toulmina to sposób na bardzo szczegółową analizę, w której rozbijamy spór na poszczególne części i decydujemy, jak skutecznie te części uczestniczą w całości. Kiedy używamy tej metody, identyfikujemy twierdzenie, powody i dowody argumentu oraz oceniamy skuteczność każdego z nich. Ostatnio zmodyfikowany: 2025-01-22 17:01

Uwierzytelnij w drukarkach MyPrint Otwórz plik, który chcesz wydrukować. Przejdź do menu „Plik” i wybierz „Drukuj”. Z listy rozwijanej drukarki wybierz drukarkę, której chcesz użyć. Kliknij przycisk Drukuj. Gdy pojawi się okno dialogowe uwierzytelniania, wprowadź następujące informacje: Wpisz swoją nazwę logowania BU w formacie logowania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Słuchawki redukujące hałas lub słuchawki redukujące hałas to słuchawki, które redukują niepożądane dźwięki otoczenia dzięki aktywnej kontroli hałasu. Redukcja szumów umożliwia słuchanie treści audio bez nadmiernego zwiększania głośności. Może również pomóc pasażerowi spać w hałaśliwym pojeździe, takim jak samolot pasażerski. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby posortować ramkę danych w języku R, użyj funkcji order(). Domyślnie sortowanie jest rosnąco. Poprzedź zmienną sortującą znakiem minus, aby wskazać kolejność malejąco. Ostatnio zmodyfikowany: 2025-01-22 17:01

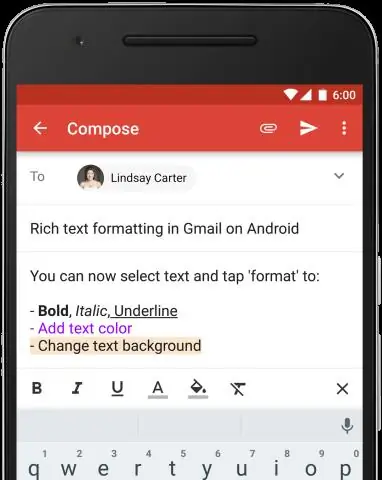

Aby zmienić formatowanie na Rich: Kliknij przycisk Utwórz w menu po lewej stronie Gmaila. Kliknij link Rich formatting nad polem wiadomości tekstowej. Ikony formatowania tekstu powinny być teraz wyświetlane w następujący sposób:. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aprowizowane woluminy IOPS SSD (io1) IO1 jest wspierany przez dyski półprzewodnikowe (SSD) i jest opcją pamięci masowej EBS o najwyższej wydajności, zaprojektowaną z myślą o krytycznych, intensywnych we/wy bazach danych i obciążeniach aplikacji, a także dużych obciążeniach baz danych i hurtowni danych , takich jak HBase, Vertica i Cassandra. Ostatnio zmodyfikowany: 2025-01-22 17:01

9 etapów badania użyteczności Zdecyduj, którą część produktu lub witryny chcesz przetestować. Wybierz zadania swojego badania. Ustaw standard sukcesu. Napisz plan nauki i scenariusz. Deleguj role. Znajdź swoich uczestników. Przeprowadź badanie. Analizuj swoje dane. Ostatnio zmodyfikowany: 2025-06-01 05:06

Aplikacja mobilna VPS umożliwia akceptowanie kart kredytowych podczas podróży, targów lub sprzedaży na targu. Wszystko czego potrzebujesz to urządzenie mobilne, iPhone, iPodtouch, iPad lub telefon z systemem Android i możesz przetwarzać karty kredytowe. Ostatnio zmodyfikowany: 2025-01-22 17:01

Fotokomórki są stosowane w automatycznych lampach nocnych i lampach ulicznych, które włączają się w nocy. Fotokomórki, czasami nazywane fotorezystorami, są dostępne z wielu źródeł. Wyglądają jak mały (0,5 do 2 cali) dysk z dwoma wyprowadzeniami z tyłu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby ponownie wprowadzić klucz, odwiedź lokalnego ślusarza, aby zrobił to za Ciebie. Lub po prostu poproś sklep, w którym kupujesz zamki, aby ponownie wprowadził klucz do tego, który już posiadasz. To proces, który powinien zająć tylko kilka minut. Ostatnio zmodyfikowany: 2025-01-22 17:01

Otwarty przekaźnik poczty to serwer SMTP (Simple Mail Transfer Protocol) skonfigurowany w taki sposób, że umożliwia każdemu użytkownikowi Internetu wysyłanie za jego pośrednictwem poczty e-mail, a nie tylko poczty przeznaczonej lub pochodzącej od znanych użytkowników. Wiele przekaźników zostało zamkniętych lub zostało umieszczonych na czarnych listach przez inne serwery. Ostatnio zmodyfikowany: 2025-01-22 17:01

Naciśnij jednocześnie przyciski „Play/Pause” i „Menu” i przytrzymaj je, aż logo Apple pojawi się na wyświetlaczu iPoda. Zwolnij przyciski „Play/Pause” i „Menu”, gdy zobaczysz logo Apple i natychmiast naciśnij i przytrzymaj „ Przyciski Dalej” i „Poprzedni” w tym samym czasie, aż pojawi się ekran trybu dysku. Ostatnio zmodyfikowany: 2025-01-22 17:01

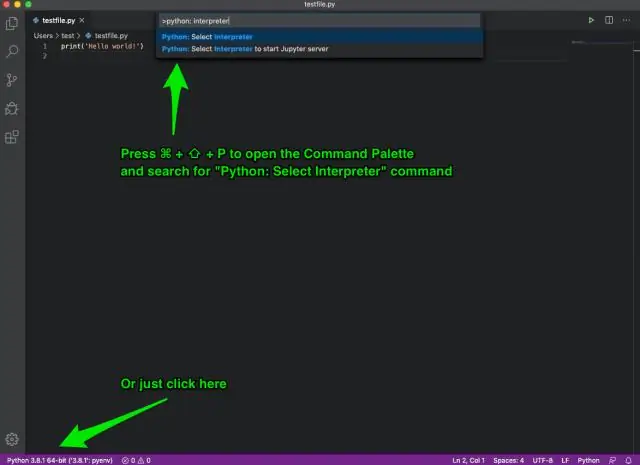

2. Korzystanie z interpretera Pythona 2.1. Wywołanie Tłumacza. Interpreter Pythona jest zwykle instalowany jako /usr/local/bin/python3.8 na tych maszynach, na których jest dostępny; Umieszczenie /usr/local/bin w ścieżce wyszukiwania powłoki Unix umożliwia jej uruchomienie poprzez wpisanie polecenia: python3.8. 2.2. Tłumacz i jego otoczenie. 2.2. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jednym z najważniejszych elementów poufności jest to, że pomaga budować i rozwijać zaufanie. Potencjalnie pozwala na swobodny przepływ informacji między klientem a pracownikiem i uznaje, że życie osobiste klienta oraz wszystkie problemy i problemy, które mają, należą do niego. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak zrestartować FortiGate Services Zaloguj się do fortIgate za pomocą ssh i użytkownika admIn. Uruchom polecenie, aby uzyskać najwyższą wydajność systemu. Naciśnij ctrl+c, aby zatrzymać polecenie. Znajdź httpsd i jego identyfikator procesu. identyfikatory procesów znajdują się w drugiej kolumnie od lewej. Uruchom polecenie dIag sys kill 11 Spróbuj ponownie przejść do GUI. Ostatnio zmodyfikowany: 2025-01-22 17:01

IPad Pro nie potrzebuje klawiatury fizycznej. Ostatnio zmodyfikowany: 2025-01-22 17:01

CORS to skrót od „Cross Origin Resource Sharing”. CORS nie jest specyficzny dla AngularJS. Jest to standard implementowany przez wszystkie przeglądarki internetowe. Domyślnie wszystkie przeglądarki internetowe blokują żądanie zasobu z aplikacji, jeśli jest ono wykonane poza domeną aplikacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Z Wikipedii, magistrala CAN (Controller Area Network) to „standard magistrali pojazdu zaprojektowany, aby umożliwić mikrokontrolerom i urządzeniom komunikowanie się ze sobą w pojeździe bez komputera hosta”. Urządzenia te mogą być również określane jako elektroniczne jednostki sterujące (ECU). Ostatnio zmodyfikowany: 2025-01-22 17:01

W Salesforce Classic zazwyczaj uzyskujesz dostęp do funkcji Chatter z paska bocznego na karcie Chatter. W Lightning Experience uzyskaj dostęp do Chatter, profili współpracowników (People) i grup z poziomu uruchamiania aplikacji. Możesz też dostać się do tych miejsc z karty lub rozszerzonego menu, w zależności od tego, co się wyświetla. Ostatnio zmodyfikowany: 2025-01-22 17:01

Precyzja to liczba cyfr w liczbie. Skala to liczba cyfr po prawej stronie przecinka dziesiętnego w liczbie. Na przykład liczba 123.45 ma precyzję 5 i skalę 2. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kroki migracji systemu operacyjnego do M.2 SSD Uruchom EaseUS Todo Backup i kliknij „Klonowanie systemu”. Bieżąca partycja systemowa (Windows 7) i partycja rozruchowa zostaną wybrane automatycznie. Wybierz dysk docelowy - może to być dysk twardy lub dysk SSD. Kliknij „Kontynuuj”, aby rozpocząć klonowanie systemu Windows 7. Ostatnio zmodyfikowany: 2025-01-22 17:01

Niestety nie ma możliwości przywrócenia baterii litowej. Musisz znaleźć specyfikację laptopa, aby zobaczyć, jaką masz baterię. W przypadku baterii litowo-jonowych nie można przywrócić, ale można ewentualnie przedłużyć żywotność baterii. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zostaw cierń lub drzazgę w swoim ciele na kilka miesięcy, a prawdopodobnie ulegnie rozpadowi i dodatkowo pobudzi odpowiedź immunologiczną organizmu. A każda infekcja nieleczona może się rozprzestrzeniać i powodować posocznicę lub zatrucie krwi. Więc pozostawienie splinteralone nie jest pozbawione ryzyka. Ostatnio zmodyfikowany: 2025-01-22 17:01

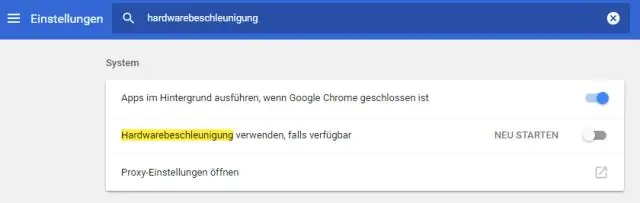

Wykonaj poniższe czynności, aby wyłączyć przyspieszenie sprzętowe w GoogleChrome: Otwórz Chrome. Kliknij przycisk menu poziomego wielokropka w prawym górnym rogu i kliknij Ustawienia. Kliknij Zaawansowane w lewym okienku. Kliknij System. W sekcji „System” wyłącz akcelerację sprzętową, jeśli jest dostępna. Ostatnio zmodyfikowany: 2025-01-22 17:01

Windows 8.1/10 + 2 dodatkowe monitory Kliknij prawym przyciskiem myszy dowolny z pulpitów. Kliknij „Ustawienia wyświetlania” Kliknij numer ekranu, który chcesz ustawić jako wyświetlacz główny. Przewiń w dół. Kliknij pole wyboru „Uczyń to moim głównym wyświetlaczem”. Ostatnio zmodyfikowany: 2025-01-22 17:01

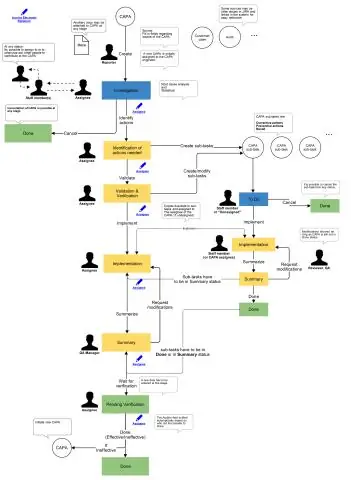

Tworzenie nowego przepływu pracy Wybierz ikonę Jira (lub) > Projekty. Znajdź i wybierz swój projekt. Na pasku bocznym projektu wybierz pozycję Ustawienia projektu > Przepływy pracy. Kliknij Dodaj przepływ pracy i wybierz Dodaj istniejący. Wybierz nowy przepływ pracy i kliknij Dalej. Wybierz typy problemów, które będą korzystać z tego przepływu pracy, i kliknij Zakończ. Ostatnio zmodyfikowany: 2025-01-22 17:01

S – Jak wspomniano wcześniej, S oznacza Super Smart. Jest to nazwa nadana flagowym modelom Samsunga. Samsung Galaxy S zdążył już sprzedać 10 milionów sztuk na całym świecie. R – To oznacza Royal/Refined. Ostatnio zmodyfikowany: 2025-06-01 05:06

Pozbądź się zbutwiałego drewna lub drewna opałowego, które termity wolą od zdrowego drewna. Ciepłe, ciemne miejsca: Termity preferują wilgotne, niezakłócone miejsca, takie jak pełzanie. Wilgotna gleba: termity są przyciągane przez wilgoć i zwykle w glebie, na której zbudowany jest fundament, jest dużo wilgoci. Ostatnio zmodyfikowany: 2025-01-22 17:01

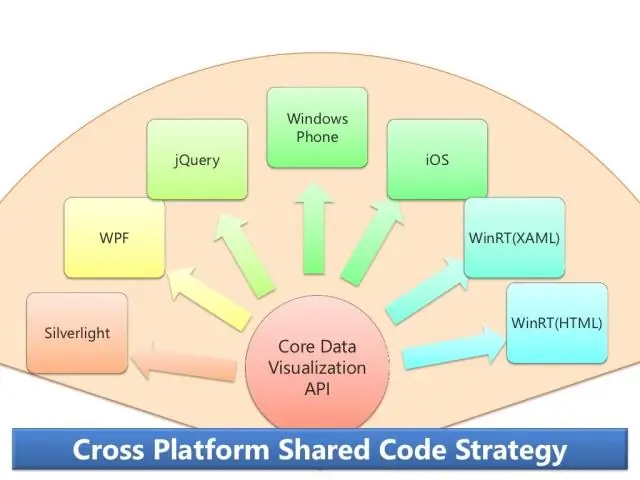

JQuery to biblioteka JavaScript. Jest pomocny i ułatwia obsługę HTML DOM (Document Object Model), Zdarzeń i Animacji oraz funkcjonalności Ajax. JQuery redukuje kod w porównaniu do JavaScript. Przeważnie używamy JQuery lub JavaScript do działań po stronie klienta i wykonujemy wywołanie Ajax do formularza internetowego ASP.NET / mvc, usługi sieci Web i WCF. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak zalogować się na konto Google w przeglądarce Chrome na iOS Uruchom aplikację Chrome na ekranie głównym iPhone'a lub iPada. Stuknij ikonę menu w górnej nawigacji. Przewiń w dół i dotknij Ustawienia. Pierwsza widoczna opcja to Zaloguj się w Chrome. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pamięć w JVM jest podzielona na pięć różnych części, a mianowicie: Obszar metod: Obszar metod przechowuje kod klasy: kod zmiennych i metod. Sterta: W tym obszarze tworzone są obiekty TheJava. Java Stack: podczas działania metod wyniki są przechowywane w pamięci stosu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Książki Bookshare zawierają tylko tekst cyfrowy. Format DAISY jest niezwykle elastycznym formatem plików, który umożliwia zarówno dźwięk cyfrowy (taki jak nagrana ludzka mowa), jak i tekst cyfrowy (który można odczytać za pomocą dowolnego. Ostatnio zmodyfikowany: 2025-01-22 17:01

Webmaster Prowadzenie stron internetowych dla klientów i firm. Upewnij się, że serwery internetowe, sprzęt i oprogramowanie działają prawidłowo. Projektowanie stron internetowych. Generuj i poprawiaj strony internetowe. Zbadaj i przeanalizuj ruch w witrynie. Korzystaj z języków skryptowych, takich jak Javascript. Skonfiguruj serwery internetowe, takie jak Apache. Działaj jako administrator serwera. Ostatnio zmodyfikowany: 2025-01-22 17:01

Różnice między przekazującym proxy a odwrotnym proxy. Główną różnicą między nimi jest to, że serwer proxy jest używany przez klienta, takiego jak przeglądarka internetowa, podczas gdy serwer proxy jest używany przez serwer, taki jak serwer sieciowy. Przekierowujący serwer proxy może znajdować się w tej samej sieci wewnętrznej co klient lub może znajdować się w Internecie. Ostatnio zmodyfikowany: 2025-01-22 17:01

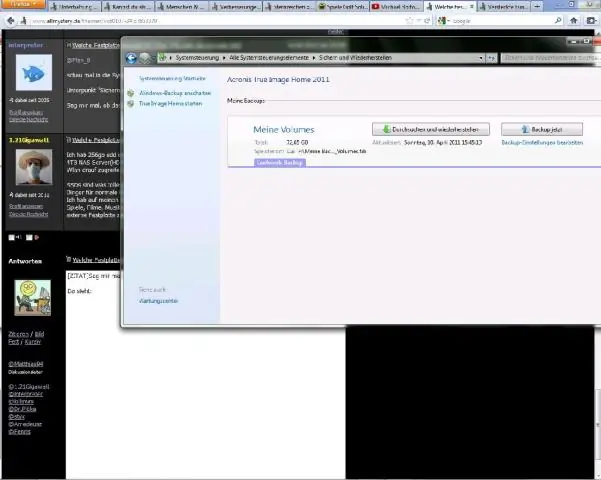

Firma Microsoft zaleca używanie zewnętrznego dysku twardego z co najmniej 200 GB miejsca na kopie zapasowe. Jeśli jednak używasz komputera z mniejszym dyskiem twardym, co może mieć miejsce w przypadku systemu z dyskiem SSD, możesz przejść do dysku, który pasuje do maksymalnego rozmiaru dysku twardego. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wiele pakietów oprogramowania CAD jest również dostępnych na Macu, ale mimo to nadal musisz używać wersji systemu Windows dla niektórych aplikacji (patrz poniżej). Mac Mini i Macbook Air nie nadają się do CAD z powodu słabszej karty graficznej i bardzo ograniczonej możliwości rozbudowy. Ostatnio zmodyfikowany: 2025-06-01 05:06

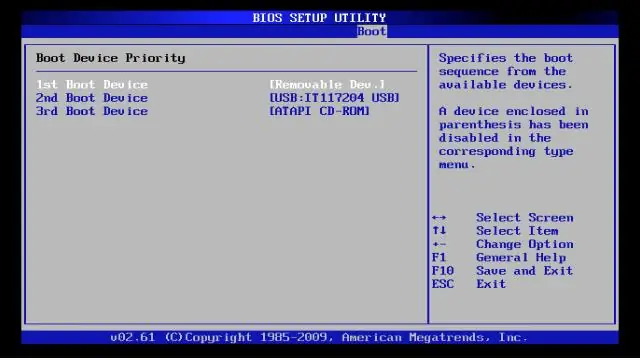

Uruchom z USB: Windows Naciśnij przycisk zasilania komputera. Podczas początkowego ekranu startowego naciśnij klawisz ESC, F1, F2, F8 lub F10. Gdy zdecydujesz się wejść do programu BIOS Setup, pojawi się strona narzędzia konfiguracji. Używając klawiszy strzałek na klawiaturze, wybierz kartę ROZRUCH. Przenieś USB, aby było pierwsze w sekwencji rozruchowej. Ostatnio zmodyfikowany: 2025-01-22 17:01

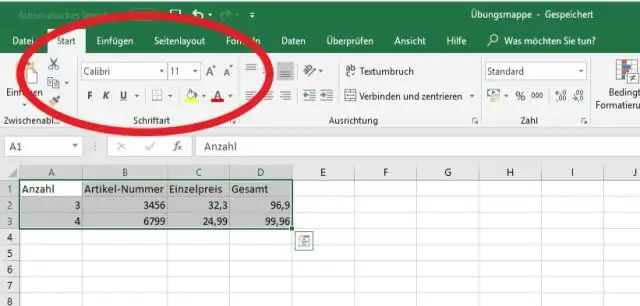

Stosowanie niestandardowego formatu liczb Zaznacz komórkę lub zakres komórek, które chcesz sformatować. Na karcie Narzędzia główne w obszarze Liczba w menu podręcznym Format liczb kliknij opcję Niestandardowy. W oknie dialogowym Formatowanie komórek w obszarze Kategoria kliknij opcję Niestandardowe. U dołu listy Typ wybierz wbudowany format, który właśnie utworzyłeś. Na przykład 000-000-0000. Kliknij OK. Ostatnio zmodyfikowany: 2025-01-22 17:01