3. Podejmij drastyczne działania na zewnątrz Usuń ściółkę poza domem i używaj tylko ściółki cedrowej. Usuń wszelkie pniaki lub inne drewno na zewnątrz domu. Wykazano, że posadzka w glebie krajobrazu zabija termity. Ostatnio zmodyfikowany: 2025-01-22 17:01

Minut NET10 nie można przenieść na telefon Tracfone. Możesz jednak przenieść swój numer telefonu do Tracfone. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przełączniki inteligentne mają pewne możliwości, które mają zarządzany, ale są bardziej ograniczone, kosztują mniej niż przełączniki zarządzane i kosztują więcej niż przełączniki niezarządzane. Mogą stanowić doskonałe rozwiązanie przejściowe, gdy koszt przełącznika zarządzanego nie jest uzasadniony. To są warunki marketingowe. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wirtualne dziedziczenie rozwiązuje klasyczny „problem z diamentami”. Zapewnia to, że klasa potomna otrzyma tylko jedną instancję wspólnej klasy bazowej. Innymi słowy, klasa Snake będzie miała tylko jedną instancję klasy LivingThing. Klasy zwierząt i gadów dzielą tę instancję. Ostatnio zmodyfikowany: 2025-01-22 17:01

Administratorzy baz danych potrzebują co najmniej stopnia licencjata w dziedzinie informatyki lub informatyki na większości stanowisk na poziomie podstawowym. W zależności od wielkości i złożoności firmy lub organu zarządzającego, specjaliści ci mogą potrzebować tytułu magistra w zakresie administracji bazami danych lub technologii informacyjnej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Opis. Helper cfn-hup to demon, który wykrywa zmiany w metadanych zasobów i uruchamia określone przez użytkownika akcje po wykryciu zmiany. Pozwala to na dokonywanie aktualizacji konfiguracji w uruchomionych instancjach Amazon EC2 za pomocą akcji UpdateStack API. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jaki jest cel wzorców komunikacji? Zapewnienie systematycznego sposobu dzielenia się ważnymi informacjami. Zaczyna się na szczycie organizacji, a następnie spływa na dół. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wszystko w jednym zawiera oddzielną wieżę. Smartfony zazwyczaj komunikują się bezprzewodowo z innymi urządzeniami lub komputerami. Chociaż niektóre formy pamięci są trwałe, większość pamięci przechowuje dane i instrukcje tymczasowo, co oznacza, że jej zawartość jest usuwana po wyłączeniu komputera. Ostatnio zmodyfikowany: 2025-01-22 17:01

Sytuacji wyścigowych można uniknąć poprzez odpowiednią synchronizację gwintów w newralgicznych odcinkach. Synchronizację wątków można osiągnąć za pomocą zsynchronizowanego bloku kodu Java. Synchronizację wątków można również osiągnąć za pomocą innych konstrukcji synchronizacji, takich jak blokady lub zmienne atomowe, takie jak java. Ostatnio zmodyfikowany: 2025-01-22 17:01

W czwartej klasie uczniowie doskonalą i doskonalą swoje umiejętności mnożenia, dzielenia i ogólnych obliczeń. Uczą się, jak rozwiązywać rzeczywiste zadania tekstowe za pomocą czterech podstawowych operacji: dodawania, odejmowania, mnożenia i dzielenia. Ostatnio zmodyfikowany: 2025-01-22 17:01

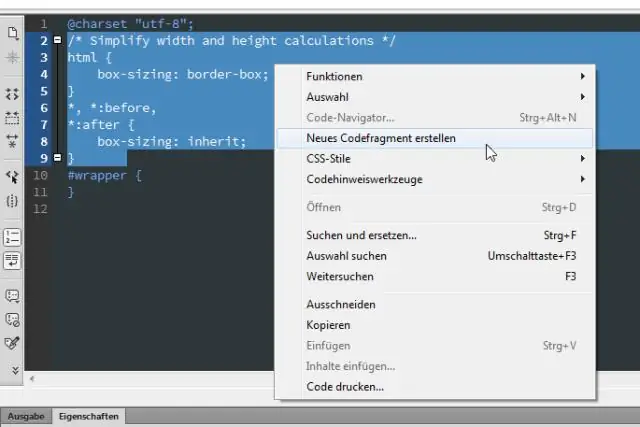

Oto jak zobaczyć lub zmienić ustawienia domyślne: Wybierz Edycja→Preferencje (Windows)/Dreamweaver→Preferencje (Mac). Kliknij kategorię Nowy dokument po lewej stronie. Wybierz typ dokumentu z wyskakującego okna Domyślny dokument. Ostatnio zmodyfikowany: 2025-01-22 17:01

VXLAN to MAC w technice enkapsulacji IP/UDP (MAC-in-UDP) z 24-bitowym identyfikatorem segmentu w postaci identyfikatora VXLAN. Większy identyfikator VXLAN umożliwia skalowanie segmentów sieci LAN do 16 milionów w sieci w chmurze. Przełączniki Cisco Nexus 7000 są przeznaczone do sprzętowej funkcji VXLAN. Ostatnio zmodyfikowany: 2025-01-22 17:01

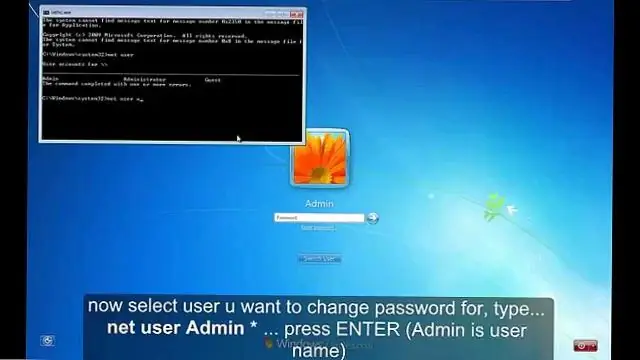

Zmień hasło Na telefonie lub tablecie z Androidem otwórz aplikację Ustawienia na urządzeniu Konto Google. U góry kliknij Bezpieczeństwo. W sekcji „Logowanie się w Google” kliknij Hasło. Może być konieczne zalogowanie się. Wprowadź nowe hasło, a następnie dotknij Zmień hasło. Ostatnio zmodyfikowany: 2025-01-22 17:01

Po prostu wyślij SMS „PORT Numer komórkowy” i wyślij na 1900, aby poprosić o przeniesienie z istniejącej sieci. Gdy wyślesz SMS, na Twój telefon Idea otrzymasz kod UPC (UniquePorting Code) z Twojej sieci telekomunikacyjnej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Możesz użyć kontrolki DataGrid, aby wyświetlić dane tabelaryczne. Zapewnia również możliwość wstawiania, aktualizowania, sortowania i przewijania danych. Używanie i wiązanie siatki danych umożliwia wstawianie, aktualizowanie, sortowanie i przewijanie danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Nie ma sposobu, aby Twój dokument Google był wyświetlany jako długi zwój informacji bez pewnej reprezentacji, gdzie znajdują się podziały strony. Aby wyświetlić podziały stron jako prostą przerywaną linię lub jako fizyczne podziały na papierze między stronami, przełącz to w menu, wybierając Widok > Układ wydruku. Ostatnio zmodyfikowany: 2025-01-22 17:01

Karty SDHC oferują od 4 GB do 32 GB, a SDXC oferuje ponad 32 GB. Nie ma różnicy w jakości, bezpieczeństwie czy szybkości. Szybkość transferu zależy od „KLASY” wymienionej na niej karty, a nie od tego, czy jest to karta SDHC czy SDXC. Ostatnio zmodyfikowany: 2025-01-22 17:01

Parowanie pilota z panelem dotykowym z telewizorem z systemem Android Włóż nowe baterie do pilota z panelem dotykowym. Za pomocą pilota na podczerwień włącz telewizor. Z tyłu telewizora naciśnij i przytrzymaj przycisk INPUT. przez co najmniej pięć sekund. Na ekranie telewizora pojawią się instrukcje parowania. Naciśnij pilot z panelem dotykowym, jak pokazano na poniższym obrazku, aby sparować go z telewizorem. Ostatnio zmodyfikowany: 2025-01-22 17:01

Odpowiedź: Wszystkie są dołączone do każdego tabletu Leapfrog Epic, ale te, które są pobierane, wymagają połączenia Wi-Fi, konfiguracji urządzenia i konta rodzica, aby uzyskać dostęp. Ostatnio zmodyfikowany: 2025-01-22 17:01

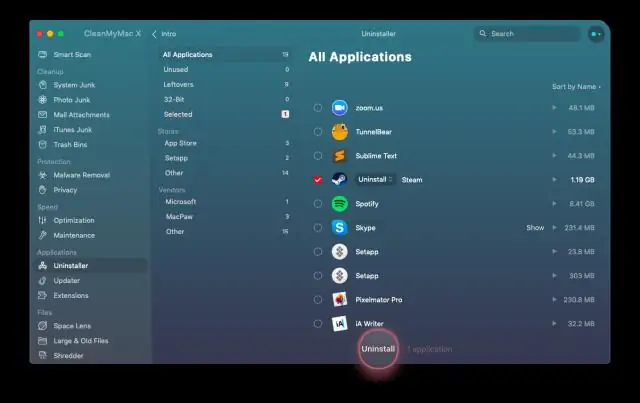

Jak odinstalować gry ze Steam na Macu, WindowsLinux Otwórz aplikację „Steam”. Kliknij kartę „Biblioteka” u góry aplikacji Steam i znajdź grę, którą chcesz odinstalować ze Steam. Kliknij prawym przyciskiem myszy (lub przytrzymaj CONTROL i kliknij) grę, którą chcesz usunąć z komputera i odinstalować. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wzorzec repozytorium to abstrakcja warstwy dostępu do danych. Ukrywa szczegółowe informacje o tym, jak dokładnie dane są zapisywane lub pobierane z bazowego źródła danych. Szczegóły dotyczące przechowywania i pobierania danych znajdują się w odpowiednim repozytorium. Ostatnio zmodyfikowany: 2025-01-22 17:01

System przetwarzania transakcji zbiera i przechowuje dane o. (biznesowych) transakcji, a czasami kontroluje decyzje. dokonane w ramach transakcji. Transakcja to czynność. który zmienia przechowywane dane; przykłady takiej działalności będą:. Ostatnio zmodyfikowany: 2025-01-22 17:01

Serwery Whatsapp NIE przechowują żadnych wiadomości użytkowników. Przechowują wiadomości tylko do momentu podłączenia urządzenia użytkownika do sieci, maksymalnie 30 dni od daty wysłania wiadomości. Ostatnio zmodyfikowany: 2025-01-22 17:01

Project Free TV to popularna witryna służąca do bezpłatnego przesyłania strumieniowego wideo. Jednak nie jest już używany od 2017 roku. Zasadniczo nie ma oficjalnej odpowiedzi ze strony Project Free TV na temat jej usług. Nie ma nadziei na uzyskanie swoich klonów lub kopii lustrzanych w Internecie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kroki Zbieraj i licz swoje dane. Dla dowolnego zestawu wartości danych średnia jest miarą wartości centralnej. Znajdź sumę wartości danych. Pierwszym krokiem do znalezienia średniej jest obliczenie sumy wszystkich punktów danych. Podziel, aby znaleźć średnią. Na koniec podziel sumę przez liczbę wartości. Ostatnio zmodyfikowany: 2025-01-22 17:01

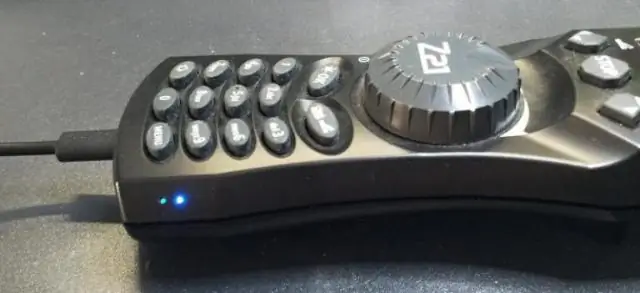

Uwaga: Ta klawiatura wymaga dwóch (2) baterii AA. Wyłącz klawiaturę. Użyj monety, aby zdjąć pokrywę komory baterii. Wsuń dwie baterie AA do komory baterii. Upewnij się, że dodatnie końce wskazują właściwy kierunek. Załóż pokrywę komory baterii. Włącz klawiaturę. Ostatnio zmodyfikowany: 2025-01-22 17:01

Chcę więcej mocy! Tłumaczenia w dB Oceny SPL głośnika w dB 86 97 2 W 89 100 4 W 92 103 8 W 95 106. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wyjaśnienie: Kara w Indiach za kradzież dokumentów komputerowych, aktywów lub kodu źródłowego dowolnego oprogramowania od jakiejkolwiek organizacji, osoby fizycznej lub w jakikolwiek inny sposób to 3 lata pozbawienia wolności i grzywna w wysokości Rs. 500 000. Ostatnio zmodyfikowany: 2025-06-01 05:06

Efekt wyciągu DML nie jest trwały, dopóki nie zatwierdzisz transakcji, która go zawiera. Transakcja to sekwencja instrukcji SQL, którą Oracle Database traktuje jako jednostkę (może to być pojedyncza instrukcja DML). Dopóki transakcja nie zostanie zatwierdzona, można ją wycofać (cofnąć). Ostatnio zmodyfikowany: 2025-01-22 17:01

Wolfgang Kohler. Ostatnio zmodyfikowany: 2025-01-22 17:01

Procedura składowana (zwana również proc, storp, sproc, StoPro, StoredProc, StoreProc, sp lub SP) jest podprogramem dostępnym dla aplikacji, które uzyskują dostęp do relacyjnego systemu zarządzania bazą danych (RDBMS). Takie procedury są przechowywane w słowniku danych bazy danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Transformatory i gniazda transformatorowe. Małe transformatory podłączane do gniazdka ściennego wytwarzają niskie napięcie prądu stałego, które jest używane przez zwykłe urządzenia elektroniczne. Wyjścia transformatorów są bardziej rozstawione niż inne gniazda, aby pomieścić adaptery bloku transformatora lub inne adaptery o dużych rozmiarach. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby rozpocząć, zaloguj się na swoje konto Google i przejdź do Dysku Google. Kliknij przycisk Nowy po lewej stronie i wybierz Współpracę, jeśli jest zainstalowana (jeśli nie, kliknij Połącz więcej aplikacji, wyszukaj Współpracę i zainstaluj ją). Stamtąd zaimportuj Pandy, jak pokazano poniżej (Colab już je zainstalował). Ostatnio zmodyfikowany: 2025-01-22 17:01

Zgodnie z minimalnym niezbędnym standardem ustawy HIPAA, podmioty objęte ustawą HIPAA są zobowiązane do podjęcia uzasadnionych starań w celu zapewnienia, że dostęp do PHI jest ograniczony do minimum informacji niezbędnych do osiągnięcia zamierzonego celu określonego wykorzystania, ujawnienia lub żądania. Ostatnio zmodyfikowany: 2025-06-01 05:06

1 odpowiedź. Nie można pasywnie dzielić biegnącego kabla bez strat. Możesz rozdzielić bieg ze znacznie mniejszą stratą na jedną nogę, używając urządzenia zwanego kranem (wygląda jak standardowy splitter, z wyjątkiem sytuacji, gdy zapoznasz się ze specyfikacją). Ostatnio zmodyfikowany: 2025-01-22 17:01

Red Forest to nazwa projektu dla środowiska administracyjnego zwiększonych zabezpieczeń lub ESAE. Wszystkie powiązane obiekty komputerowe, konta użytkowników i grupy zabezpieczeń byłyby zarządzane w dedykowanej jednostce organizacyjnej warstwy pierwszej w lesie produkcyjnym. Ostatnio zmodyfikowany: 2025-01-22 17:01

Bezpieczeństwo sieci Wifi ma na celu ochronę sieci bezprzewodowej przed nieautoryzowanym dostępem. Czasami może się wydawać, że użytkownicy nie są w stanie połączyć się z siecią Wi-Fi, która jest zaszyfrowana za pomocą WPA. Sieć Wi-Fi z szyfrowaniem WPA prosi o klucz uwierzytelniający przed nawiązaniem połączenia. Ostatnio zmodyfikowany: 2025-01-22 17:01

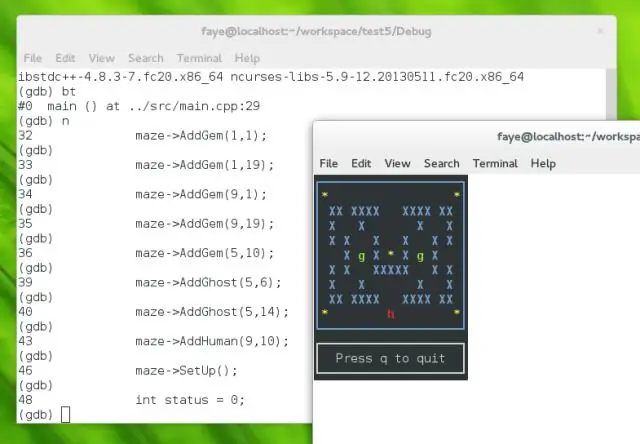

20.3. 2 Połączenie z serwerem gdb Uruchom GDB w systemie hosta. Upewnij się, że masz niezbędne pliki symboli (zobacz Pliki hosta i docelowe). Załaduj symbole dla swojej aplikacji za pomocą polecenia file przed połączeniem. Połącz się ze swoim celem (patrz Łączenie ze zdalnym celem). Ostatnio zmodyfikowany: 2025-06-01 05:06

Średnie koszty kontroli dostępu do kart Oczekuj, że za system wysokiej jakości dla maksymalnie 150 osób zapłacisz średnio od 1500 do 2500 dolarów za drzwi. Jeśli szukasz usługi dostępu do karty, która będzie obsługiwać ponad 150 pracowników i ma od dwóch do trzech drzwi dostępowych, będzie kosztować od 2500 do 3500 USD. Ostatnio zmodyfikowany: 2025-01-22 17:01

Najszybszym sposobem na przeniesienie pliku Excel do SQL jest użycie kreatora importu: Otwórz SSMS (Sql Server Management Studio) i połącz się z bazą danych, do której chcesz zaimportować plik. Importuj dane: w SSMS w Eksploratorze obiektów w sekcji „Bazy danych” kliknij prawym przyciskiem myszy docelową bazę danych, wybierz Zadania, Importuj dane. Ostatnio zmodyfikowany: 2025-06-01 05:06