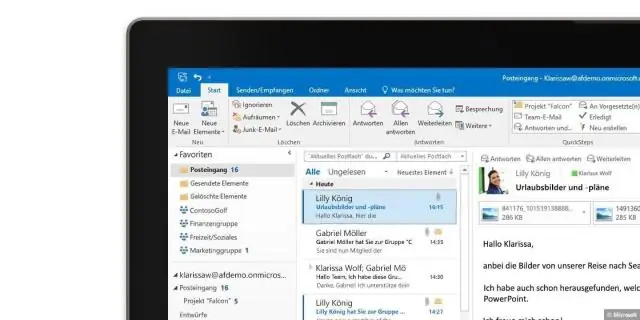

Outlook 2010 Otwórz Microsoft Outlook. Kliknij kartę Strona główna. Następnie kliknij ikonę Wiadomości-śmieci w sekcji „Usuń”. Wybierz śmieci. Kliknij Opcje wiadomości-śmieci, jak pokazano poniżej. Kliknij kartę Zablokowani nadawcy. Kliknij przycisk Dodaj. Wpisz odpowiedni adres e-mail lub nazwę domeny. Ostatnio zmodyfikowany: 2025-01-22 17:01

Domyślnie Windows Live Mail sprawdza nowe wiadomości na serwerze pocztowym podczas uruchamiania programu, a następnie co 10 minut. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby scalić pliki Microsoft Excel, najlepiej najpierw zapisać je jako pliki CSV. Otwórz pliki Excela i na pasku menu kliknij Plik, a następnie Zapisz jako. Z listy rozwijanej Zapisz jako typ wybierz CSV (rozdzielany przecinkami) (*). Ostatnio zmodyfikowany: 2025-01-22 17:01

Kontrola dostępu to technika bezpieczeństwa, która reguluje, kto lub co może wyświetlać lub używać zasobów w środowisku komputerowym. Fizyczna kontrola dostępu ogranicza dostęp do kampusów, budynków, pomieszczeń i fizycznych zasobów IT. Kontrola dostępu logicznego ogranicza połączenia z sieciami komputerowymi, plikami systemowymi i danymi. Ostatnio zmodyfikowany: 2025-01-22 17:01

IPS oznacza przełączanie w płaszczyźnie, rodzaj technologii paneli LED (forma LCD). Panele IPS charakteryzują się najlepszymi kolorami i kątami widzenia spośród innych głównych typów paneli, TN (skręcony nematyczny) i VA (pionowy wyrównanie). Ostatnio zmodyfikowany: 2025-01-22 17:01

Istnieje 5 głównych komponentów hurtowni danych. 1) Baza danych 2) Narzędzia ETL 3) Metadane 4) Narzędzia zapytań 5) DataMarts. Ostatnio zmodyfikowany: 2025-01-22 17:01

Automatyczna instalacja drukarki Otwórz Ustawienia. Kliknij Urządzenia. Kliknij Drukarki i skanery. Kliknij przycisk Dodaj drukarkę lub skaner. Poczekaj chwilę. Kliknij opcję Drukarki, której szukam, nie ma na liście. Wybierz opcję Moja drukarka jest trochę starsza. Pomóż mi to znaleźć. opcja. Wybierz swoją drukarkę z listy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Narzędzie do dziurkowania, zwane również kronetool, to narzędzie ręczne używane do łączenia przewodów telekomunikacyjnych i sieciowych z panelem krosowym, blokiem do dziurkowania, modułem trapezowym lub skrzynką do montażu powierzchniowego. Część nazwy „uderz w dół” pochodzi od wbijania drutu na miejsce za pomocą uderzenia. Ostatnio zmodyfikowany: 2025-06-01 05:06

Naciśnij "Ctrl-Shift-Esc", aby otworzyć Menedżera zadań. Kliknij kartę "Aplikacje", aby zobaczyć, jakie programy są uruchomione na komputerze zdalnym. Kliknij kartę "Procesy", aby zobaczyć, jakie procesy systemowe są uruchomione. Kliknij zakładkę „Usługi”, aby zobaczyć, jakie usługi systemowe są uruchomione. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zarejestruj się w Voice i uzyskaj swój numer Na komputerze wejdź na voice.google.com. Zaloguj się na swoje konto Google. Po zapoznaniu się z Warunkami korzystania z usługi i Polityką prywatności dotknij opcji Kontynuuj. Wyszukaj numer według miasta lub numeru kierunkowego. Voice nie oferuje 1-800 numerów. Obok żądanego numeru kliknij Wybierz. Ostatnio zmodyfikowany: 2025-01-22 17:01

Środowisko w Postman to zestaw par klucz-wartość. Środowisko pomaga nam rozróżniać żądania. Kiedy tworzymy środowisko w Postmanie, możemy zmienić wartość par klucz-wartość, a zmiany znajdują odzwierciedlenie w naszych żądaniach. Środowisko po prostu wyznacza granice zmiennym. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli pozwolisz pracownikom na korzystanie z BYOD w miejscu pracy, możesz napotkać zagrożenia bezpieczeństwa związane z: Zgubieniem lub kradzieżą urządzeń. Osoby odchodzące z firmy. Brak firewalla lub oprogramowania antywirusowego. Uzyskiwanie dostępu do niezabezpieczonej sieci Wi-Fi. Ostatnio zmodyfikowany: 2025-06-01 05:06

Jak wyczyścić historię wyszukiwania na Facebooku onPhone Otwórz aplikację Facebook na iPhonie. Stuknij pasek wyszukiwania u góry. Stuknij Edytuj. Stuknij Wyczyść wyszukiwania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Arkusz stylów: CSS. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jednym z najbardziej pamiętnych zajęć moich uczniów jest zamknięcie. Jest to w zasadzie gigantyczny nocleg, podczas którego uczniowie spędzają noc w szkole ze wszystkimi swoimi przyjaciółmi. Wiem, że niektórzy z was, którzy to czytają, nie mają obfitości zasobów, ale blokada jest możliwa nawet w przypadku szkoły z minimalnymi zasobami. Ostatnio zmodyfikowany: 2025-06-01 05:06

Na urządzeniach z Androidem Otwórz aplikację Facebook na Androida i dotknij opcji Ustawienia aplikacji na lewym pasku bocznym (prawy pasek boczny dla użytkowników wersji beta). Tutaj poszukaj opcji Autoodtwarzanie wideo i wyłącz ją. Jeśli chcesz odtwarzać filmy przez Wi-Fi i ograniczać je tylko podczas połączenia danych, wybierz Wi-fionly. Ostatnio zmodyfikowany: 2025-01-22 17:01

AF – oznacza Auto Focus, co oznacza, że obiektyw może automatycznie ustawiać ostrość przez aparat. AF-D – Autofokus z informacją o odległości. To samo co AF, z tą różnicą, że może zgłosić odległość między obiektem a obiektywem, a następnie przesłać te informacje do aparatu. AF-S – automatyczne ustawianie ostrości z cichym silnikiem falowym. Ostatnio zmodyfikowany: 2025-01-22 17:01

Oto 5 korzyści z dzielenia aplikacji na warstwy: Daje możliwość aktualizacji stosu technologii jednej warstwy bez wpływu na inne obszary aplikacji. Pozwala to różnym zespołom programistycznym na pracę nad własnymi obszarami wiedzy. Ostatnio zmodyfikowany: 2025-01-22 17:01

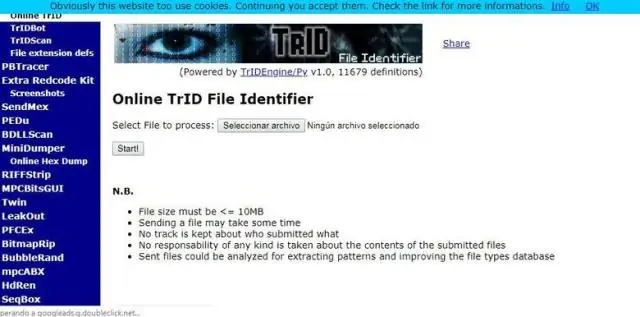

Wykonaj te proste kroki, aby otworzyć pliki GBX. Krok 1: Kliknij dwukrotnie plik. Zanim spróbujesz w jakikolwiek inny sposób otworzyć pliki GBX, zacznij od dwukrotnego kliknięcia ikony pliku. Krok 2: Wybierz odpowiedni program. Krok 3: Ustal typ pliku. Krok 4: Sprawdź u programisty. Krok 5: Pobierz uniwersalną przeglądarkę plików. Ostatnio zmodyfikowany: 2025-01-22 17:01

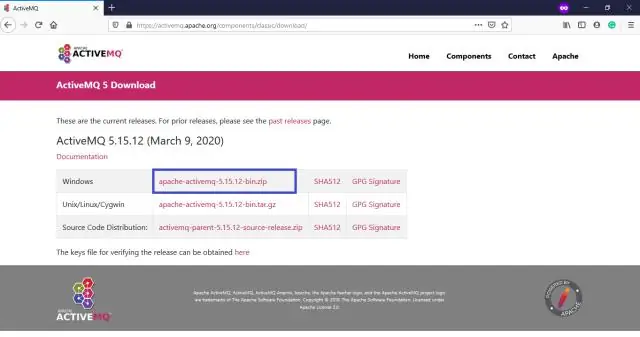

W przeglądarce przejdź do activemq.apache.org/. Kliknij link #Pobierz w okienku nawigacji (w lewym okienku). Kliknij łącze Maven ActiveMQ SNAPSHOT. Aby uzyskać migawkę binarną, przejdź do sekcji #Uruchamianie ActiveMQ tego dokumentu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Umiejętność korzystania z informacji odnosi się do umiejętności rozpoznawania, kiedy potrzebne są informacje oraz do lokalizowania, oceniania i efektywnego wykorzystywania tych informacji. Nasz program to przyrostowy program alfabetyzacji informacyjnej osadzony w podstawowym programie nauczania Champlaina. Ostatnio zmodyfikowany: 2025-06-01 05:06

Według internetowego słownika Oxford English Dictionary, słowo „kewl” zostało użyte po raz pierwszy w 1990 roku. Do 1995 roku było używane w magazynie New Scientist, a także w New York Magazine i New Musical Express. Teraz Oxford English Dictionary uznał to słowo za samo w sobie. Jednak nazwał to slangiem. Ostatnio zmodyfikowany: 2025-01-22 17:01

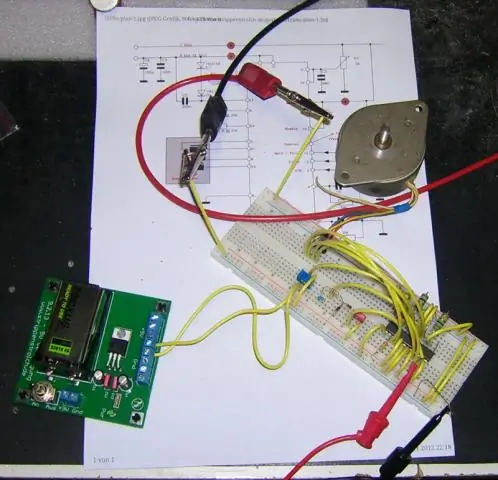

Zworki służą do konfigurowania ustawień urządzeń peryferyjnych komputera, takich jak płyta główna, dyski twarde, modemy, karty dźwiękowe i inne komponenty. Na przykład, jeśli Twoja płyta główna obsługuje wykrywanie włamań, możesz ustawić zworkę, aby włączyć lub wyłączyć tę funkcję. Ostatnio zmodyfikowany: 2025-01-22 17:01

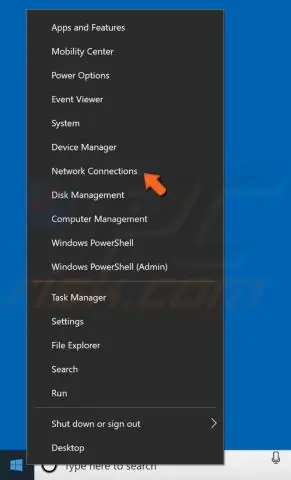

4. Ustaw swój adres IP ręcznie Naciśnij Klawisz Windows + X i wybierz Połączenia sieciowe. Kliknij prawym przyciskiem myszy swoją sieć bezprzewodową i wybierz Właściwości z menu. Wybierz Protokół internetowy w wersji 4 (TCP/IPv4) i kliknij przycisk Właściwości. Ostatnio zmodyfikowany: 2025-01-22 17:01

Prototype to symulacyjna miniatura produktu czasu rzeczywistego, wykorzystywana głównie do testów. Używany jest model zaprezentuj produkt, który jest rozwijany lub w fazie rozwoju, jak wygląda z różnych perspektyw. Ostatnio zmodyfikowany: 2025-01-22 17:01

Podstawowa licencja CAL obejmuje licencje CAL (licencje dostępu klienta) dla systemów Windows Server, Exchange Server, System Management Server i SharePoint Portal Server. Ostatnio zmodyfikowany: 2025-01-22 17:01

Popularne oferty pracy dla magistra informatykiAbsolwenci 1) Administratorzy sieci i systemów komputerowych. 2) Analitycy systemów komputerowych. 3) Architekci sieci komputerowych. 4) Twórcy oprogramowania. 5) Informatycy i informatycy. 6) Starsi Administratorzy Baz Danych. 7) Starsi programiści stron internetowych. Ostatnio zmodyfikowany: 2025-01-22 17:01

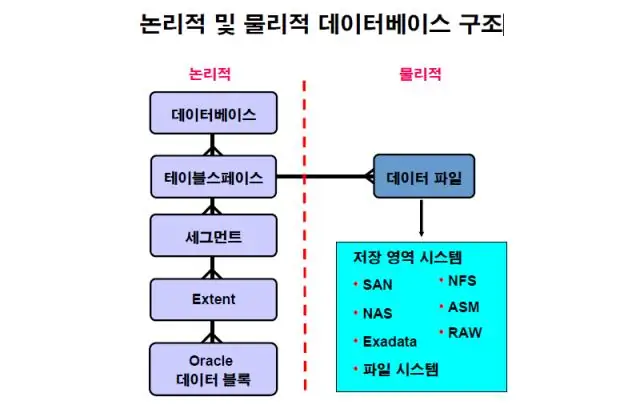

Baza danych Oracle składa się z jednej lub więcej logicznych jednostek pamięci zwanych obszarami tabel, które zbiorczo przechowują wszystkie dane bazy danych. Każdy obszar tabel w bazie danych Oracle składa się z jednego lub więcej plików zwanych plikami danych, które są strukturami fizycznymi zgodnymi z systemem operacyjnym, w którym działa Oracle. Ostatnio zmodyfikowany: 2025-01-22 17:01

Nie stwierdzono interakcji między Benadrylem a gwajafenezyną/fenylefryną. Niekoniecznie oznacza to, że nie istnieją żadne interakcje. Zawsze konsultuj się z lekarzem. Ostatnio zmodyfikowany: 2025-01-22 17:01

Skamłać. słuchać)) to korporacyjna usługa sieci społecznościowej freemium wykorzystywana do prywatnej komunikacji w organizacjach. Microsoft nabył później Yammer w 2012 roku za 1,2 miliarda dolarów. Obecnie usługa Yammer jest uwzględniona we wszystkich planach korporacyjnych Office 365 i Microsoft 365. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tryb awaryjny to stan, w którym Samsung GalaxyS4 może wejść, gdy wystąpi problem z aplikacjami lub systemem operacyjnym. Tryb awaryjny tymczasowo wyłącza aplikacje i zmniejsza funkcjonalność systemu operacyjnego, umożliwiając rozwiązywanie problemów w celu rozwiązania problemu. Ostatnio zmodyfikowany: 2025-01-22 17:01

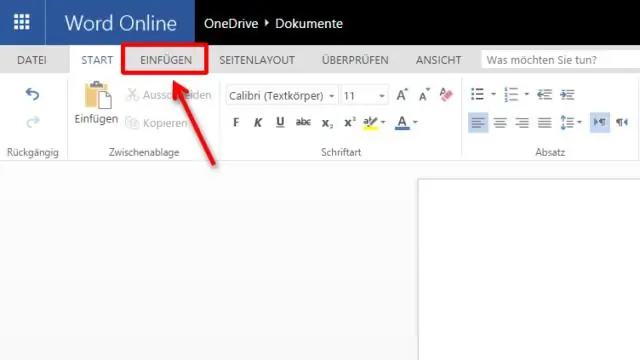

Edytowanie diagramu Zaloguj się do Office 365. Przejdź do folderu OneDrive dla Firm lub biblioteki dokumentów SharePointOnline. Otwórz diagram programu Visio, klikając nazwę pliku. Domyślnie diagram jest otwierany do wyświetlenia. Wybierz Edytuj diagram, a następnie wybierz Edytuj w przeglądarce. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zalety: Systemy wieloprocesorowe mogą zaoszczędzić pieniądze, dzieląc zasilacze, obudowy i urządzenia peryferyjne. Może wykonywać programy szybciej i może mieć większą niezawodność. Wady: Systemy wieloprocesorowe są bardziej złożone zarówno pod względem sprzętu, jak i oprogramowania. Ostatnio zmodyfikowany: 2025-06-01 05:06

Główny rekord rozruchowy (MBR) to informacja w pierwszym sektorze dowolnego dysku twardego lub dyskietki, która określa, w jaki sposób i gdzie znajduje się system operacyjny, aby można go było uruchomić (załadować) do pamięci głównej komputera lub pamięci o dostępie swobodnym. Ostatnio zmodyfikowany: 2025-01-22 17:01

W Instalatorze wprowadź Piaskownice w polu Szybkie wyszukiwanie, a następnie wybierz Piaskownice. Kliknij Nowa piaskownica. Wpisz nazwę (maksymalnie 10 znaków) i opis piaskownicy. Wybierz żądany typ piaskownicy. Wybierz dane do uwzględnienia w częściowej kopii lub pełnej piaskownicy. Ostatnio zmodyfikowany: 2025-01-22 17:01

React sam w sobie nie jest w pełni funkcjonalny ani w pełni reaktywny. Ale jest inspirowany niektórymi koncepcjami FRP. I reagują na zmiany prop lub state. Ale jeśli chodzi o obsługę skutków ubocznych, React - będąc tylko warstwą widoku - potrzebuje pomocy innych bibliotek, takich jak Redux. Ostatnio zmodyfikowany: 2025-01-22 17:01

Typy danych json i jsonb, zdefiniowane w dokumentacji PostgreSQL, są prawie identyczne; kluczowa różnica polega na tym, że dane json są przechowywane jako dokładna kopia tekstu wejściowego JSON, podczas gdy jsonb przechowuje dane w zdekomponowanej formie binarnej; to znaczy nie jako ciąg znaków ASCII/UTF-8, ale jako kod binarny. Ostatnio zmodyfikowany: 2025-01-22 17:01

Bezpieczeństwo hosta. Bezpieczeństwo hosta opisuje sposób, w jaki serwer jest skonfigurowany do wykonywania następujących zadań: Zapobieganie atakom. Minimalizowanie wpływu udanego ataku na cały system. Reagowanie na ataki, gdy się pojawiają. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kroki Otwórz aplikację Messenger. To biała błyskawica na niebieskim tle. Stuknij przycisk profilu. Kliknij swoje zdjęcie profilowe. Stuknij kartę Skanuj kod. Poproś znajomego, aby otworzył swoje zdjęcie profilowe. Wyśrodkuj obraz profilu na ekranie Messengera. Stuknij Dodaj na Messengerze. Ostatnio zmodyfikowany: 2025-01-22 17:01

Są to: Rozwój sprzyjający włączeniu społecznemu: inteligentne miasta wykorzystują technologię, informacje i dane do poprawy infrastruktury i usług. Te usługi infrastrukturalne obejmują dostęp do wody, energii elektrycznej, niedrogie domy, usługi edukacyjne i zdrowotne oraz łączność IT. Ostatnio zmodyfikowany: 2025-06-01 05:06