Pobierz profil aprowizacji za pomocą Xcode Start Xcode. Wybierz Xcode > Preferencje z paska nawigacyjnego. W górnej części okna wybierz Konta. Wybierz swój Apple ID i swój zespół, a następnie wybierz Pobierz profile ręczne. Przejdź do ~/Library/MobileDevice/Provisioning Profiles/, a Twoje profile powinny tam być. Ostatnio zmodyfikowany: 2025-01-22 17:01

C to ustrukturyzowany język programowania, który umożliwia rozbicie złożonego programu na prostsze programy zwane funkcjami. Pozwala również na swobodny przepływ danych w ramach tych funkcji. C jest bardzo przenośny i służy do tworzenia skryptów aplikacji systemowych, które stanowią główną część systemu operacyjnego Windows, UNIX i Linux. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przeglądarka UC. Pobierz teraz. Przeglądarka UC może być powszechnie znana ze swoich przeglądarek w wersji mobilnej, ale ma również świetną ofertę na komputery PC, a najlepsze jest to, że ich najnowsza wersja jest w pełni kompatybilna z WindowsXP. Przeglądarka Baidu Spark. Pobierz teraz. Epicka przeglądarka prywatności. Pobierz teraz. K-meleon. Pobierz teraz. Mozilla Firefox. Pobierz teraz. Ostatnio zmodyfikowany: 2025-01-22 17:01

Najlepszy multimetr samochodowy Multimetr cyfrowy Fluke 87-V. INNOVA 3340 Cyfrowy multimetr samochodowy. INNOVA 3320 Multimetr cyfrowy z automatycznym zakresem. Amprobe AM-510 Multimetr. Multimetr samochodowy z sondą mocy PPDMM. Multimetr Actron CP7677 do użytku samochodowego. ESI 585K Deluxe samochodowy multimetr cyfrowy. Ostatnio zmodyfikowany: 2025-01-22 17:01

TFS podąża za hierarchiczną strukturą wewnątrz projektu. Na karcie „Praca” znajdują się tradycyjne zwinne kategoryzacja eposów, funkcji i historyjek użytkownika: Epiki zawierają funkcje, podczas gdy funkcje zawierają historyjki użytkownika itp. Epopeje reprezentują najwyższy poziom zwinnej klasyfikacji elementów pracy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Podsumowując, przetwarzanie informacji to teoria opisująca etapy, które występują, gdy wchodzimy w interakcję z różnymi rodzajami informacji z naszego codziennego środowiska i pobieramy je. Te etapy w kolejności obejmują uczestnictwo, kodowanie, przechowywanie, odzyskiwanie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Domyślna lokalizacja pliku konfiguracyjnego boto znajduje się w katalogu domowym użytkownika ~/.boto w systemach Linux i macOS oraz w %HOMEDRIVE%%HOMEPATH% w systemie Windows. Możesz uzyskać lokalizację pliku konfiguracyjnego, uruchamiając polecenie gsutil version -l. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kawałki to grupy słów, które można znaleźć razem w języku. Mogą to być słowa, które zawsze idą w parze, takie jak stałe kolokacje, lub takie, które zwykle występują, na przykład pewne struktury gramatyczne, które podlegają regułom. Obszary pracy, takie jak idiomy, kolokacje i wzorce czasowników, koncentrują się na rodzajach kawałków. Ostatnio zmodyfikowany: 2025-06-01 05:06

Ujawniono, że GCSE i A-level Information Communication Technology (ICT) zostaną zlikwidowane w ramach rządowych reform kwalifikacji. Ministrowie zdecydowali o wycofaniu kwalifikacji po wzroście liczby uczniów studiujących zreformowaną informatykę GCSE i A-levels. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pamięć proceduralna to rodzaj pamięci długotrwałej, która obejmuje sposób wykonywania różnych czynności i umiejętności. Jazda na rowerze, wiązanie butów i gotowanie omletu to przykłady wspomnień proceduralnych. Ostatnio zmodyfikowany: 2025-01-22 17:01

MSISDN (Virtual Mobile Number) Każda karta SIM posiada kod znany jako IMSI (International Mobile Subscriber Identity), który jednoznacznie identyfikuje samą kartę SIM. Z tego miejsca można je przekazać na inny numer telefonu komórkowego i/lub na adres e-mail i/lub na adres URL, dzięki czemu można je zintegrować z oprogramowaniem innych firm. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak usunąć nieprzydzieloną partycję Kliknij menu „Start”, kliknij prawym przyciskiem myszy „Komputer” i wybierz „Zarządzaj”. Kliknij „Pamięć” i wybierz Zarządzanie dyskami.' Narzędzie DiskManagement to wbudowane narzędzie systemu Windows do obsługi podstawowych zadań związanych z dyskami i partycjami, takimi jak tworzenie, usuwanie, zmiana rozmiaru i formatowanie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Głośniki laptopa nie działają, jak je naprawić? Zainstaluj ponownie sterowniki audio. Zaktualizuj sterownik audio. Zmodyfikuj swój rejestr. Upewnij się, że czujnik dźwięku działa. Upewnij się, że dźwięk nie jest wyciszony. Sprawdź domyślne urządzenie audio. Uruchom wbudowane narzędzie do rozwiązywania problemów. Wypróbuj zewnętrzne głośniki lub słuchawki. Ostatnio zmodyfikowany: 2025-01-22 17:01

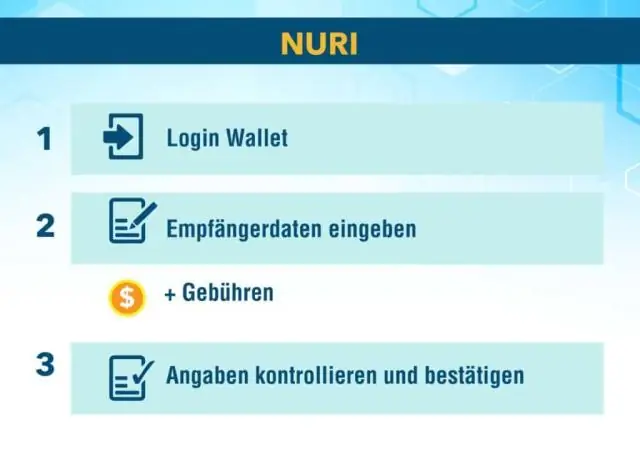

Potwierdzenia Bitcoin. Mniej więcej co dziesięć minut tworzony jest nowy blok i dodawany do łańcucha bloków w procesie kopania. Ten blok weryfikuje i rejestruje wszelkie nowe transakcje. Następnie mówi się, że transakcje zostały potwierdzone przez sieć Bitcoin. Ostatnio zmodyfikowany: 2025-01-22 17:01

Uważa się, że przetwarzanie w chmurze zostało wynalezione przez Josepha Carla Robnetta Licklidera w latach 60. XX wieku w ramach swojej pracy nad ARPANET, aby łączyć ludzi i dane z dowolnego miejsca w dowolnym czasie. W 1983 r. firma CompuServe zaoferowała swoim użytkownikom indywidualnym niewielką ilość miejsca na dysku, które można wykorzystać do przechowywania dowolnych plików, które wybrali do przesyłania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Akumulator to urządzenie magazynujące energię: urządzenie, które przyjmuje energię, magazynuje energię i uwalnia ją w razie potrzeby. Różne urządzenia mogą magazynować energię cieplną, mechaniczną i elektryczną. Energia jest zwykle przyjmowana i dostarczana w tej samej formie. Ostatnio zmodyfikowany: 2025-01-22 17:01

W testowaniu oprogramowania kanarek to wypychanie zmian kodu programowania do małej grupy użytkowników końcowych, którzy nie są świadomi, że otrzymują nowy kod. Ponieważ kanarek jest dystrybuowany tylko do niewielkiej liczby użytkowników, jego wpływ jest stosunkowo niewielki, a zmiany można szybko cofnąć, jeśli nowy kod okaże się błędny. Ostatnio zmodyfikowany: 2025-01-22 17:01

Out-of-band SQL injection występuje, gdy osoba atakująca nie może użyć tego samego kanału do przeprowadzenia ataku i zebrania wyników. Pozapasmowe techniki SQLi opierałyby się na zdolności serwera bazy danych do wysyłania żądań DNS lub HTTP w celu dostarczenia danych atakującemu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Witryna oferuje zarówno wersję darmową, jak i bardziej rozbudowaną wersję płatną o nazwie Newsela PRO. Wraz z biblioteką artykułów Newsela zapewnia ocenę zrozumienia uczniów w czasie rzeczywistym za pomocą quizów wielokrotnego wyboru i podpowiedzi do pisania. Ostatnio zmodyfikowany: 2025-01-22 17:01

SOLER - umiejętność poradnictwa. SOLER nie jest błędną pisownią SOLAR, ale metodą stosowaną w poradnictwie. Jest to metoda aktywnego słuchania ludzi Może być bardzo skutecznym sposobem na słuchanie ludzi w sytuacji doradczej, ale także ogólnie w rozmowie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Opis. W SQL Server (Transact-SQL) funkcja CONVERT konwertuje wyrażenie z jednego typu danych na inny typ danych. Jeśli konwersja się nie powiedzie, funkcja zwróci błąd. W przeciwnym razie zwróci przeliczoną wartość. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ograniczenie SQL NOT NULL. Ograniczenie NOT NULL wymusza, aby kolumna NIE akceptowała wartości NULL. Wymusza to, aby pole zawsze zawierało wartość, co oznacza, że nie można wstawić nowego rekordu ani zaktualizować rekordu bez dodania wartości do tego pola. Ostatnio zmodyfikowany: 2025-01-22 17:01

12 mil Poza tym, jak daleko jest park Oracle od Union Square? ten dystans pomiędzy Plac Unii oraz Wyrocznia Arena jest 12 mil. Droga dystans wynosi 17,9 mil. Ponadto, gdzie powinienem się zatrzymać, aby zagrać w SF Giants? Hotele i miejsca pobytu w San Francisco Hotel Union Square.. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wybierz pustą komórkę obok pierwszej komórki listy danych i wprowadź tę formułę = B2 i „$” (B2 wskazuje komórkę, której potrzebujesz, a $ jest jednostką, do której chcesz dodać) i naciśnij wchodzić klawisz, a następnie przeciągnij uchwyt Autouzupełniania do zakresu. Ostatnio zmodyfikowany: 2025-06-01 05:06

Tablicę w Mathcadzie można utworzyć na kilka sposobów: Enter polecenie Wstaw, Martrix; Naciśnij kombinację Ctrl + M; Kliknij przycisk „Wektor lub Macierz” na pasku narzędzi „Macierz”. Ostatnio zmodyfikowany: 2025-06-01 05:06

Sprawdź, czy Redis działa Ten program nazywa się redis-cli. Uruchomienie redis-cli, po którym następuje nazwa polecenia i jego argumenty, wyśle to polecenie do instancji Redis działającej na hoście lokalnym na porcie 6379. Możesz zmienić hosta i port używany przez redis-cli, po prostu wypróbuj opcję --help, aby sprawdzić informacje o użytkowaniu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przeglądarka Blockstack jest sama w sobie, prostym DApp. Pozwala: stworzyć jedną lub więcej tożsamości. wysyłaj i odbieraj bitcoiny. zarządzać przechowywaniem danych profilu i aplikacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Problem z ładowaniem. Jeśli Slack ma problemy z ładowaniem, coś (takie jak zapora sieciowa lub przestarzała wtyczka) może blokować lub spowalniać połączenie. Lub problem na końcu Slacka mógł wystąpić, gdy aplikacja próbowała się załadować. Ostatnio zmodyfikowany: 2025-01-22 17:01

Według firmy Microsoft po wygaśnięciu licencji systemu operacyjnego nastąpią następujące zdarzenia: Tło pulpitu zmieni kolor na czarny, a bieżąca tapeta zostanie usunięta. Chociaż nadal możesz to zmienić, zostanie on ponownie usunięty w regularnych odstępach czasu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Możesz wyeksportować test lub zestaw testów do kodu WebDriver, klikając prawym przyciskiem myszy test lub pakiet, wybierając Eksportuj, wybierając język docelowy i klikając Eksportuj. Spowoduje to zapisanie pliku zawierającego wyeksportowany kod dla języka docelowego w katalogu pobierania przeglądarki. Ostatnio zmodyfikowany: 2025-01-22 17:01

Apple Macintosh Quadra 700. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pięć pomysłów na zarządzanie pocztą ślimakową Skonfiguruj stację odbioru poczty. Znajdź pudełko o odpowiednim rozmiarze, takie jak kosz o zmienionym przeznaczeniu lub pudełko do przechowywania, aby odebrać pocztę przychodzącą. Zaplanuj regularny czas sortowania poczty. Zrób to we właściwy sposób. Przejdź na wyciągi elektroniczne i rachunki elektroniczne. Brak dla mnie, dzięki. Ostatnio zmodyfikowany: 2025-01-22 17:01

Walidacja to nazwa nadana procesowi, w ramach którego informacje wprowadzone do bazy danych są sprawdzane w celu upewnienia się, że mają one sens. Na przykład możesz użyć walidacji, aby sprawdzić, czy w polu procentowym wprowadzono tylko liczby z zakresu od 0 do 100, czy w polu płci wprowadzono tylko mężczyznę lub kobietę. Ostatnio zmodyfikowany: 2025-01-22 17:01

Oto pięć karier, które są idealne dla kandydatów do pracy ze znajomością języka Python. Programista Pythona. Zostanie programistą Pythona jest najbardziej bezpośrednią pracą dla kogoś, kto zna język programowania Python. Menedżer Produktu. Analityk danych. Pedagog. Doradcy Finansowi. Dziennikarz danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Trzy i pół roku (bez myślników, chyba że jest to przymiotnik - trzyipółletnia próba). Nie używaj cyfr (3½ lat); jeśli to zrobisz, będziesz musiał traktować wszystkie lata jako liczby w całej publikacji (1 rok, 5 lat itd.). Ostatnio zmodyfikowany: 2025-01-22 17:01

Zasadniczo istnieją 2 rodzaje adresów IP. Publiczny adres IP to adresy IP, które należy zarejestrować przed użyciem. IANA jest odpowiedzialna za rejestrację tych adresów IP w organizacjach. Prywatny adres IP to adresy IP, które są zarezerwowane przez IANA i nie można ich rutować w Internecie. Ostatnio zmodyfikowany: 2025-06-01 05:06

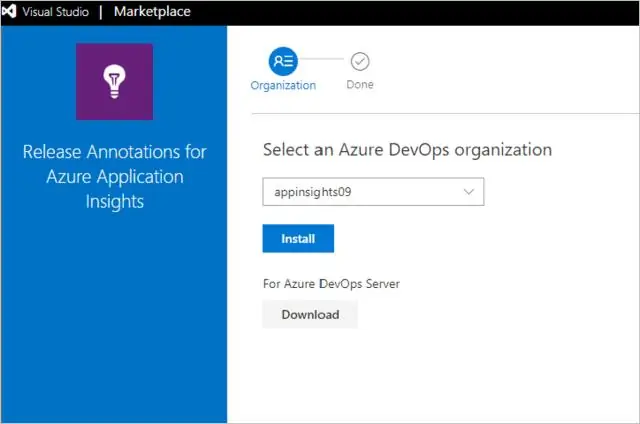

Prześlij swoje rozszerzenie Z portalu zarządzania wybierz wydawcę z listy rozwijanej u góry strony. Naciśnij Nowe rozszerzenie i wybierz Azure DevOps: Wybierz link w środku okna dialogowego Przekaż, aby otworzyć okno dialogowe przeglądania. Znajdź plik.vsix (utworzony w powyższym kroku pakowania) i wybierz Prześlij:. Ostatnio zmodyfikowany: 2025-01-22 17:01

Google Clips nie będzie działać ze wszystkimi telefonami: Clips jest zgodny tylko z wybranymi smartfonami z systemem Android (z systemem Android 7.0 Nougat lub nowszym) oraz iOS (z systemem iOS10 lub nowszym). Ostatnio zmodyfikowany: 2025-01-22 17:01

Konta frankowe. Rachunek frankingowy rejestruje kwotę zapłaconego podatku, którą podmiot frankujący może przekazać swoim członkom/akcjonariuszom jako kredyt frankujący. Każdy podmiot, który jest lub kiedykolwiek był podmiotem podatkowym, posiada konto frankowe. Podmiot jest uważany za „podmiot frankujący”, jeśli jest podmiotem podatku od osób prawnych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Podczas ucieczki maszyny wirtualnej osoba atakująca uruchamia kod na maszynie wirtualnej, która umożliwia działającemu w niej systemowi operacyjnemu wyrwanie się i bezpośrednią interakcję z hipernadzorcą. VMescape daje atakującemu dostęp do systemu operacyjnego hosta i wszystkich innych maszyn wirtualnych działających na tym hoście. Ostatnio zmodyfikowany: 2025-01-22 17:01