Nużytkownik. plik dat przechowuje informacje o profilu użytkownika używane do konfigurowania systemu Windows dla różnych użytkowników. Dane w ntuser. dane są kopiowane tam iz powrotem między plikiem a rejestrem systemu Windows, bazą danych używaną przez system Windows do utrzymywania ustawień systemu operacyjnego i innego oprogramowania na komputerze. Ostatnio zmodyfikowany: 2025-01-22 17:01

Bazy danych zorientowane na kolumny (inaczej bazy danych kolumnowych) są bardziej odpowiednie dla obciążeń analitycznych, ponieważ format danych (format kolumny) umożliwia szybsze przetwarzanie zapytań - skanowanie, agregacja itp. Z drugiej strony bazy danych zorientowane na wiersze przechowują pojedynczy wiersz (i wszystkie jego kolumny) w sposób ciągły. Ostatnio zmodyfikowany: 2025-01-22 17:01

Cisco FabricPath to technologia zaprojektowana w celu przezwyciężenia ograniczeń protokołu STP, w tym skalowalności, konwergencji i niepotrzebnego zalewania. Działa IS-IS w płaszczyźnie kontrolnej i z tego samego powodu jest również nazywany routingiem w warstwie 2. Ostatnio zmodyfikowany: 2025-01-22 17:01

Instrukcja SQL DROP TABLE służy do usuwania definicji tabeli i wszystkich danych, indeksów, wyzwalaczy, ograniczeń i specyfikacji uprawnień dla tej tabeli. Ostatnio zmodyfikowany: 2025-01-22 17:01

0001 = 1. 0010 = 2. Bit w kodzie binarnym jest wielokrotnością 2. 2^0, 2^1, 2^2, 2^3, 2^4 itd. Innymi słowy, jeśli ten konkretny bit to 1 oznacza to, że otrzymujesz liczbę, którą reprezentuje wielokrotność. Ostatnio zmodyfikowany: 2025-01-22 17:01

Importuj kontakty i potencjalnych klientów jako członków kampanii za pomocą modułu ładującego dane Open Data Loader. Kliknij Wstaw, a następnie zaloguj się przy użyciu poświadczeń Salesforce. Wybierz Pokaż wszystkie obiekty Salesforce. Wybierz Członek kampanii (Członekkampanii). Kliknij Przeglądaj, a następnie poszukaj pliku CSV gotowego do importu. Kliknij Dalej>. Kliknij Utwórz lub Edytuj mapę. Ostatnio zmodyfikowany: 2025-01-22 17:01

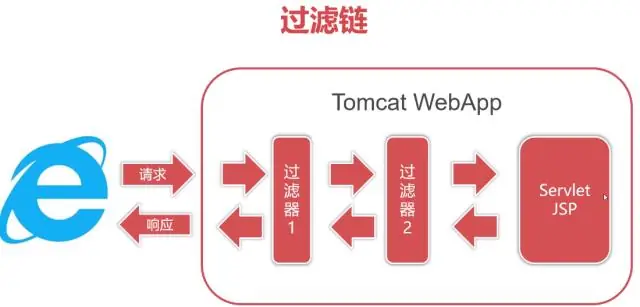

Filtr to klasa Java, która jest wywoływana w odpowiedzi na żądanie zasobu w aplikacji sieci Web. Zasoby obejmują serwlety Java, strony JavaServer (JSP) oraz zasoby statyczne, takie jak strony HTML lub obrazy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli pochodzisz z jednego ze starszych modeli Apple, odświeżenie niektórych kluczowych funkcji aparatu również nie zawiedzie. Zarówno iPhone XS, jak i iPhoneXS Max mają podwójny aparat o rozdzielczości 12 megapikseli, oferujący szerokokątny i teleobiektyw. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wejście skanera = nowy skaner(System.in); Tworzy nowy obiekt typu Scanner ze standardowego wejścia programu (w tym przypadku prawdopodobnie konsoli) oraz int i = input. nextInt() używa nextIntMethod tego obiektu, co pozwala na wprowadzenie tekstu, który zostanie przetworzony na liczbę całkowitą. Ostatnio zmodyfikowany: 2025-01-22 17:01

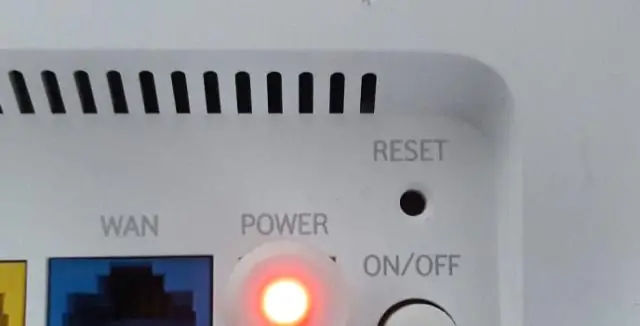

Zwykle oznacza to, że nie zapłacili rachunku lub jeśli przedpłata zabrakło minut. Ostatnio zmodyfikowany: 2025-06-01 05:06

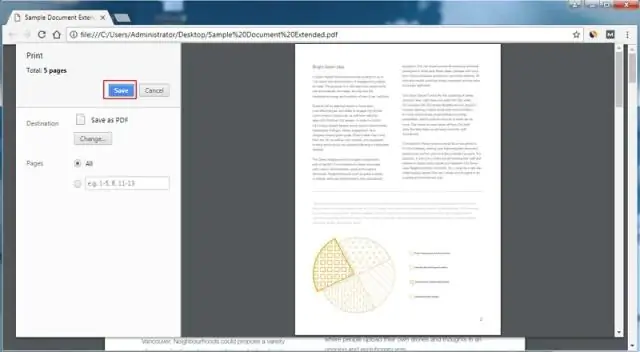

W dokumencie PDF kliknij narzędzie Zaznacz na pasku narzędzi, jak pokazano na poniższej ilustracji. Po wybraniu tej opcji zaznacz tekst, który chcesz skopiować i kliknij Edytuj, a następnie Kopiuj. Wklej skopiowany tekst do edytora tekstu lub innego edytora tekstu naciskając i przytrzymując klawisz Ctrl i klawisz V na klawiaturze. Ostatnio zmodyfikowany: 2025-01-22 17:01

Krótka odpowiedź: Nie potrzebujesz dyplomu CS ani żadnego dyplomu, aby zostać programistą stron internetowych, ale musisz pokazać pracodawcom, że możesz wykonać swoją pracę. Musisz umieć rozwiązywać rodzaje problemów, dla których potrzebni są programiści stron internetowych. Jednak dyplom może być niezbędny, aby znaleźć pracę w niektórych firmach. Ostatnio zmodyfikowany: 2025-01-22 17:01

WIDEO Jak działa blokada SNIB? ten snib jest mały okrągły guzik w nocy zatrzask (Yale Zamek ). Ludzie mówią o pozostawieniu drzwi na snajba . ten snib jest zwykle używane do pozostawienia otwartych drzwi ('na zatrzask ') i pewnego wieczoru zamki zatrzaskowe ten snajba może być używany do zamykania drzwi na klucz w nocy, aby nikt się nie ". Ostatnio zmodyfikowany: 2025-01-22 17:01

Polecenie cmdlet Join-Path łączy ścieżkę i ścieżkę podrzędną w jedną ścieżkę. Dostawca dostarcza ograniczniki ścieżki. Ostatnio zmodyfikowany: 2025-01-22 17:01

Naciśnij i przytrzymaj czerwony przycisk resetowania na tylnym panelu WVB. 4. Przytrzymaj przycisk resetowania, aż kontrolka stanu WVB wyświetli następujące kolory. Ostatnio zmodyfikowany: 2025-01-22 17:01

Generator CMake jest odpowiedzialny za pisanie plików wejściowych dla natywnego systemu kompilacji. Dokładnie jeden z generatorów CMake musi być wybrany dla drzewa kompilacji, aby określić, jaki natywny system kompilacji ma być używany. Generatory CMake są specyficzne dla platformy, więc każdy z nich może być dostępny tylko na niektórych platformach. Ostatnio zmodyfikowany: 2025-01-22 17:01

Sprawdź status swoich ofert, logując się do HUDHomestore.com. Na stronie Przejrzyj swoje oferty kliknij przycisk Szukaj, aby wyświetlić listę swoich najnowszych ofert i sprawdzić ich stan oferty. Istnieje osiem różnych odpowiedzi, które możesz otrzymać na swoją ofertę domową HUD. Ostatnio zmodyfikowany: 2025-01-22 17:01

Algorytm kryptograficzny lub szyfr to funkcja matematyczna używana w procesie szyfrowania i deszyfrowania. Algorytm kryptograficzny działa w połączeniu z kluczem - słowem, liczbą lub frazą - w celu zaszyfrowania tekstu jawnego. Ten sam tekst jawny jest szyfrowany do innego zaszyfrowanego tekstu za pomocą różnych kluczy. Ostatnio zmodyfikowany: 2025-01-22 17:01

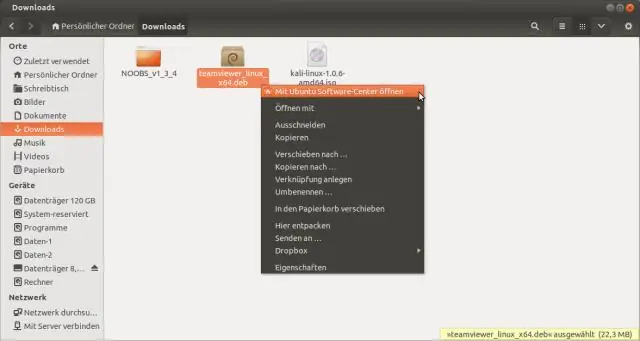

Jak zainstalować TeamViewer na Ubuntu Otwórz teamviewer_13. x. rrrr_amd64. Kliknij przycisk Instaluj. Otworzy się okno dialogowe Uwierzytelnianie. Wprowadź hasło administratora. Kliknij przycisk Uwierzytelnij. TeamViewer zostanie zainstalowany. TeamViewer jest zainstalowany w systemie Ubuntu i można go uruchomić z menu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Naprawa Tynku Domowego Obecnie standardową praktyką jest nakładanie dwóch warstw tynku. Spowoduje to odsłonięcie nagich fragmentów ściany, które będą wymagały czasu na wyschnięcie przed nałożeniem nowego tynku. Chociaż renderowanie dużego obszaru jest wymagającą pracą, łatanie jest mniej trudne. Ostatnio zmodyfikowany: 2025-06-01 05:06

Przytrzymaj klawisz „Fn” na klawiaturze, jednocześnie naciskając klawisz „F2”, aby włączyć Bluetooth, jeśli komputer nie ma przełącznika sprzętowego. Poszukaj niebieskiej ikony ze stylizowanym „B” w zasobniku systemowym. Jeśli się pojawi, radio Bluetooth jest włączone. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby zainstalować program ShadowProtect Jeśli posiadasz płytę ShadowProtect CD, włóż ją do napędu CD systemu. Uwaga: Jeśli instalacja nie rozpocznie się automatycznie, przejrzyj płytę ShadowProtect i kliknij AUTORUN w katalogu głównym płyty. Jeśli pobrałeś instalator ShadowProtect, kliknij na. Ostatnio zmodyfikowany: 2025-06-01 05:06

Najważniejszym celem person jest stworzenie zrozumienia i empatii z użytkownikiem końcowym (użytkownikami). Jeśli chcesz zaprojektować udany produkt dla ludzi, musisz przede wszystkim ich zrozumieć. Narracja wyznacza cele, uwidacznia problemy i potencjalne problemy w relacji użytkownik-produkt. Ostatnio zmodyfikowany: 2025-01-22 17:01

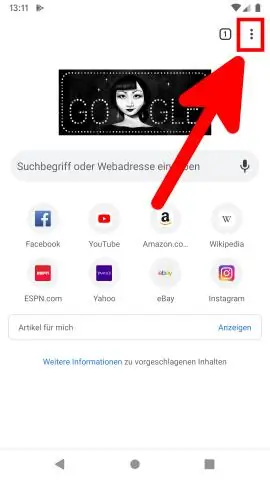

W aplikacji Chrome Na telefonie lub tablecie z Androidem otwórz aplikację Chrome. W prawym górnym rogu kliknij Więcej. Kliknij Historia Wyczyść dane przeglądania. U góry wybierz zakres czasu. Aby usunąć wszystko, wybierz Cały czas. Zaznacz pola obok „Pliki cookie i dane witryn” oraz „Obrazy i pliki w pamięci podręcznej”. Stuknij Wyczyść dane. Ostatnio zmodyfikowany: 2025-06-01 05:06

Transparent Data Encryption (często w skrócie TDE) to technologia wykorzystywana przez Microsoft, IBM i Oracle do szyfrowania plików baz danych. TDE oferuje szyfrowanie na poziomie plików. TDE rozwiązuje problem ochrony danych w spoczynku, szyfrując bazy danych zarówno na dysku twardym, jak iw konsekwencji na nośnikach kopii zapasowych. Ostatnio zmodyfikowany: 2025-01-22 17:01

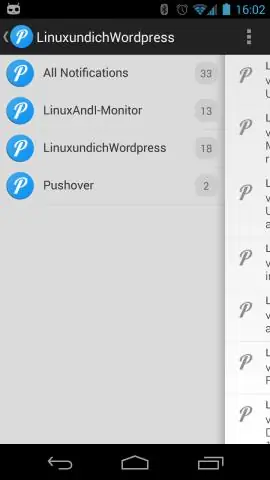

W programie Setup wprowadź Aplikacje w polu Szybkie wyszukiwanie, a następnie wybierz Aplikacje. Kliknij nazwę połączonej aplikacji. Kliknij Wyślij testowe powiadomienie obok Obsługiwanej platformy Push. Wprowadź ciąg tokena połączenia w polu Odbiorca LUB wyszukaj odbiorcę, klikając Szukaj. Ostatnio zmodyfikowany: 2025-01-22 17:01

Konfiguracja sieci bezprzewodowej Ubuntu (eduroam) Krok 1: Ustawienia sieci bezprzewodowej. Otwórz listę sieci bezprzewodowych w prawym górnym rogu ekranu. Kliknij na eduroam. Krok 2: Konfiguracja sieci bezprzewodowej. Podaj następujące informacje: Krok 3: wybierz certyfikat. Kliknij Certyfikat CA na brak. Krok 4: Łączenie z siecią. Kliknij Połącz. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeżeli naruszenie dotyczy 500 lub więcej osób, podmioty objęte ubezpieczeniem muszą powiadomić Sekretarza bez nieuzasadnionej zwłoki i nie później niż 60 dni po naruszeniu. Jeżeli jednak naruszenie dotyczy mniej niż 500 osób, podmiot objęty ubezpieczeniem może corocznie powiadamiać Sekretarza o takich naruszeniach. Ostatnio zmodyfikowany: 2025-06-01 05:06

Kliknij z klawiszem Command w przycisk Wstecz lub Dalej w Safari, aby otworzyć poprzednią lub następną stronę w nowej karcie. Po wpisaniu w inteligentne pole wyszukiwania, kliknij sugestię wyszukiwania z naciśniętym klawiszem Command, aby otworzyć ją w nowej karcie. Na pasku bocznym Zakładki kliknij zakładkę z klawiszem Control i wybierz „Otwórz w nowej karcie” z menu skrótów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przekazywanie tabeli danych jako parametru do procedur składowanych Utwórz typ tabeli zdefiniowany przez użytkownika, który odpowiada tabeli, którą chcesz zapełnić. Przekaż tabelę zdefiniowaną przez użytkownika do procedury składowanej jako parametr. Wewnątrz procedury składowanej wybierz dane z przekazanego parametru i wstaw je do tabeli, którą chcesz wypełnić. Ostatnio zmodyfikowany: 2025-01-22 17:01

Na karcie preferencji systemowych kliknij „Bluetooth” w trzecim rzędzie od dołu. Po włączeniu Bluetooth powinieneś mieć możliwość wyłączenia Bluetooth. Po wyłączeniu Bluetooth włącz go ponownie, poczekaj, aż urządzenia peryferyjne ponownie się połączą i sprawdź, czy to rozwiąże problem. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kliknij przycisk „Start”, kliknij „Uruchom”, wpisz „C:DELLDRIVERSR173082” w polu tekstowym i naciśnij „Enter”, aby uruchomić sterownik. Uruchom ponownie komputer po zakończeniu instalacji sterownika. Uruchom aplikację, z którą chcesz korzystać z kamery internetowej, np. Skype lub Yahoo!Messenger. Ostatnio zmodyfikowany: 2025-01-22 17:01

Nie ma prawdziwego max. liczba stron w pliku PDF. Jest bardzo prawdopodobne, że istnieją inne zasoby systemowe, które wyczerpią się, zanim osiągniesz limit w odniesieniu do stron. 4000 stron – mimo że wydaje się duże – to nie jest duży plik PDF. Ostatnio zmodyfikowany: 2025-01-22 17:01

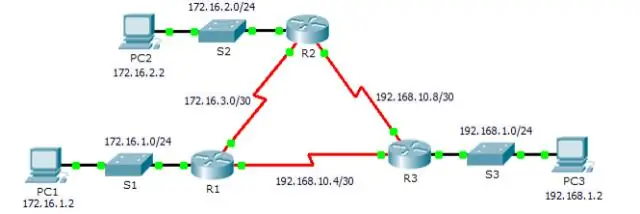

OSPF to wewnętrzny protokół routingu, który do wyboru ścieżki używa stanów łączy, a nie wektorów odległości. OSPF propaguje anonse stanu łącza (LSA) zamiast aktualizacji tablic routingu. Ponieważ wymieniane są tylko LSA, a nie całe tabele routingu, sieci OSPF osiągają zbieżność w odpowiednim czasie. Ostatnio zmodyfikowany: 2025-06-01 05:06

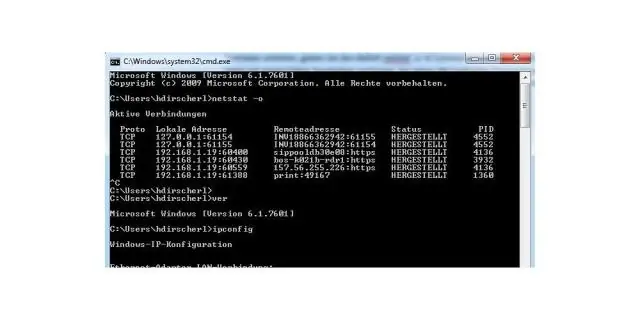

Internet Explorer 11 (IE11) to jedenasta i ostateczna wersja przeglądarki internetowej Internet Explorer firmy Microsoft. Został oficjalnie wydany 17 października 2013 roku dla Windows 8.1 i 7 listopada 2013 roku dla Windows 7. Ostatnio zmodyfikowany: 2025-01-22 17:01

Które polecenie wyświetla aktualizacje routingu RIP? Objaśnienie: Polecenie debug IP rip służy do pokazywania aktualizacji protokołu RIP (Internet Protocol) wysyłanych i odbieranych przez router. Sprawdza, czy aktualizacje są rozgłaszane, a nie multiemisji. 4. Ostatnio zmodyfikowany: 2025-01-22 17:01

Utwórz szybką część Wybierz frazę, zdanie lub inną część dokumentu, którą chcesz zapisać w galerii. Na karcie Wstawianie w grupie Tekst kliknij pozycję Szybkie części, a następnie kliknij przycisk Zapisz wybór w galerii szybkich części, zmień nazwę i dodaj opis, jeśli chcesz, a następnie kliknij przycisk OK. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wyświetlacz przezierny. Ostatnio zmodyfikowany: 2025-06-01 05:06

W JavaScript, aby porównać dwie tablice, musimy sprawdzić, czy długość obu tablic powinna być taka sama, obiekty w niej obecne są tego samego typu, a każdy element w jednej tablicy jest równy odpowiednikowi w innej tablicy. W ten sposób możemy stwierdzić, że obie tablice są takie same lub nie. JavaScript udostępnia funkcję JSON. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przejdź do menu Widok. Następnie wskaż kursorem myszy opcję Zablokuj wiersze… lub Zablokuj kolumny…. Wybierz opcję Bez zablokowanych wierszy lub Bez zablokowanych kolumn. Podczas przewijania zauważysz, że nie ma zamrożonych wierszy ani kolumn. Ostatnio zmodyfikowany: 2025-01-22 17:01