Pierwsze użycie słowa „komputer” Pierwsze użycie słowa „komputer” zostało zarejestrowane w 1613 roku w odniesieniu do osoby, która przeprowadzała obliczenia lub obliczenia, a słowo to miało to samo znaczenie do połowy XX wieku. Ostatnio zmodyfikowany: 2025-06-01 05:06

Zły argument to taki, w którym przesłanki nie dają dobrego powodu do przyjęcia wniosku. Wniosek może być prawdziwy, ale powody nie dają wystarczających powodów, aby go zaakceptować. Ostatnio zmodyfikowany: 2025-01-22 17:01

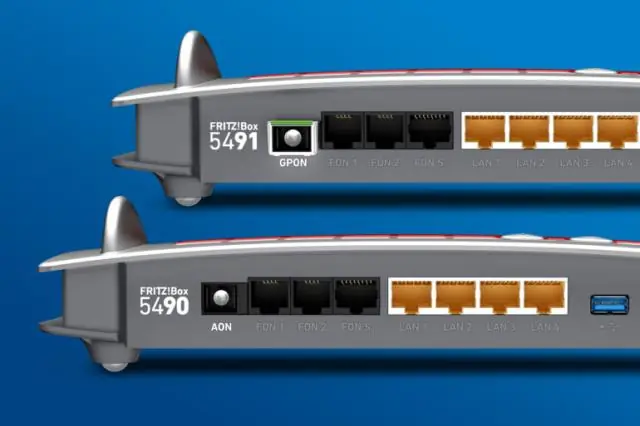

LTE to skrót od Long Term Evolution i jest szerokopasmowym standardem a4G (czytaj: 4. generacji). Jest to najszybsza sieć bezprzewodowa dla smartfonów i urządzeń mobilnych. LTE oferuje wyższą przepustowość, co oznacza większą szybkość połączeń i lepszą podstawową technologię połączeń głosowych (VoIP) i strumieniowania multimediów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Powiadomienie MMS jest używane, gdy masz wstępnie spakowaną zawartość wiadomości MMS znajdującą się na istniejącym serwerze internetowym i chcesz po prostu użyć NowSMS do wysłania powiadomienia MMS, aby poinformować klienta zgodnego z MMS, aby pobrać zawartość. Ostatnio zmodyfikowany: 2025-01-22 17:01

Klauzula łączenia SQL - odpowiadająca operacji łączenia w algebrze relacyjnej - łączy kolumny z jednej lub więcej tabel w relacyjnej bazie danych. Tworzy zestaw, który można zapisać jako tabelę lub wykorzystać w takiej postaci, w jakiej jest. JOIN to sposób na łączenie kolumn z jednej (samodzielne łączenie) lub więcej tabel przy użyciu wartości wspólnych dla każdej z nich. Ostatnio zmodyfikowany: 2025-01-22 17:01

Głowica do biegania powinna być skróconą wersją tytułu pracy, nie dłuższą niż 50 znaków (ze spacjami). Etykieta „Running head:”, która poprzedza biegnącą głowę na stronie tytułowej, nie jest uwzględniona w liczbie 50 znaków, ponieważ nie jest częścią tytułu twojego artykułu. Ostatnio zmodyfikowany: 2025-01-22 17:01

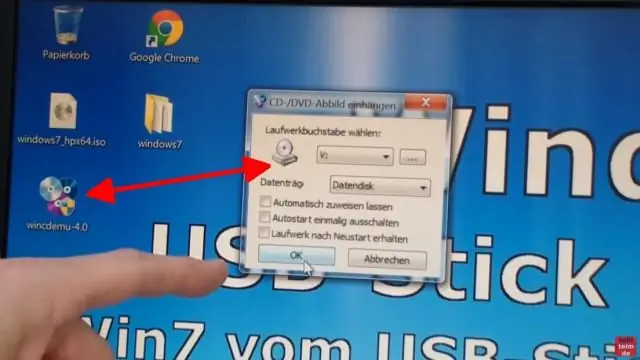

Napędy DVD-ROM mogą odczytywać dyski CD-DA, CD-ROM i CD-R/RW, ale odczytują również dyski DVD-Video, DVD-ROM i (czasami) DVD-Audio. Ostatnio zmodyfikowany: 2025-01-22 17:01

Architektura jednowarstwowa polega na umieszczeniu wszystkich wymaganych komponentów aplikacji lub technologii na jednym serwerze lub platformie. Architektura jednopoziomowa. Zasadniczo architektura jednowarstwowa utrzymuje wszystkie elementy aplikacji, w tym interfejs, oprogramowanie pośredniczące i dane zaplecza, w jednym miejscu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Za pomocą programu SSMS można łatwo sprawdzić bieżący rozmiar bazy danych tempdb. Jeśli klikniesz prawym przyciskiem myszy tempdb i wybierzesz Właściwości, otworzy się następujący ekran. Strona właściwości bazy danych tempdb pokaże bieżący rozmiar bazy danych tempdb jako 4,6 GB dla każdego z dwóch plików danych i 2 GB dla pliku dziennika. Jeśli zapytasz DMV sys. Ostatnio zmodyfikowany: 2025-01-22 17:01

Najlepsze laptopy biznesowe Lenovo ThinkPad X1 Carbon (7. generacji) Najlepszy laptop biznesowy. HP Elite Dragonfly. Najlepszy laptop biznesowy. Apple MacBook Pro (16-calowy, 2019) Najlepszy Applelaptop dla biznesu. Microsoft Surface Pro 7. Lenovo ThinkPad X1 Yoga. Dell Latitude 7400 2-w-1. HP ZBook Studio x360 G5. Dell Precision 7730. Ostatnio zmodyfikowany: 2025-01-22 17:01

Rekord delegacji podpisywania (DS) zawiera informacje o podpisanym pliku strefy. Włączenie rozszerzeń DNSSEC (Domain Name System Security Extensions) dla nazwy domeny wymaga podania tych informacji w celu ukończenia konfiguracji podpisanej nazwy domeny. Informacje zawarte w rekordzie DS różnią się w zależności od rozszerzenia nazwy domeny. Ostatnio zmodyfikowany: 2025-01-22 17:01

W inżynierii oprogramowania wzorzec adaptera to wzorzec projektowy oprogramowania, który umożliwia użycie interfejsu istniejącej klasy z innego interfejsu. Jest często używany, aby istniejące klasy działały z innymi bez modyfikowania ich kodu źródłowego. Ostatnio zmodyfikowany: 2025-01-22 17:01

Udoskonal swoje portfolio animacji dzięki tym wskazówkom. Skoncentruj się na postaciach. Świetna animacja polega na tworzeniu osobowości, mówi Aaron Blaise. Dotrzyj do odbiorców. Najpierw zastanów się, kim są Twoi odbiorcy. Podłącz swoją przeglądarkę. Udostępnij swoją bęben demo wszędzie. Pokaż swoje umiejętności. Stwórz jeden główny cel. Zabawiaj swoją publiczność. Ostatnio zmodyfikowany: 2025-01-22 17:01

Unikalne adresy lokalne 0.0/8, 172.16. 0,0/12 i 192.168. 0,0/16). Można je routować tylko w obrębie zbioru współpracujących witryn. Ostatnio zmodyfikowany: 2025-01-22 17:01

PowerVM to podstawowa technologia wirtualizacji serwera IBM Power. VIOS to specjalna partycja serwera Power, która wirtualizuje zasoby systemowe, umożliwiając współużytkowanie zasobów sprzętowych między kilkoma partycjami wirtualnymi AIX, i oraz Linux. Ostatnio zmodyfikowany: 2025-01-22 17:01

Publiczna statyczna zmienna końcowa jest stałą czasu kompilacji, ale publiczna zmienna końcowa jest tylko zmienną końcową, tj. nie można jej ponownie przypisać wartości, ale nie jest to stała czasu kompilacji. Może to wyglądać zagadkowo, ale rzeczywista różnica pozwala na to, jak kompilator traktuje te dwie zmienne. Ostatnio zmodyfikowany: 2025-01-22 17:01

Projekt biblioteki klas przenośnych umożliwia pisanie i kompilowanie zestawów zarządzanych, które działają na więcej niż jednym. Platforma NET Framework. Możesz tworzyć klasy zawierające kod, który chcesz udostępnić w wielu projektach, takich jak współdzielona logika biznesowa, a następnie odwoływać się do tych klas z różnych typów projektów. Ostatnio zmodyfikowany: 2025-01-22 17:01

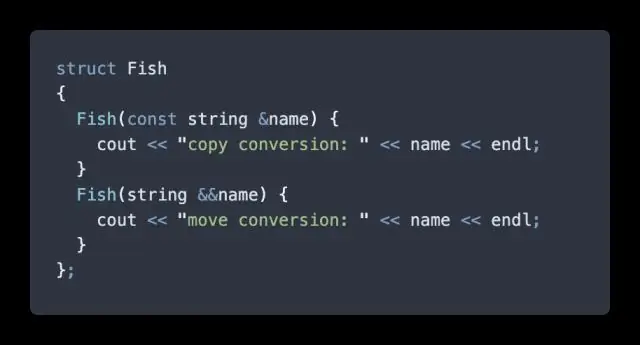

Cytowanie ogłoszenia sesji: Przygody w perfekcyjnym przekazywaniu: Doskonalenie przekazywania jest ważną techniką C++0x zbudowaną na referencjach r-wartości. Umożliwia automatyczne zastosowanie semantyki ruchu, nawet jeśli źródło i cel ruchu są oddzielone interweniującymi wywołaniami funkcji. Ostatnio zmodyfikowany: 2025-01-22 17:01

TensorFlow manipuluje danymi, tworząc wykres DataFlow lub wykres obliczeniowy. Składa się z węzłów i krawędzi, które wykonują operacje i manipulacje, takie jak dodawanie, odejmowanie, mnożenie itp. TensorFlow jest obecnie szeroko stosowany do budowania skomplikowanych modeli Deep Learning. Ostatnio zmodyfikowany: 2025-01-22 17:01

Mendix to niskokodowa platforma do współpracy w zakresie tworzenia aplikacji mobilnych i internetowych. Platforma do tworzenia aplikacji umożliwia współpracę między użytkownikami biznesowymi i IT w celu wspierania innowacji i przyspieszenia rozwoju. Mendix obsługuje aplikacje mobilne, tablety i komputery stacjonarne. Ostatnio zmodyfikowany: 2025-01-22 17:01

Parametr ViewState jest serializowanym parametrem base64, który jest zwykle wysyłany za pośrednictwem ukrytego parametru o nazwie _VIEWSTATE z żądaniem POST. Ten parametr jest deserializowany po stronie serwera w celu pobrania danych. Zwykle możliwe jest uruchomienie kodu na serwerze sieciowym, na którym można sfałszować poprawny ViewState. Ostatnio zmodyfikowany: 2025-01-22 17:01

Z tego powodu podłączenie sygnału VGA bezpośrednio do złącza HDMI w monitorze może w rzeczywistości go uszkodzić, ponieważ sygnały analogowe mają wyższy poziom napięcia. Druga różnica między VGA i HDMI polega na tym, że VGA to tylko wideo, podczas gdy HDMI zawiera kanały zarówno dla wideo, jak i dźwięku stereo. Ostatnio zmodyfikowany: 2025-01-22 17:01

Telewizory z płaskim ekranem mają mniej niż 4 cale grubości, płaski uchwyt ścienny dodaje 2 cale, a uchwyt uchylny 4-6 cali. Stojak pod telewizor może wymagać przestrzeni od 6 cali do 10 cali. &bull Rozmiar stojaków na stół różni się w zależności od stylu i marki. Ostatnio zmodyfikowany: 2025-01-22 17:01

Umożliwia częste wykrywanie zestawu elementów bez generowania kandydatów. Wzrost FP: Parametry Algorytm Apriori Drzewo Fp Wykorzystanie pamięci Wymaga dużej ilości pamięci ze względu na dużą liczbę generowanych kandydatów. Wymaga niewielkiej ilości miejsca w pamięci ze względu na zwartą strukturę i brak generowania kandydatów. Ostatnio zmodyfikowany: 2025-01-22 17:01

20 000 agentów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Log4j - poziomy rejestrowania Poziom Opis DEBUG Wyznacza szczegółowe zdarzenia informacyjne, które są najbardziej przydatne do debugowania aplikacji. INFORMACJA Oznacza komunikaty informacyjne, które z grubsza pokazują postęp aplikacji. OSTRZEŻ Wskazuje potencjalnie niebezpieczne sytuacje. Ostatnio zmodyfikowany: 2025-01-22 17:01

WinZip Courier to łatwe w użyciu, oszczędzające czas narzędzie do skompresowania plików dołączonych do wiadomości e-mail programu Microsoft Outlook. Integruje się również z przeglądarką internetową, dzięki czemu można zip i chronić załączniki e-mail bezpośrednio w Hotmail, Yahoo! Poczta i Gmail. Ostatnio zmodyfikowany: 2025-01-22 17:01

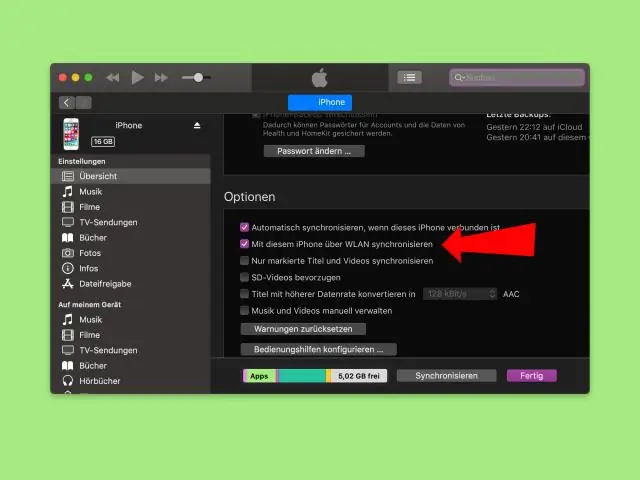

Kroki Podłącz iPhone'a 6 (Plus) do komputera za pomocą kabla USB. iTunes uruchomi się automatycznie, jeśli nie, ręcznie uruchom go na komputerze. Dodaj pliki multimedialne do biblioteki iTunes. Kliknij "Plik> Dodaj pliki do biblioteki" w lewym górnym rogu okna. Skopiuj na iPhone'a. Kliknij Filmy. Synchronizuj z iPhonem 6(Plus). Ostatnio zmodyfikowany: 2025-01-22 17:01

W przypadku VR w skali pomieszczenia potrzebujesz co najmniej 2 metrów na 1,5 metra wolnej przestrzeni (6,5 stopy x 5 stóp), a maksymalna odległość między stacjami bazowymi wynosi 5 metrów (16 stóp). Oprócz VR w skali pomieszczenia, Vive obsługuje doświadczenia VR na siedząco i na stojąco, które nie wymagają minimalnej przestrzeni. Ostatnio zmodyfikowany: 2025-01-22 17:01

Sztuczna inteligencja obiecuje pomóc biznesowi w dokładnym przewidywaniu zmieniającej się dynamiki rynku, poprawie jakości ofert, zwiększeniu wydajności, wzbogaceniu doświadczeń klientów i zmniejszeniu ryzyka organizacyjnego poprzez uczynienie biznesu, procesów i produktów bardziej inteligentnymi. Ostatnio zmodyfikowany: 2025-01-22 17:01

IBM Watson® Assistant to system pytań i odpowiedzi, który zapewnia interakcję dialogową między systemem konwersacyjnym a użytkownikami. Ten styl interakcji jest powszechnie nazywany chatbotem. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dzięki mobilnemu hotspotowi AT&T Unite Express 2 możesz łatwo nawiązać własne bezpieczne połączenie sieciowe, gdziekolwiek jesteś. Udostępnij szybki bezprzewodowy dostęp do Internetu nawet 15 urządzeniom - tabletowi, laptopowi lub innym urządzeniu obsługującym Wi-Fi. Cena detaliczna. Wymaga wykwalifikowanej obsługi. Ostatnio zmodyfikowany: 2025-01-22 17:01

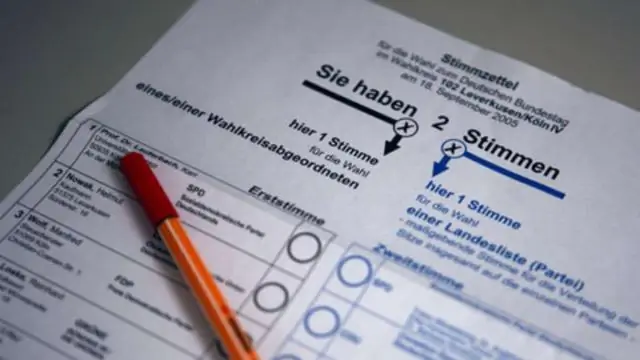

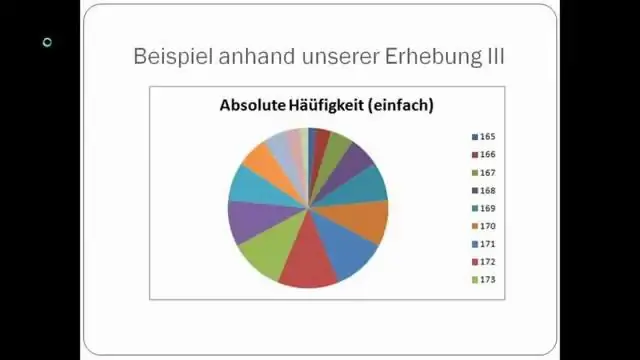

Istnieją dwa rodzaje wykresów, które wizualnie przedstawiają informacje. Są to: Wykresy szeregów czasowych – Przykład: Wykres liniowy. Wykresy rozkładu częstotliwości - przykład: wykres wielokąta częstotliwości. Ostatnio zmodyfikowany: 2025-06-01 05:06

Aby połączyć Amazon Tap z hotspotem Wi-Fi: Przejdź do menu ustawień na urządzeniu mobilnym i wyszukaj opcję hotspotu Wi-Fi. Skopiuj nazwę sieci i hasło do swojego hotspotu. W aplikacji Alexa wybierz ikonę Urządzenia. Wybierz swój Amazon Tap. Wybierz Zmień obok Sieć Wi-Fi. Ostatnio zmodyfikowany: 2025-01-22 17:01

SZYBKI PRZEGLĄD: NAJLEPSZA BEZPRZEWODOWA ZEWNĘTRZNA KAMERA BEZPIECZEŃSTWA DLA REDAKTORA PICKLogitech Circle 2 SPRAWDZ CENĘ W AMAZON NAJLEPSZA PONIŻEJ 400 USD Kamera bezpieczeństwa z oświetleniem pierścieniowym SPRAWDŹ CENĘ W AMAZON NAJLEPSZY OGÓLNY Kamera bezpieczeństwa Arlo Pro 2 SPRAWDŹ CENĘ W AMAZON. Ostatnio zmodyfikowany: 2025-06-01 05:06

Jeśli używasz Windows Phone, Blackberry, FireTablet lub innego systemu operacyjnego, zawsze możesz zarejestrować się w RingCentral, eFax lub MyFax, a następnie skorzystać z ich witryny internetowej, aby wysłać faks - lub skorzystać z ich funkcji faksu przez e-mail. Ostatnio zmodyfikowany: 2025-01-22 17:01

Idź do swojej półki z książkami. Kliknij i przytrzymaj okładkę tytułu, który chcesz zwrócić. Dotknij „Zwróć/Usuń”. Wybierz, czy chcesz zwrócić, zwrócić i usunąć tytuł, czy po prostu usunąć tytuł. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wspólne mechanizmy kontroli to mechanizmy bezpieczeństwa, które mogą skutecznie i efektywnie obsługiwać wiele systemów informatycznych jako wspólna funkcja. Zwykle definiują one podstawę planu bezpieczeństwa systemu. Są to kontrole bezpieczeństwa, które dziedziczysz, w przeciwieństwie do kontroli bezpieczeństwa, które sam wybierasz i tworzysz. Ostatnio zmodyfikowany: 2025-01-22 17:01

Metoda 4 Kopiowanie i wklejanie Zrozum, jak to działa. Otwórz chroniony dokument Word. Kliknij w dowolnym miejscu dokumentu. Zaznacz cały dokument. Skopiuj zaznaczony tekst. Otwórz nowy dokument Word. Wklej skopiowany tekst. Zapisz dokument jako nowy plik. Ostatnio zmodyfikowany: 2025-01-22 17:01

Microsoft Word z subskrypcją Office 365 to najnowsza wersja programu Word. Poprzednie wersje to Word 2016, Word 2013, Word 2010, Word 2007 i Word 2003. Ostatnio zmodyfikowany: 2025-01-22 17:01