Wyjątek środowiska wykonawczego jest klasą nadrzędną we wszystkich wyjątkach języka programowania Java, które mogą spowodować awarię lub uszkodzenie programu lub aplikacji, gdy wystąpią. W przeciwieństwie do wyjątków, które nie są uważane za wyjątki środowiska wykonawczego, wyjątki środowiska wykonawczego nigdy nie są sprawdzane. Ostatnio zmodyfikowany: 2025-01-22 17:01

Loopback to wysoce rozszerzalny węzeł typu open source. framework js, którego można używać do tworzenia dynamicznych, kompleksowych interfejsów API REST. Przy niewielkiej ilości kodu lub bez niego Loopback daje Ci możliwość: Szybkiego tworzenia interfejsów API. Połącz swoje interfejsy API ze źródłami danych, takimi jak relacyjne bazy danych, MongoDB, REST API itp. Ostatnio zmodyfikowany: 2025-01-22 17:01

Afiks zmienia znaczenie słowa. Afiks może być dołączony do początku lub końca słowa rdzenia lub rdzenia. Jeśli na początku słowa dołączony jest afiks, nazywa się go prefiksem. Jeśli na końcu słowa dołączony jest przyrostek, nazywa się go przyrostkiem. Ostatnio zmodyfikowany: 2025-01-22 17:01

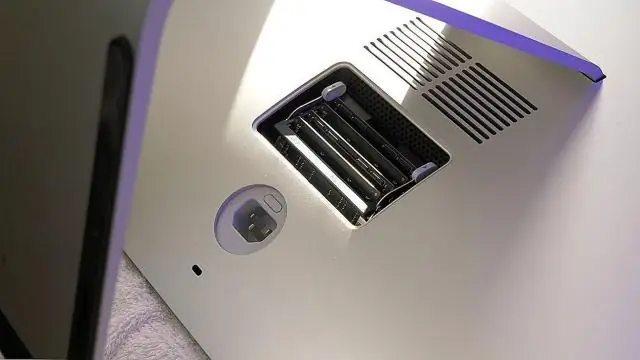

Dysk SSD jest znacznie szybszy i oferuje znacznie lepszą wydajność w grach, szczególnie pod względem czasu ładowania. Z drugiej strony dyski twarde mają dłuższą żywotność i są znacznie bardziej opłacalne jako rozwiązanie pamięci masowej o dużej pojemności. Ostatnio zmodyfikowany: 2025-01-22 17:01

Model szkieletowy (znany również jako „szkielet”) to statyczna reprezentacja różnych układów tworzących produkt o niskiej wierności. Jest to wizualna reprezentacja interfejsu wykorzystująca tylko proste kształty (makiety wyglądają tak, jakby zostały zaprojektowane z przewodami i stąd nazwa). Ostatnio zmodyfikowany: 2025-01-22 17:01

Klasyczne metody, takie jak ETS i ARIMA, przewyższają uczenie maszynowe i metody uczenia głębokiego w przypadku jednoetapowego prognozowania na jednowymiarowych zbiorach danych. Klasyczne metody, takie jak Theta i ARIMA, przewyższają uczenie maszynowe i metody uczenia głębokiego w wieloetapowym prognozowaniu na jednowymiarowych zbiorach danych. Ostatnio zmodyfikowany: 2025-06-01 05:06

Każdy szablon Squarespace ma swój własny, wyspecjalizowany kod, co oznacza, że nie można mieszać i dopasowywać funkcji z różnych szablonów. Na przykład nie możesz dodać strony indeksu z jednego szablonu, a następnie użyć strony galerii innego szablonu. Ostatnio zmodyfikowany: 2025-06-01 05:06

Znajdowanie łączy używanych w formułach Naciśnij klawisze Ctrl+F, aby uruchomić okno dialogowe Znajdź i zamień. Kliknij Opcje. W polu Znajdź wpisz. W polu W obrębie kliknij Skoroszyt. W polu Szukaj w kliknij pozycję Formuły. Kliknij Znajdź wszystko. W wyświetlonym polu listy poszukaj w kolumnie Formuła formuł zawierających:. Ostatnio zmodyfikowany: 2025-01-22 17:01

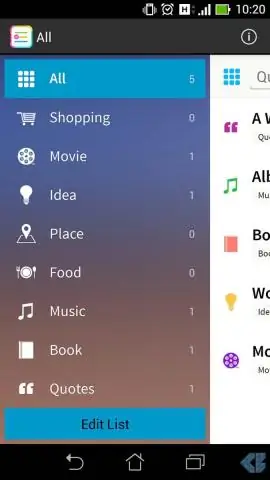

Każda osoba, której coś udostępniasz, może oznaczać, kolorować, archiwizować lub dodawać przypomnienia bez zmieniania notatki dla innych. Jeśli chcesz udostępnić notatkę, ale nie chcesz, aby inni mogli ją edytować, wyślij notatkę Keep za pomocą innej aplikacji. Na telefonie lub tablecie z Androidem otwórz aplikację Google Keep. Stuknij notatkę, którą chcesz udostępnić. Ostatnio zmodyfikowany: 2025-06-01 05:06

Plan bezpieczeństwa systemu lub SSP to dokument, który identyfikuje funkcje i cechy systemu, w tym cały jego sprzęt i oprogramowanie zainstalowane w systemie. Ostatnio zmodyfikowany: 2025-01-22 17:01

T4 jest dla szablonu prędkości, te szablony mówią nmapowi, jak szybko wykonać skanowanie. Szablon prędkości waha się od 0 dla powolnego i ukradkowego do 5 dla szybkiego i oczywistego. Ostatnio zmodyfikowany: 2025-01-22 17:01

Płaszczyzna danych odnosi się do wszystkich funkcji i procesów, które przekazują pakiety/ramki z jednego interfejsu do drugiego. Płaszczyzna sterowania odnosi się do wszystkich funkcji i procesów, które określają, której ścieżki użyć. Przykładami są protokoły routingu, spanning tree, ldp itp. Ostatnio zmodyfikowany: 2025-01-22 17:01

Utwórz nowe repozytorium w serwisie GitHub. Otwórz Terminal TerminalGit Bash. Zmień bieżący katalog roboczy na lokalny projekt. Zainicjuj katalog lokalny jako repozytorium Git. Dodaj pliki do nowego lokalnego repozytorium. Zatwierdź pliki, które umieściłeś w lokalnym repozytorium. Ostatnio zmodyfikowany: 2025-01-22 17:01

Prosta konfiguracja za pomocą komputera z przeglądarką internetową. Po zakończeniu konfiguracji wystarczy podłączyć adapter Wi-Fi do portu Ethernet swojego sprzętu przewodowego. Ten profesjonalny wzmacniacz Wi-Fi może nie tylko zamienić urządzenia przewodowe w urządzenia Wi-Fi, ale także rozszerzyć zasięg istniejącej sieci Wi-Fi. Ostatnio zmodyfikowany: 2025-01-22 17:01

Na tej stronie Instalacja i konfiguracja krok po kroku Serwer OpenLDAP. Krok 1. Wymagania. Krok 2. Uruchom usługę. Krok 3. Utwórz hasło użytkownika root LDAP. Krok 4. Zaktualizuj /etc/openldap/slapd.conf dla hasła roota. Krok #5. Zatwierdź zmiany. Krok #6. Utwórz użytkowników testowych. Krok 7. Przenieś lokalnych użytkowników do LDAP. Ostatnio zmodyfikowany: 2025-01-22 17:01

Model wejścia-procesu-wyjścia (IPO) lub wzorzec wejścia-procesu-wyjścia jest szeroko stosowanym podejściem w analizie systemów i inżynierii oprogramowania do opisu struktury programu przetwarzania informacji lub innego procesu. Ostatnio zmodyfikowany: 2025-06-01 05:06

Otwórz aplikację Ustawienia. Stuknij Wi-Fi, a następnie przesuń suwak na następnym ekranie na włączony/zielony. Twój iPhone wygeneruje listę dostępnych sieci bezprzewodowych w obszarze Wybierz sieć. Ostatnio zmodyfikowany: 2025-01-22 17:01

Obróć podstawę w kierunku przeciwnym do ruchu wskazówek zegara, aby oddzielić aparat od podstawy. Wywierć otwory ustalające w podstawie. Przyłóż podstawę z otworami ustalającymi do ściany (znak strzałki powinien być skierowany do góry) i zaznacz je pisakiem. Wywierć w zaznaczonym punkcie. Przykręć podstawę do ściany. Zamontuj kamerę. Ostatnio zmodyfikowany: 2025-01-22 17:01

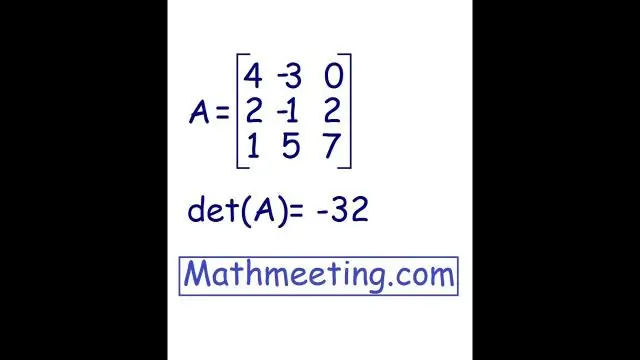

Możliwe jest mnożenie macierzy 2x3 i 3x3, a macierz wyniku jest macierzą 2x3. Ostatnio zmodyfikowany: 2025-01-22 17:01

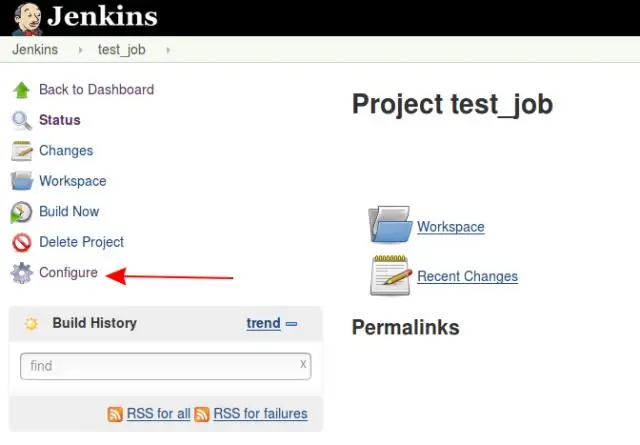

Cron jest upieczonym harmonogramem zadań - uruchamiaj rzeczy w ustalonych godzinach, powtarzaj je itp. W rzeczywistości Jenkins używa czegoś podobnego do składni crona, gdy określasz konkretne godziny, w których chcesz uruchomić zadanie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wpływ: Jython; Apache Groovy; JavaScript. Ostatnio zmodyfikowany: 2025-01-22 17:01

Generowanie osobistego tokenu dostępu VSTS (PAT) Na stronie VSTS w prawym górnym rogu kliknij swój obraz profilu, a następnie kliknij opcję Zabezpieczenia. Na stronie Osobiste tokeny dostępu kliknij Dodaj. Po utworzeniu tokena zanotuj go, ponieważ nie można go ponownie wyświetlić. Ostatnio zmodyfikowany: 2025-01-22 17:01

O OnTheHub. OnTheHub zajmuje się usuwaniem barier w edukacji poprzez dostarczanie studentom i wykładowcom bezpłatnego i zniżkowego oprogramowania od wiodących wydawców na świecie. Dzięki OnTheHub studenci i nauczyciele mogą zaoszczędzić do90% na oprogramowaniu akademickim, a nawet mogą otrzymać produkty za darmo. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pliki zestawów danych R Jednym z najprostszych sposobów na zapisanie danych jest zapisanie ich w pliku RData za pomocą funkcji save(). R zapisuje dane w folderze roboczym na dysku komputera w pliku binarnym. Ostatnio zmodyfikowany: 2025-01-22 17:01

Definicja słowa „zawstydzony”. Wymawiane das-ed ordas. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak przenieść pliki Mac na komputer z systemem Windows WIĘCEJ: Windows 10: Pełna recenzja. Podłącz dysk zewnętrzny do komputera Mac, otwórz dysk i wybierz Plik. Wybierz Nowy folder. Wpisz wyeksportowane pliki i naciśnij Return. Przejdź do kroku 17, jeśli nie używasz Zdjęć. Otwórz aplikację Zdjęcia i kliknij Edytuj na pasku menu. Kliknij Wybierz wszystko. Kliknij Plik. Przesuń kursor do Eksportuj. Ostatnio zmodyfikowany: 2025-01-22 17:01

W przypadku rozszerzonej listy ACL można nawet określić, który protokół jest dozwolony lub odrzucany. Podobnie jak w przypadku standardowych list ACL, istnieje określony zakres numerów używany do określenia rozszerzonej listy kontroli dostępu; ten zakres wynosi od 100-199 i 2000-2699. Ostatnio zmodyfikowany: 2025-01-22 17:01

Co robi wyłącznik awaryjny w kosiarce spalinowej? Wyłącznik awaryjny to funkcja bezpieczeństwa zaprojektowana do pracy w połączeniu z hamulcem koła zamachowego kosiarki. Po podłączeniu przełącznika zatrzymuje cewkę zapłonową wysyłając prąd do świecy zapłonowej, co oczywiście oznacza, że kosiarka nie chce się uruchomić. Ostatnio zmodyfikowany: 2025-01-22 17:01

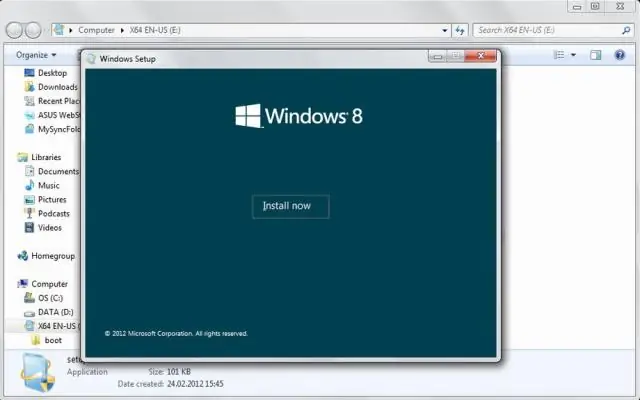

Jeśli otrzymujesz komunikat „Ta kopia systemu Windows nie jest oryginalna”, oznacza to, że system Windows ma zaktualizowany plik, który jest w stanie wykryć system operacyjny Windows. Dlatego wymaga to odinstalowania tej kolejnej aktualizacji, aby pozbyć się tego problemu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Założona w sierpniu 1977 r. przez Larry'ego Ellisona, Boba Minera, Eda Oatesa i Bruce'a Scotta firma Oracle została początkowo nazwana na cześć „Projektu Oracle”, projektu jednego z ich klientów, CIA, a firma, która opracowała Oracle, została nazwana „Systems Development Labs”. lub SDL. Ostatnio zmodyfikowany: 2025-01-22 17:01

NRF jest kluczowym elementem architektury opartej na usługach 5G. Oprócz pełnienia funkcji repozytorium usług, NRF obsługuje również mechanizmy wykrywania, które umożliwiają elementom 5G wzajemne wykrywanie się i uzyskiwanie zaktualizowanego statusu pożądanych elementów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Sprawdź naszą listę 10 bezpłatnych, bezpiecznych witryn do udostępniania i przechowywania plików online. OneDrive. OneDrive to bezpłatna usługa przechowywania plików online firmy Microsoft. MediaFire. Amazon Cloud Drive. DropBox. Wysłałeś to. SugarSync. Minus. Szybkie udostępnianie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Możesz również zaimportować dane za pośrednictwem karty „Importuj zestaw danych” w programie RStudio w obszarze „środowisko globalne”. Użyj opcji danych tekstowych na liście rozwijanej i wybierz swoją. Plik RData z folderu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Bitdefender Antivirus Plus 2020. Norton AntiVirus Plus. Webroot SecureAnywhere AntiVirus. ESET NOD32 Antywirus. F-Secure Antivirus BEZPIECZNY. Kaspersky Anti-Virus. Trend Micro Antivirus+ Security. Niezbędna kopuła pandy. Ostatnio zmodyfikowany: 2025-01-22 17:01

C++ jest językiem wysoce przenośnym i często jest preferowanym językiem do tworzenia aplikacji na wielu urządzeniach i platformach. C++ posiada bogatą bibliotekę funkcji. C++ umożliwia obsługę wyjątków i przeciążanie funkcji, które nie są możliwe w C. C++ to potężny, wydajny i szybki język. Ostatnio zmodyfikowany: 2025-01-22 17:01

38) do maksymalnej wartości 64. To powinno zaangażować więcej rdzeni. MySQL automatycznie użyje wielu rdzeni, więc albo obciążenie 25% jest zbiegiem okoliczności1, albo potencjalną błędną konfiguracją w Solarisie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wymagania: protokół Delegacja to wzorzec projektowy, który umożliwia klasie lub strukturze przekazanie (lub delegowanie) niektórych swoich obowiązków na instancję innego typu. Ostatnio zmodyfikowany: 2025-01-22 17:01

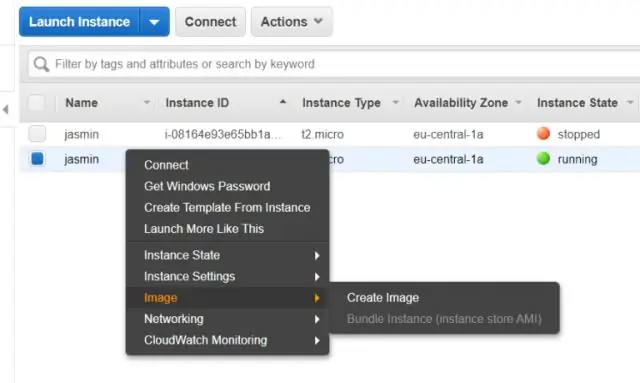

Aby ograniczyć dostęp użytkowników do uruchamiania instancji EC2 przy użyciu oznakowanych AMI, utwórz AMI z istniejącej instancji - lub użyj istniejącego AMI - a następnie dodaj znacznik do AMI. Następnie utwórz niestandardową zasadę uprawnień z warunkiem tagu, który ogranicza uprawnienia użytkowników do uruchamiania tylko instancji korzystających z otagowanego AMI. Ostatnio zmodyfikowany: 2025-01-22 17:01

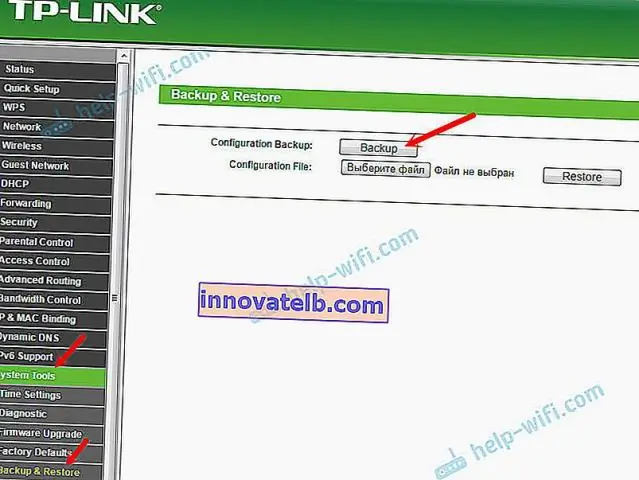

Krok 1 Otwórz przeglądarkę internetową i wpisz adres IP urządzenia w pasku adresu (domyślnie 192.168. 1.1). Naciśnij enter. Krok 2 Wpisz nazwę użytkownika i hasło na stronie logowania, domyślna nazwa użytkownika i hasło to admin. Następnie kliknij OK, aby zalogować się do urządzenia. Ostatnio zmodyfikowany: 2025-01-22 17:01

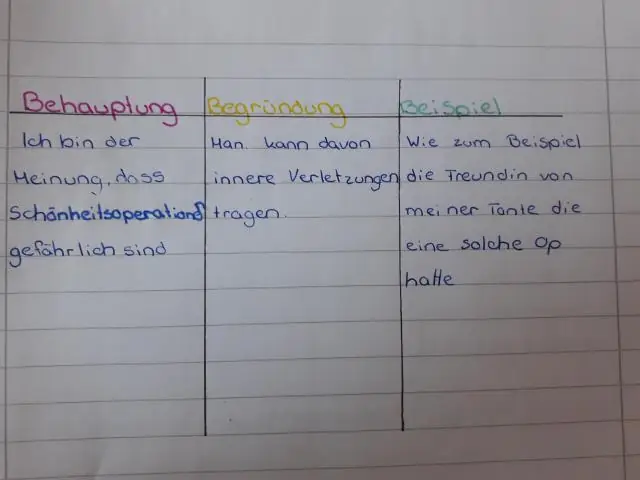

W logice i filozofii argumentem jest ciąg stwierdzeń (w języku naturalnym), zwanych przesłankami lub przesłankami (obie pisowni są dopuszczalne), mających na celu określenie stopnia prawdziwości innego zdania, konkluzji. Ostatnio zmodyfikowany: 2025-01-22 17:01