Błąd biblioteki DLL. Przywróć bazę jądra. Przeskanuj cały komputer w poszukiwaniu wirusów i innego złośliwego oprogramowania. Wykonaj polecenie sfc/scannow, aby zastąpić brakującą lub uszkodzoną kopię bazy jądra. Użyj Przywracania systemu, aby cofnąć ostatnie zmiany w systemie. Zaktualizuj sterowniki urządzeń sprzętowych, które mogą być powiązane z kernelbase. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dell UltraSharp UP3218K. Ogromny rozmiar i rozdzielczość sprawiają, że jest to najlepszy monitor biznesowy. Asus Designo Curve MX38VC. Cały szeroki świat. BenQ PD3200U. Duży ekran 4K na Twoje biurko. Philips Brilliance 499P9H. Niesamowicie szeroki monitor produktywności. Asus MB169B Plus. Przenośny i wszechstronny. BenQ GW2270H. Acer V276HL. LG 25UM58-P. Ostatnio zmodyfikowany: 2025-06-01 05:06

W przeglądarce Safari przejdź do menu „Safari” i wybierz „Preferencje” W zakładce „Ogólne” znajdź sekcję „Lokalizacja pobierania plików”, a następnie kliknij menu rozwijane Pobieranie i wybierz „Pobieranie”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wybierz „Wyświetl urządzenia i drukarki”, aby otworzyć listę „Urządzenia i drukarki”. Kliknij drukarkę prawym przyciskiem myszy, aby wyświetlić listę opcji. Aby wyświetlić kolejkę drukowania, wybierz opcję „Zobacz, co jest drukowane”. Aby sprawdzić ogólny stan drukarki, wybierz „Właściwości”, a aby dowiedzieć się, czy coś jest nie tak z drukarką, wybierz „Rozwiązywanie problemów”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby Photo Viewer był domyślnym programem do otwierania plików JPEG i wszelkiego rodzaju obrazów na komputerze. Wystarczy otworzyć aplikację Ustawienia, a następnie wybrać System > Aplikacje domyślne > Przeglądarka zdjęć > Zdjęcia. Na koniec wybierz Windows Photo Viewer z listy i stamtąd wszystko powinno działać zgodnie z oczekiwaniami. Ostatnio zmodyfikowany: 2025-01-22 17:01

Akceptowanie i podpisywanie certyfikatów SSL W menu głównym wykonaj jedną z następujących czynności: Kliknij Narzędzia > Menedżer certyfikatów. Kliknij Importuj. Pojawi się okno dialogowe Importuj certyfikat. Przejdź do folderu zawierającego plik certyfikatu klienta i wybierz plik. Kliknij Otwórz. Certyfikat zostanie dodany do bazy zaufanych certyfikatów. Ostatnio zmodyfikowany: 2025-01-22 17:01

O 3: Jeśli chodzi o niezawodność Internetu, przewodowe kamery bezpieczeństwa byłyby znacznie bardziej niezawodne niż kamery bezprzewodowe. Jeśli zainstalujesz bezprzewodowe kamery bezpieczeństwa w miejscu z silnym sygnałem WiFi, tego typu kamery bezpieczeństwa mogą zapewnić niezawodne połączenie z Internetem. Ostatnio zmodyfikowany: 2025-06-01 05:06

Importowanie pliku danych XML jako tabeli XML Kliknij Deweloper > Importuj. W oknie dialogowym Importuj XML zlokalizuj i zaznacz plik danych XML (. W oknie dialogowym Importuj dane wykonaj jedną z następujących czynności: Jeśli plik danych XML nie odwołuje się do schematu, program Excel wywnioskuje schemat z pliku XML plik danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Istnieje wiele powodów, dla których Twoje połączenie internetowe może wydawać się wolne. Może to być problem z modemem lub routerem, sygnałem Wi-Fi, siłą sygnału na linii kablowej, urządzeniami w sieci nasycającymi przepustowość, a nawet wolnym serwerem DNS. Te kroki rozwiązywania problemów pomogą Ci określić przyczynę. Ostatnio zmodyfikowany: 2025-01-22 17:01

Miernik poziomu dźwięku, urządzenie do pomiaru natężenia hałasu, muzyki i innych dźwięków. Typowy miernik składa się z mikrofonu do odbierania dźwięku i przekształcania go na sygnał elektryczny, a następnie z obwodów elektronicznych do działania na tym sygnale, aby można było zmierzyć żądaną charakterystykę. Ostatnio zmodyfikowany: 2025-06-01 05:06

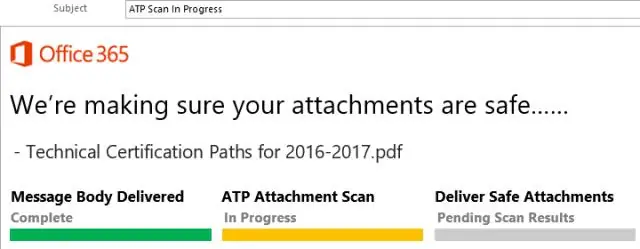

Gdy wiadomość zawiera jeden lub więcej załączników, wiadomość zostanie dostarczona, a ATP rozpocznie skanowanie załączników. (Otwarcie załącznika „ATP Skanowanie w toku” powoduje wyświetlenie komunikatu wyjaśniającego, że wysłany do Ciebie załącznik jest nadal skanowany.). Ostatnio zmodyfikowany: 2025-01-22 17:01

Listonosz, listonosz, listonosz, listonosz, listonosz, listonosz lub listonosz (w amerykańskim angielskim), czasami potocznie zwany postie (w Australii, Kanadzie, Nowej Zelandii i Wielkiej Brytanii), jest pracownikiem poczta lub usługodawca pocztowy, który dostarcza pocztę i paczki do mieszkań oraz. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przełącznik transferu to przełącznik elektryczny, który przełącza obciążenie między dwoma źródłami. Automatyczny przełącznik zasilania (ATS) jest często instalowany w miejscu, w którym znajduje się generator zapasowy, dzięki czemu generator może zapewnić tymczasowe zasilanie elektryczne w przypadku awarii źródła zasilania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Klauzula JOIN służy do łączenia wierszy z co najmniej dwóch tabel na podstawie powiązanej między nimi kolumny. Zwróć uwagę, że kolumna „CustomerID” w tabeli „Orders” odwołuje się do „CustomerID” w tabeli „Customers”. Relacja między dwiema powyższymi tabelami to kolumna „Identyfikator klienta”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Usuń certyfikat z magazynu kluczy za pomocą narzędzia keytool Zrób kopię roboczą swojego magazynu kluczy, w którym będziemy wprowadzać modyfikacje. Zidentyfikuj problematyczny alias za pomocą następującego polecenia: keytool -list -v -keystore keystoreCopy. Usuń alias z certyfikatu: keytool -delete -alias aliasToRemove -keystore keystoreCopy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak sformatować dysk USB (FAT32,exFAT, NTFS)? Jeśli żaden z Twoich filmów nie przekracza 4 GB rozmiaru pliku, powinieneś używać FAT32, ponieważ jest to najbardziej kompatybilny system plików i działa na wszystkich telewizorach Smart TV. Jeśli jednak któryś z Twoich plików wideo ma ponad 4 GB, będziesz musiał użyć exFAT lub NTFS. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak rozjaśnić wideo iPhone'a przed lub podczas nagrywania Otwórz aplikację aparatu i przesuń palcem w lewo, aby przełączyć na wideo. Dotknij ekranu, aby pojawiło się pudełko z ikoną w kształcie słońca. Przytrzymaj palec na ekranie iPhone'a i przesuń go w górę, aby rozjaśnić scenę przed rozpoczęciem nagrywania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Raspberry Pi znalazło się na rynku hobbystycznym komputerów, ale jest również bardzo zdolne do innych zastosowań biznesowych i osobistych. Niezwykle niski pobór mocy, niewielki rozmiar, brak hałasu, pamięć półprzewodnikowa i inne cechy sprawiają, że jest to atrakcyjne rozwiązanie dla małego i lekkiego serwera. Ostatnio zmodyfikowany: 2025-01-22 17:01

Będziesz potrzebował co najmniej 2 GB pamięci RAM dla ProTools 10, ale zalecane jest 4 GB. Jeśli używasz Pro ToolsHD 10, potrzebujesz minimum 4 GB pamięci RAM, ale zalecane jest 8 GB (jeszcze więcej będzie pomocne, jeśli chcesz korzystać z nowej funkcji Extended Disk Cache w Pro Tools HD 10). Ostatnio zmodyfikowany: 2025-01-22 17:01

1 Usuń aplikacje iPhone 5/6/7/8/X (obsługiwane iOS 13) z HomeScreen Znajdź aplikację, którą chcesz usunąć. dotknij i przytrzymaj aplikację, którą chcesz usunąć, aż zacznie się trząść. dotknij „X”, który znajduje się w lewym górnym rogu aplikacji, którą chcesz usunąć, a następnie naciśnij przycisk usuwania, aby usunąć aplikację. Ostatnio zmodyfikowany: 2025-01-22 17:01

Microsoft Edge teraz dostępny dla komputerów Mac Microsoft Edge jest teraz dostępny na wszystkich Twoich urządzeniach i automatycznie synchronizuje hasła, ulubione i ustawienia. Ostatnio zmodyfikowany: 2025-01-22 17:01

Stos jest strukturą danych LIFO (ostatni wchodzi, pierwszy wychodzi) zaimplementowaną w obszarze pamięci RAM i służy do przechowywania adresów i danych, gdy mikroprocesor rozgałęzia się do podprogramu. Następnie adres zwrotny użyty do umieszczenia na tym stosie. Są to wskaźnik stosu, SP i licznik programu, PC. Ostatnio zmodyfikowany: 2025-01-22 17:01

Nie ma gmail.com.au, tylko agmail.com. Ostatnio zmodyfikowany: 2025-06-01 05:06

Waterfall to ustrukturyzowana metodologia tworzenia oprogramowania, więc w większości przypadków może być dość sztywna. Agile można traktować jako zbiór wielu różnych projektów. Agile to dość elastyczna metoda, która pozwala na wprowadzanie zmian w wymaganiach dotyczących rozwoju projektu, nawet po zakończeniu wstępnego planowania. Ostatnio zmodyfikowany: 2025-01-22 17:01

W systemie Windows Phone otwórz aplikację Ustawienia z listy aplikacji, dotknij ekranu blokady i naciśnij przycisk zmiany hasła. Wprowadź aktualne hasło, a następnie nowe hasło, potwierdź nowe hasło, a następnie stuknij gotowe, aby zapisać zmiany. Ostatnio zmodyfikowany: 2025-01-22 17:01

Roboty indeksujące są używane głównie do tworzenia kopii wszystkich odwiedzanych stron w celu późniejszego przetworzenia przez wyszukiwarkę, która zindeksuje pobrane strony, aby zapewnić szybkie wyszukiwanie. Kod HTML. Ostatnio zmodyfikowany: 2025-01-22 17:01

Powinny mieć grubość od minimum 10 mm do maksimum 15 mm. Gdy tynk jest twardy, należy go zgrabić lub zarysować, aby zapewnić klucz do następnej warstwy. powłoki końcowe Warstwy końcowe są zwykle nakładane za pomocą kielni o maksymalnej grubości 10 mm na warstwę podkładową. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak korzystać z czatu głosowego w nowym Rust? Więc grałem głównie w pierwszą wersję rdzy w tamtych czasach i wiem, że kiedy używasz czatu głosowego w prawym górnym rogu, była tam ikona, a po naciśnięciu i przytrzymaniu „V”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby wyczyścić klawiaturę iPad SmartCover/Smart Apple Keyboard, najpierw wyjmij ją z iPada. Następnie użyj poręcznej, lekko wilgotnej, niestrzępiącej się szmatki. Wytrzyj przód nakładki Smart Cover/Case oraz wnętrze miękką, niestrzępiącą się ściereczką, aby usunąć wszelkie zabrudzenia. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dynamo Core to zbiór dołączonych komponentów, które składają się z interfejsu graficznego, silnika obliczeniowego, języka skryptowego DesignScript i gotowych węzłów, które nie są specyficzne dla innego programu, takiego jak Revit. Ostatnio zmodyfikowany: 2025-01-22 17:01

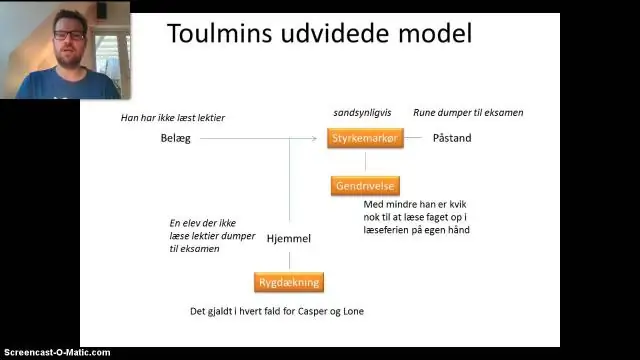

Kwalifikator (lub kwalifikator modalny) wskazuje siłę przeskoku z danych do nakazu i może ograniczać uniwersalność roszczenia. Zawierają słowa takie jak „większość”, „zazwyczaj”, „zawsze” lub „czasami”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Usuwanie motywu Chrome Na komputerze otwórz Chrome. W prawym górnym rogu kliknij Więcej ustawień. W sekcji „Wygląd” kliknij Przywróć domyślne. Ponownie zobaczysz klasyczny motyw Google Chrome. Ostatnio zmodyfikowany: 2025-01-22 17:01

Otwórz konsolę Active Directory z wiersza poleceń Polecenie dsa. msc służy również do otwierania active directory z wiersza poleceń. Ostatnio zmodyfikowany: 2025-01-22 17:01

Proces komunikacji to kroki, które podejmujemy, aby skutecznie się komunikować. Elementy procesu komunikacji obejmują nadawcę, kodowanie wiadomości, wybór kanału komunikacji, odbiór wiadomości przez odbiorcę i dekodowanie wiadomości. Ostatnio zmodyfikowany: 2025-01-22 17:01

Funkcje wirtualne nie mogą być statyczne, a także nie mogą być funkcją zaprzyjaźnioną innej klasy. Są one zawsze definiowane w klasie bazowej i zastępowane w klasie pochodnej. Nie jest obowiązkowe, aby klasa pochodna nadpisała (lub przedefiniowała funkcję wirtualną), w takim przypadku używana jest wersja funkcji w klasie bazowej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pięć liczb to minimum, wartość pierwszego kwartyla (Q1), mediana, wartość trzeciego kwartyla (Q3) i maksimum. Pierwszą rzeczą, jaką możesz zauważyć w tym zestawie danych, jest liczba 27. To bardzo różni się od pozostałych danych. Jest wartością odstającą i należy ją usunąć. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zbiera więcej sierści zwierząt niż inne roboty odkurzające* Roboty Roomba® z serii e oraz i zbierają więcej sierści zwierząt niż inne roboty odkurzające*. Nasze roboty są wystarczająco inteligentne, aby je znaleźć i odkurzyć. Zaawansowany system filtracji wychwytuje 99% alergenów pleśni, pyłków, roztoczy kurzu domowego, psów i kotów, aby nie dopuścić do sierści Twojego życia. Ostatnio zmodyfikowany: 2025-01-22 17:01

Z łac. terribilis 'przerażający', od terrere 'napełniać strachem', od PIE rdzeń *tros- 'przestraszyć' (źródło także sanskrytu trasanti 'drżeć, bać się', drżeć, bać się, „litewski trišcaron;ti „drżeć, drżeć”, starocerkiewnosłowiańskie treso „drżę”, środek. Ostatnio zmodyfikowany: 2025-06-01 05:06

Jaka jest różnica między informatyką a informatyką? Kariera IT obejmuje instalację, organizację i utrzymanie systemów komputerowych oraz projektowanie i obsługę sieci i baz danych. Informatyka koncentruje się całkowicie na efektywnym programowaniu komputerów przy użyciu algorytmów matematycznych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Klub treningowy Nike wchodzi na AppleWatch. Aplikacja Nike Training Club na AppleWatch pozwala użytkownikom skupić się bardziej na treningu, a mniej na telefonie. Aplikacja Nike Training Club na Apple Watch pozwala użytkownikom skupić się bardziej na treningu, a mniej na telefonie. Ostatnio zmodyfikowany: 2025-01-22 17:01