Peryskop pozwala patrzeć ponad wierzchołkami rzeczy, takich jak ogrodzenia lub ściany, na które nie jesteś wystarczająco wysoki, aby na nie patrzeć. Możesz go również użyć, aby zobaczyć za rogiem. Peryskopy są nadal używane w czołgach i niektórych okrętach podwodnych. Prosty peryskop to tylko długa rura z lustrem na każdym końcu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Teoria konstruktywizmu Piageta twierdzi, że ludzie wytwarzają wiedzę i tworzą znaczenie w oparciu o swoje doświadczenia. Teoria Piageta obejmowała teorie uczenia się, metody nauczania i reformę edukacji. Asymilacja powoduje, że jednostka włącza nowe doświadczenia do starych doświadczeń. Ostatnio zmodyfikowany: 2025-01-22 17:01

OneDrive jest integralną częścią systemu Windows 10, więc przekonasz się, że nie możesz go odinstalować, ale nadal masz otwarte opcje. Aby sprawdzić, czy możesz usunąć OneDrive, otwórz menu Start, a następnie kliknij prawym przyciskiem myszy aplikację OneDrive. Wybierz Odinstaluj, a następnie zostaniesz przeniesiony do menu Odinstaluj lub Zmień program. Ostatnio zmodyfikowany: 2025-01-22 17:01

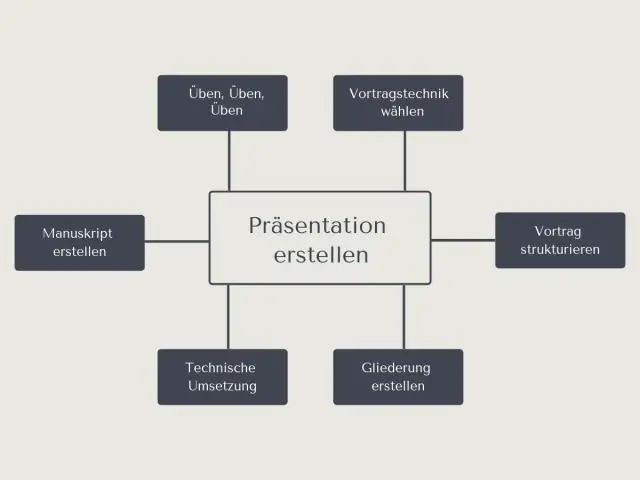

Witryna komunikacyjna Poznaj swoich odbiorców. Większość prezentacji ma trzy odrębne sekcje: Wprowadzenie, Środek i Podsumowanie. Skoncentruj się na środku i zakończeniu. Wyobraź sobie siebie na końcu prezentacji. Zorganizuj swoją argumentację i wsparcie. Na koniec wróć do swojego Wstępu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Naciśnij i przytrzymaj przycisk zasilania znajdujący się na głównym telewizorze (nie na pilocie) i włącz zasilanie, przytrzymując przycisk zasilania, aż urządzenie się włączy. 2. Włącz zasilanie sieciowe, a następnie naciśnij i przytrzymaj przycisk w górę programu (+) z boku urządzenia, aż do włączenia urządzenia. Ostatnio zmodyfikowany: 2025-01-22 17:01

Sprawdzanie @corminus ICE oznacza, że Twoja sieć blokuje Discordowi łączenie się z serwerem głosowym. Ostatnio zmodyfikowany: 2025-01-22 17:01

Model Welforda sugeruje, że: przyjmujemy informacje za pomocą naszych zmysłów i tymczasowo przechowujemy wszystkie te dane wejściowe przed ich uporządkowaniem. decyzję podejmuje się poprzez porównanie informacji w pamięci krótkotrwałej z wcześniejszymi doświadczeniami przechowywanymi w pamięci długotrwałej. Ostatnio zmodyfikowany: 2025-01-22 17:01

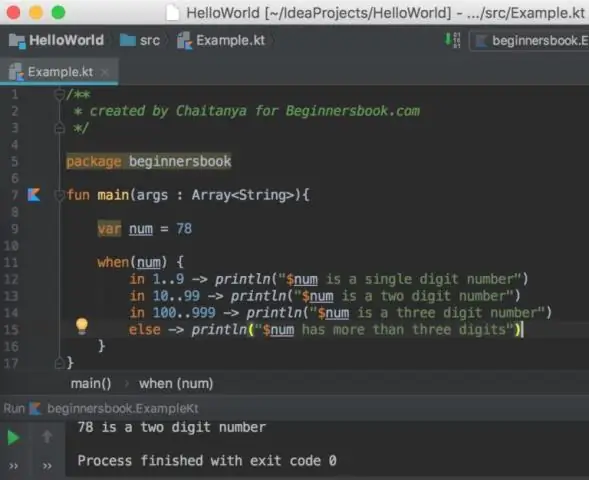

Mapa Kotlin to kolekcja zawierająca pary obiektów. Mapa przechowuje dane w postaci par, które składają się z klucza i wartości. Klucze mapy są unikalne, a mapa zawiera tylko jedną wartość dla każdego klucza. Kotlin rozróżnia mapy niezmienne i zmienne. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pamiętaj, że Linux Mint nie tylko domyślnie nie dostarcza GNOME, ale nie dostarcza całej wersji GNOME. Ta podstawa oznacza, że Linux Mint otrzymuje aktualizacje bezpieczeństwa i konserwacji, które otrzymują użytkownicy Ubuntu LTS, ale Mint może nadal ulepszać swoje własne komputery stacjonarne, CinnamonandMATE. Ostatnio zmodyfikowany: 2025-01-22 17:01

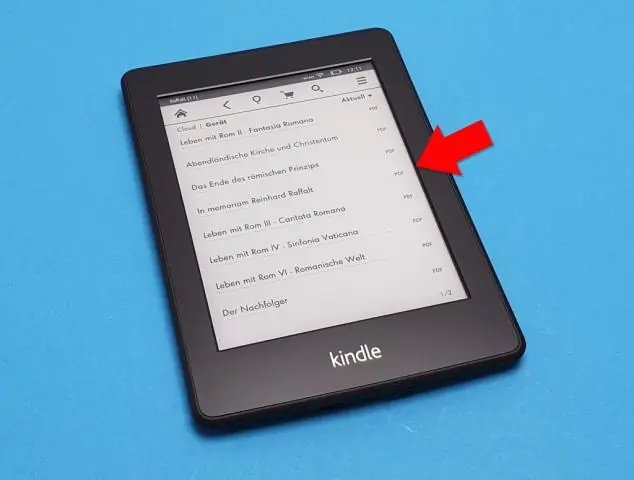

Dokumenty, które możesz dodać do plików PDF Nookinclude, którymi mogą być książki lub inne krótsze dokumenty. Pliki PDF w Nook można czytać tak samo jak każdą inną kupioną książkę i można zsynchronizować urządzenie, kopiując dokumenty z komputera do Nook. Kliknij dwukrotnie folder „Książki” lub „Dokumenty” na dysku Twojego Nooka. Ostatnio zmodyfikowany: 2025-01-22 17:01

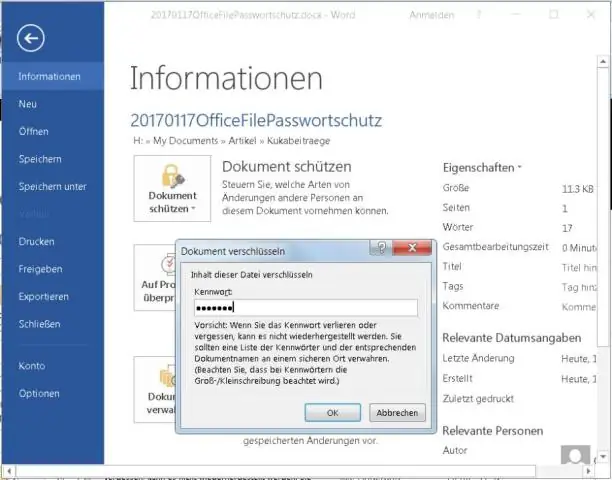

Użytkownicy systemu Microsoft Windows Vista, 7, 8 i 10 Wybierz plik lub folder, który chcesz zaszyfrować. Kliknij plik lub folder prawym przyciskiem myszy i wybierz Właściwości. Na karcie Ogólne kliknij przycisk Zaawansowane. Zaznacz pole opcji „Zaszyfruj zawartość, aby zabezpieczyć dane”, a następnie kliknij OK w obu oknach. Ostatnio zmodyfikowany: 2025-01-22 17:01

Definicja „wirtualnego handlu detalicznego” Wirtualny handel detaliczny to sprzedaż detaliczna w Internecie. Wielu tradycyjnych sprzedawców detalicznych wchodzi na wirtualny rynek detaliczny, aby wspierać swoje sklepy fizyczne. Aby wejść na wirtualny rynek detaliczny, potrzebujesz strony internetowej i niezawodnego sposobu obsługi płatności klientów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Czym jest kontekst wiosenny? Konteksty Spring są również nazywane kontenerami Spring IoC, które są odpowiedzialne za tworzenie instancji, konfigurowanie i składanie ziaren poprzez odczytywanie metadanych konfiguracji z XML, adnotacji Java i/lub kodu Java w plikach konfiguracyjnych. Ostatnio zmodyfikowany: 2025-01-22 17:01

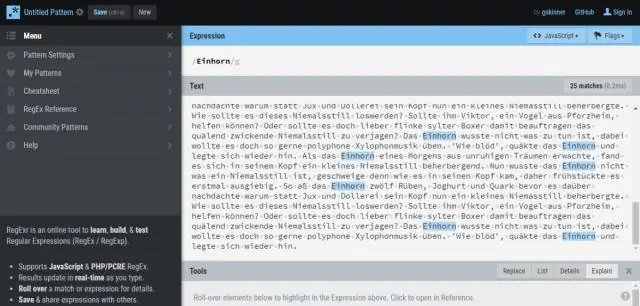

W przeciwieństwie do MySQL i Oracle, baza danych SQL Server nie obsługuje wbudowanych funkcji RegEx. Jednak SQL Server oferuje wbudowane funkcje do rozwiązywania tak złożonych problemów. Przykładami takich funkcji są LIKE, PATINDEX, CHARINDEX, SUBSTRING i REPLACE. Ostatnio zmodyfikowany: 2025-01-22 17:01

Chcesz wiedzieć, czy ktoś jest godny zaufania? Szukaj tych 15 znaków, które są spójne. Okazują współczucie i pokorę. Szanują granice. Idą na kompromis i nie oczekują czegoś za nic. Są zrelaksowani (tak jak ty). Szanują czas. Okazują wdzięczność. Ostatnio zmodyfikowany: 2025-06-01 05:06

Aby wyjść z trybu eksperta, uruchom polecenie exit. Ostatnio zmodyfikowany: 2025-01-22 17:01

SHA256 to funkcja mieszająca, a nie funkcja szyfrowania. Po drugie, ponieważ SHA256 nie jest funkcją szyfrowania, nie można jej odszyfrować. W takim przypadku nie można odwrócić SHA256, ponieważ jest to funkcja jednokierunkowa. Ostatnio zmodyfikowany: 2025-06-01 05:06

Heck, nawet Note 7 Fan Edition jest dostępny w niektórych regionach. Pomimo wszystkich wysiłków, od kwietnia 2018 r. własna strona przypominania firmy EvenSamsung zauważa, że „prawie wszystkie” wycofane Note 7 zostały zwrócone – tak, oznacza to, że nadal istnieją aktywne urządzenia. Nikt nie powinien już używać oryginalnego Note 7. Ostatnio zmodyfikowany: 2025-06-01 05:06

Najczęstszą przyczyną jest to, że Twój system nie spełnia minimalnych wymagań najnowszej wersji Skype'a. Użytkownicy komputerów Mac powinni również upewnić się, że Twoja wersja Skype jest aktualna, korzystając z aktualizacji oprogramowania i instalując najnowszą wersję QuickTime. Ostatnio zmodyfikowany: 2025-01-22 17:01

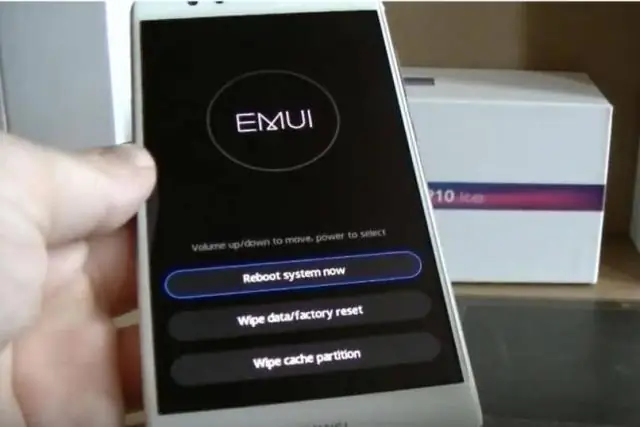

Pamięć podręczna telefonu z Androidem zawiera małe fragmenty informacji, których używają Twoje aplikacje i przeglądarka internetowa, aby przyspieszyć działanie. Ale buforowane pliki mogą ulec uszkodzeniu lub przeciążeniu i powodować problemy z wydajnością. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przekazywanie portów SSH lub tunelowanie połączeń TCP/IP to proces, w którym połączenie TCP/IP, które w przeciwnym razie byłoby niezabezpieczone, jest tunelowane przez bezpieczne łącze SSH, chroniąc w ten sposób tunelowane połączenie przed atakami sieciowymi. wirtualna sieć prywatna (VPN). Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby utworzyć tabelę bazy danych z formatu rekordu: Wybierz Narzędzia > Baza danych > Połączenie formatu rekordu. Wybierz format rekordu, a następnie kliknij Eksportuj jako tabelę bazy danych. Określ parametry kolumn tabeli bazy danych, które mają zostać utworzone. Ostatnio zmodyfikowany: 2025-01-22 17:01

Finansowanie telefonu wyłącznie dla lojalnych klientów Boost Mobile. Wybierz odpowiedni telefon, zapłać zadatek i obowiązujące podatki oraz spłać go w 18 prostych miesięcznych ratach. Ostatnio zmodyfikowany: 2025-01-22 17:01

Korzyści z przypadków użycia Przypadki użycia dodają wartości, ponieważ pomagają wyjaśnić, jak system powinien się zachowywać, a podczas tego procesu pomagają również przeprowadzić burzę mózgów, co może pójść nie tak. Zawierają listę celów, która może być wykorzystana do ustalenia kosztów i złożoności systemu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Okno z pełną ramą obejmuje zewnętrzne wykończenie i parapety, a także wymaga wymiany wewnętrznej listwy okiennej. Po instalacji właściciele domów często mają wykończenie wnętrza do pomalowania lub bejcowania, aby zakończyć instalację okna. Ostatnio zmodyfikowany: 2025-01-22 17:01

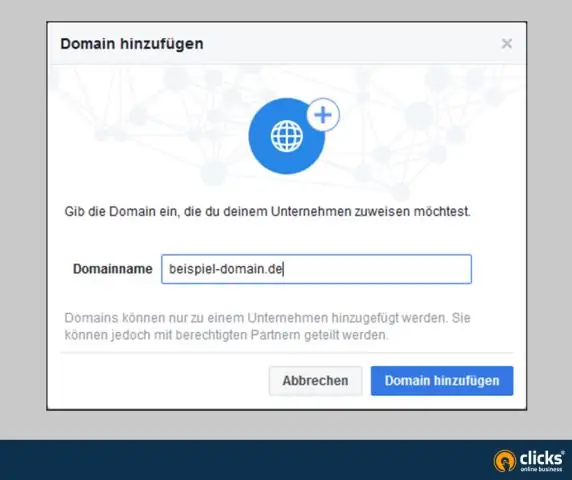

Zanim będzie można zweryfikować domenę, należy ją dodać do Mailgun. Zaloguj się na swoje konto Mailgun, kliknij Domeny po lewej stronie, a następnie kliknij zielony przycisk Dodaj nową domenę. Wpisz nazwę swojej domeny w polu. Zalecamy korzystanie z subdomeny, aby zapewnić lepszą dostarczalność wiadomości e-mail. Ostatnio zmodyfikowany: 2025-01-22 17:01

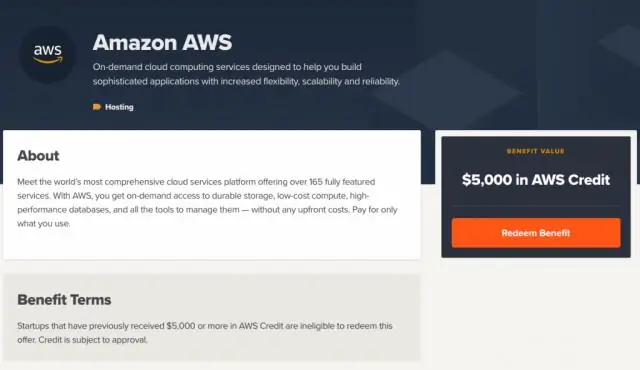

Tradycyjne typy instancji Amazon EC2 zapewniają stałą wydajność, podczas gdy instancje z możliwością przesyłania serii zapewniają podstawowy poziom wydajności procesora z możliwością przekroczenia tego poziomu. Kredyt procesora zapewnia wydajność pełnego rdzenia procesora działającego przy 100% wykorzystaniu przez jedną minutę. Ostatnio zmodyfikowany: 2025-01-22 17:01

AS2 to jedna z najpopularniejszych metod bezpiecznego i niezawodnego przesyłania danych, zwłaszcza danych EDI, przez Internet. Zasadniczo obejmuje dwa komputery – klienta i serwer – łączące się w sposób punkt-punkt za pośrednictwem sieci. Ostatnio zmodyfikowany: 2025-06-01 05:06

Posiadanie systemu informacji pielęgniarskiej pomaga w efektywny sposób obsługiwać czynności administracyjne, takie jak zarządzanie obciążeniem pracą, prowadzenie dokumentacji personelu, a także planowanie zmian, m.in. Ostatnio zmodyfikowany: 2025-06-01 05:06

Weebly pozwala na niestandardowe JavaScript, HTML i CSSapplication, ale bez znajomości kodowania lub korzystania z programistów te funkcje są praktycznie bezużyteczne. Wielu programistów nie będzie współpracować z witrynami Weebly. Weebly nie jest dobre z punktu widzenia CMS. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kody pośredniczące i szkielety Kod pośredniczący zdalnego obiektu działa jako lokalny przedstawiciel klienta lub proxy dla zdalnego obiektu. W RMI skrót dla zdalnego obiektu implementuje ten sam zestaw zdalnych interfejsów, który implementuje zdalny obiekt. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pliki pdf na stronie wydarzenia. Po zlokalizowaniu kodu HTML dla nowo przesłanego pliku. pdf, skopiuj kod do umieszczenia na stronie, a następnie wróć do Eventbrite i otwórz stronę Edytuj dla wydarzenia, nad którym pracujesz. W Kroku 1: Szczegóły wydarzenia kliknij przycisk HTML na pasku narzędzi nad sekcją Opis wydarzenia. Ostatnio zmodyfikowany: 2025-01-22 17:01

Problemy z przeglądarką: gdy filmy z YouTube nie są odtwarzane, zwykle jest to problem z przeglądarką. Odświeżenie strony często rozwiązuje problem, ale może być konieczne zaktualizowanie przeglądarki lub wyczyszczenie pamięci podręcznej. Jeśli Twoje połączenie internetowe jest szczególnie wolne, pomoże też obniżenie jakości wideo YouTube. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kliknij kartę Arkusz danych; Przejdź do grupy Pola i kolumny; Kliknij przycisk Kolumna wyszukiwania; Następnie pojawi się okno dialogowe Kreatora wyszukiwania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Office 365 Home do użytku z SmallBusiness. „?Office 365 Home umożliwia zainstalowanie pakietu Office na maksymalnie 5 komputerach PC lub Mac, a także 5 tabletach z systemem Windows, Android lub iPad - idealne rozwiązanie dla małych firm i domów z więcej niż jednym użytkownikiem”. Ostatnio zmodyfikowany: 2025-06-01 05:06

WIDEO W związku z tym, jak mogę utworzyć konto na mojej stronie internetowej? Kliknij „Treść” w górnym menu. Kliknij „Użytkownicy witryny” w menu po lewej stronie. Kliknij „Ustawienia użytkownika” w menu po lewej stronie. Zmień listę rozwijaną zatytułowaną „Zezwalaj odwiedzającym na tworzenie kont:. Ostatnio zmodyfikowany: 2025-01-22 17:01

Windows jako usługa to podejście, które firma Microsoft wprowadziła wraz z systemem Windows 10 w celu wdrożenia, aktualizacji i obsługi systemu operacyjnego. Zamiast wypuszczać nową wersję systemu Windows co trzy do pięciu lat, tak jak robiła to firma w poprzednich iteracjach systemu operacyjnego, Microsoft będzie stale aktualizować system Windows 10. Ostatnio zmodyfikowany: 2025-01-22 17:01

Techniki wyszukiwania: zagnieżdżanie. Nesting wykorzystuje nawiasy (), aby upewnić się, że operacje logiczne są wykonywane w zamierzonej kolejności. Zagnieżdżanie synonimów może poszerzyć wyszukiwanie. Przykład: Palenie ORAZ (młodzież LUBnastolatkowie). Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby dodać przypadki testowe do cykli testowych, użytkownicy muszą przejść do zakładki „Podsumowanie cyklu”, a następnie kliknąć cykl testowy, do którego chcą dodać testy. Po zakończeniu kliknij przycisk „Dodaj testy” po prawej stronie interfejsu (znajdujący się nad tabelą wykonania testu dla cyklu testowego). Ostatnio zmodyfikowany: 2025-01-22 17:01

Uruchomić. ini to plik tekstowy znajdujący się w katalogu głównym partycji systemowej, zwykle c:Boot. inicja. Ostatnio zmodyfikowany: 2025-01-22 17:01