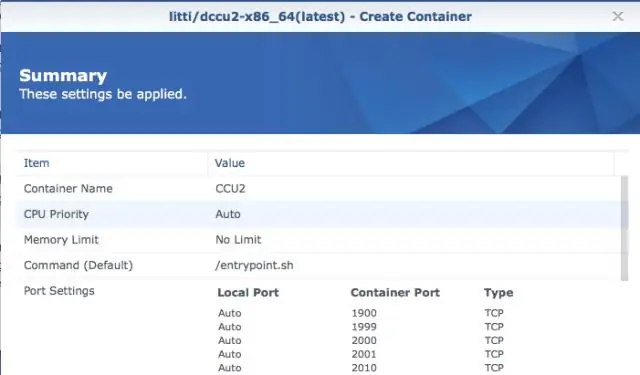

Kontener próbuje się uruchomić. W tym procesie próbuje uzyskać dostęp do pliku/biblioteki, która nie istnieje. Uruchamia się ponownie, ponieważ zasady ponownego uruchamiania muszą być ustawione na coś innego niż no (domyślnie) (przy użyciu flagi wiersza poleceń --restart lub docker-compose. Ostatnio zmodyfikowany: 2025-01-22 17:01

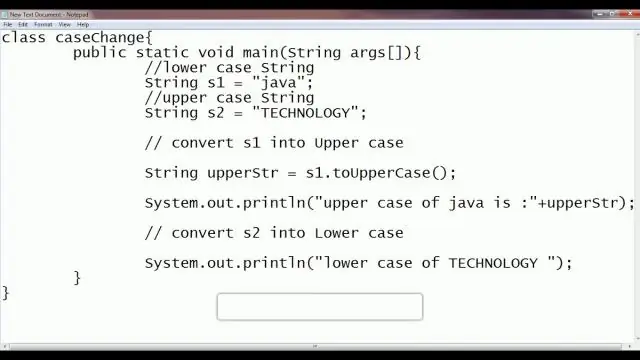

Ciągi są niezmienne w Javie. Nie możesz ich zmienić. Musisz utworzyć nowy ciąg z zastąpionym znakiem. Zamień String na char[], zastąp literę indeksem, a następnie przekonwertuj tablicę z powrotem na String. Ostatnio zmodyfikowany: 2025-01-22 17:01

Artefakt. Przedmiot wykonany przez ludzi; często odnosi się do prymitywnego narzędzia lub innego reliktu z wcześniejszego okresu. Środowisko zbudowane. Część fizycznego krajobrazu reprezentująca kulturę materialną; budynki, drogi, mosty i podobne konstrukcje duże i małe w krajobrazie kulturowym. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wbudowane struktury danych to: listy, krotki, słowniki, łańcuchy, zestawy i zamrożone zestawy. Listy, łańcuchy i krotki to uporządkowane sekwencje obiektów. W przeciwieństwie do ciągów, które zawierają tylko znaki, listy i krotki mogą zawierać dowolny typ obiektów. Listy i krotki są jak tablice. Ostatnio zmodyfikowany: 2025-01-22 17:01

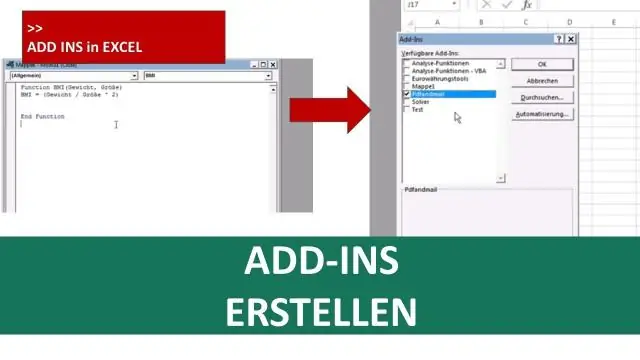

Możesz użyć arkusza kalkulacyjnego Excel do śledzenia godzin rozliczeniowych: po prostu wpisz czas rozpoczęcia w jednej kolumnie, czas zakończenia w drugiej kolumnie, a następnie odejmij pierwszą od drugiej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zapisywanie dokumentu jako strony internetowej Kliknij Plik > Zapisz jako i wybierz lokalizację, w której chcesz zapisać dokument. Nazwij swój plik. Z listy Zapisz jako typ wybierz opcję Strona internetowa, filtrowana. Ostatnio zmodyfikowany: 2025-01-22 17:01

Stuknij przycisk opcji, aby wybrać wiadomość wychodzącą, a następnie stuknij opcję „Usuń”. Niewysłana wiadomość zostanie usunięta z Twojego iPhone'a. Naciśnij przycisk „Menu”, aby wrócić do menu głównego. Ostatnio zmodyfikowany: 2025-01-22 17:01

Rozumowanie dedukcyjne lub dedukcja zaczyna się od ogólnego stwierdzenia lub hipotezy i bada możliwości dojścia do konkretnego, logicznego wniosku, zgodnie z California State University. Metoda naukowa wykorzystuje dedukcję do testowania hipotez i teorii. Ostatnio zmodyfikowany: 2025-06-01 05:06

Chociaż kilka pokazanych tutaj kolekcji krojów pisma można pobrać bezpłatnie, należy zapoznać się z warunkami dołączonymi do każdej z nich. Świetne wibracje. Gorzki. Monogram KK. Komfortaa. Eksplozja baroku. Bóbr. Wyższa ewolucja. Rasty Lop. Rasty Lop to kolejny darmowy monogram z rodziny czcionek bezszeryfowych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Diagram sekwencji przedstawia interakcje obiektów ułożone w kolejności czasowej. Przedstawia obiekty i klasy zaangażowane w scenariusz oraz sekwencję komunikatów wymienianych między obiektami potrzebną do realizacji funkcjonalności scenariusza. Diagramy sekwencji są czasami nazywane diagramami zdarzeń lub scenariuszami zdarzeń. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dodaj hasło do pliku PDF Otwórz plik PDF w programie Acrobat DC. Wybierz polecenie Plik > Chroń hasłem. Alternatywnie możesz wybrać polecenie Narzędzia > Chroń > Chroń hasłem. Wybierz, czy chcesz ustawić hasło do przeglądania lub edycji pliku PDF. Wpisz i ponownie wpisz swoje hasło. Kliknij Zastosuj. Ostatnio zmodyfikowany: 2025-01-22 17:01

Vivo V11 Pro Cena w Indiach Szczegóły sklepu Cena Flipkart Vivo V11 Pro (Starry Night Black, 64 GB)(6 GB RAM) Rs. 14 990 Amazon Vivo V11 Pro (Dazzling Gold, 6 GB pamięci RAM, 64 GB pamięci) 16 999 Tata CLiQ Vivo V11 Pro 64 GB (Oślepiające złoto) 6 GB RAM, Dual SIM 4G Rs. 17.990. Ostatnio zmodyfikowany: 2025-01-22 17:01

Skrzynki pocztowe w rozmiarze listowym wykonane z plastiku lub niedrogiego metalu[8] kosztują od 11 do 50 dolarów i można je znaleźć w każdym sklepie dla majsterkowiczów. Skrzynki na listy naścienne wykonane z mosiądzu lub brązu lub wykończone niklem[9] mogą kosztować od 100 do 300 USD. Ostatnio zmodyfikowany: 2025-01-22 17:01

Urządzenie hurtowni danych IBM® Netezza® zawiera wysoce zoptymalizowany język SQL o nazwie IBM Netezza Structured Query Language (SQL). Możesz używać poleceń SQL do tworzenia i zarządzania bazami danych Netezza, dostępu użytkowników i uprawnień do baz danych oraz do przeszukiwania zawartości baz danych. Ostatnio zmodyfikowany: 2025-06-01 05:06

Większość ludzi wybiera czarny kolor i pozwala cieszyć się słuchawkami bez zwracania uwagi na kolor. Biel jest elegancka i zapewnia dobrą równowagę, aby dobrze wyglądać, nie będąc zbyt ostentacyjną. Żółty jest dla osób, które chcą, aby ich wkładki douszne zostały zauważone - zarówno w uszach, jak i na stole w etui. Ostatnio zmodyfikowany: 2025-06-01 05:06

Zmień nazwę na swoim koncie Gmail Na komputerze otwórz Gmaila. W prawym górnym rogu kliknij Ustawienia Ustawienia. Kliknij kartę Konta i import lub Konta. W sekcji „Wyślij pocztę jako” kliknij Edytuj informacje. Wpisz nazwę, którą chcesz pokazywać, gdy wysyłasz wiadomości. U dołu kliknij Zapisz zmiany. Ostatnio zmodyfikowany: 2025-01-22 17:01

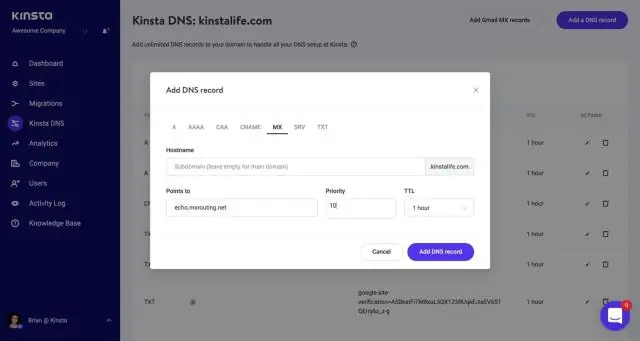

Utwórz rekord MX w swojej domenie Zaloguj się do panelu sterowania One.com. Kliknij Ustawienia DNS na kafelku Ustawienia zaawansowane. Przejdź do rekordów DNS. W sekcji Utwórz nowy rekord kliknij MX. Wprowadź następujące dane: - Pozostaw nazwę hosta pustą lub wprowadź subdomenę. Kliknij Utwórz rekord, aby zapisać ustawienia. Ostatnio zmodyfikowany: 2025-01-22 17:01

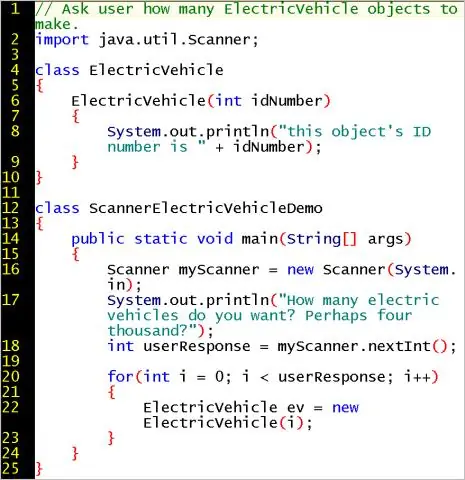

Przykład 2 import java.util.*; public class ScannerClassExample1 {public static void main(String args[]){String s = 'Witaj, to jest JavaTpoint.'; //Utwórz obiekt skanera i przekaż do niego ciąg. Skanowanie skanera = nowe skanery; //Sprawdź, czy skaner ma token. System.out.println('Wynik logiczny: ' + scan.hasNext());. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dlaczego używamy huśtawek w javie? - Quora. Swing to zestaw komponentów programu dla programistów Java, które zapewniają możliwość tworzenia komponentów graficznego interfejsu użytkownika (GUI), takich jak przyciski i paski przewijania, pola wyboru, etykiety, obszary tekstowe, które są niezależne od systemu okienkowego dla konkretnego systemu operacyjnego. Ostatnio zmodyfikowany: 2025-06-01 05:06

Źródła zagrożeń Źródła zagrożeń to ci, którzy chcą kompromisu. Jest to termin używany do odróżnienia ich od agentów/aktorów zagrażających, którzy przeprowadzają atak i którzy mogą zostać zleceni lub przekonani przez źródło zagrożenia do świadomego lub nieświadomego przeprowadzenia ataku. Ostatnio zmodyfikowany: 2025-01-22 17:01

Toks-, korzeń. -tox- pochodzi z łaciny, gdzie ma znaczenie 'trucizna. '' To znaczenie znajdujemy w takich słowach jak: antytoksyna, detoksykacja, odurzenie, odurzenie, toksyna, toksyna. Ostatnio zmodyfikowany: 2025-01-22 17:01

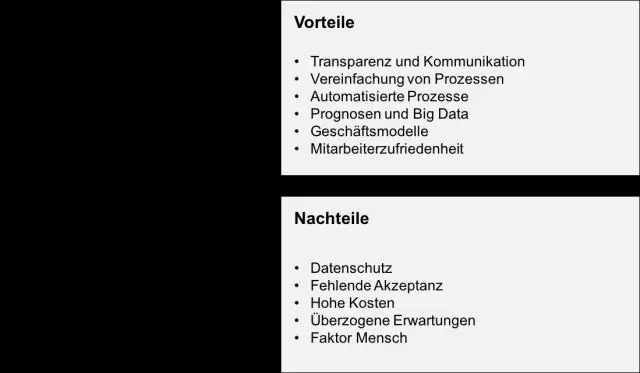

Wady automatyzacji procesów Obawa przed utratą pracy. Pracownicy mogą zmierzyć się z tym strachem. Koszty inwestycji. Wdrożenie rozwiązania automatyzacji procesów wiąże się ze znaczną inwestycją początkową. Utrata elastyczności. Modyfikuj przepływy pracy; zadania i procesy mogą wiązać się z pewną sztywnością. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli chcesz pokazać datę po stronie klienta, użyj javascript (patrz wyżej). Najpierw konfigurujemy format czasu (timefmt) za pomocą #config, a następnie #echo (wyjście) „LOKALNA_DATA”: Data/Czas: MM/DD/RRRR gg:mm <!--# Data/Czas: MM/DD/ RRRR gg:mm <!--#. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak zmienić język dźwięku? Naciśnij przycisk Menu na pilocie. Wybierz Ustawienia. Wybierz System. Wybierz język. Wybierz język dźwięku. Wybierz preferowany angielski lub hiszpański preferowany. Ostatnio zmodyfikowany: 2025-01-22 17:01

Prawidłowy! Gra jest przeznaczona wyłącznie do rzeczywistości wirtualnej i wymaga użycia gogli wirtualnej rzeczywistości z komputerem spełniającym minimalne wymagania techniczne, takich jak gogle HTC Vive, Oculus Rift + Touch lub PlayStation VR. Nie można go odtwarzać za pomocą monitora PC ani w żaden inny sposób bez tych zestawów słuchawkowych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aplikacje klienckie PostgreSQL. Te aplikacje klienckie umożliwiają przeglądanie baz danych, uruchamianie zapytań SQL i nie tylko. Jedną z najpopularniejszych i najczęściej używanych aplikacji klienckich PostgreSQL jest pgAdmin III. Ostatnio zmodyfikowany: 2025-01-22 17:01

McAfee Threat Intelligence Exchange (TIE) zapewnia platformę spersonalizowaną do Twojego środowiska, w której produkty zabezpieczające wspólnie identyfikują zagrożenia i działają jako ujednolicony system ochrony przed zagrożeniami. Ostatnio zmodyfikowany: 2025-01-22 17:01

Deklaracje opakowań. Deklaracja importu może być użyta do uczynienia całego pakietu lub poszczególnych klas w pakiecie, łatwiej dostępnymi dla Twojego programu Java. Jeśli w pliku nie podano deklaracji pakietu, używany jest „pakiet domyślny”. Domyślny pakiet nie może być zaimportowany przez inne pakiety. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kod weryfikacyjny Google to krótki kod numeryczny, który czasami jest wysyłany na Twój telefon lub adres e-mail, którego używasz do wykonania zadania, takiego jak odzyskiwanie hasła. Jest to dodatkowy krok bezpieczeństwa, który zapewnia, że tylko Ty (lub ktoś inny, kto ma dostęp do Twojego konta Google) zyskuje. Ostatnio zmodyfikowany: 2025-01-22 17:01

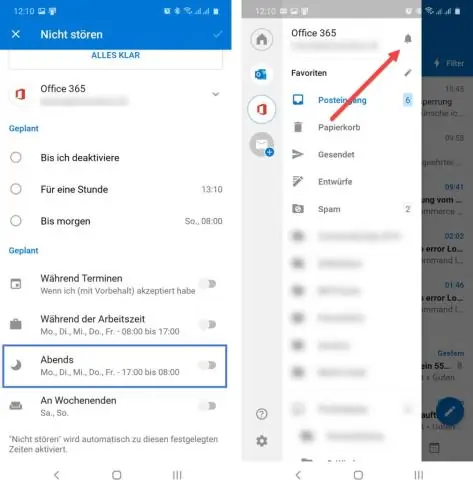

W dzisiejszych czasach odruchową akcją znajdowania czegokolwiek jest użycie skrótu Ctrl+F, ale w rzeczywistości przekazuje on aktualnie wybraną wiadomość e-mail. Skrót Ctrl+E lub F3 jest tym, czego szukasz. Spowoduje to otwarcie wstążki wyszukiwania programu Outlook i umieszczenie aktywnego kursora na pasku wyszukiwania z dowolnego miejsca w programie Outlook. Ostatnio zmodyfikowany: 2025-01-22 17:01

Oprzyj nowy skoroszyt na istniejącym skoroszycie Kliknij kartę plik. Kliknij Nowy. W sekcji Szablony kliknij Nowy z istniejących. W oknie dialogowym Nowy z istniejącego skoroszytu przejdź do dysku, folderu lub lokalizacji internetowej zawierającej skoroszyt, który chcesz otworzyć. Kliknij skoroszyt, a następnie kliknij Utwórz nowy. Ostatnio zmodyfikowany: 2025-01-22 17:01

1) Kliknij przycisk Windows w lewym dolnym rogu (konfiguracja standardowa) na pulpicie. 2) Wpisz „Opcje internetowe” i wybierz z listy Opcje internetowe. 3) Kliknij kartę Zaawansowane, a następnie przewiń w dół na sam dół. Jeśli zaznaczone jest TLS 1.2, wszystko jest już ustawione. Ostatnio zmodyfikowany: 2025-01-22 17:01

Podczas tworzenia i formatowania tabel kontrolki filtrów są automatycznie dodawane do nagłówków tabeli. Spróbuj! Wybierz dowolną komórkę z zakresu. Wybierz Dane > Filtruj. Wybierz strzałkę nagłówka kolumny. Wybierz opcję Filtry tekstu lub Filtry liczbowe, a następnie wybierz porównanie, takie jak Między. Wprowadź kryteria filtrowania i wybierz OK. Ostatnio zmodyfikowany: 2025-01-22 17:01

Eksploracja danych odbywa się bez z góry postawionych hipotez, stąd informacje, które pochodzą z danych nie mają odpowiadać na konkretne pytania organizacji. Nie eksploracja danych: celem eksploracji danych jest wydobycie wzorców i wiedzy z dużych ilości danych, a nie wydobycie (wydobywanie) samych danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

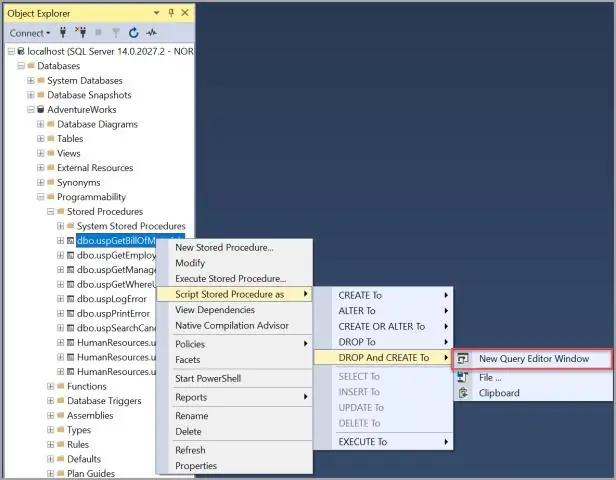

Składnia SQL służąca do usuwania ograniczenia z tabeli to ALTER TABLE 'nazwa_tabeli' DROP [CONSTRAINT|INDEX] 'CONSTRAINT_NAME'; ALTER TABLE Klient DROP INDEX Con_First; ALTER TABLE Klient DROP CONSTRAINT Con_First; ALTER TABLE Klient DROP CONSTRAINT Con_First;. Ostatnio zmodyfikowany: 2025-01-22 17:01

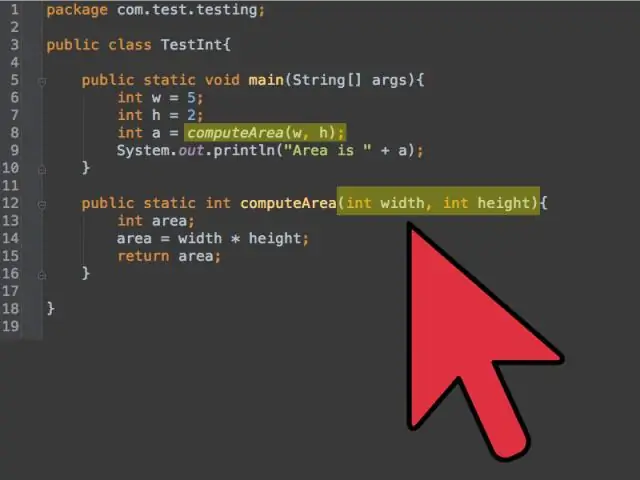

Parametr to wartość, którą można przekazać do metody w Javie. Następnie metoda może używać parametru tak, jakby była to zmienna lokalna zainicjowana wartością zmiennej przekazanej do niej przez metodę wywołującą. Ostatnio zmodyfikowany: 2025-06-01 05:06

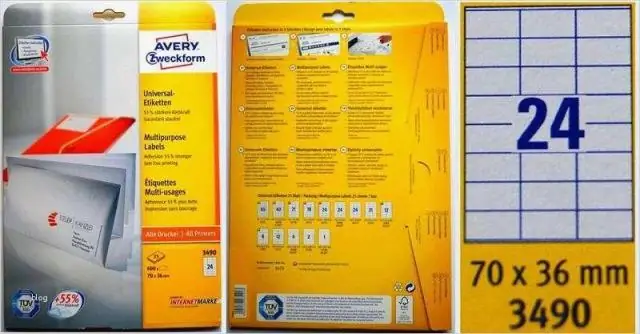

Po otwarciu dokumentu Word przejdź do górnej części ekranu i kliknij Korespondencja > Etykiety > Opcje. (W starszych wersjach programu Word ustawienie Opcje znajduje się w Narzędzia na górze strony). Wybierz Avery US Letter z menu rozwijanego obok etykiety Dostawcy. Następnie przewiń, aby znaleźć numer produktu Avery i kliknij OK. Ostatnio zmodyfikowany: 2025-01-22 17:01

System Windows uruchomi ponownie komputer i rozpocznie proces przywracania. Przywrócenie wszystkich tych plików przez SystemRestore może trochę potrwać - zaplanuj co najmniej 15 minut, być może dłużej - ale po ponownym uruchomieniu komputera będziesz działał w wybranym punkcie przywracania. Ostatnio zmodyfikowany: 2025-06-01 05:06

MySQL INNER JOIN Najpierw określ główną tabelę, która pojawia się w klauzuli FROM (t1). Po drugie, określ tabelę, która zostanie połączona z tabelą główną, która pojawia się w klauzuli INNER JOIN (t2, t3,…). Po trzecie, określ warunek przyłączenia po słowie kluczowym ON w klauzuli INNER JOIN. Ostatnio zmodyfikowany: 2025-01-22 17:01

Każda książka Lumio kosztuje w sprzedaży detalicznej 190 USD, a jej wyprodukowanie początkowo kosztuje 80 USD. Ostatnio zmodyfikowany: 2025-01-22 17:01