Dobra wiadomość - możesz zachować swój adres e-mail BT(www.bt.com) po anulowaniu BTbroadband. Aby to zrobić, musisz zarejestrować się w BTPremium Mail. Wszelkie dodatkowe adresy e-mail powiązane z Twoim kontem również zostaną przeniesione do nowej usługi, więc nic nie stracisz. Ostatnio zmodyfikowany: 2025-01-22 17:01

Desygnować, denominate(czasownik) przypisać nazwę lub tytuł. Synonimy: delegować, przeznaczenie, delegować, przypisać, wskazać, los, pokazać, zagłada, punkt, określić, denominować, zamiar. Ostatnio zmodyfikowany: 2025-01-22 17:01

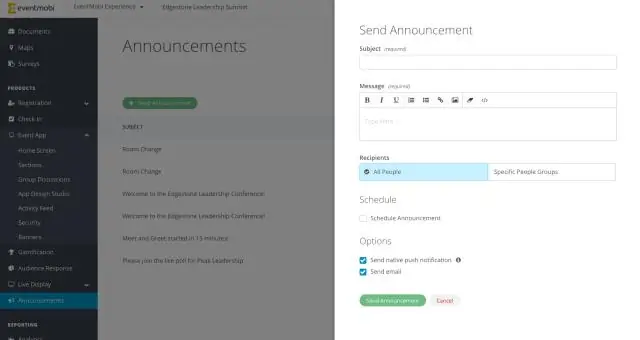

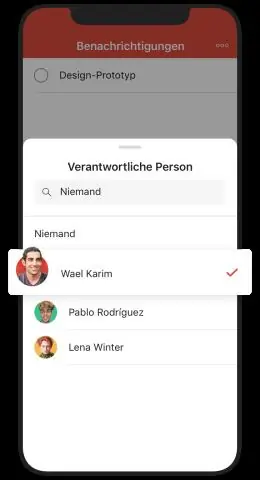

Aby odświeżyć swoją pamięć o powiadomieniach, zajrzyj tutaj. Krok 1: Żądanie podpisania certyfikatu. Krok 2: Utwórz identyfikator aplikacji. Krok 3: Skonfiguruj identyfikator aplikacji dla powiadomień push. Krok 4: Zarejestruj swoje urządzenie. Krok 5: Utwórz profil aprowizacji dla rozwoju. Krok 6: Skonfiguruj projekt. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak zresetować lub zmienić hasło e-mail Roadrunner. Wybierz „Znam hasło do poczty e-mail i chcę je zmienić”. Wprowadź dane swojego konta we wszystkich polach na stronie „Samoobsługa subskrybenta”. Kliknij „Zaloguj się”. Kliknij przycisk „Zmień hasło” obok wiadomości e-mail. Wpisz swoje nowe hasło dwukrotnie. Kliknij Zmień hasło. Ostatnio zmodyfikowany: 2025-01-22 17:01

Cloud Foundry oferuje rynek usług, z którego użytkownicy mogą na żądanie udostępniać zarezerwowane zasoby. Przykłady dostarczanych usług zasobów obejmują bazy danych na serwerze udostępnionym lub dedykowanym lub konta w aplikacji SaaS. Pomyśl o usłudze jako o fabryce, która dostarcza wystąpienia usługi. Ostatnio zmodyfikowany: 2025-01-22 17:01

Numer wersji pakietu Office 2010 z dodatkiem SP2 jest większy lub równy 14,0. 7015.1000. Numer wersji pakietu Office 2010 SP1 jest większy lub równy 14.0.6029.1000, ale mniejszy niż 14,0. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przetwarzanie tekstu: Przetwarzanie tekstu odnosi się do korzystania z komputera do tworzenia, edytowania, zapisywania i drukowania dokumentów. Zawijanie słów: Zawijanie słów odnosi się do funkcji edytora tekstu, który automatycznie wymusza tekst do nowej linii, gdy podczas pisania zostanie osiągnięty prawy margines. Ostatnio zmodyfikowany: 2025-01-22 17:01

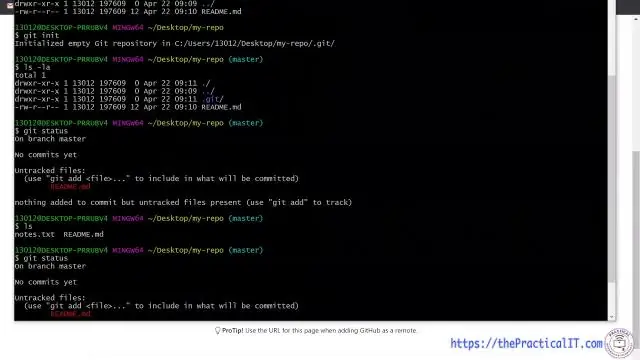

Uruchom nowe repozytorium git Utwórz katalog, który będzie zawierał projekt. Przejdź do nowego katalogu. Wpisz git init. Napisz jakiś kod. Wpisz git add, aby dodać pliki (patrz strona typowego użycia). Wpisz git commit. Ostatnio zmodyfikowany: 2025-01-22 17:01

TL;DR: „lvalue” oznacza albo „wyrażenie, które można umieścić po lewej stronie operatora przypisania”, albo oznacza „wyrażenie, które ma adres pamięci”. „rvalue” definiuje się jako „wszystkie inne wyrażenia”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Umowa „pod klucz” to rodzaj umowy lub porozumienia między organizacjami naftowymi i gazowymi a wykonawcami, który stanowi, że gdy zlecenie zostanie przyznane konkretnemu wykonawcy na podstawie procesu przetargowego, ten wykonawca musi spełnić wszystkie wymagania projektu, zlecić go i przekazać projekt w. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby odpowiedzieć na twoje poprzednie pytanie: tak, Turnitincan zdecydowanie wykrywa kopiowanie i wklejanie. Jeśli w Twoim artykule znajdują się treści skopiowane z innego miejsca, do których nie ma odpowiednich odnośników, firma Turnitin je znajdzie. Turnitin wykrywa opublikowane książki tak szybko, jak potrafisz powiedzieć „plagiat”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Teraz jest Czarny Piątek, a nawet odrobina oszczędności na tym smartfonie za 700 USD to dobra rzecz. eBay odpowiada na wezwanie i ma podstawowy telefon iPhone 11 o wartości 699,99 USD z 64 GB przestrzeni dyskowej za 694 USD z bezpłatną wysyłką. I tak, są to modele odblokowane, dostępne w kolorze białym, czarnym, zielonym, żółtym, fioletowym i czerwonym. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przykład Java JButton import javax.swing.*; public class ButtonExample {public static void main(String[] args) {JFrame f=new JFrame('Przykład przycisku'); JButton b=new JButton('Kliknij tutaj'); b.setBounds(50,100,95,30); f.dodaj(b); f.setRozmiar(400,400);. Ostatnio zmodyfikowany: 2025-01-22 17:01

ITIL v3 obejmuje 26 procesów, które zostały podzielone na pięć obszarów procesowych: strategia usług, projektowanie usług, migracja usług, operacje usługowe, ciągłe doskonalenie usług. Proces to sekwencja działań, która ma pewne dane wejściowe, wyzwalacze, wyniki i dostarcza klientowi określonych wyników. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dodanie kija Fire TV lub Chromecasta do RokuTV jest łatwe. Możesz dodać do telewizora prawie wszystko, co ma port HDMI i nadać mu charakterystyczne logo. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zuul to usługa brzegowa, która wysyła żądania proxy do wielu usług wspierających. Zapewnia ujednolicone „drzwi frontowe” do Twojego systemu, które umożliwiają przeglądarce, aplikacji mobilnej lub innemu interfejsowi użytkownika korzystanie z usług z wielu hostów bez zarządzania udostępnianiem zasobów między źródłami (CORS) i uwierzytelnianiem dla każdego z nich. Ostatnio zmodyfikowany: 2025-01-22 17:01

7 odpowiedzi. Kliknij przycisk Start > Wpisz „Mysz”. Teraz przejdź do zakładki wskaźnika, kliknij strzałkę pod „Schematy” i zastosuj „Windows Aero (Schemat systemowy)”. Na koniec odznacz pole przed „zezwól motywom na zmianę wskaźnika myszy”. Ostatnio zmodyfikowany: 2025-01-22 17:01

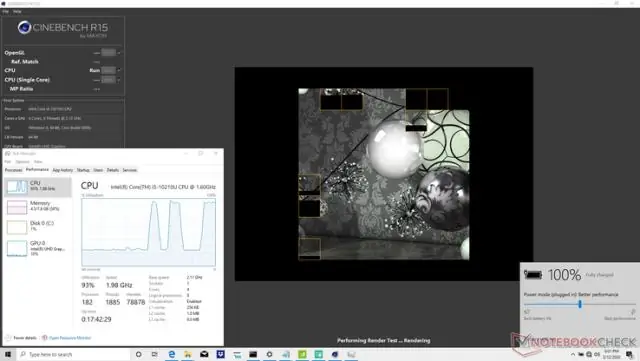

Jak obliczane jest całkowite użycie procesora dla monitora serwera Linux? Wykorzystanie procesora jest obliczane za pomocą polecenia „top”. Wykorzystanie procesora = 100 - czas bezczynności. wartość biegu jałowego = 93,1. Wykorzystanie procesora = (100 - 93,1) = 6,9% Jeśli serwer jest instancją AWS, zużycie procesora oblicza się według wzoru:. Ostatnio zmodyfikowany: 2025-01-22 17:01

Lampa błyskowa w aparacie, znana również jako „lampa błyskowa” lub „speedlite”, jest niezbędnym akcesorium dla wielu fotografów; zapewnia dodatkowe światło, gdy warunki stają się zbyt ciemne, aby wygodnie trzymać aparat, pozwala uzyskać bardziej zrównoważoną ekspozycję w świetle dziennym, umożliwia zamrażanie szybko poruszających się. Ostatnio zmodyfikowany: 2025-01-22 17:01

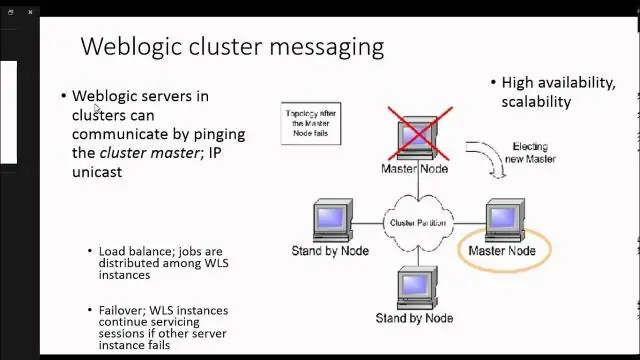

Procedura Otwórz konsolę WebLogic Server. Przejdź do Usługi > Źródła danych i wybierz źródło danych, którego rozmiar puli chcesz zmienić. Przejdź do Konfiguracja > pula połączeń. Zmień maksymalną pojemność na liczbę wymaganą dla twojego środowiska. Ostatnio zmodyfikowany: 2025-01-22 17:01

Możesz mieć tylko 1 bramę internetową na VPC. Przetestuj, a zobaczysz. Możesz jednak mieć 5 bram internetowych na REGION. Jeśli przetestujesz to w sekcji AWS VPC, zobaczysz, że możesz utworzyć wiele IGW, jednak możesz je powiązać tylko z jednym VPC. Ostatnio zmodyfikowany: 2025-01-22 17:01

Fragmentowanie bazy danych SQL Server. Sharding, w swej istocie, dzieli pojedynczą, dużą bazę danych na wiele mniejszych, niezależnych. Zwykle robią to firmy, które muszą logicznie rozbić dane, na przykład dostawca SaaS segregujący dane klientów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zrozumienie metod uwierzytelniania.Uwierzytelnianie to proces identyfikacji użytkownika za pomocą prawidłowej nazwy użytkownika i hasła. Uwierzytelnianie 802.1X - 802.1X to metoda uwierzytelniania tożsamości użytkownika przed zapewnieniem użytkownikowi dostępu do sieci. Ostatnio zmodyfikowany: 2025-06-01 05:06

Zamknięcie połączenia Sequelize domyślnie utrzyma połączenie otwarte i użyje tego samego połączenia dla wszystkich zapytań. Jeśli chcesz zakończyć połączenie, zadzwoń sequelize. close() (która jest asynchroniczna i zwraca obietnicę). Ostatnio zmodyfikowany: 2025-01-22 17:01

10 ms Jaki jest tutaj dobry średni czas odpowiedzi dla dysku twardego? Przyjrzałem się menedżerowi zadań i zasobowi; kiedy to się stanie, mój średni czas odpowiedzi będzie w dowolnym miejscu od 150 do ponad 100kMS; ogólnie gdzieś między 1-10k.. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby to zrobić: Stuknij. u góry ekranu (może to być pole tekstowe). Wpisz autora, tytuł lub słowo kluczowe w polu wyszukiwania. Wybierz książkę, dotykając jej. Stuknij opcję BEZPŁATNA PRÓBKA, aby pobrać próbkę książki, lub stuknij cenę książki, aby ją kupić. Potwierdź zakup i wprowadź wymagane szczegóły płatności. Ostatnio zmodyfikowany: 2025-01-22 17:01

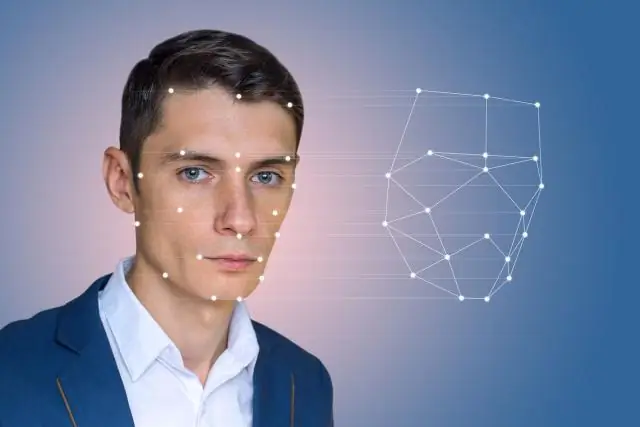

Rozpoznawanie twarzy może być niebezpieczne. W praktyce widzimy, że można go zhakować lub sfałszować, bazy danych można włamać lub sprzedać, a czasami jest to po prostu nieskuteczne; w związku z tym powinniśmy ograniczyć rozpoznawanie twarzy do wykonalnych przypadków użycia, takich jak bezpieczeństwo na lotniskach i na granicach. Ostatnio zmodyfikowany: 2025-01-22 17:01

Włączanie lub wyłączanie nagrywania rozmów na żądanie Przejdź do System telefoniczny > Automatyczne nagrywanie rozmów z recepcjonistą. Funkcja nagrywania rozmów na żądanie jest domyślnie włączona. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kliknij ikonę koła zębatego w prawym górnym rogu Twojego Todoist i wybierz Wyświetl dziennik aktywności. Podczas przeglądania dziennika aktywności kliknij Wszystkie akcje. Następnie wybierz Ukończone zadania. Ostatnio zmodyfikowany: 2025-06-01 05:06

Możesz mieć jeden alias na konto AWS. P: Do których witryn AWS mogą uzyskiwać dostęp użytkownicy uprawnień? Użytkownicy uprawnień mogą logować się do następujących witryn AWS: Konsola zarządzania AWS. Ostatnio zmodyfikowany: 2025-01-22 17:01

Interfejs EventSource to interfejs zawartości sieci Web do zdarzeń wysyłanych przez serwer. W przeciwieństwie do WebSockets zdarzenia wysyłane przez serwer są jednokierunkowe; czyli komunikaty z danymi są dostarczane w jednym kierunku, z serwera do klienta (takiego jak przeglądarka internetowa użytkownika). Ostatnio zmodyfikowany: 2025-01-22 17:01

Podłączanie i konfigurowanie BT Hub Connect. Podłącz kabel szerokopasmowy (szare końcówki) do koncentratora, a drugi koniec do głównego gniazda telefonicznego. Podłącz. Zsuń ze sobą dwie części wtyczki zasilania koncentratora, aż zatrzasną się na swoim miejscu. Ustaw swoje centrum. Włącz Hub. Połącz swoje urządzenia. Podłączanie płyty Wi-Fi. Łączyć. Podłącz. Ostatnio zmodyfikowany: 2025-01-22 17:01

Teoria ram relacyjnych (RFT) to behawioralna teoria języka ludzkiego. Jest zakorzeniony w funkcjonalnym kontekstualizmie i koncentruje się na przewidywaniu i wpływaniu na zachowania werbalne z precyzją, zakresem i głębią. Ostatnio zmodyfikowany: 2025-01-22 17:01

Nie ma oficjalnej aplikacji WhatsApp dostępnej dla iPada, ale istnieje obejście tego problemu. Oto jak zainstalować i używać WhatsApp na iPadzie. WhatsApp to niezwykle popularna aplikacja na iPhone'a, która każdego dnia łączy ponad miliard aktywnych użytkowników na całym świecie. Nie ma jednego dla iPada lub iPoda touch. Ostatnio zmodyfikowany: 2025-01-22 17:01

„Kopiowanie przy zapisie znajduje swoje główne zastosowanie w systemach operacyjnych z pamięcią wirtualną; gdy proces tworzy kopię samego siebie, strony w pamięci, które mogą być modyfikowane przez proces lub jego kopię, są oznaczone jako kopia przy zapisie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Typ danych DATE przechowuje informacje o dacie i godzinie. Chociaż informacje o dacie i godzinie mogą być reprezentowane zarówno w postaci znaków, jak i liczb, typ danych DATE ma specjalne powiązane właściwości. Dla każdej wartości DATE Oracle przechowuje następujące informacje: wiek, rok, miesiąc, data, godzina, minuta i sekunda. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli TracFone zostanie skradziony lub zgubiony, skontaktuj się z naszym Centrum Obsługi Klienta pod numerem 1-800-867-7183, aby porozmawiać z przedstawicielem, który może Ci pomóc. Ostatnio zmodyfikowany: 2025-01-22 17:01

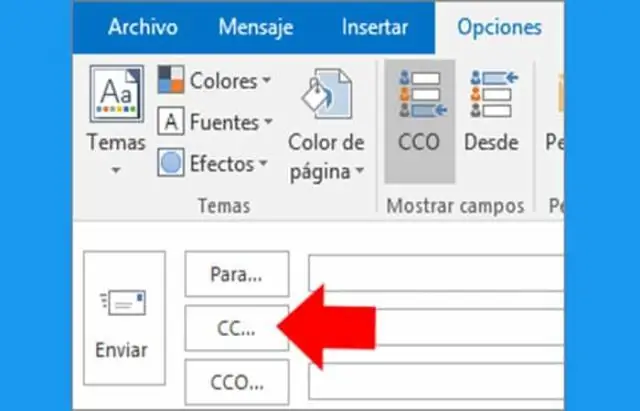

Kliknij „Utwórz” na swoim koncie Gmail. Kliknij przycisk „Dodaj UDW” poniżej pola „Do”, aby wstawić pole UDW w tej lokalizacji. Wpisz adresy e-mail zamierzonych odbiorców w polu UDW. Wprowadź temat, wpisz treść wiadomości, a następnie kliknij „Wyślij”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przeglądarka Opera na Androida. Pobierz naszą szybką, bezpieczną i bezpieczną przeglądarkę na swoje urządzenia z Androidem. Blokuje natrętne reklamy i okna dialogowe dotyczące plików cookie dotyczących prywatności oraz informuje Cię na bieżąco o najnowszych spersonalizowanych wiadomościach. Ostatnio zmodyfikowany: 2025-01-22 17:01

OSPF obsługuje/zapewnia/zalety - oba protokoły routingu IPv4 i IPv6. Równoważenie obciążenia z trasami o równych kosztach dla tego samego miejsca docelowego. VLSM i podsumowanie tras. Nieograniczona liczba przeskoków. Wyzwalaj aktualizacje w celu szybkiej konwergencji. Topologia bez pętli wykorzystująca algorytm SPF. Działa na większości routerów. Protokół bezklasowy. Ostatnio zmodyfikowany: 2025-06-01 05:06