Skrypty startowe znajdują się w katalogu /etc/init/ z a. rozszerzenie konf. Skrypty nazywają się „Zadaniami systemowymi” i działają z uprawnieniami sudo. Podobnie jak zadania systemowe, mamy również „Zadania użytkownika”, które znajdują się w $HOME. Ostatnio zmodyfikowany: 2025-01-22 17:01

NGINX jest około 2,5 razy szybszy niż Apache na podstawie wyników testu porównawczego obejmującego do 1000 jednoczesnych połączeń. Oczywiście NGINX obsługuje zawartość statyczną znacznie szybciej niż Apache. Jeśli potrzebujesz obsłużyć dużo statycznej zawartości na wysokich poziomach współbieżności, NGINX może być prawdziwą pomocą. Ostatnio zmodyfikowany: 2025-01-22 17:01

Utwórz przycisk, który wygląda jak link za pomocą Bootstrap. Użyj. klasa btn-link w Bootstrap, aby stworzyć przycisk wyglądający jak link. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby zdefiniować nowy kontekstowy katalog główny, dodaj element context-root z nową wartością do deskryptora wdrożenia aplikacji: Aby zmienić kontekstowy katalog główny aplikacji WWW, dodaj element context-root do elementu jboss-web. plik xml. Aby zmienić kontekstowy katalog główny serwletu, zmień element wzorca url w sieci. Ostatnio zmodyfikowany: 2025-01-22 17:01

Elementy pierwsze i ostatnie są zazwyczaj najlepiej zapamiętywane. Powiedzieliśmy już, że efekt aktualności występuje na końcu listy. Efekt pierwszeństwa występuje, gdy masz większe szanse na zapamiętanie słów na początku listy. Efekt świeżości jest często silniejszy, zwłaszcza gdy lista się wydłuża. Ostatnio zmodyfikowany: 2025-01-22 17:01

Źródło wiedzy to termin używany do opisania czegoś, ale zwykle ktoś, kto zawiera wszystkie odpowiedzi, coś lub ktoś, kto ma duży zbiór informacji. Czcionka wiedzy i czcionka mądrości to mondegreens, czyli zwroty oddane przez błędną interpretację właściwych terminów. Ostatnio zmodyfikowany: 2025-01-22 17:01

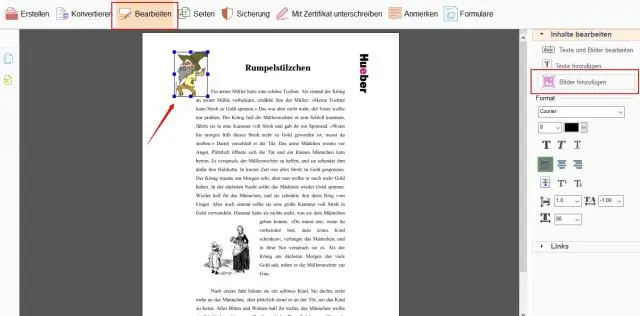

Kroki Otwórz program Acrobat Reader. Adobe Acrobat Reader DC to bezpłatna przeglądarka plików PDF firmy Adobe. Otwórz plik PDF. Kliknij Edytuj. Kliknij Wybierz wszystko. Ponownie kliknij Edytuj, a następnie kliknij Kopiuj. Otwórz nowy dokument. Wklej skopiowany tekst. Ostatnio zmodyfikowany: 2025-01-22 17:01

Domyślnie dane Vault Cache są przechowywane w następującej lokalizacji: %USERPROFILE%Ustawienia lokalneApplicationDataKVSPenterprise Vault. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dragon NaturallySpeaking ma funkcję tekstu do mowy. Jest to bardzo przydatne do słuchania transkrypcji tego, co podyktowałeś. Jeśli są jakieś błędy, mogą być łatwiejsze do usłyszenia podczas czytania w porównaniu do samodzielnego czytania tekstu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Uporządkuj swoje pliki i skróty w folderach Rozważ użycie folderów, aby utrzymać porządek na pulpicie. Aby utworzyć folder, kliknij pulpit prawym przyciskiem myszy, wybierz Nowy > Folder i nadaj folderowi nazwę. Przeciągnij i upuść elementy z pulpitu do folderu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Testowanie dostępności pomaga przezwyciężyć problemy związane z słabą pamięcią i trudnościami w uczeniu się. Uczynienie testowania ułatwień dostępu regularną częścią procesu testowania oprogramowania i wdrożenie niezbędnych kontroli wcześnie i często może pomóc poprawić ogólne wrażenia z korzystania z aplikacji lub strony internetowej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Mosty PCI-PCI to specjalne urządzenia PCI, które łączą ze sobą magistrale PCI systemu. Proste systemy mają jedną magistralę PCI, ale istnieje elektryczne ograniczenie liczby urządzeń PCI, które może obsługiwać pojedyncza magistrala PCI. Użycie mostków PCI-PCI w celu dodania większej liczby magistral PCI umożliwia systemowi obsługę znacznie większej liczby urządzeń PCI. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kid to opcjonalne żądanie nagłówka, które przechowuje identyfikator klucza, szczególnie przydatne, gdy masz wiele kluczy do podpisywania tokenów i musisz wyszukać właściwy, aby zweryfikować podpis. Gdy podpisany JWT jest JWS, rozważ definicję z RFC 7515: 4.1.4.. Ostatnio zmodyfikowany: 2025-01-22 17:01

Apple oferuje tylko jeden rozmiar MacBooka Air: 13,3-calowy model, który waży prawie 3 funty i mierzy 12,8 x 8,94 x 0,68 cala. MacBook Air nie jest tak lekki i mały jak MacBook, ale jest znacznie bardziej przenośny niż MacBook Pro. Ostatnio zmodyfikowany: 2025-01-22 17:01

Konfiguracja AirPrint Włącz Wi-Fi na iPadzie i połącz się z tą samą siecią bezprzewodową, co drukarka; następnie otwórz Safari, Mail lub Zdjęcia. Wybierz zawartość, którą chcesz wydrukować, a następnie stuknij ikonę „Drukuj”. Twoja drukarka pojawi się na liście dostępnych drukarek, o ile będzie włączona i online. Ostatnio zmodyfikowany: 2025-01-22 17:01

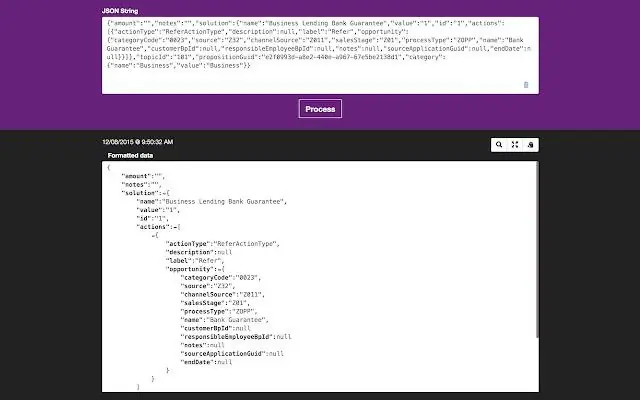

Szybki i łatwy sposób na formatowanie i eksplorowanie zawartości JSON. Po zainstalowaniu tej wtyczki po prostu wybierz dowolny tekst JSON i kliknij ikonę JSON Formatter. Wtyczka wykryje wszelkie dane JSON znajdujące się obecnie w schowku i wyświetli sformatowane wyniki. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak działają roboty odkurzające? Konstrukcja większości robotów odkurzających składa się z jednej lub dwóch wirujących szczotek i jednej lub dwóch szczotek obrotowych. Działają one w połączeniu, aby przenieść duże i małe zanieczyszczenia do środka, gdzie aspekt próżniowy gadżetu wykorzystuje ssanie do zbierania bałaganu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Celem oprogramowania antywirusowego (AV) jest wykrywanie, neutralizowanie lub usuwanie złośliwego oprogramowania (złośliwego oprogramowania). Oprogramowanie antywirusowe nie tylko zidentyfikuje i zniszczy wirusa komputerowego, ale jest również zaprojektowane do zwalczania innych rodzajów zagrożeń, takich jak ataki typu phishing, robaki, konie trojańskie, rootkity i inne. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kluczową różnicą między przewodowym a bezprzewodowym systemem kamer monitoringu jest to, że materiał monitoringu jest przesyłany bezprzewodowo z kamery do rejestratora. Systemy bezprzewodowe łączą się z siecią Wi-Fi (bezprzewodowo lub za pomocą kabla), jednak nadal wymagają zasilania przewodowego. Ostatnio zmodyfikowany: 2025-01-22 17:01

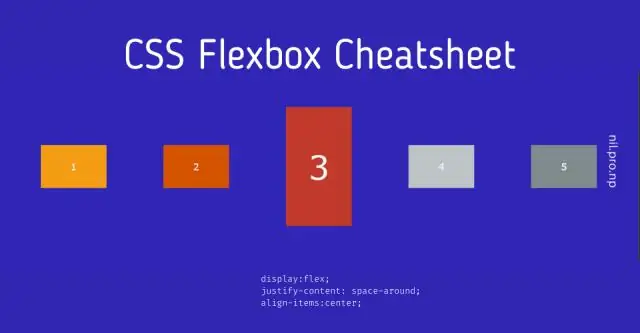

Ponieważ chcesz, aby zawijał się tylko sam tekst, musisz użyć funkcji flex-wrap: nowrap; do zachowania. w tej samej linii. Tekst zostanie automatycznie zawinięty, gdy nie będzie wystarczającej ilości miejsca. Ostatnio zmodyfikowany: 2025-01-22 17:01

Net10 Wireless to marka Tracfone, która oferuje plany przedpłacone zarówno w sieciach GSM, jak i CDMA. Obiecując, że zapewnisz „wszystko, co kochasz w swojej obecnej sieci za mniej”, Net10 ma na celu zapewnienie klientom niezawodnego zasięgu w rozsądnych cenach. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli wymienisz powyższe dwie dyrektywy w pliku konfiguracyjnym Apache, serwer Apache będzie nasłuchiwał na obu portach 80 i 8000. Wiele dyrektyw Listen może być użytych do określenia liczby adresów i portów do nasłuchiwania. Ostatnio zmodyfikowany: 2025-06-01 05:06

Aby uruchomić system UEFI lub BIOS: Uruchom komputer i naciśnij klawisz producenta, aby otworzyć menu. Najczęściej używane klawisze: Esc, Delete, F1, F2, F10, F11 lub F12. Lub, jeśli system Windows jest już zainstalowany, na ekranie logowania lub w menu Start wybierz Zasilanie () > przytrzymaj Shift podczas wybierania Uruchom ponownie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby zidentyfikować wolumeny magazynu instancji w instancjach Amazon EC2 Linux, najpierw sprawdź, czy typ instancji obsługuje wolumeny magazynu instancji. Jeśli instancja obsługuje woluminy magazynu instancji, sprawdź typ obsługiwanych woluminów magazynu instancji i przejrzyj informacje o woluminie z systemu operacyjnego (OS). Ostatnio zmodyfikowany: 2025-01-22 17:01

Scrobbling to proces śledzenia muzyki, której słuchasz za pomocą aplikacji innej firmy. Możesz scrobblować w aplikacji muzycznej na komputerze, Spotify, YouTube, Muzyce Google Play, Deezer, SoundCloud, Sonos, Tidal i innych. Istnieje również aplikacja na Androida i iOS, które mogą scrobblować lokalną muzykę na urządzeniach mobilnych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Teoria Gesella znana jest jako teoria dojrzałości i rozwoju. Gesell był pierwszym teoretykiem, który systematycznie badał etapy rozwoju i pierwszym badaczem, który wykazał, że wiek rozwojowy dziecka (lub etap rozwoju) może różnić się od jego wieku chronologicznego. Ostatnio zmodyfikowany: 2025-01-22 17:01

José Mourinho jest portugalskim menedżerem piłkarskim, który oprócz języka ojczystego mówi po hiszpańsku, włosku, francusku, katalońsku i angielsku. Biegle posługuje się językiem ormiańskim, angielskim, francuskim, rosyjskim, niemieckim, portugalskim i włoskim. Ostatnio zmodyfikowany: 2025-01-22 17:01

Połącz się z siecią CPS Oprogramowanie wystarczy pobrać i zainstalować tylko raz. Po zainstalowaniu uzyskasz dostęp do sieci CPS, otwierając oprogramowanie na urządzeniu i logując się, aby się połączyć. Jeśli planujesz używać komputera CPS do pracy zdalnej, musisz najpierw pobrać oprogramowanie z placówki CPS. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby zaimportować zamówienia do sklepu WooCommerce, przejdź do panelu administracyjnego i przejdź do WooCommerce > Zamów Im-Ex. Spowoduje to przejście do strony wtyczki. Strona wtyczki wygląda tak, jak pokazano poniżej. Kliknij Importuj, a przeniesie Cię do strony importu. Ostatnio zmodyfikowany: 2025-01-22 17:01

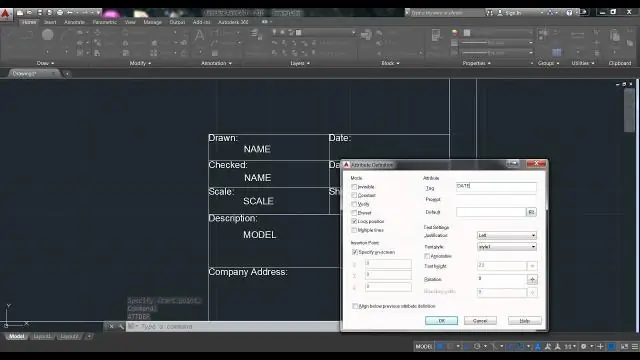

Pomoc Kliknij kartę Start panel Rysuj Obwiednia. Odnaleźć. W oknie dialogowym Tworzenie obwiedni z listy Typ obiektu wybierz Polilinia. W obszarze Zestaw obwiedni wykonaj jedną z następujących czynności: Kliknij opcję Wskaż punkty. Określ punkty w każdym obszarze, aby utworzyć polilinię obwiedni. Naciśnij klawisz Enter, aby utworzyć polilinię ograniczającą i zakończyć polecenie. Ostatnio zmodyfikowany: 2025-01-22 17:01

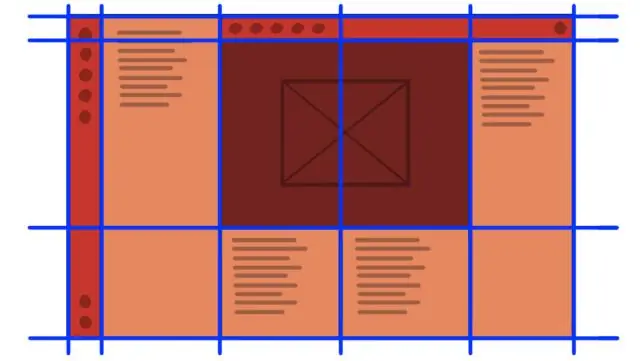

Rozmieszczamy elementy jako wiersze i kolumny w Internecie, odkąd używaliśmy tabel do układu. Zarówno flexbox, jak i siatka bazują na tej koncepcji. Flexbox najlepiej nadaje się do układania elementów w jednym rzędzie lub w jednej kolumnie. Siatka najlepiej nadaje się do układania elementów w wielu rzędach i kolumnach. Ostatnio zmodyfikowany: 2025-01-22 17:01

ASUS WebStorage to usługa aplikacji w chmurze, która umożliwia użytkownikom tworzenie kopii zapasowych, synchronizację i udostępnianie plików na komputerach stacjonarnych, laptopach, smartfonach i tabletach. Ostatnio zmodyfikowany: 2025-01-22 17:01

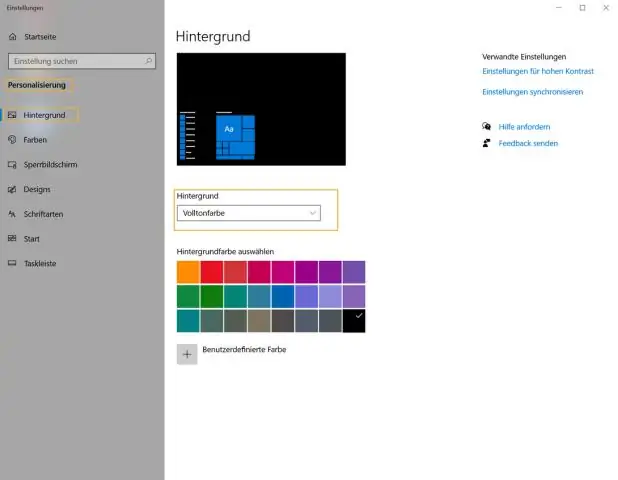

Po ustawieniu tapety z MSPaint, nadal możesz uzyskać dostęp do innych opcji z Panelu sterowania. Otwórz menu Paint (u góry po lewej) i wybierz podmenu „Ustaw jako tło pulpitu”. Oto opcje zmiany rozmiaru i położenia tapety: - Wypełnij zwężenie lub zmień rozmiar obrazu, aby obejmował cały ekran. Ostatnio zmodyfikowany: 2025-01-22 17:01

W Aktualizacji twórców systemu Windows 10 można wykonać następujące czynności, aby zablokować instalowanie aplikacji na komputery stacjonarne na komputerze: Otwórz Ustawienia. Kliknij Aplikacje. Kliknij Aplikacje i funkcje. W sekcji „Instalowanie aplikacji” wybierz opcję Zezwalaj aplikacjom tylko ze sklepu z menu rozwijanego. Ostatnio zmodyfikowany: 2025-01-22 17:01

Magistrala usług przedsiębiorstwa (ESB) to narzędzie oprogramowania pośredniego używane do dystrybucji pracy między połączonymi komponentami aplikacji. ESB zostały zaprojektowane w celu zapewnienia jednolitych środków przenoszenia pracy, oferując aplikacjom możliwość łączenia się z magistralą i subskrybowania komunikatów w oparciu o proste reguły strukturalne i biznesowe. Ostatnio zmodyfikowany: 2025-01-22 17:01

Liquid to język szablonów o otwartym kodzie źródłowym stworzony przez Shopify i napisany w Ruby. Jest to podstawa motywów Shopify i służy do ładowania zawartości dynamicznej w witrynach sklepowych. Liquid jest używany produkcyjnie w Shopify od 2006 roku i jest teraz używany przez wiele innych hostowanych aplikacji internetowych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli nie znajdujesz się w miejscu, w którym możesz korzystać z Wi-Fi, oznacza to łączenie się z mobilną siecią transmisji danych. Dane mobilne, zarówno w ramach abonamentu komórkowego, jak i na zasadzie płatności zgodnie z rzeczywistym użyciem, są kosztowne, więc rozsądnie jest staraj się zmniejszyć ilość danych mobilnych, których używasz, kiedy tylko jest to możliwe. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tak, kocham to. Nie kupujesz od Wanelo, odsyła Cię do witryny (bezpiecznej i zatwierdzonej), na której znaleziono produkt. Na przykład możesz zapisać biustonosz z sekretu Victorias, a gdy go klikniesz, aby go kupić, przeniesie Cię do sklepu internetowego Victorias Secret. W rzeczywistości nie kupujesz na stronie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Google Cloud IoT to kompletny zestaw narzędzi do łączenia, przetwarzania, przechowywania i analizowania danych zarówno na brzegu, jak i w chmurze. Platforma składa się ze skalowalnych, w pełni zarządzanych usług w chmurze; zintegrowany stos oprogramowania do przetwarzania brzegowego/lokalnego z funkcjami uczenia maszynowego dla wszystkich Twoich potrzeb w zakresie IoT. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przewodnik po planach telefonicznych Tylko SIM lub BYO. Oznacza to, że zamiast podpisywać umowę i kupować nowy telefon w ramach umowy, po prostu otrzymujesz kartę SIM podłączoną do sieci operatora, którą możesz następnie włożyć do wybranego telefonu, aby korzystać z nowego planu. Ostatnio zmodyfikowany: 2025-01-22 17:01