Project Lombok to narzędzie biblioteki Java, które służy do minimalizacji kodu wzorcowego i skrócenia czasu opracowywania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ten niewielki rodzaj środka do spękań może być nakładany na bejcowane, malowane lub uszczelnione drewno. Po nałożeniu samoistnie trzeszczy. Należy pozostawić do utwardzenia przez kilka godzin; następnie wyciera się i szczotkuje kolorową plamę z glazury. Gdy glazura wyschnie, jest przezroczysta. Ostatnio zmodyfikowany: 2025-01-22 17:01

Oczekiwanie na odzyskiwanie: Ten stan zwykle występuje, gdy serwer SQL wie, że należy wykonać odzyskiwanie bazy danych, ale coś powoduje utrudnienie przed jego uruchomieniem. Ten stan różni się od stanu podejrzanego, ponieważ nie można zadeklarować, że odzyskiwanie bazy danych nie powiedzie się, ale jeszcze się nie rozpoczęło. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przywróć wiadomości SMS na iPhonie za pomocą wiadomości iSkysoftToolbox Export. iSMS2droid - Importowanie SMS-ów z iPhone'a. Kopia zapasowa i przywracanie SMS-ów. Internetowa kopia zapasowa IDrive. Backuptrans SMS Sync. Tekst kopii zapasowej, kontakty, multimedia. Kopiarka telefonu. Skopiuj moje dane. Ta aplikacja obsługuje wszystkie typy danych, które są wspólne dla iPhone'a i Androida. Ostatnio zmodyfikowany: 2025-01-22 17:01

R zawiera dużą liczbę pakietów danych, funkcje wykresów półkowych itp., które sprawdzają się jako biegły język analizy dużych zbiorów danych, ponieważ mają efektywne możliwości przetwarzania danych. Giganci technologiczni, tacy jak Microsoft, Google, używają języka R do analizy dużych danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

4 proste sposoby na uniknięcie piratów werandy Wymagaj podpisu lub dodaj instrukcje dostawy. W zależności od wartości wysyłanego towaru, wiele witryn zakupów online wymaga podpisu. Dostarcz paczki do biura lub sąsiada. Zainstaluj kamery lub urządzenie zabezpieczające przed kradzieżą. Dostarcz paczki do najbliższego centrum lub punktu sprzedaży. Ostatnio zmodyfikowany: 2025-01-22 17:01

W najprostszej definicji deduplikacja danych odnosi się do techniki eliminowania zbędnych danych w zestawie danych. Zmniejszenie ilości danych przesyłanych przez sieć może znacznie zaoszczędzić pieniądze w zakresie kosztów pamięci masowej i szybkości tworzenia kopii zapasowych - w niektórych przypadkach oszczędności do 90%. Ostatnio zmodyfikowany: 2025-01-22 17:01

Powinien być wyłączony, jeśli nie wiesz, co robi.1) HTTP Proxy to w zasadzie adres internetowy, który wpisujesz na serwerze proxy swojej firmy, dzięki czemu możesz uzyskać dostęp do Internetu. Ostatnio zmodyfikowany: 2025-01-22 17:01

SequenceMatcher to elastyczna klasa do porównywania par sekwencji dowolnego typu, o ile elementy sekwencji są haszowalne. Podstawowy algorytm wyprzedza i jest nieco bardziej wyszukany niż algorytm opublikowany pod koniec lat 80. przez Ratcliffa i Obershelpa pod hiperboliczną nazwą „dopasowywanie wzorców gestalt”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Krok 1: Uruchom Kingo ROOT i podłącz GALAXY S4 do komputera. Krok 2: Oczekiwanie na zakończenie automatycznej instalacji sterownika. Krok 3: Włącz tryb debugowania USB w GALAXYS4. Krok 4: Przeczytaj uważnie powiadomienia przed kontynuowaniem. Krok 5: Kliknij ROOT, aby rozpocząć proces, gdy będziesz gotowy. Krok 6: Udało się ROOT. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli chcesz go powiększyć, zawsze możesz powiększyć (kontrola + przewijanie w górę lub w dół), ale nie możesz zmienić jego rozmiaru. Jedynym sposobem zmiany rozmiaru czcionki paska menu (co powoduje wzrost rozmiaru w pikselach w całym systemie, ponieważ jest mniej do pokrycia ekranu tego samego rozmiaru) jest zmniejszenie rozdzielczości. Ostatnio zmodyfikowany: 2025-01-22 17:01

EIGRP to zaawansowany protokół routingu działający z wykorzystaniem wektora odległości, który zawiera funkcje niedostępne w innych protokołach routingu działających na podstawie wektora odległości, takich jak RIP i IGRP”. EnhancedInterior Gateway Protocol to dynamiczny hybrydowy/zaawansowany protokół wektora odległości, który wykorzystuje zarówno właściwości stanu łącza, jak i protokół wektora odległości. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby go otworzyć, kliknij ikonę powiadomienia na pasku zadań w prawym dolnym rogu ekranu lub naciśnij Windows + A. Kliknij lub naciśnij kafelek „RotationLock” u dołu panelu Centrum akcji, aby włączyć blokadę obrotu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Obszar lokalizacji (LA) Sieć GSM jest podzielona na komórki. Grupa komórek jest uważana za obszar lokalizacji. Telefon komórkowy w ruchu informuje sieć o zmianach w obszarze lokalizacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tak, umierają. Zwykle trwają lata, ale w końcu umierają. Może po prostu trzeba go wyczyścić. Kurz i śmieci zostają złapane w obszarze czujnika. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przekazanie do niego wartości null oznacza tylko, że nie ma skojarzonego „nadrzędnego” okna dialogowego - tj. wyświetlane okno dialogowe nie należy do innego okna dialogowego. Zamiast tego możesz użyć przeciążonego podpisu i wywołać go w ten sposób: showInputDialog (wiadomość obiektu). Ostatnio zmodyfikowany: 2025-01-22 17:01

Twoje stwierdzenie, że procedury składowane są szybsze niż zapytania SQL, jest tylko częściowo prawdziwe. Jeśli więc ponownie wywołasz procedurę składowaną, silnik SQL najpierw przeszuka swoją listę planów zapytań, a jeśli znajdzie dopasowanie, użyje zoptymalizowanego planu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Na egzaminie CCNA będzie od 50 do 60 pytań, zazwyczaj około 55. Pytania będą różnego rodzaju, w tym pytania wielokrotnego wyboru, pytania typu „przeciągnij i upuść” oraz symulacje (ręce na LABS). Ostatnio zmodyfikowany: 2025-06-01 05:06

Instrukcje: Otwórz Narzędzie dyskowe (Finder> Użytkownik> Aplikacje> Narzędzia). Sformatuj każdy dysk, którego chcesz użyć w zestawie RAID, na „Mac OS X Extended (kronikowany). Wybierz jeden z dysków, których chcesz użyć w swoim RAID. Wybierz zakładkę „RAID” w głównej części okna. Nazwij swój RAID w polu tekstowym „Nazwa zestawu RAID”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dwunastopunktowe gniazdo – czasami nazywane również „podwójnym sześciokątem” lub „bi-hex” – ma dwanaście kątów na końcu śruby. Podwójne gniazdo sześciokątne jest w stanie zmieścić się na sześciokątnym łbie śruby w dwa razy większej liczbie pozycji niż zwykłe gniazdo sześciokątne, dlatego jest dobrym wyborem, jeśli pracujesz w ciasnej przestrzeni. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kik nie śledzi treści wiadomości ani numerów telefonów użytkowników, co utrudnia policji znalezienie informacji identyfikujących w sprawach dotyczących pornografii dziecięcej. W marcu ogłosił plany wykorzystania oprogramowania do rozpoznawania zdjęć do automatycznego odsiewania pornografii dziecięcej i zgłaszania sprawców topolicji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Velop ma dwa porty Ethernet na dole każdego węzła. W węźle podstawowym podłącz modem do jednego portu Velop, a przełącznik do drugiego portu Velop. Ostatnio zmodyfikowany: 2025-01-22 17:01

Większość inżynierów automatyki zaczyna od uzyskania tytułu licencjata z inżynierii elektrycznej lub mechanicznej, co może obejmować kursy z odpowiednich przedmiotów, takich jak robotyka, dynamika płynów, statystyka i bazy danych. Niektórzy inżynierowie automatycy nadal zdobywają tytuły magisterskie przed wejściem na rynek pracy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Latin-1, zwany także ISO-8859-1, to 8-bitowy zestaw znaków zatwierdzony przez Międzynarodową Organizację Normalizacyjną (ISO) i reprezentuje alfabety języków zachodnioeuropejskich. Dzieje się tak, ponieważ pierwsze 128 znaków z jego zestawu jest identycznych ze standardem US ASCII. Ostatnio zmodyfikowany: 2025-01-22 17:01

Możesz użyć czasownika współistnieć, aby po prostu oznaczać „istnieć razem” lub może oznaczać coś bardziej konkretnego – żyć w pokoju lub tolerancyjnie w tym samym miejscu. Na przykład dwa kraje mogą być zmuszone do znalezienia sposobu na współistnienie pomimo wieloletnich konfliktów. Ostatnio zmodyfikowany: 2025-01-22 17:01

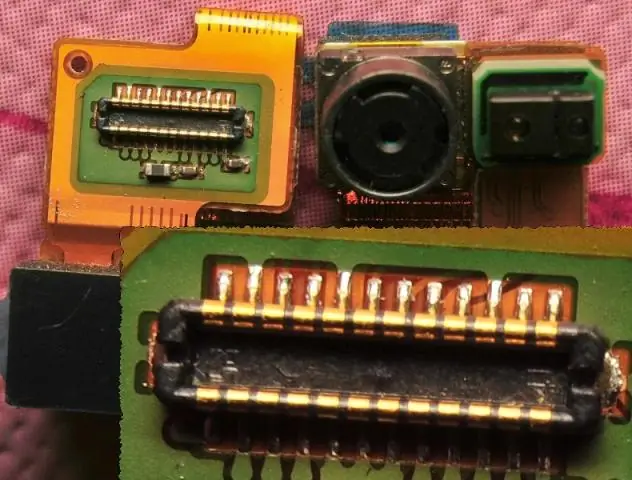

Samsung Galaxy A80 nie jest „oficjalnie” wodoodporny i nie ma oceny IP ze względu na mechanizmy aparatu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kamery komórkowe do monitoringu bez sieci Wi-Fi. Monitorowanie przestrzeni za pomocą kamer bezpieczeństwa jest łatwiejsze niż kiedykolwiek dzięki kamerom komórkowym: kamery bezpieczeństwa, które łączą się z siecią komórkową 4G, zamiast wymagać dostępu do Internetu lub sieci LAN w miejscu, w którym są używane. Ostatnio zmodyfikowany: 2025-01-22 17:01

Niektóre z najczęściej używanych programów do tworzenia oszałamiających efektów wizualnych w filmach Hollywood i Bollywood to: Autodesk Maya. Źródło zdjęcia: https://filmora.wondershare.com/video-editing-tips/best-special-effects-software.html. Autodesk 3DS maks. Adobe After Effects. Atomówka. Mokka. Ostatnio zmodyfikowany: 2025-01-22 17:01

Nie, tablice nie są prymitywnymi typami danych w Javie. Są to obiekty kontenerowe tworzone dynamicznie. Wszystkie metody klasy Object mogą być wywoływane na tablicy. Uznano je za referencyjne typy danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

7 dyrektyw Angulara. Dyrektywy są instrukcjami w DOM. Określają, jak umieścić komponenty i logikę biznesową w Angularze. Dyrektywy są jsclass i deklarowane jako @directive. Ostatnio zmodyfikowany: 2025-01-22 17:01

RAM to skrót od Random-Access Memory. Pamięć RAM routera Cisco przechowuje informacje operacyjne, takie jak tabele routingu i plik konfiguracji bieżącej. NVRAM to nieulotna pamięć RAM. Przez „nieulotny” rozumiemy, że zawartość pamięci NVRAM nie jest tracona po wyłączeniu lub ponownym załadowaniu routera. Ostatnio zmodyfikowany: 2025-01-22 17:01

Możesz wstawiać, aktualizować i usuwać wiersze w widoku, z zastrzeżeniem następujących ograniczeń: Jeśli widok zawiera sprzężenia między wieloma tabelami, możesz wstawiać i aktualizować tylko jedną tabelę w widoku i nie możesz usuwać wierszy. Nie można bezpośrednio modyfikować danych w widokach opartych na zapytaniach składających. Ostatnio zmodyfikowany: 2025-01-22 17:01

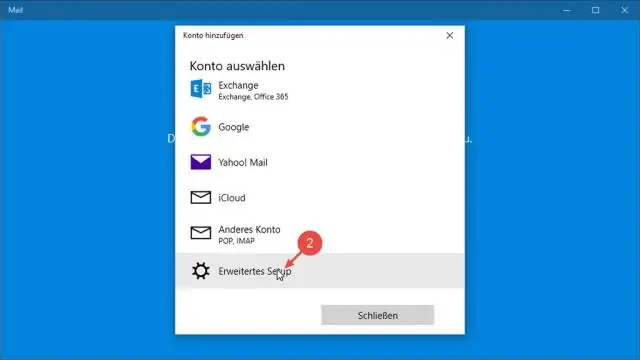

Eksportuj wiadomości e-mail Otwórz aplikację Poczta usługi Windows Live. Kliknij strzałkę w dół obok ikony Narzędzia, wybierz Eksportuj e-mail i kliknij Wiadomości e-mail. Wybierz Poczta Microsoft Windows Live i kliknij Dalej. Kliknij przycisk Przeglądaj, aby zlokalizować folder, do którego chcesz wyeksportować pliki. Kliknij przycisk Dalej. Ostatnio zmodyfikowany: 2025-06-01 05:06

OnePlus 5T to jedyne urządzenie na świecie, które w ogóle nie działa bez osłony ekranu. Jeśli go usuniesz, telefon nie może się włączyć. Ostatnio zmodyfikowany: 2025-01-22 17:01

Intra- przedrostek oznaczający „wewnątrz”, używany przy tworzeniu słów złożonych: intramural. Ostatnio zmodyfikowany: 2025-01-22 17:01

WIDEO Poza tym, jak umieścić tło w grze, która nie jest parowa? Dodawanie a Nie - Gra Steam do Parowy Klient Poszukaj „+ Dodać a Gra ” link w lewym dolnym rogu ekranu. W zależności od używanego stylu karty/widoku, Twój tło może nie wyglądać jak nasz na poniższym zrzucie ekranu, ale link nadal tam jest (jesteśmy w Bibliotece ->. Ostatnio zmodyfikowany: 2025-01-22 17:01

CLS to skrót od Common Language Specification. Jest to minimalny zestaw zasad i wymaganych funkcji językowych, które a. Język NET musi zaimplementować i zrozumieć. INTERNET. Zgodność z CLS oznacza, że możesz pisać kod, który może być używany przez dowolny język, który można skompilować i uruchomić w CLR. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ogólne kroki do obliczenia błędu średniokwadratowego na podstawie zestawu wartości X i Y: Znajdź linię regresji. Wstaw swoje wartości X do równania regresji liniowej, aby znaleźć nowe wartości Y (Y'). Odejmij nową wartość Y od oryginalnej, aby uzyskać błąd. Podnieś błędy do kwadratu. Dodaj błędy. Znajdź średnią. Ostatnio zmodyfikowany: 2025-06-01 05:06

Metoda National Institute of Mental Health Life-Chart Method™ umożliwia codzienną ocenę nastroju i nasilenia epizodów na podstawie stopnia upośledzenia czynnościowego związanego z nastrojem. Jest często stosowany w leczeniu choroby afektywnej dwubiegunowej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak zainstalować Jenkins w systemie Windows Kliknij „Dalej”, aby rozpocząć instalację. Kliknij przycisk "Zmień …", jeśli chcesz zainstalować Jenkins w innym folderze. Kliknij przycisk „Zainstaluj”, aby rozpocząć proces instalacji. Instalacja jest przetwarzana. Po zakończeniu kliknij przycisk „Zakończ”, aby zakończyć proces instalacji. Ostatnio zmodyfikowany: 2025-01-22 17:01