Istnieje kilka rodzajów list kontroli dostępu, a większość z nich jest zdefiniowana w innym celu lub protokole. W routerach Cisco istnieją dwa główne typy: standardowe i rozszerzone. Te dwa typy są najczęściej używanymi listami ACL i tymi, na których skoncentruję się w tym i przyszłych artykułach, ale istnieją również zaawansowane listy ACL. Ostatnio zmodyfikowany: 2025-01-22 17:01

Inżynier ds. testowania jest wymagany do pełnego przetestowania produktu lub systemu, aby upewnić się, że działa on prawidłowo i spełnia potrzeby biznesowe. Obowiązki zawodowe obejmują: Konfigurowanie środowisk testowych, projektowanie planów testów, opracowywanie przypadków testowych/scenariuszy/przypadków użycia oraz wykonywanie tych przypadków. Ostatnio zmodyfikowany: 2025-01-22 17:01

9. Który z poniższych protokołów jest protokołem wielodostępu do kontroli dostępu do kanału? Objaśnienie: W CSMA/CD zajmuje się wykrywaniem kolizji po wystąpieniu kolizji, podczas gdy CSMA/CA zajmuje się zapobieganiem kolizji. CSMA/CD to skrót od Carrier Sensing Multiple Access/Collision detection. Ostatnio zmodyfikowany: 2025-01-22 17:01

Eclipse ogłasza wsparcie dla Java12. W zeszłym miesiącu zespół Eclipse ogłosił, że Eclipse obsługuje teraz Javę 12. Ostatnio zmodyfikowany: 2025-01-22 17:01

W przypadku tradycyjnych telewizorów było to 60 razy na sekundę, czyli „60 Hz”. Niektóre nowoczesne telewizory mogą odświeżać się z podwójną szybkością, czyli 120 Hz (120 klatek na sekundę). Wyższe częstotliwości odświeżania mogą zmniejszyć rozmycie ruchu w telewizorach LCD i OLED (jedyne dwie technologie telewizyjne na rynku). Ostatnio zmodyfikowany: 2025-01-22 17:01

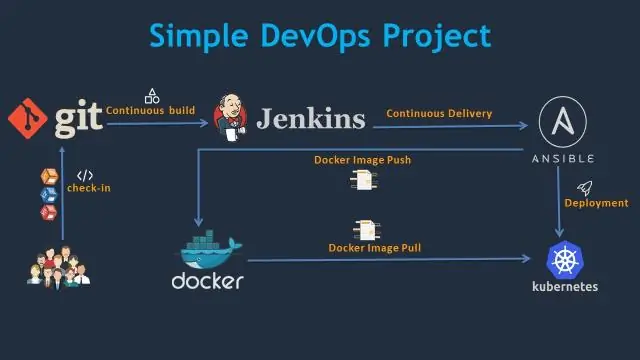

AWS ma przybity CI/CD. Dla jasności CI/CD oznacza ciągłą integrację, ciągłe dostarczanie. Mówiąc najprościej, jeśli masz potok CI/CD, za każdym razem, gdy wypchniesz kod do repozytorium, automatycznie skompiluje i zainstaluje oprogramowanie w środowisku programistycznym. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wydarzenie. Metoda PreventDefault() zatrzymuje domyślną akcję elementu. Na przykład: Zablokuj przyciskowi asubmit możliwość przesłania formularza. Uniemożliwić linkowi śledzenie adresu URL. Ostatnio zmodyfikowany: 2025-06-01 05:06

Tak czy inaczej, wykonaj te pięć kroków dla 3-kierunkowego okablowania przełącznika światła: Wyłącz właściwy obwód na panelu elektrycznym. Dodaj skrzynkę elektryczną dla drugiego trójdrożnego przełącznika w piwnicy. Wprowadź długość kabla 14-3 typu NM (lub 12-3, jeśli łączysz się z przewodem o średnicy 12) między dwoma pudełkami. Ostatnio zmodyfikowany: 2025-01-22 17:01

WinZip Registry Optimizer technicznie nie jest awirusem. Bardziej odpowiednie jest nazywanie się PUP (potencjalnie niechciany program). Jego natura może być tak agresywna jak wirus komputerowy, jednak nigdy nie powiela się po zainstalowaniu na komputerze. Ostatnio zmodyfikowany: 2025-01-22 17:01

Atrybuty są częścią elementów XML. Element może mieć wiele unikalnych atrybutów. Atrybut zawiera więcej informacji o elementach XML. Mówiąc dokładniej, określają właściwości elementów. Atrybut XML jest zawsze parą nazwa-wartość. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tak, to prawda. Wierzcie lub nie, ale jest jeszcze kilka dostępnych obecnie w produkcji kamer filmowych, zupełnie nowych. Poza tym, co nowe, istnieje oczywiście aktywny rynek używanych dla fotografów, którzy chcą zanurzyć się w świecie fotografii filmowej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Cztery przykłady organizatorów graficznych: konspekt, diagram Venna, organizator hierarchiczny i mapa bąbelkowa. Ostatnio zmodyfikowany: 2025-01-22 17:01

Uderz, papryczki duchów! Wendy's Jalapeño Fresco Pikantna kanapka z kurczakiem i frytki z papryki, edycja domowa. Galaretka z papryki duchów. Pizza Z Pieczonych Warzyw Z Sosem Paprykowym Ghost. Domowa wersja skrzydełek z kurczaka z papryką Popeye'a. Sól pieprzowa. Ostatnio zmodyfikowany: 2025-01-22 17:01

Chociaż korzystanie z VPN w Arabii Saudyjskiej jest legalne, rząd marszczy brwi na korzystanie z VPN i blokuje dostęp do wielu popularnych stron internetowych dostawców VPN. Zaloguj się do sieci serwerów dostawcy VPN. Połącz się z serwerem VPN znajdującym się w dowolnym miejscu poza granicami Arabii Saudyjskiej. Ciesz się nowo odkrytą wolnością w Internecie. Ostatnio zmodyfikowany: 2025-06-01 05:06

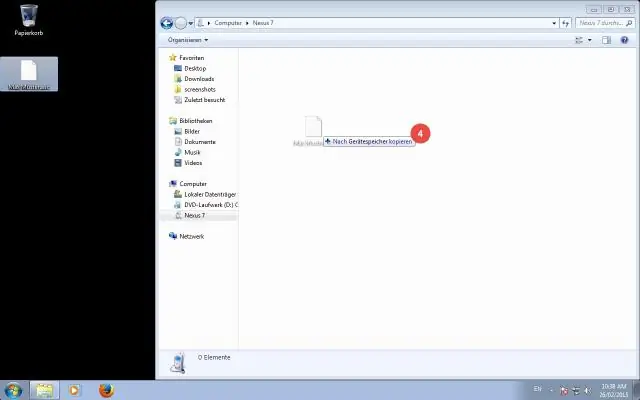

Konwersja z Quicken dla komputerów Mac na Quicken dla Windows Otwórz plik danych w Quicken Mac 2015, 2016, 2017 lub w wersji subskrypcji. Wybierz Plik > Eksportuj > Quicken Windows Transfer File (QXF). Zapisz. Plik QXF na nośnik, który pozwoli Ci przenieść go na komputer, taki jak pendrive lub CD/DVD. Ostatnio zmodyfikowany: 2025-01-22 17:01

W uproszczeniu, inteligentne miasto to miejsce, w którym tradycyjne sieci i usługi są uelastyczniane, wydajne i zrównoważone przy użyciu technologii informacyjnych, cyfrowych i telekomunikacyjnych w celu usprawnienia funkcjonowania miasta z korzyścią dla jego mieszkańców. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jedli. przyrostek występujący w zapożyczeniach z łaciny, jego dystrybucja w języku angielskim jest analogiczna do łaciny. Forma powstała jako przyrostek dodany do czasowników z rdzeniem w celu utworzenia przymiotników (oddzielny). W języku angielskim użycie sufiksu werbalnego zostało rozszerzone na łodygi pochodzenia niełacińskiego: kalibrować; acierate. Ostatnio zmodyfikowany: 2025-01-22 17:01

Poufność. Poufność odnosi się do ochrony informacji przed dostępem osób nieuprawnionych. Innymi słowy, tylko osoby do tego upoważnione mogą uzyskać dostęp do danych wrażliwych. Niemal wszystkie poważne incydenty związane z bezpieczeństwem, o których donosi się dziś w mediach, wiążą się z dużą utratą poufności. Ostatnio zmodyfikowany: 2025-06-01 05:06

Przedmioty oparte na kinestetyce: siłownia, teatr, sztuka i muzyka Na przykład siłownia, sztuka, muzyka i teatr to wszystkie obszary przedmiotowe, w których większość strategii nauczania to zajęcia, które wymagają od uczniów skupienia się na ruchu fizycznym. Uczniowie, którzy uczą się kinestetycznie, często radzą sobie lepiej w tych przedmiotach. Ostatnio zmodyfikowany: 2025-01-22 17:01

Obsługiwana rozdzielczość to liczba punktów, jaką monitor może emulować elektronicznie. Monitor może przyjąć 1980 x 1200 jako „obsługiwaną rozdzielczość”, ale obraz będzie tak dobry, jak „Rozdzielczość natywna”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Operator SAS to symbol reprezentujący porównanie, obliczenie arytmetyczne lub operację logiczną; funkcja SAS; lub nawiasy grupujące. SAS używa dwóch głównych rodzajów operatorów: operatorów przedrostkowych. operatory wrostkowe. Ostatnio zmodyfikowany: 2025-01-22 17:01

LSI SAS 2008 to kontroler oparty na 6,0 gb/s SAS 2 lub SATA III, wyposażony w osiem portów i natywną łączność PCIe. Na forach utrzymywaliśmy mapowanie kontrolerów LSI między kontrolerami LSI a ich odpowiednikami OEM. Ostatnio zmodyfikowany: 2025-01-22 17:01

Narysuj krzywą Na karcie Wstawianie w grupie Ilustracje kliknij pozycję Kształty. W polu Linie kliknij Krzywa. Kliknij w miejscu, w którym chcesz rozpocząć krzywą, przeciągnij, aby narysować, a następnie kliknij w miejscu, w którym chcesz dodać krzywą. Aby zakończyć kształt, wykonaj jedną z następujących czynności: Aby pozostawić kształt otwarty, kliknij dwukrotnie w dowolnym momencie. Ostatnio zmodyfikowany: 2025-01-22 17:01

SOAP to protokół służący do wymiany danych między aplikacjami zbudowanymi w różnych językach programowania. SOAP jest zbudowany w oparciu o specyfikację XML i współpracuje z protokołem HTTP. Dzięki temu doskonale nadaje się do użycia w aplikacjach internetowych. Bloki konstrukcyjne SOAP składają się z komunikatu SOAP. Ostatnio zmodyfikowany: 2025-01-22 17:01

Możesz użyć dwóch wartości góra i lewo wraz z właściwością position, aby przenieść element HTML w dowolne miejsce w dokumencie HTML. Przesuń w lewo - użyj wartości ujemnej dla lewej. Przesuń w prawo - użyj wartości dodatniej dla lewej. W górę - użyj wartości ujemnej dla góry. Przenieś w dół - użyj dodatniej wartości dla góry. Ostatnio zmodyfikowany: 2025-01-22 17:01

Mocha to platforma testowa typu open source, która służy do uruchamiania automatycznych testów w węźle. Zawiera szeroką gamę funkcji, które umożliwiają tworzenie opisowych testów automatycznych, solidnych raportów, a nawet wykonywanie testów automatycznych za każdym razem, gdy plik jest lokalnie zmieniany. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pomysł jest prosty: w dowolnym momencie może być więcej osób lub spraw potrzebujących usług, pomocy lub uwagi, niż jest w stanie obsłużyć organizacja. Kolejki pomagają pracownikom i menedżerom śledzić, ustalać priorytety i zapewniać świadczenie usług i transakcji. Ostatnio zmodyfikowany: 2025-06-01 05:06

Zamiast desek pająki wytwarzają jedwabne nici do budowy swoich sieci. Jedwab jest wytwarzany w gruczołach jedwabiu za pomocą przędzalnic pająka. Nici jedwabne mogą być grube lub cienkie, suche lub lepkie, z koralikami lub gładkie. Nici, których pająk używa do budowy swojej sieci, zaczynają się jako płynne, ale szybko wysychają w powietrzu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przypinanie elementu Najedź kursorem na wiadomość lub oryginalny plik wiadomości, którą chcesz przypiąć. Kliknij ikonę Więcej czynności. Wybierz Przypnij do kanału lub Przypnij do tej rozmowy na czacie. Kliknij Tak, przypnij tę wiadomość lub plik, aby potwierdzić. Ostatnio zmodyfikowany: 2025-01-22 17:01

Drukowanie wskaźników. Możesz wydrukować wartość wskaźnika za pomocą printf ze specyfikatorem formatu %p. Aby to zrobić, należy najpierw przekonwertować wskaźnik na typ void *, używając rzutowania (patrz poniżej void * pointers), chociaż na maszynach, które nie mają różnych reprezentacji różnych typów wskaźników, może to nie być konieczne. Ostatnio zmodyfikowany: 2025-01-22 17:01

Według raportu, Galaxy S6 będzie obsługiwał dwie karty Nano-SIM, podczas gdy tylko jeden slot będzie obsługiwał 4G LTE. Wariant z dwoma zakrzywionymi wyświetlaczami, Samsung GalaxyS6 Edge będzie podobno dostępny tylko w modelu z jedną kartą SIM. Ostatnio zmodyfikowany: 2025-01-22 17:01

Generalnie zalecamy uporządkowanie wymiarów w następujący sposób: od najmniejszego rzadkiego do największego rzadkiego, a następnie od najmniejszego gęstego do największego gęstego. Wymagana jest jednak pewna elastyczność. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jednak wciąż istnieje wiele powodów, dla których strony internetowe nadal mają znaczenie w 2019 roku. 1) Strona internetowa daje natychmiastowy autorytet. Strona internetowa demonstruje tę wiedzę fachową, autorytet i stałość. Podczas gdy witryny mediów społecznościowych pojawiają się i znikają, Twoja witryna powinna być centralnym punktem Twojej obecności online, który łączy wszystko. Ostatnio zmodyfikowany: 2025-01-22 17:01

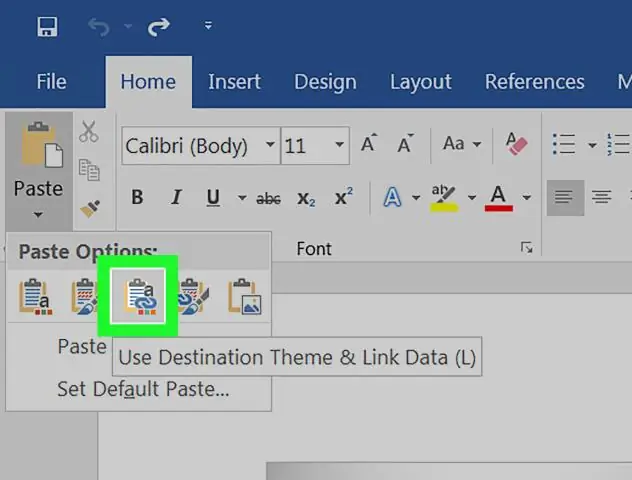

Kliknij kartę kontekstową Format w obszarze Narzędzia obrazów na Wstążce. Kliknij przycisk Więcej, aby wyświetlić pełną galerię stylów obrazów. Wskaż styl, aby zobaczyć podgląd stylu (musisz włączyć „Podgląd na żywo”). Kliknij styl, który chcesz z galerii, aby zastosować go do wybranej grafiki. Ostatnio zmodyfikowany: 2025-01-22 17:01

Koszt na projekt zależy od typu okna, a także od wielkości okna. Standardowy koszt wymiany okna wraz z ramą wynosi 700 USD za drewniane ramy i 600 USD za winylowe ramy. Koszt usunięcia starych ramek waha się od 50$ do 250$. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przynieś swój ostatni (wyszczególniony) rachunek za telefon komórkowy do sklepu T-Mobile lub rozpocznij proces wykupu online. Poinformują Cię, ile możesz wykupić na podstawie umowy: możesz otrzymać do 325 USD za opłaty za zakończenie połączenia i do 650 USD, aby pomóc Ci spłacić urządzenie, przy łącznej maksymalnej kwocie 650 USD. Ostatnio zmodyfikowany: 2025-01-22 17:01

Data Loader to aplikacja kliencka do masowego importu lub eksportu danych. Użyj go do wstawiania, aktualizowania, usuwania lub eksportowania rekordów Salesforce. Podczas importowania danych Data Loader odczytuje, wyodrębnia i ładuje dane z plików z wartościami rozdzielanymi przecinkami (CSV) lub z połączenia z bazą danych. Podczas eksportowania danych generuje pliki CSV. Ostatnio zmodyfikowany: 2025-01-22 17:01

MyDoomNajbardziej niszczycielskim wirusem komputerowym do tej pory jest MyDoom, który spowodował szkody o wartości ponad 38 miliardów dolarów. Oprócz tego, że był najdroższym wirusem do tej pory, jego skutki były dalekosiężne i szybkie. Ostatnio zmodyfikowany: 2025-01-22 17:01

8 odpowiedzi. Pod względem czystej wydajności Python jest zdecydowanie wolniejszy niż Java, C# i C/C++. Istnieją jednak inne rzeczy, które mają znaczenie dla użytkownika/obserwatora, takie jak całkowite wykorzystanie pamięci, czas początkowego uruchomienia itp. W większości przypadków Python jest wystarczająco szybki;). Ostatnio zmodyfikowany: 2025-01-22 17:01

Broker Mosquitto MQTT. Mosquitto to lekki broker komunikatów o otwartym kodzie źródłowym, który implementuje wersje MQTT 3.1.0, 3.1.1 i wersję 5.0. Został napisany w C przez Rogera Light i jest dostępny do bezpłatnego pobrania dla systemów Windows i Linux i jest projektem Eclipse. Ostatnio zmodyfikowany: 2025-06-01 05:06