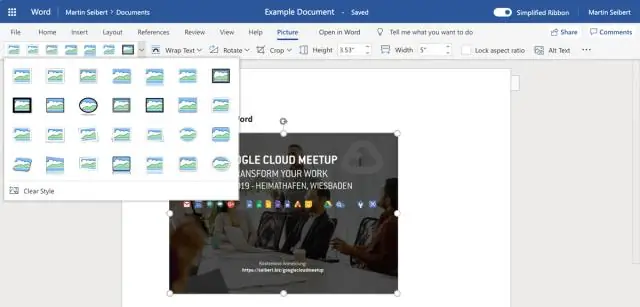

Porównywanie dokumentów PDF i Word Wybierz opcję Strona główna > Przetwarzaj > Porównaj dokumenty. Zaakceptuj aktualnie aktywny otwarty dokument PDF oferowany jako starszy lub kliknij Przeglądaj, aby wybrać nowszy w oknie Opendialog. Kliknij Przeglądaj i wybierz dokument Word (doc ordocx) jako typ pliku, a następnie wybierz żądany dokument Word w oknie dialogowym Otwórz. Ostatnio zmodyfikowany: 2025-01-22 17:01

Komunikacja niewerbalna odnosi się do gestów, mimiki, tonu głosu, kontaktu wzrokowego (lub jego braku), mowy ciała, postawy i innych sposobów, w jakie ludzie mogą komunikować się bez użycia języka. Spojrzenie w dół lub unikanie kontaktu wzrokowego może sprawić, że będziesz postrzegany jako pewny siebie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Odpowiedź: W skanowaniu unikatowym indeksu Oracle odczytuje węzły indeksu do poziomu węzła liścia i zwraca ROWID dla odpowiedniego pojedynczego wiersza z wywołującego SQL. Oto raport, który zawiera listę unikalnych skanowań indeksu, które występują, gdy silnik bazy danych Oracle używa indeksu do pobrania określonego wiersza z tabeli. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak zainstalować gniazdo USB Krok 1: Wybierz gniazdo zasilania wyposażone w USB. Krok 2: Zafunduj sobie tester napięcia wyjściowego. Krok 3: Wyłącz prąd. Krok 4: Usuń istniejącą płytę ścienną i gniazdko. Krok 5: Zwróć uwagę na istniejące okablowanie. Krok 6: Usuń przewody ze starego gniazdka. Krok 7: Podłącz gniazdo wyposażone w USB. Ostatnio zmodyfikowany: 2025-01-22 17:01

Włóż przewód USB mikrofonu Logitech do otwartego portu USB w komputerze. Windows 7 automatycznie zainstaluje niezbędne sterowniki urządzenia. Kliknij prawym przyciskiem myszy ikonę głośnika na pasku zadań Windows i wybierz opcję "Urządzenia do nagrywania". Wybierz mikrofon Logitech, a następnie kliknij przycisk „Ustaw domyślne”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zależy od modelu dostarczania cloud computing. W przypadku (oprogramowania jako usługi) SaaS nie jest wymagane programowanie. W przypadku PaaS (platformy jako usługi) musisz być programistą. Jest to platforma oparta na chmurze przeznaczona do tworzenia aplikacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Klienci MetroPCS z planem podstawowym o wartości 40 USD lub wyższym mogą dodać opcję Mexico Unlimited w sklepach MetroPCS lub online. Podczas pobytu w Stanach Zjednoczonych klienci będą otrzymywać nieograniczoną liczbę połączeń z komórek na komórki i telefony stacjonarne do Meksyku oraz nieograniczoną liczbę SMS-ów do Meksyku. Ostatnio zmodyfikowany: 2025-01-22 17:01

Korzystanie z klawiatury Skrót klawiaturowy do blokowania klawiatury jest wbudowany w system operacyjny Windows. Klawiaturę można zablokować, naciskając jednocześnie klawisze „Windows” i „L”. Dostęp do klawiatury można uzyskać ponownie, naciskając „Enter” i wpisując hasło, jeśli jest ustawione. Ostatnio zmodyfikowany: 2025-01-22 17:01

Mrówki stolarz Te owady społeczne wykopują drewno, chociaż termity żywią się drewnem, podczas gdy mrówki drążą tunele w drewnie, aby stworzyć dom. Wśród gatunków mrówek najbardziej zbliżonym do termitów jest mrówka stolarz. W przeciwieństwie do mrówek skrzydła termitów są mniej więcej tej samej długości z wieloma małymi żyłkami. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przychodzące webhooki to prosty sposób na publikowanie wiadomości z aplikacji w Slacku. Utworzenie przychodzącego webhooka daje unikalny adres URL, do którego wysyłasz ładunek JSON z tekstem wiadomości i niektórymi opcjami. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli jesteś na karcie Chwile lub Zbiory, kliknij tytuł grupy zdjęć, aby otworzyć je jako wspomnienie.Na telefonie iPhone, iPadzie lub iPodzie touch stuknij nagłówek dowolnego momentu, kolekcji, roku lub albumu. Stuknij przycisk Więcej, a następnie stuknij opcję Dodaj do wspomnień. Ostatnio zmodyfikowany: 2025-01-22 17:01

JAK TO DZIAŁA? Przechwytywanie ruchu przenosi ruch aktora na postać cyfrową. Systemy optyczne działają poprzez śledzenie znaczników pozycji lub funkcji w 3D i łączenie danych w przybliżenie ruchu aktora. Ostatnio zmodyfikowany: 2025-01-22 17:01

Okna na ścianie są w porządku. Jeśli planujesz zostać w swoim domu jeszcze kilka lat, zastanów się nad wydatkami. Są tam okna, które pozwalają zaoszczędzić połowę na ogrzewaniu i chłodzeniu. Spodziewaj się zapłacić 700 USD za standardowe podwójne zawieszenie?. Ostatnio zmodyfikowany: 2025-01-22 17:01

FSET określa, że zmodyfikowany znacznik danych powinien być włączony przed wysłaniem mapy na ekran. FRSET wyłącza się. bajt atrybutu; służy do przesyłania tylko zmienionych danych z terminala. Ostatnio zmodyfikowany: 2025-01-22 17:01

Standardowa wysokość podium wynosi około 4 stóp. Jak wspomniano powyżej, podium, które jest zbyt wysokie, może zasłaniać mówcę i rozpraszać publiczność. Ostatnio zmodyfikowany: 2025-01-22 17:01

Odpowiedź brzmi: Źródło słonej wody Ciekawa informacja: Posejdon okazał swoją życzliwość uderzając trójzębem w Akropol, powodując wyłonienie się źródła słonej wody. Atena jednak podarowała Atenom drzewo oliwne. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ten błąd występuje, ponieważ gry lub aplikacje ulegają awarii. Ogólnie rzecz biorąc, jest to spowodowane uszkodzonymi danymi PS4 lub problemami z oprogramowaniem systemowym. Możesz wypróbować poniższe rozwiązania, aby rozwiązać ten problem krok po kroku. Ostatnio zmodyfikowany: 2025-01-22 17:01

W tym artykule dostosuję szablon mapy myśli z Envato Elements, aby stworzyć proste drzewo decyzyjne. Mając na uwadze te podstawy, utwórzmy drzewo decyzyjne w programie PowerPoint. Narysuj drzewo decyzyjne na papierze. Wybierz i pobierz szablon MindMap. Sformatuj węzły i gałęzie. Wprowadź swoje dane. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dokumenty Google oferują funkcję autokorekty: nazywa się to Automatyczne zastępowanie. Możesz je także opuścić i nacisnąć Delete / Backspace, gdy nastąpi autokorekta, aby to cofnąć. Dodaj własne opcje autokorekty stąd. Ostatnio zmodyfikowany: 2025-01-22 17:01

Metody przechwytywania danych Ręczne kluczowanie. Kluczowanie przybrzeżne. Pojedyńcze kliknięcie. OCR (Optyczne rozpoznawanie znaków) ICR (Inteligentne rozpoznawanie znaków) Rozpoznawanie kodów kreskowych. Inteligentne przechwytywanie oparte na szablonach. Inteligentne rozpoznawanie dokumentów (IDR). Ostatnio zmodyfikowany: 2025-06-01 05:06

Wyspa lub wyspa to każdy kawałek lądu subkontynentalnego, który jest otoczony wodą. Bardzo małe wyspy, takie jak wyłaniające się cechy lądu na atolach, można nazwać wysepkami, szkierami, cayami lub kluczami. Wyspę na rzece lub jeziorze można nazwać eyot lub ait, a małą wyspę u wybrzeży można nazwać holm. Ostatnio zmodyfikowany: 2025-01-22 17:01

Fałszywa analogia to nieformalny błąd. Jest to nieformalny błąd, ponieważ błąd dotyczy tego, czego dotyczy argument, a nie samego argumentu. Analogia sugeruje, że dwa podobne pojęcia (A i B) mają wspólny stosunek do pewnej własności. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak wskazali komentatorzy, Giphy pozwoliło ci pobierać GIF-y przez długie naciśnięcie obrazu. Po dotknięciu, aby pobrać, Giphy upewni się, że chcesz zapisać GIF na swoim urządzeniu, a następnie pokaże niewielką animację „GIF zapisany”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przeprowadź dyskretne testowanie podzespołów Testowanie każdego pojedynczego podzespołu jest często najskuteczniejszą techniką rozwiązywania problemów z PCB. Testowanie każdego rezystora, kondensatora, diody, tranzystora, cewki indukcyjnej, MOSFET, diody LED i dyskretnych elementów aktywnych można wykonać za pomocą multimetru lub miernika LCR. Ostatnio zmodyfikowany: 2025-01-22 17:01

W programowaniu zdarzenie to akcja, która występuje w wyniku użytkownika lub innego źródła, takiego jak kliknięcie myszą. Procedura obsługi zdarzenia to procedura, która zajmuje się zdarzeniem, umożliwiając programiście napisanie kodu, który zostanie wykonany po wystąpieniu zdarzenia. Ostatnio zmodyfikowany: 2025-01-22 17:01

Podłącz wyłączony iPhone do komputera za pomocą kabla USB. Krok 2: Pod ikoną iPhone'a w iTunes kliknij Podsumowanie. Krok 3: Wybierz wyłączone urządzenie z listy urządzeń. Krok 1: Uruchom D-Back, a następnie kliknij Napraw iOSSystem. Krok 2: Następnie musisz przełączyć urządzenie w tryb DFU lub tryb odzyskiwania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Smartwatch Fitbit Ionic wprowadza czujnik tlenu we krwi. Fitbit wystawił na sprzedaż swój pierwszy w pełni funkcjonalny smartwatch. Wprowadzono również czujnik wykrywający poziom tlenu we krwi. Ostatnio zmodyfikowany: 2025-01-22 17:01

Używanie opisowych, spójnych konwencji nazewnictwa jest ważne i nie powinno być pomijane. Zmienność i niespójności często prowadzą do zamieszania, błędów i straty czasu. Wykorzystaj dostępną długość i wdrażaj interpretacyjne, znaczące konwencje nazewnictwa, gdy tylko jest to możliwe. Ostatnio zmodyfikowany: 2025-01-22 17:01

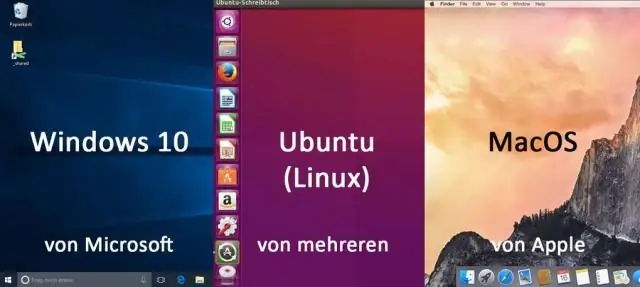

GIMP jest całkowicie darmowym oprogramowaniem typu open source. Możesz używać GIMP na komputerach Mac, Windows, a także Linux. Photoshop na razie nie jest dostępny dla użytkowników systemu Linux. Wśród funkcji, Photoshop wyraźnie ma o wiele więcej funkcji niż GIMP. Ostatnio zmodyfikowany: 2025-01-22 17:01

14 300 metrów kwadratowych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dwa główne typy sygnałów napotykanych w praktyce to sygnały analogowe i cyfrowe. Rysunek przedstawia sygnał cyfrowy, który wynika z aproksymacji sygnału analogowego o jego wartości w określonych momentach. Sygnały cyfrowe są skwantowane, podczas gdy sygnały analogowe są ciągłe. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zezwalaj zdalnemu komputerowi na dostęp do Maca Na Macu wybierz polecenie menu Apple > Preferencje systemowe, kliknij w Udostępnianie, a następnie zaznacz Zdalne logowanie. Otwórz dla mnie okienko Zdalne logowanie w preferencjach udostępniania. Zaznacz pole wyboru Zdalne logowanie. Wybranie RemoteLogin włącza również bezpieczną usługę FTP (sftp). Określ, którzy użytkownicy mogą się logować:. Ostatnio zmodyfikowany: 2025-01-22 17:01

Oprogramowanie szpiegujące to niechciane oprogramowanie, które infiltruje urządzenie komputerowe, kradnąc dane o korzystaniu z Internetu i poufne informacje. Oprogramowanie szpiegujące jest klasyfikowane jako rodzaj złośliwego oprogramowania - złośliwe oprogramowanie zaprojektowane w celu uzyskania dostępu do komputera lub jego uszkodzenia, często bez Twojej wiedzy. Oprogramowanie szpiegujące jest wykorzystywane do wielu celów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kiedy Lambda uruchamia twoją funkcję, przekazuje obiekt kontekstu do handler'a. Ten obiekt udostępnia metody i właściwości, które dostarczają informacji o wywołaniu, funkcji i środowisku wykonywania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Abstrakcyjny. Push API umożliwia wysyłanie wiadomości push do aplikacji internetowej za pośrednictwem usługi push. Serwer aplikacji może wysłać wiadomość push w dowolnym momencie, nawet gdy aplikacja internetowa lub klient użytkownika są nieaktywne. Ostatnio zmodyfikowany: 2025-01-22 17:01

Łączenie z bazą danych DB2 Zbierz szczegółowe informacje i referencje bazy danych. Aby połączyć się z bazą danych, potrzebujesz szczegółów bazy danych (takich jak nazwa hosta), a także poświadczeń (takich jak identyfikator użytkownika i hasło). Sprawdź, czy zainstalowano obsługiwany sterownik. Skonfiguruj swoje środowisko. Potwierdź dostępność portów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Amerykańskie Narodowe Stowarzyszenie Edukacji Umiejętności Medialnej definiuje ją jako zdolność do uzyskiwania dostępu, analizowania, oceniania, tworzenia i działania przy użyciu wszelkich form komunikacji. Edukacja medialna ma na celu promowanie świadomości wpływu mediów i tworzenie aktywnej postawy zarówno wobec konsumowania, jak i tworzenia mediów. Ostatnio zmodyfikowany: 2025-06-01 05:06

Kolumnowe formaty plików (Parquet,RCFile) Najnowsza nowość w formatach plików do przechowywania plików w formacie Hadoop. Zasadniczo oznacza to, że zamiast przechowywać sąsiadujące ze sobą wiersze danych, przechowujesz również sąsiadujące ze sobą wartości kolumn. Tak więc zestawy danych są podzielone na partycje zarówno w poziomie, jak i w pionie. Ostatnio zmodyfikowany: 2025-01-22 17:01

W systemie komputerowym istnieje pięć głównych komponentów sprzętowych: urządzenia wejściowe, przetwarzające, magazynujące, wyjściowe i komunikacyjne. Czy urządzenia służą do wprowadzania danych lub instrukcji do jednostki centralnej. Są klasyfikowane według metody, której używają do wprowadzania danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pobierz i zainstaluj iOS 10 z iTunes Teraz podłącz urządzenie do komputera, a iTunes powinien otworzyć się automatycznie. Po otwarciu iTunes wybierz swoje urządzenie, a następnie kliknij „Podsumowanie”, a następnie „Sprawdź aktualizację”. Powinna pojawić się aktualizacja iOS 10. Kiedy tak się stanie, kliknij „Pobierz i zaktualizuj”. Ostatnio zmodyfikowany: 2025-01-22 17:01