Istnieją następujące różne kontrolki ajax, które są używane w asp.net. 1. Kontrola ScriptManager Zarządza skryptem klienta dla stron internetowych ASP.NET z obsługą AJAX. Menedżer skryptów. ScriptManager zarządza wszystkimi Asp. ScriplManagerProx. Strona może mieć tylko jedną kontrolkę ScriptManager. Regulator czasowy. UpdatePanel. Postęp aktualizacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

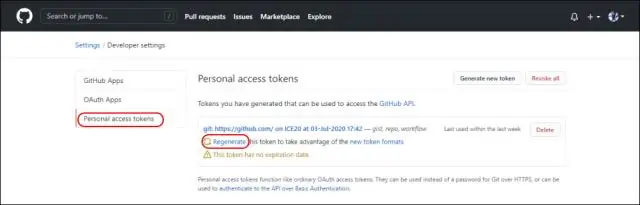

Utwórz nowe repozytorium w serwisie GitHub. Otwórz Terminal TerminalGit Bash. Zmień bieżący katalog roboczy na lokalny projekt. Zainicjuj katalog lokalny jako repozytorium Git. Dodaj pliki do nowego lokalnego repozytorium. Zatwierdź pliki, które umieściłeś w lokalnym repozytorium. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak uzyskać certyfikat? Przejrzyj opcje certyfikacji. Przejrzyj swoje aktualne certyfikaty. Poznaj dostępne certyfikaty. Przygotuj się do egzaminu. Znajdź egzaminy i testy praktyczne. Ukończ zalecane szkolenie. Zaplanuj i podejdź do egzaminu. Kup kupony. Przejrzyj i udostępnij swoje dane uwierzytelniające. Uzyskaj dostęp do swoich certyfikatów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Domyślnie katalogi MySQL są instalowane w /usr/local/. Co więcej, dodaj /usr/local/mysql/bin do zmiennej środowiskowej PATH. Ostatnio zmodyfikowany: 2025-01-22 17:01

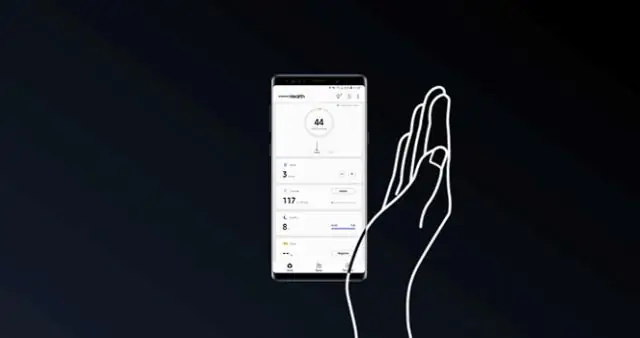

Część 2: Wydrukuj wiadomość tekstową z Samsung Galaxy za pomocą oprogramowania PC Krok 1 Zainstaluj Asystenta Androida na komputerze PC lub Mac. Krok 2 Podłącz Samsung Galaxy S8/S7/S6/S5 lubGalaxy Note 7/5/4/3 do komputera. Krok 3 Wybierz Wiadomości i wyeksportuj je do komputera. Krok 4 Drukuj wiadomości tekstowe z Samsung GalaxyPhone. Ostatnio zmodyfikowany: 2025-01-22 17:01

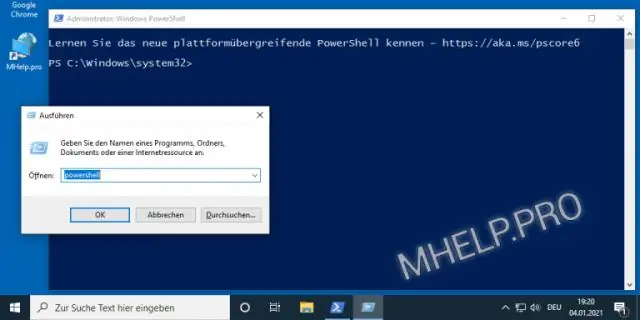

Znajdź program w menu START. Kliknij program prawym przyciskiem myszy i wybierz OTWÓRZ LOKALIZACJĘ PLIKU. Kliknij program prawym przyciskiem myszy i wybierz SKRÓT (zakładka), ZAAWANSOWANE (przycisk) Kliknij pole wyboru URUCHOM JAKO ADMINISTRATOR. Ostatnio zmodyfikowany: 2025-01-22 17:01

Minęło prawie 18 lat, odkąd IBM Deep Blue pokonał w szachach Garry'ego Kasparowa, stając się pierwszym komputerem, który pokonał mistrza świata w ludziach. Dzisiejsze najlepsze programy szachowe mogą z łatwością pokonać najlepszych na świecie szachistów, nawet jeśli działają na dość konwencjonalnym sprzęcie (nowoczesny wielordzeniowy procesor). Ostatnio zmodyfikowany: 2025-06-01 05:06

Punkt zwrotny nastąpił pod koniec 2013 r., kiedy pan Byrne zebrał grupę programistów Overstock, aby dowiedzieć się, jak akceptować Bitcoin przy zakupach. Poruszali się szybko; w ciągu miesiąca Overstock stał się pierwszym dużym sprzedawcą, który zaakceptował kryptowalutę. Ostatnio zmodyfikowany: 2025-01-22 17:01

Telewizor z tylną projekcją jest martwy i nie ma powodu, by sądzić, że technologia ta w najbliższym czasie wyciągnie Lazarusa. W poniedziałek Mitsubishi potwierdziło, że zaprzestało już produkcji swoich ostatnich RPTV i powiedziało Twice.com, że zapasy prawie się skończyły. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby uzyskać dostęp do RetroPie przez SSH za pomocą konta root: Otwórz plik sshd_config znajdujący się w etc/ssh: sudo nano/etc/ssh/sshd_config. Znajdź wiersz: PermitRootLogin bez hasła. Skomentuj (lub usuń) i zastąp: PermitRootLoginyes. Zapisz zmiany (CTRL + X) Ustaw hasło roota: sudo passwd root. Uruchom ponownie Raspberry Pi. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby to zrobić, otwórz Ustawienia, naciskając klawisz Windows + I i kliknij Personalizacja. Wybierz Pasek zadań w lewym okienku i włącz opcję Automatycznie ukryj pasek zadań w trybie pulpitu. Sprawdź, czy nadal widzisz pasek zadań w trybie pełnoekranowym podczas oglądania filmów lub grania w gry na komputerze. Ostatnio zmodyfikowany: 2025-01-22 17:01

Cennik FUNKCJA CENA Przepustowość Cennik Google Cloud Dokument zapisuje 0,18 tys. USD/100 tys. Dokument odczytuje 0,06 tys. USD/100 tys. Dokument usuwa 0,02 tys. USD/100 tys. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kroki Zadzwoń do jednego z uczestników połączenia konferencyjnego. Możesz je znaleźć na swojej liście kontaktów lub po prostu użyj klawiatury, aby wybrać numer. Zadzwoń do następnego uczestnika. Ponownie możesz użyć listy kontaktów lub po prostu wybrać numer. Stuknij opcję Scal połączenie. Spowoduje to dodanie drugiego uczestnika do połączenia. Ostatnio zmodyfikowany: 2025-01-22 17:01

VFRC, skrót od vSphere Flash Read Cache, to mechanizm, dzięki któremu operacje odczytu maszyny wirtualnej są przyspieszane przy użyciu dysku SSD lub urządzenia flash PCIe do buforowania bloków dyskowych aplikacji działającej w systemie gościa maszyny wirtualnej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Odpowiedź: Pamięć ECC (Error Correcting Code) jest pamięcią z parzystością, a pamięć bez ECC jest bez parzystości. Niektóre źródła podają, że można nawet mieszać dwa rodzaje pamięci RAM, a pamięć RAM ECC będzie działać jako pamięć bez ECC. Jednak większość firm zajmujących się pamięcią nie obsługuje mieszania tych dwóch typów, więc wypróbuj to na własne ryzyko. Ostatnio zmodyfikowany: 2025-01-22 17:01

Magazyn obiektów Blob to funkcja platformy Microsoft Azure, która umożliwia deweloperom przechowywanie nieustrukturyzowanych danych na platformie chmury firmy Microsoft. Dane te są dostępne z dowolnego miejsca na świecie i mogą obejmować audio, wideo i tekst. Obiekty BLOB są pogrupowane w „kontenery”, które są powiązane z kontami użytkowników. Ostatnio zmodyfikowany: 2025-01-22 17:01

Niestety, From Your Flowers nie podaje szczegółowych informacji na temat możliwości anulowania zamówienia. Możesz jednak skontaktować się z obsługą klienta From Your Flowers, jeśli chcesz anulować zamówienie lub zapytać, czy oferuje anulowanie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Uruchom przewodnik tworzenia raportu w jeden z następujących sposobów: W globalnym nagłówku kliknij Nowy, a następnie kliknij Raport. Na stronie głównej w obszarze Utwórz region kliknij Raport. Na pasku narzędzi katalogu kliknij Nowy, a następnie Raport. Na stronie edytora modelu danych kliknij Utwórz raport. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kinesics to interpretacja komunikacji ruchu ciała, takiej jak mimika i gesty, zachowania niewerbalne związane z ruchem dowolnej części ciała lub całego ciała. Ostatnio zmodyfikowany: 2025-01-22 17:01

Polecenie Traceroute w systemie Mac OS X Alternatywnie możesz kliknąć dwukrotnie ikonę Dysk twardy -> Aplikacje -> Narzędzia -> Program narzędziowy sieci. Kliknij Traceroute, wprowadź nazwę domeny, dla której chcesz wykonać polecenie traceroute, a następnie kliknij Trace. To jest to. Ostatnio zmodyfikowany: 2025-06-01 05:06

Windows XP: Kliknij przycisk Start, a następnie wybierz Wszystkie programy» Akcesoria. Na wyświetlonej liście programów kliknij prawym przyciskiem myszy Wiersz polecenia i wybierz Uruchom jako. Uruchom Aswindow będzie różnie konfigurowany w zależności od uprawnień konta, ale powinno być jasne, co musisz zrobić, abyrun jako administrator. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jako przykład weźmy starszy serwer bazy danych z 16 rdzeniami, 64 GiB pamięci RAM i potrzebą średniej do wysokiej przepustowości dysku. Wybierz swoją serię. Seria DSv2 ACU na procesor wirtualny Od 210 do 250 procesorów wirtualnych: Core 1:1 Przeznaczenie Ogólne obliczenia. Idealny dla większości obciążeń baz danych OLAP. Obsługuje do 20 rdzeni i 140 Gib RAM. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ponieważ byli uważani za królów trzech królestw świata: Zeus był królem nieba, Posejdon rządził morzami, podczas gdy Hades dzierżył swoją władzę w podziemiach. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kod błędu 554 oznacza, że serwer odbierający widzi coś w nagłówkach Od lub Do wiadomości, co mu się nie podoba. Może to być spowodowane filtrem spamu identyfikującym Twój komputer jako przekaźnik lub jako niezaufany do wysyłania wiadomości e-mail z Twojej domeny. Ostatnio zmodyfikowany: 2025-01-22 17:01

Może zgłosić wyjątek IOException, gdy sam strumień jest uszkodzony lub wystąpił błąd podczas odczytu danych, tj. Wyjątki bezpieczeństwa, odmowa uprawnień itp. i/lub zestaw wyjątków, które pochodzą z IOEXception. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby zrozumieć wymagania dotyczące przechowywania danych i zaprojektować architekturę hurtowni, programista ETL powinien mieć wiedzę z zakresu baz danych SQL/NoSQL i mapowania danych. Istnieją również narzędzia takie jak Hadoop, który jest zarówno frameworkiem, jak i platformą wykorzystywaną w ETL jako narzędzie do integracji danych. Ekspertyza analizy danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Znajdź (i zabij) wszystkie procesy nasłuchujące na porcie lsof -n | grep SŁUCHAJ. Grzmotnąć. ZNACZNIE SZYBSZY sposób. lsof -i tcp:[PORT] Bash. Aby zabić wszystkie procesy nasłuchujące na określonym porcie, użyj: lsof -ti tcp:5900 | xargs zabić. Grzmotnąć. Polecenie -t zwraca tylko PID, dokładnie w celu potokowania go gdzieś, a xargs wykonuje kill w każdym zwróconym wierszu. Ostatnio zmodyfikowany: 2025-01-22 17:01

12 stycznia 2016. Ostatnio zmodyfikowany: 2025-01-22 17:01

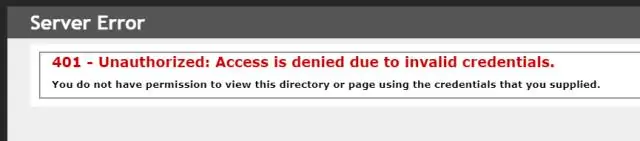

Konfiguracja. Możesz skonfigurować element na poziomie serwera w ApplicationHost. plik konfiguracyjny oraz na poziomie witryny i aplikacji w odpowiedniej sieci WWW. plik konfiguracyjny. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przejdź do menu „Plik” i wybierz „Drukuj”. Z listy rozwijanej drukarki wybierz drukarkę, której chcesz użyć. Kliknij przycisk Drukuj. Uwierzytelnij się w drukarkach MyPrint Wpisz swoją nazwę logowania BU w formacie logowania. Wpisz swoje hasło BU Kerberos. Sprawdź zapamiętaj to hasło w moim pęku kluczy. Kliknij OK. Ostatnio zmodyfikowany: 2025-01-22 17:01

Nie musisz „zapisywać” sesji, ponieważ wszystko, co się w niej dzieje, jest stale rejestrowane. Utrzymanie sesji na początku jest znacznie szybsze, ale w razie potrzeby zawsze możesz zachować sesję później. Jeśli zamkniesz ZAP bez utrzymywania sesji, nie będziesz mógł ponownie uzyskać do niego dostępu. Ostatnio zmodyfikowany: 2025-01-22 17:01

CTPM® opiera się na globalnym standardzie zarządzania projektami, PMBOK® firmy PMI i dodaje wkład techniczny z programów w ramach Global Digital Infrastructure Education Framework. CTPM® to asynchroniczny program nauczania na odległość ze wsparciem instruktora, dostarczany w systemie zarządzania nauką CNet. Ostatnio zmodyfikowany: 2025-01-22 17:01

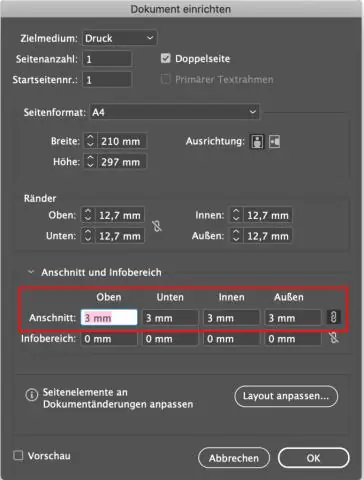

Jak ustawić przycinanie i spad w programie InDesign Otwórz program InDesign, a następnie kliknij „Otwórz” z menu „Plik”. Kliknij „Plik”, a następnie wybierz „Ustawienia dokumentu”, aby otworzyć menu Ustawienia dokumentu. Wprowadź wymagane wymiary dokumentu w polach Szerokość i Wysokość. Kliknij „Więcej opcji”, a następnie wprowadź żądany rozmiar obszaru spadu w polach Spad. Ostatnio zmodyfikowany: 2025-01-22 17:01

W przypadku koniunkcji oba zdania muszą być prawdziwe, aby koniunkcja była prawdziwa; ale w przypadku alternatywy oba stwierdzenia muszą być fałszywe, aby alternatywa była fałszywa. Rozdzielenie jest fałszywe wtedy i tylko wtedy, gdy oba stwierdzenia są fałszywe; inaczej to prawda. Ostatnio zmodyfikowany: 2025-01-22 17:01

802.11n (Wi-Fi 4) Obsługuje maksymalną teoretyczną szybkość transferu 300 Mb/s (i może osiągnąć do 450 Mb/s przy użyciu trzech anten). Ostatnio zmodyfikowany: 2025-01-22 17:01

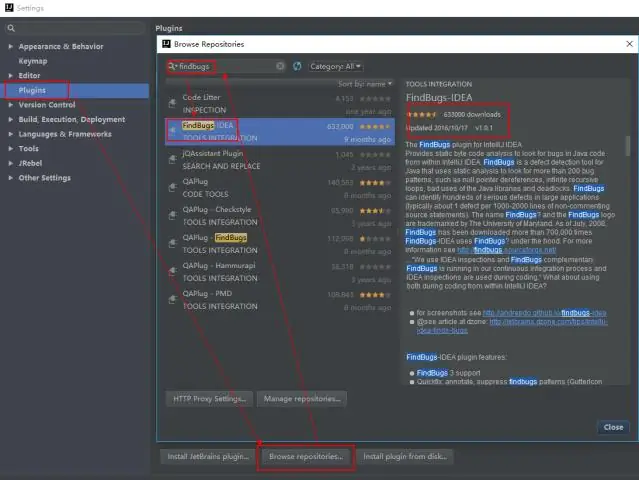

Aby skonfigurować przetwarzanie adnotacji w IntelliJ IDEA, użyj okna dialogowego Preferencje > Ustawienia projektu > Kompilator > Procesory adnotacji. Uzyskaj procesory adnotacji ze ścieżki klasy projektu i określ katalogi wyjściowe. Gdy to zrobisz, klasy będą generowane przy każdym kompilacji projektu. Ostatnio zmodyfikowany: 2025-01-22 17:01

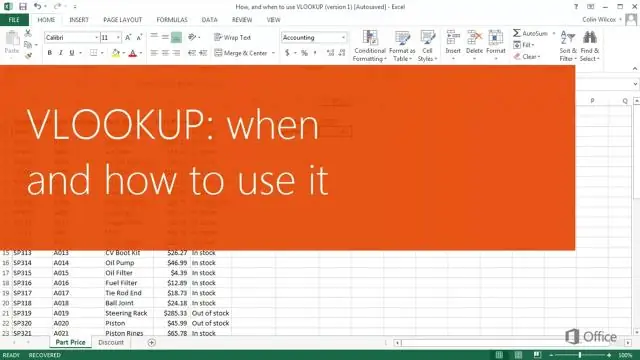

W funkcji WYSZUKAJ.PIONOWO lub w wyszukiwaniu pionowym, gdy używamy komórki odniesienia lub wartości do wyszukiwania w grupie kolumn zawierających dane do dopasowania i pobrania danych wyjściowych, grupa zakresu, którego użyliśmy do dopasowania, jest wywoływana jako tablica tabeli WYSZUKAJ.PIONOWO, w tablicy tabeli WYSZUKAJ.PIONOWO komórka, do której istnieje odwołanie, jest skrajna lewa strona kolumny. Ostatnio zmodyfikowany: 2025-01-22 17:01

Prawie wszyscy naukowcy i inżynierowie zgadzają się, że abstrakt powinien składać się z następujących pięciu części: Wprowadzenie. W tym miejscu opisujesz cel realizacji swojego projektu naukowego lub wynalazku. Oświadczenie o problemie. Zidentyfikuj rozwiązany problem lub zbadaną hipotezę. Procedury. Wyniki. Wnioski. Ostatnio zmodyfikowany: 2025-06-01 05:06

Tak, możesz odebrać przesyłkę USPS przed dostawą na Twój adres. Musisz skontaktować się z urzędem pocztowym, aby śledzić numer przesyłki i szybko ją otrzymać. Dzień przed dostawą otrzymasz to w centrum dostawy USPS, dostarczając dowód tożsamości i inne rzeczy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wykonaj następujące kroki, aby otworzyć PMR: W graficznym interfejsie zarządzania wybierz Ustawienia > Wsparcie > Otwórz PMR. Sprawdź, czy informacje kontaktowe wyświetlane na stronie Otwórz PMR są poprawne. Wprowadź opis problemu technicznego w polu Opis problemu. Kliknij przycisk Prześlij, aby wysłać informacje do IBM. Ostatnio zmodyfikowany: 2025-01-22 17:01