Rozmiar 12 'x 18' jest powszechnym rozmiarem dla montowanych odbitek i plakatów, zwłaszcza w sztuce i projektowaniu. Ten standardowy rozmiar branżowy jest również określany jako „Tabloid-Extra”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Używane języki: Java. Ostatnio zmodyfikowany: 2025-01-22 17:01

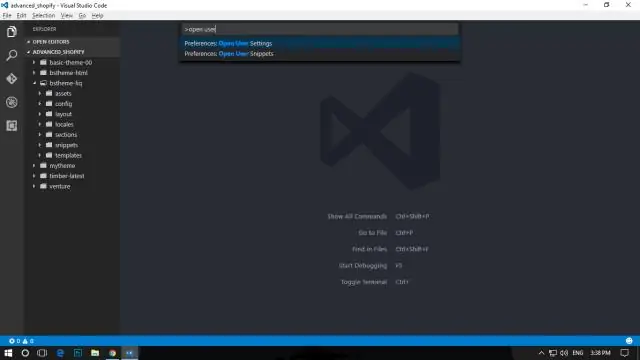

Po ustawieniu konfiguracji uruchamiania rozpocznij sesję debugowania za pomocą klawisza F5. Alternatywnie możesz uruchomić konfigurację za pomocą palety poleceń (Ctrl+Shift+P), filtrując według Debuguj: Wybierz i rozpocznij debugowanie lub wpisując „debug” i wybierając konfigurację, którą chcesz debugować. Ostatnio zmodyfikowany: 2025-01-22 17:01

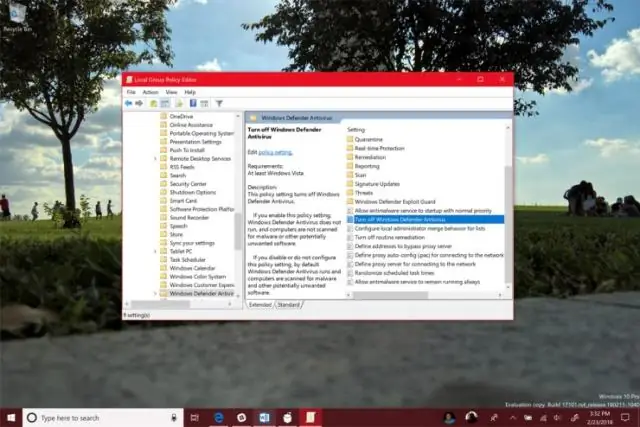

Jeśli masz płatną wersję Nortona, po prostu to uruchom. Aby wyłączyć Defender, przejdź do Usługi i WindowsDefender, aby wyłączyć i zatrzymać usługę. Jeśli nie, użyj Defendera i odinstaluj Norton. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dane niezgrupowane to dane, które najpierw zbierasz z eksperymentu lub badania. Dane są nieprzetworzone - to znaczy nie są posortowane w kategorie, sklasyfikowane ani w inny sposób pogrupowane. Niezgrupowany zestaw danych to w zasadzie lista liczb. Ostatnio zmodyfikowany: 2025-06-01 05:06

Podstawowym narzędziem do sprawdzania replikacji AD jest „Repadmin”, jest to narzędzie wiersza polecenia, które zostało wprowadzone w systemie Windows Server 2003 r2 i nadal jest szeroko używane do sprawdzania problemów z replikacją i wymuszania replikacji danych AD. Ostatnio zmodyfikowany: 2025-01-22 17:01

Spróbuj użyć ctrl + c dwa razy, aby uzyskać monit o zakończenie zadania wsadowego. Czasami ludzie zmieniają zachowanie ctrl + c w celu kopiowania/wklejania, więc możesz tego potrzebować. Oczywiście powinieneś również upewnić się, że okno terminala ma fokus na klawiaturze, ctrl + c nie zadziała, jeśli okno przeglądarki ma fokus. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pomysły na treść wewnętrznego biuletynu: 32 Pomysły na biuletyn dla pracowników Pomysły na treści do generowania zaangażowania pracowników 1) Dziel się osiągnięciami firmy. 2) Profil nowych pracowników. 3) Wyróżnij urodziny pracownika. 4) Reflektory zespołu. 5) Nagrody i wyróżnienia indywidualne. 6) Ankiety, sondaże i reakcje społeczne. 8) Ważne ogłoszenia i przypomnienia. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby rozpocząć szyfrowanie tabel, musimy uruchomić polecenie alter table nazwa_tabeli szyfrowanie='Y', ponieważ MySQL domyślnie nie szyfruje tabel. Najnowsza wersja Percona Xtrabackup obsługuje również szyfrowanie i może tworzyć kopie zapasowe zaszyfrowanych tabel. Możesz również użyć tego zapytania: wybierz * z information_schema. Ostatnio zmodyfikowany: 2025-01-22 17:01

Otwórz aplikację Ustawienia i przewiń w dół do preferencji Cameraapp i dotknij jej. Na ekranie aparatu wyłącz opcję „Skanuj kody QR”. Następnym razem, gdy skierujesz aparat na kod QR, aplikacja go nie zeskanuje. Ostatnio zmodyfikowany: 2025-01-22 17:01

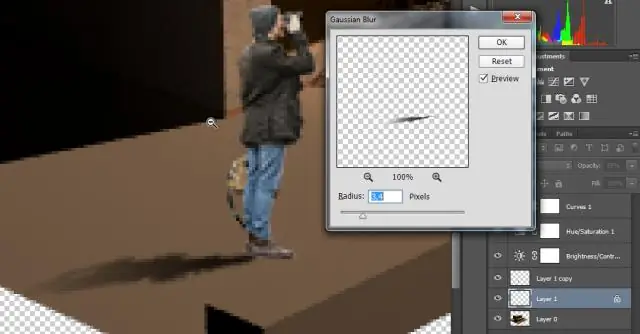

Na pasku menu wybierz Obraz > Dopasowania > Jasność/Kontrast. Dostosuj suwak Jasność, aby zmienić ogólną jasność obrazu. Wyreguluj suwak Kontrast, aby zwiększyć lub zmniejszyć kontrast obrazu. Kliknij OK. Ostatnio zmodyfikowany: 2025-01-22 17:01

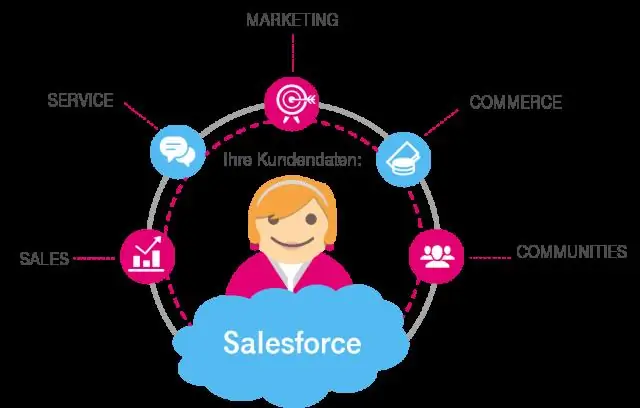

Co to jest Salesforce? Firma Salesforce została założona w 1999 roku przez byłego dyrektora wykonawczego firmy Oracle (ORCL) – Get Report, Marca Benioffa, Dave'a Moellenhoffa, Franka Domingueza i Parkera Harrisa. Ostatnio zmodyfikowany: 2025-06-01 05:06

Użycie manipulatorów endl i setw w C++ Wraz z operatorami wejścia/wyjścia, C++ zapewnia możliwość kontrolowania sposobu wyświetlania danych wyjściowych na ekranie. Odbywa się to za pomocą manipulatorów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wyrażenie infiksowe to pojedyncza litera lub operator, poprzedzony jednym ciągiem infiksowym, po którym następuje inny ciąg infiksowy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Do komputera można podłączyć wszystkie rodzaje urządzeń Bluetooth - w tym klawiatury, myszy, telefony, głośniki i wiele innych. Niektóre komputery, takie jak laptopy i tablety, mają wbudowany interfejs Bluetooth. Jeśli Twój komputer nie ma, możesz podłączyć adapter USB Bluetooth do portu USB komputera, aby go uzyskać. Ostatnio zmodyfikowany: 2025-01-22 17:01

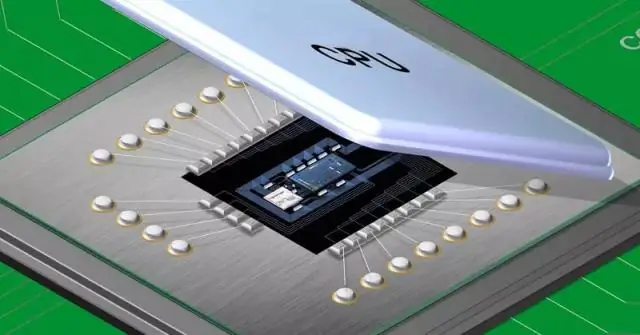

Wyjaśnijmy najpierw, co to jest procesor, a co to jest rdzeń, procesor jednostki centralnej, może mieć jednostki wielordzeniowe, te rdzenie są same w sobie procesorem, zdolne do wykonywania programu, ale są niezależne na tym samym chipie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Komputery pomagają w badaniach, produkcji, dystrybucji, marketingu, bankowości, zarządzaniu zespołami, automatyzacji biznesu, przechowywaniu danych, zarządzaniu pracownikami i bardzo pomocne w zwiększeniu produktywności przy niższych kosztach, krótszym czasie przy wysokiej jakości. Dlatego korzystanie z komputera jest ważne w biznesie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby po raz pierwszy zresetować zapomniane hasło: Kliknij Nie znam swojego hasła do poczty e-mail. Wpisz swój adres e-mail. Wprowadź dwa wyświetlone słowa oddzielone jedną spacją. Kliknij Prześlij. Znajdź identyfikator modemu kablowego na swoim modemie. W polu tekstowym wprowadź adres MAC kabla, pomijając myślniki. Kliknij Prześlij. Ostatnio zmodyfikowany: 2025-01-22 17:01

Drukowanie kompozycji kompozycji Wybierz polecenie Plik > Drukuj. Wybierz drukarkę z menu Drukarka. Wybierz jedną z następujących opcji obszaru roboczego: Wybierz Output po lewej stronie okna dialogowego Print i upewnij się, że Mode jest ustawiony na Composite. Ustaw dodatkowe opcje drukowania. Kliknij Drukuj. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dyski zespołu nie mają limitu pojemności, ale nie możesz przekroczyć 400 000 elementów na jednym Dysku zespołu. Możesz przesłać do 750 gigabajtów plików dziennie na konto Google. Zobacz limity Dysków zespołu, aby uzyskać więcej informacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

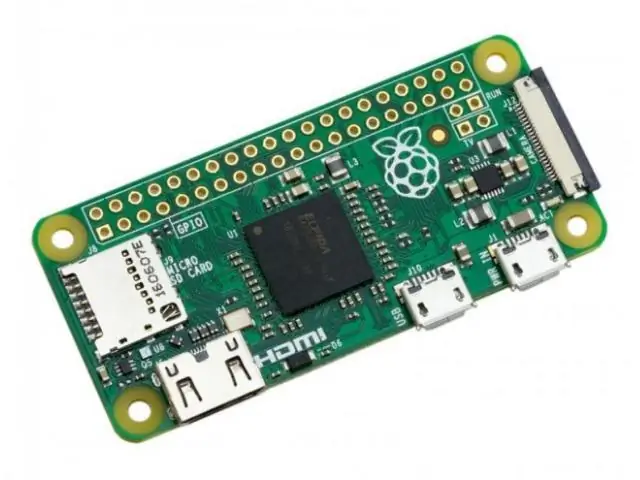

Raspberry Pi Zero i Zero Wave mają 512 MB pamięci RAM. Ostatnio zmodyfikowany: 2025-01-22 17:01

OS. path module jest zawsze modułem ścieżki odpowiednim dla systemu operacyjnego, na którym działa Python, i dlatego może być używany dla ścieżek lokalnych. Możesz jednak również importować i używać poszczególnych modułów, jeśli chcesz manipulować ścieżką, która zawsze jest w jednym z różnych formatów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Różnica między nimi polega na tym, że możesz ponownie użyć klas, podczas gdy nie możesz ponownie użyć stylów wbudowanych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Alpine Linux to dystrybucja, która została prawie specjalnie stworzona dla obrazów Docker i innych małych, podobnych do kontenerów zastosowań. Osiąga aż 5 MB miejsca na dysku dla podstawowego systemu operacyjnego. Do czasu dodania węzła. Wymagania dotyczące środowiska uruchomieniowego js, ten obraz przenosi się do około 50 MB w przestrzeni. Ostatnio zmodyfikowany: 2025-01-22 17:01

WIDEO W związku z tym, jak pisać notatki w systemie Windows? Naciśnij mały „+” w lewym górnym rogu, a pojawi się kolejny kwadrat. Po prostu powtarzaj, aż będziesz miał dość. Lub możesz kliknąć prawym przyciskiem myszy ikonę na pasku zadań, a następnie „dodaj Notatka ,” lub użyj skrótu klawiszowego „Ctrl + N”.. Ostatnio zmodyfikowany: 2025-01-22 17:01

Java - jak korzystać z iteratora? Uzyskaj iterator do początku kolekcji, wywołując metodę iterator() kolekcji. Ustaw pętlę, która wywołuje hasNext(). Niech pętla będzie iterować tak długo, jak hasNext() zwróci true. Wewnątrz pętli uzyskaj każdy element, wywołując next(). Ostatnio zmodyfikowany: 2025-01-22 17:01

Ogólne rozporządzenie o ochronie danych (RODO) jest ważnym i globalnie wpływowym prawem dotyczącym danych i prywatności z Unii Europejskiej. RODO dotyczy aplikacji mobilnych, które gromadzą i przetwarzają dane osobowe obywateli UE. Nie ma znaczenia, czy Twoja aplikacja jest obsługiwana poza UE. RODO będzie nadal obowiązywać. Ostatnio zmodyfikowany: 2025-01-22 17:01

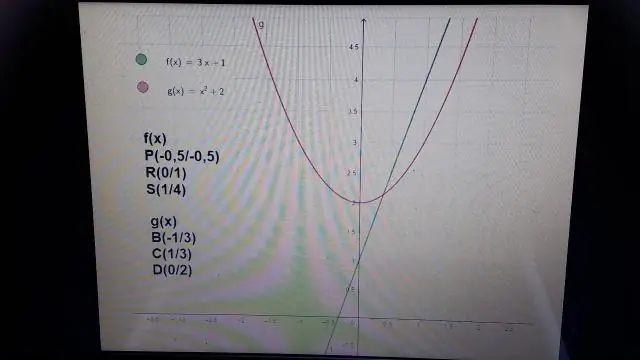

Przykłady funkcji. Funkcja jest mapowaniem ze zbioru wejść (domena) na zbiór możliwych wyjść (kodomena). Definicja funkcji opiera się na zbiorze uporządkowanych par, gdzie pierwszy element w każdej parze pochodzi z domeny, a drugi z kodomeny. Ostatnio zmodyfikowany: 2025-06-01 05:06

Plan 22 Najprostszym z dwupoziomowych eksperymentów czynnikowych jest plan, w którym dwa czynniki (powiedzmy czynnik i czynnik) są badane na dwóch poziomach. Pojedyncza replika tego projektu będzie wymagać czterech przebiegów () Efekty badane przez ten projekt to dwa główne efekty i efekt interakcji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Edycja obrazów w przestrzeni projektowej Cricut Otwórz przestrzeń projektową Cricut. Kliknij Prześlij obraz. Kliknij Przeglądaj. Wybierz projekt, który chcesz edytować. Powiększ fragment projektu, który chcesz zachować, i przytnij go tak blisko, jak to tylko możliwe. Za pomocą gumki możesz usunąć dodatkowe elementy projektu, których nie chcesz zachować. Ostatnio zmodyfikowany: 2025-01-22 17:01

Solr przechowuje ten indeks w katalogu o nazwie index w katalogu danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Domeny złośliwego oprogramowania. Strona Domeny złośliwego oprogramowania zawiera listę domen, o których wiadomo, że generują spam, hostują botnety, tworzą ataki DDoS i ogólnie zawierają złośliwe oprogramowanie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Niezależnie od tego, co możesz usłyszeć, a nawet przeczytać, totorrent nie jest w porządku bez VPN lub proxy BitTorrent. Totorrent bez VPN prosi o kłopoty. Bezpieczne torrentowanie dzięki NordVPN. Ostatnio zmodyfikowany: 2025-01-22 17:01

Co to jest LDA? Wybierz swój unikalny zestaw części. Wybierz, ile chcesz kompozytów. Wybierz, ile części chcesz na kompozyt (próbka z rozkładu Poissona). Wybierz, ile tematów (kategorii) chcesz. Wybierz liczbę między niezerową a dodatnią nieskończonością i nazwij ją alfa. Ostatnio zmodyfikowany: 2025-01-22 17:01

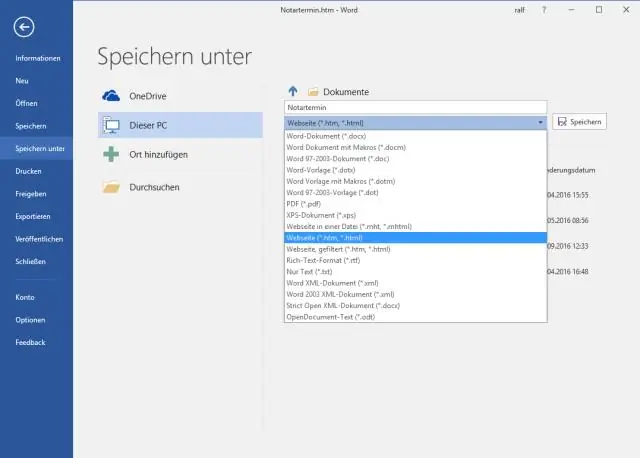

Aby znaleźć i zastosować szablon w programie Word, wykonaj następujące czynności: Na karcie Plik kliknij Nowy. W obszarze Dostępne szablony wykonaj jedną z następujących czynności: Aby użyć jednego z wbudowanych szablonów, kliknij opcję Szablony przykładowe, kliknij odpowiedni szablon, a następnie kliknij opcję Utwórz. Ostatnio zmodyfikowany: 2025-01-22 17:01

Proces jest prosty: użyj narzędzia django-admin, aby utworzyć folder projektu, podstawowe szablony plików i skrypt zarządzania projektami (manage.py). Użyj manage.py, aby utworzyć jedną lub więcej aplikacji. Zarejestruj nowe aplikacje, aby uwzględnić je w projekcie. Podłącz mapowanie adresów URL/ścieżek dla każdej aplikacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Charakterystyki pamięci flash to szybki dostęp, brak szumów i niewielkie rozpraszanie ciepła. Użytkownicy, którzy proszą o małą pojemność dysku, mogą kupić kartę pamięci flash. Zamiast tego, jeśli masz wysokie wymagania dotyczące pojemności, kup dysk twardy, który jest znacznie tani za gigabajt. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dostęp do poczty głosowej - Samsung Galaxy A5 Wybierz telefon. Naciśnij i przytrzymaj numer 1. Jeśli poczta głosowa nie jest skonfigurowana, wybierz Dodaj numer. Wybierz numer poczty głosowej. Wprowadź numer poczty głosowej i wybierz OK. Powtórz kroki 2-3, aby sprawdzić pocztę głosową. Ostatnio zmodyfikowany: 2025-01-22 17:01

Transfer i kopia zapasowa Samsung GalaxySMS Na stronie głównej kliknij „Utwórz kopię zapasową telefonu” i podłącz telefon Galaxy do komputera za pomocą kabla USB. Program automatycznie wykryje urządzenie i wyświetli je jako „Źródło”. Teraz wybierz „SMS” i kliknij „Rozpocznij kopiowanie”, a następnie wybierz lokalizację kopii zapasowej. Ostatnio zmodyfikowany: 2025-01-22 17:01

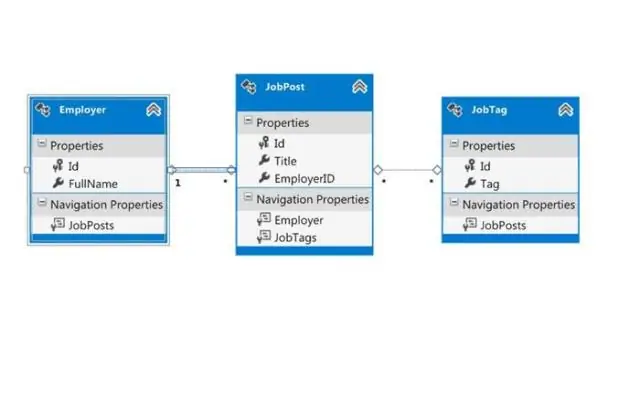

Entity Framework domyślnie obsługuje optymistyczną współbieżność. EF zapisuje dane jednostki w bazie danych, przy założeniu, że te same dane nie zostały zmienione od czasu załadowania jednostki. Jeśli stwierdzi, że dane uległy zmianie, zostanie zgłoszony wyjątek i przed ponowną próbą zapisania go należy rozwiązać konflikt. Ostatnio zmodyfikowany: 2025-01-22 17:01