W kategoriach komputerowych wtyczka (lub wtyczka, dodatek lub rozszerzenie) to składnik oprogramowania, który dodaje określoną funkcję do istniejącego programu komputerowego. Innymi słowy, wtyczki umożliwiają wykonywanie dodatkowych funkcji poza domyślnymi funkcjami, do których przeznaczone jest dane oprogramowanie lub strona internetowa. Ostatnio zmodyfikowany: 2025-01-22 17:01

GoogLeNet to wstępnie wytrenowany model, który został przeszkolony na podzbiorze bazy danych ImageNet, który jest używany w ImageNet Large-Scale Visual Recognition Challenge (ILSVRC). Ostatnio zmodyfikowany: 2025-06-01 05:06

Aby wysyłać żądania SOAP za pomocą programu Postman: Podaj punkt końcowy SOAP jako adres URL. Jeśli używasz WSDL, podaj ścieżkę do WSDL jako adres URL. Ustaw metodę żądania na POST. Otwórz surowy edytor i ustaw typ treści na „text/xml”. W treści żądania zdefiniuj zgodnie z wymaganiami znaczniki SOAP Envelope, Header i Body. Ostatnio zmodyfikowany: 2025-01-22 17:01

Strategia potwierdzona przez badania, POW to urządzenie mnemoniczne zaprojektowane, aby pomóc uczniom w układaniu dowolnego rodzaju pisma. TREE jest również narzędziem mnemonicznym, którego uczniowie mogą używać do porządkowania swoich pomysłów. organizować i generować notatki i pomysły dla każdej części DRZEWA. Ostatnio zmodyfikowany: 2025-01-22 17:01

Biblioteki statyczne, które można ponownie wykorzystać w wielu programach, są zablokowane w programie w czasie kompilacji. W przeciwieństwie do tego, biblioteka dynamiczna może być modyfikowana bez konieczności ponownej kompilacji. Ponieważ biblioteki dynamiczne znajdują się poza plikiem wykonywalnym, program musi wykonać tylko jedną kopię plików biblioteki w czasie kompilacji. Ostatnio zmodyfikowany: 2025-06-01 05:06

Kliknij kartę „Niestandardowe” u góry okna Kolory, aby ustawić wartość RGB. Wybierz „RGB” z listy rozwijanej Model koloru. Wpisz wartości czerwony, zielony i niebieski odpowiednio w polach Czerwony, Zielony i Niebieski. Jeśli nie znasz dokładnych wartości RGB, możesz użyć selektora kolorów na górze, aby wybrać kolor. Ostatnio zmodyfikowany: 2025-01-22 17:01

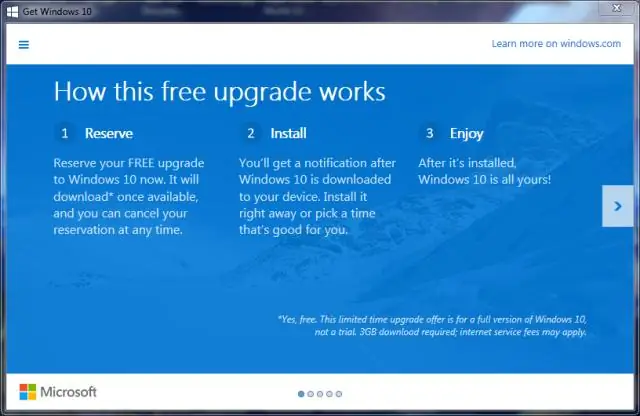

5 wskazówek dotyczących zarządzania kosztami licencjonowania Microsoft Uzyskaj „nieograniczone prawa do wirtualizacji” dzięki licencji Datacenter. Zdecyduj, czy warto skorzystać z pakietu Software Assurance. Unikaj przepłacania za Windows 7. Poznaj opcje pulpitu wirtualnego. Nie bój się negocjować. Ostatnio zmodyfikowany: 2025-01-22 17:01

Został opracowany w ramach inicjatywy Open Systems Interconnection (OSI). W swojej najbardziej podstawowej formie dzieli architekturę sieciową na siedem warstw, które, od góry do dołu, to warstwy aplikacji, prezentacji, sesji, transportu, sieci, łącza danych i warstwy fizyczne. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dzięki wdrożeniom kroczącym Elastic Beanstalk dzieli instancje EC2 środowiska na partie i wdraża nową wersję aplikacji w jednej partii na raz, pozostawiając pozostałe instancje w środowisku ze starą wersją aplikacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby zaimportować pojedynczą wizytówkę vCard do programu Outlook Otwórz program Outlook i wybierz opcję Plik > Importuj i eksportuj, pojawi się okno dialogowe Kreator importu i eksportu. Wybrano Importuj plik VCARD (.vcf), kliknij Dalej. Znajdź i wybierz lokalizację VCARD, kliknij Otwórz. Kliknij swoje kontakty w lewym panelu nawigacyjnym. Ostatnio zmodyfikowany: 2025-01-22 17:01

Otwórz Gmaila w Chrome i kliknij ProtocolHandlericon. Zezwól Gmailowi na otwieranie wszystkich linków w e-mailach. Procedura: Kliknij Plik > Opcje > Poczta. W obszarze Utwórz wiadomości kliknij Opcje edytora. Kliknij Opcje autokorekty. Kliknij kartę Autoformatowanie podczas pisania. Usuń zaznaczenie pola wyboru Ścieżki internetowe i sieciowe z hiperłączami. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby sparować Touch ID z rękawiczkami, po prostu otwórz aplikację Ustawienia iPhone'a i przejdź do Touch ID i kod dostępu. Następnie dotknij przycisku „Dodaj odcisk palca”. Następnie postępuj zgodnie z instrukcjami i unieś palec (w rękawiczce) na przycisku głównym. Rób to, dopóki nie sparujesz telefonu palcem. Ostatnio zmodyfikowany: 2025-01-22 17:01

W javie jest to operator bitowy. Od bitowych i bitowych operatorów przesunięcia: jednoargumentowy operator dopełnienia bitowego ' ~' odwraca wzorzec bitowy; można go zastosować do dowolnego typu integralnego, co oznacza, że każde „0” jest „1” i każde „1” jest „0”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Szyfrowanie symetryczne jest algorytmem dwukierunkowym, ponieważ algorytm matematyczny jest odwracany podczas deszyfrowania wiadomości za pomocą tego samego tajnego klucza. Szyfrowanie symetryczne, jest również popularnie nazywane jako szyfrowanie kluczem prywatnym i szyfrowanie kluczem bezpiecznym. Ostatnio zmodyfikowany: 2025-01-22 17:01

Reguła bezpieczeństwa definiuje fizyczne zabezpieczenia jako: Może to wykraczać poza rzeczywiste biuro i może obejmować domy pracowników lub inne fizyczne miejsca, w których mają oni dostęp do EPHI. Dobrym przykładem zabezpieczeń fizycznych są kontrole dostępu do obiektów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Do rysowania łuków lub okręgów używamy metod arc() lub arcTo(). Rysuje łuk, którego środek znajduje się w pozycji (x, y) o promieniu r zaczynającym się od startAngle i kończącym się na endAngle, idąc w podanym kierunku wskazanym przez przeciwnie do ruchu wskazówek zegara (domyślnie zgodnie z ruchem wskazówek zegara). Ostatnio zmodyfikowany: 2025-01-22 17:01

Elastic Load Balancing (ELB) to usługa równoważenia obciążenia dla wdrożeń Amazon Web Services (AWS). ELB automatycznie dystrybuuje przychodzący ruch aplikacji i skaluje zasoby, aby sprostać wymaganiom ruchu. ELB pomaga zespołowi IT dostosować wydajność do przychodzących aplikacji i ruchu sieciowego. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak wyświetlić dziennik aktualizacji programu VirusScan Enterprise Kliknij Start, Programy, McAfee, Konsola programu VirusScan. Kliknij prawym przyciskiem myszy AutoUpdate i wybierz Wyświetl dziennik. Zobaczysz najnowszą aktualizację na dole dziennika. Ostatnio zmodyfikowany: 2025-01-22 17:01

Używane języki: JavaScript. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak zsynchronizować iPoda innej osoby bez utraty utworów Otwórz iTunes. Podłącz iPoda do komputera za pomocą kabla USB. Kliknij iPoda wymienionego w sekcji „Urządzenia” w bibliotece iTunes. Kliknij kartę „Podsumowanie”, a następnie zaznacz pole „Ręcznie zarządzaj muzyką i filmami”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Agile to metodologia rozwoju oparta na podejściu iteracyjnym i przyrostowym. Scrum to jedno z wdrożeń metodyki zwinnej. W którym kompilacje przyrostowe są dostarczane do klienta co dwa do trzech tygodni. Scrum wspiera samoorganizujący się, wielofunkcyjny zespół. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dane z badań ilościowych - takie jak wielkość rynku, dane demograficzne i preferencje użytkowników - dostarczają ważnych informacji przy podejmowaniu decyzji biznesowych. Badania jakościowe dostarczają cennych danych do wykorzystania w projektowaniu produktu - w tym danych o potrzebach użytkowników, wzorcach zachowań i przypadkach użycia. Ostatnio zmodyfikowany: 2025-01-22 17:01

Powierzchnia ekranu wyświetlacza antyodblaskowego po prostu nie jest zbyt twarda - błyszczące szkło jest twardsze, ale nadal można je oznaczyć. Używanie wysokiej jakości ściereczki z mikrowłókien z 70% roztworem wody/30% alkoholu izopropylowego to dobry sposób na usunięcie śladów, jeśli nie są trwałe. Ostatnio zmodyfikowany: 2025-06-01 05:06

Czym jest kontekst w Androidzie? Jest to kontekst aktualnego stanu aplikacji. Może służyć do uzyskiwania informacji dotyczących aktywności i aplikacji. Można go użyć do uzyskania dostępu do zasobów, baz danych, wspólnych preferencji itp. Zarówno klasa Activity, jak i Application rozszerzają klasę Context. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zmień typ poziomu serwera Minecraft Na stronie Pliki konfiguracyjne wybierz Ustawienia serwera. Znajdź opcję o nazwie typ poziomu i wprowadź żądany typ poziomu: DOMYŚLNY, PŁASKI, LARGEBIOMES lub WZMOCNIONY. Po ustawieniu preferowanego typu poziomu zapisz ustawienia, przewijając w dół strony i klikając niebieski przycisk Zapisz. Ostatnio zmodyfikowany: 2025-06-01 05:06

Średnio 63 Mb/s TERAZ tylko w obszarach sieci szerokopasmowej. Prędkość różni się znacznie w zależności od lokalizacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Naciśnij przycisk Windows na ekranie lub klawiaturze i wpisz „Menedżer urządzeń”. W oknie Menedżera urządzeń znajdź opcję Kontrolery dźwięku, wideo i gier i rozwiń ją. Kliknij prawym przyciskiem myszy urządzenie Plantronics i wybierz opcję „Odinstaluj”. Odłącz zestaw słuchawkowy i uruchom ponownie komputer. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby obsłużyć wydajne zapytania o współrzędne geoprzestrzenne, MongoDB udostępnia dwa specjalne indeksy: indeksy 2d i 2indeksy sferyczne używane do geometrii płaskiej podczas zwracania wyników geometria sferyczna do zwracania wyników. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tak, to może działać. Przełączniki 3-drogowe to spdt (jednobiegunowe, podwójne) z 3 zaciskami śrubowymi, a zwykłe przełączniki to spst (jednobiegunowe, jednobiegunowe) z 2 zaciskami śrubowymi. Wystarczy wybrać właściwe dwa styki i gotowe. Multimetr to szybki sposób, aby dowiedzieć się, których zacisków użyć. Ostatnio zmodyfikowany: 2025-01-22 17:01

Analiza algorytmów jest ważną częścią szerszej teorii złożoności obliczeniowej, która zapewnia teoretyczne szacunki zasobów potrzebnych każdemu algorytmowi rozwiązującemu dany problem obliczeniowy. Szacunki te dają wgląd w rozsądne kierunki poszukiwania wydajnych algorytmów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Monitor składa się z obwodów, ekranu, zasilacza, przycisków do regulacji ustawień ekranu i obudowy, w której znajdują się wszystkie te elementy. Podobnie jak większość wczesnych telewizorów, pierwsze monitory komputerowe składały się z CRT (promieniowania katodowego) i ekranu fluorescencyjnego. Ostatnio zmodyfikowany: 2025-06-01 05:06

Internet rzeczy (IoT) to zbiór połączonych ze sobą urządzeń fizycznych, które mogą monitorować, raportować, wysyłać i wymieniać dane. W łańcuchu dostaw urządzenia Internetu Rzeczy są skutecznym sposobem śledzenia i uwierzytelniania produktów i przesyłek za pomocą GPS i innych technologii. Ostatnio zmodyfikowany: 2025-01-22 17:01

Instrukcja pętli WHILE wykonuje blok instrukcji, dopóki warunek nie zmieni się na fałsz. W instrukcji pętli WHILE PostgreSQL ocenia warunek przed wykonaniem bloku instrukcji. Jeśli warunek jest prawdziwy, blok instrukcji jest wykonywany, dopóki nie zostanie oceniony jako fałszywy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Microsoft, który otworzył swoje pierwsze biuro w Japonii w 1986 roku, również ma swoje logo na froncie sklepu. Ostatnio zmodyfikowany: 2025-01-22 17:01

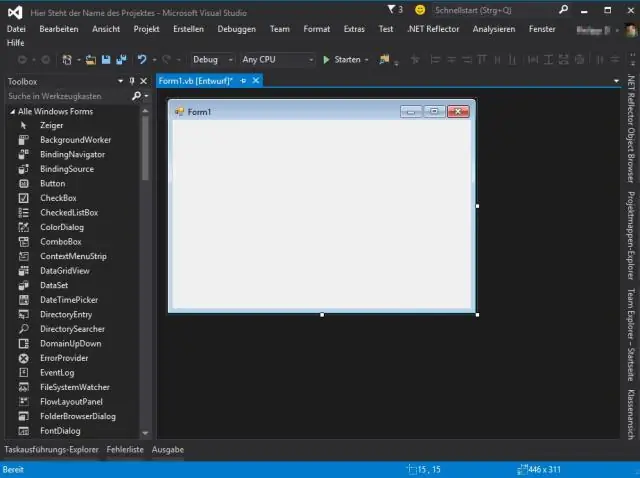

Dodawanie zestawu do projektu Zlokalizuj folder References w Eksploratorze rozwiązań programu Visual Studio. Kliknij prawym przyciskiem myszy folder References i wybierz opcję menu Add Reference, aby otworzyć okno dialogowe Add Reference. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zwykle baterie do notebooków są objęte roczną (1) pomocą gwarancyjną. Ostatnio zmodyfikowany: 2025-01-22 17:01

Rozwiązaniem problemu Fitbit jest FitbitAce, nowy tracker fitness dla dzieci w wieku 8 lat i starszych, który wygląda jak Alta HR, bez czujnika tętna. Ma pięć dni pracy na baterii i mniejszą, ale regulowaną opaskę zaprojektowaną na nadgarstki dla dzieci. Ostatnio zmodyfikowany: 2025-01-22 17:01

Inicjowanie zmiennej oznacza określenie początkowej wartości, która ma być do niej przypisana (tj. zanim zostanie w ogóle użyta). Zauważ, że zmienna, która nie jest zainicjalizowana nie ma zdefiniowanej wartości, dlatego nie może być używana, dopóki nie zostanie jej przypisana taka wartość. Ostatnio zmodyfikowany: 2025-01-22 17:01

Clrscr() Funkcja w C h' (plik nagłówkowy wejścia i wyjścia konsoli) używana do czyszczenia ekranu konsoli. Jest to funkcja predefiniowana, za pomocą tej funkcji możemy wyczyścić dane z konsoli (Monitora). Ostatnio zmodyfikowany: 2025-01-22 17:01

Należy postępować zgodnie z instrukcjami dodawania pakietów Bootstrapper do folderu programu Visual Studio 2015. 1 Odpowiedz kliknij prawym przyciskiem myszy plik exe (w moim przypadku vcredist.exe) wybierz 'właściwości' wybierz 'podpisy cyfrowe' wybierz górny podpis (sha1) naciśnij 'Szczegóły' naciśnij 'Wyświetl certyfikat' wybierz 'Zakładka Szczegóły' wybierz 'Publiczny Klucz. Ostatnio zmodyfikowany: 2025-01-22 17:01