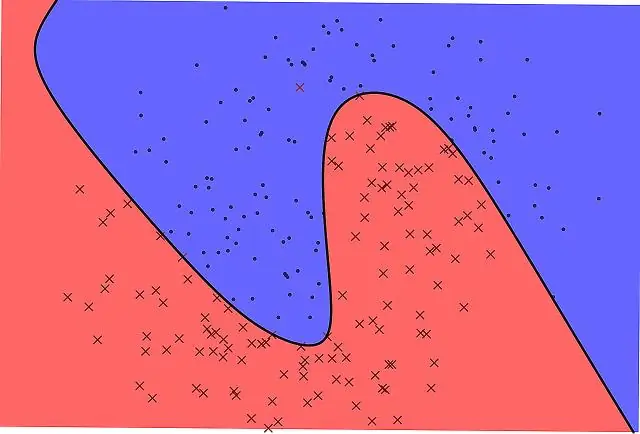

Odpowiedź: Funkcja sigmoidalna ma dwie poziome asymptoty, y=0 i y=1. Funkcja jest zdefiniowana w każdym punkcie x. Więc nie ma asymptotyki pionowej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przykłady systemów wbudowanych obejmują pralki, drukarki, samochody, kamery, maszyny przemysłowe i inne. Jeśli się zastanawiasz, tak, telefony komórkowe i tablety są również uważane za systemy wbudowane. Systemy wbudowane są nazywane tak, ponieważ są częścią większego urządzenia, zapewniając specjalną funkcję. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli zewnętrzny dysk twardy jest zainfekowany wirusem, istnieje duże prawdopodobieństwo, że oprogramowanie antywirusowe – jeśli jest zainstalowane na komputerze – wykryje wirusa zaraz po podłączeniu dysku twardego do komputera. Jeśli Twój program antywirusowy nie skanuje automatycznie dysku twardego i nie wykrywa wirusa, możesz to zrobić ręcznie. Ostatnio zmodyfikowany: 2025-06-01 05:06

Przekazywanie wiadomości e-mail z usługi Outlook.com na inny adres e-mail Wybierz ikonę koła zębatego Ustawienia (⚙) na pasku narzędzi programu Outlook w sieci Web. Wybierz Wyświetl wszystkie ustawienia programu Outlook. W oknie dialogowym Ustawienia wybierz opcję Poczta >Przekazywanie dalej. Zaznacz pole wyboru Włącz przekazywanie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Strefa postojowa lub strefa lądowania to pośredni obszar przechowywania używany do przetwarzania danych podczas procesu wyodrębniania, przekształcania i ładowania (ETL). Obszar przemieszczania danych znajduje się między źródłami danych a celami danych, którymi często są hurtownie danych, hurtownie danych lub inne repozytoria danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Podczas wysyłania załącznika do wiadomości e-mail należy zwrócić uwagę na pewne rzeczy. Nie pozwól, aby treść wiadomości była zbyt długa podczas wysyłania załącznika w formalnym e-mailu. Użycie słowa „Zamknięty” jest niewłaściwe w mediach elektronicznych. Unikaj niepowiązanych spraw. Unikaj załączania bardzo ciężkich plików do wiadomości e-mail. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby zobaczyć otwarte pliki, kliknij prawym przyciskiem myszy na komputerze. Wybierz Zarządzaj. Kliknij Role – Usługi plików – Zarządzanie udziałami i przechowywaniem. Wybierz Akcja, a następnie zarządzaj otwartymi plikami. Ostatnio zmodyfikowany: 2025-06-01 05:06

Na początku Unity Learn zaoferuje sześć bezpłatnych kursów obejmujących tematy dla początkujących, średniozaawansowanych i zaawansowanych. Poszukaj jeszcze więcej kursów już wkrótce. Abyś był na bieżąco z Twoimi celami, Unity Learn pozwala również śledzić postępy po ukończeniu tych kursów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przejdź do karty Ankieta i wybierz pytanie, które chcesz zmienić. Kliknij szary bieg po lewej, aby uzyskać dostęp do Opcji pytań i wybierz Przekoduj wartości. Kliknij pola wyboru Rekoduj wartości i/lub Nazewnictwo zmiennych (wartości i nazwy pojawią się obok opcji odpowiedzi). Ostatnio zmodyfikowany: 2025-06-01 05:06

Przepustowość sieci to zdolność łącza komunikacyjnego sieci przewodowej lub bezprzewodowej do przesyłania maksymalnej ilości danych z jednego punktu do drugiego za pośrednictwem sieci komputerowej lub połączenia internetowego w określonym czasie - zwykle trwa to jedna sekunda. Synonim pojemności, przepustowość opisuje szybkość przesyłania danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Nagrywanie narracji podczas prezentacji W widoku normalnym zaznacz slajd, od którego chcesz rozpocząć nagrywanie. Na karcie Pokaz slajdów w grupie konfigurującej kliknij pozycję Rejestruj narrację. Kliknij Ustaw poziom mikrofonu, postępuj zgodnie ze wskazówkami, aby ustawić poziom mikrofonu, a następnie kliknij OK. Ostatnio zmodyfikowany: 2025-01-22 17:01

Rozdzielanie instrukcji ¶ Podobnie jak w C lub Perlu, PHP wymaga, aby instrukcje były zakończone średnikiem na końcu każdej instrukcji. Znacznik zamykający bloku kodu PHP automatycznie oznacza średnik; nie musisz mieć średnika kończącego ostatnią linię bloku PHP. Ostatnio zmodyfikowany: 2025-01-22 17:01

Najlepszym sposobem na wzmocnienie argumentu jest wzmocnienie założenia. Pierwszym krokiem do tych pytań jest przeczytanie pytania i przeformułowanie go. Następnie przeczytaj argument i podziel go na przesłanki i wnioski. Upewnij się, że szukasz również założenia lub nieobsługiwanej przesłanki. Ostatnio zmodyfikowany: 2025-01-22 17:01

Poruszanie myszą: przesuń w dowolnym miejscu na ekranie (tylko w trybie gładzika). Kliknięcie lewym przyciskiem: dotknij ekranu. Kliknięcie prawym przyciskiem: dotknij ekranu dwoma palcami (tylko w trybie gładzika). Kliknięcie środkowym: dotknij ekranu trzema palcami (tylko w trybie gładzika). Ostatnio zmodyfikowany: 2025-01-22 17:01

Klasa Arrays w Javie. Pakiet util jest częścią Java Collection Framework. Ta klasa zapewnia statyczne metody dynamicznego tworzenia i uzyskiwania dostępu do tablic Java. Składa się wyłącznie z metod statycznych oraz metod klasy Object. Metody tej klasy mogą być używane przez samą nazwę klasy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Otwórz Panel sterowania->Narzędzia administracyjne->Zarządzanie komputerem. Otwórz Usługi i aplikacje->Kolejkowanie wiadomości. Aby dodać kolejkę, wybierz Nowy->Prywatna kolejka z menu kontekstowego. Pojawi się okno dialogowe Nowa kolejka. W razie potrzeby zaznacz pole Transakcyjne. Następnie kliknij OK. Ostatnio zmodyfikowany: 2025-01-22 17:01

Podsumowując, oto 5 sposobów na podzbiór ramki danych w R: Podzbiór za pomocą nawiasów, wyodrębniając żądane wiersze i kolumny. Podzestaw za pomocą nawiasów, pomijając wiersze i kolumny, których nie chcemy. Podzbiór za pomocą nawiasów w połączeniu z funkcją who() i operatorem %in%. Podzbiór za pomocą funkcji subset(). Ostatnio zmodyfikowany: 2025-01-22 17:01

Włącz tryb debugowania USB w telefonie z Androidem. Otwórz Droid@screen na swoim komputerze. Wprowadź lokalizację adb.exe, wpisując „C: UsersYour Account NameAppDataLocalAndroidandroid-sdkplatform-toolsadb.exe”. Podłącz urządzenie z Androidem do komputera za pomocą kabla USB, aby móc wyświetlać ekran mobilny na komputerze. Ostatnio zmodyfikowany: 2025-06-01 05:06

Haszowanie służy do sprawdzania integralności treści poprzez wykrywanie wszystkich modyfikacji, a następnie zmian w wyniku skrótu. Szyfrowanie koduje dane głównie w celu zachowania poufności i bezpieczeństwa danych. Wymaga klucza prywatnego do funkcji odwracalnej zaszyfrowanego tekstu na zwykły tekst. Ostatnio zmodyfikowany: 2025-01-22 17:01

MIT łączy siły z Google, aby stworzyć następną generację popularnego wizualnego języka programowania „Scratch”. Partnerzy pracują nad otwartą wersją języka o nazwie „Scratch Blocks” opartą na Blockly, własnym wizualnym kodzie programowania Google. Ostatnio zmodyfikowany: 2025-01-22 17:01

Według tego, co przeczytałem, Japonia jest najtańszym miejscem na świecie do zakupu iPada. Przy obecnym kursie jena do dolara australijskiego, 5% zwrotu podatku, wszędzie jest to dobra okazja. Ostatnio zmodyfikowany: 2025-06-01 05:06

Pamięć robocza. krótka, natychmiastowa pamięć dla ograniczonej ilości materiału, który aktualnie przetwarzasz; również aktywnie koordynuje Twoje bieżące czynności umysłowe. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jakie są najlepsze tabletki dla dzieci? Najlepszy ogólnie: Apple iPad Mini 2. Najlepszy wytrzymały tablet: Amazon Fire HD 8 Kids Edition. Najlepsze wrażenia z oglądania: Amazon Fire 10 HD Kids Edition. Najlepsza wartość: Amazon Fire 7 Kids Edition. Najlepszy ze względu na wszechstronność: Kurio Smart. Najlepsze dla młodszych dzieci: LeapFrog Epic. Ostatnio zmodyfikowany: 2025-06-01 05:06

Kliknij prawym przyciskiem myszy (klawisz Control) typ pliku, który chcesz zawsze otwierać za pomocą VLC. Kliknij „Uzyskaj informacje”. W sekcji „Otwórz za pomocą” wybierz VLC z menu rozwijanego. Aby zastosować tę zmianę do wszystkich plików tego typu, kliknij przycisk „Zmień wszystko”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Do właściwego zacisku regulatora należy podłączyć trzy przewody. Przyspawaj uchwyt regulatora do ramy ciągnika. Przymocuj regulator do uchwytu. Podłącz dodatni przewód akumulatora - zwykle czerwony - do regulatora. Polaryzuj generator lub alternator przez regulator. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jawa. Język. Klasa podwójna w Javie toString(): Zwraca ciąg znaków odpowiadający podwójnej wartości. valueOf(): zwraca obiekt Double zainicjowany z podaną wartością. parseDouble(): zwraca podwójną wartość poprzez parsowanie ciągu. byteValue(): zwraca wartość bajtu odpowiadającą temu podwójnemu obiektowi. Ostatnio zmodyfikowany: 2025-01-22 17:01

13 wskazówek dotyczących pisania przydatnych testów jednostkowych. Testuj jedną rzecz na raz w izolacji. Postępuj zgodnie z regułą AAA: Aranżuj, działaj, potwierdzaj. Napisz najpierw proste testy „szybkiej piłki w dół”. Testuj przez granice. Jeśli możesz, przetestuj całe spektrum. Jeśli to możliwe, zakryj każdą ścieżkę kodu. Napisz testy, które ujawniają błąd, a następnie go napraw. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wyświetl dziennik funkcji AppLocker w Podglądzie zdarzeń Otwórz Podgląd zdarzeń. Aby to zrobić, kliknij Start, wpisz eventvwr. msc, a następnie naciśnij klawisz ENTER. W drzewie konsoli w obszarze Dzienniki aplikacji i usługMicrosoftWindows kliknij dwukrotnie AppLocker. Ostatnio zmodyfikowany: 2025-01-22 17:01

Nie możesz mieć indeksu UNIQUE w kolumnie tekstowej w MySQL. Jeśli chcesz indeksować w polu TEKST lub BLOB, musisz w tym celu określić stałą długość. Z dokumentacji MySQL: Kolumny BLOB i TEXT również mogą być indeksowane, ale należy podać długość prefiksu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Podsumowanie lekcji Facylitacja społeczna to teoria, która ma na celu wyjaśnienie związku między wykonywaniem zadań a obecnością innych osób podczas wykonywania tych zadań. Zajonc i jego koledzy odkryli, że ludzie lepiej wykonują proste, znajome zadania przed publicznością. Ostatnio zmodyfikowany: 2025-01-22 17:01

Programowanie deklaratywne używa Programista pisze instrukcje w DSL o nazwie Structured Query Language (SQL) do sterowania bazą danych. Narzędzia do zarządzania konfiguracją, takie jak Chef, Puppet i Microsoft PowerShell Desired State Configuration (DSC), wszystkie wykorzystują deklaratywne podejście programistyczne. Ostatnio zmodyfikowany: 2025-01-22 17:01

Nadpróbkowanie fazy, znane również jako „Bez zawijania fazy”, to technika mająca na celu zmniejszenie lub wyeliminowanie artefaktu zawijania. Jak opisano w poprzednim pytaniu i odpowiedzi, zawijanie fazy, forma aliasingu, występuje, gdy anatomiczne wymiary obiektu przekraczają zdefiniowane pole widzenia (FOV). Ostatnio zmodyfikowany: 2025-01-22 17:01

FreeDOS to darmowe narzędzie typu open source, które zapewnia środowisko takie jak system operacyjny DOS. Jest przede wszystkim ukierunkowany na możliwość grania w klasyczne gry DOS, uruchamiania starszego oprogramowania biznesowego lub opracowywania systemów wbudowanych, które mogą działać w systemie DOS (zamiast bardziej nowoczesnych alternatyw). Ostatnio zmodyfikowany: 2025-01-22 17:01

H.323 i SIP są obecnie używane do kontroli połączeń i wdrażania sieci telefonii pakietowej dostawcy usług sygnalizacyjnych. Podczas gdy każdy protokół kontroli połączeń i sygnalizacji ma zalety i wady w różnych segmentach sieci operatora, rozwiązania Cisco umożliwiają dostawcom usług korzystanie z H. Ostatnio zmodyfikowany: 2025-01-22 17:01

Usuń historię, pamięć podręczną i pliki cookie Aby wyczyścić historię i pliki cookie, przejdź do Ustawienia > Safari i dotknij Wyczyść historię i dane witryny. Aby wyczyścić pliki cookie i zachować historię, wybierz Ustawienia > Safari > Zaawansowane > Dane witryny, a następnie stuknij Usuń wszystkie dane witryny. Ostatnio zmodyfikowany: 2025-01-22 17:01

Naukowe nazwy gatunków pisane są kursywą. Nazwa rodzaju jest zawsze pisana wielkimi literami i jest pisana jako pierwsza; specyficzny epitet występuje po nazwie rodzaju i nie jest pisany wielką literą. Ostatnio zmodyfikowany: 2025-01-22 17:01

4 odpowiedzi. Domyślnie MongoDB nasłuchuje połączeń od klientów na porcie 27017 i przechowuje dane w katalogu /data/db. Jeśli chcesz, aby mongod przechowywał pliki danych w ścieżce innej niż /data/db, możesz określić dbPath. dbPath musi istnieć przed uruchomieniem mongod. Ostatnio zmodyfikowany: 2025-01-22 17:01

Format szablonu zasobów platformy Azure to JSON. Ten szablon to prosty plik JSON. Jest to plik o otwartym standardzie, który jest zdefiniowany z JavaScript. Plik JSON zawiera zestaw wartości i nazw. Ostatnio zmodyfikowany: 2025-01-22 17:01

RFID i jego wpływ na zarządzanie łańcuchem dostaw. RFID (Radio Frequency Identification) to forma komunikacji danych o bardzo małej mocy między skanerem RFID a tagiem RFID. Tagi są umieszczane na dowolnej liczbie przedmiotów, od pojedynczych części po etykiety wysyłkowe. Ostatnio zmodyfikowany: 2025-01-22 17:01

Z bayesowskiego punktu widzenia formułujemy regresję liniową przy użyciu rozkładów prawdopodobieństwa, a nie szacunków punktowych. Model dla Bayesowskiej regresji liniowej z odpowiedzią próbkowaną z rozkładu normalnego to: Wynik y jest generowany z rozkładu normalnego (gaussowskiego) charakteryzującego się średnią i wariancją. Ostatnio zmodyfikowany: 2025-01-22 17:01