Cx_Freeze to zestaw skryptów i modułów do zamrażania skryptów Pythona w plikach wykonywalnych w podobny sposób, jak robią to py2exe i py2app. W przeciwieństwie do tych dwóch narzędzi, cx_Freeze jest wieloplatformowy i powinien działać na każdej platformie, na której działa sam Python. Obsługuje Python 3.5 lub nowszy. Jeśli potrzebujesz wsparcia dla Pythona 2. Ostatnio zmodyfikowany: 2025-01-22 17:01

Prywatna sieć w organizacji przypominająca Internet. Typ topologii sieci, w której każde urządzenie jest podłączone do wspólnego kabla, zwanego również szkieletem. Ta sieć, znana również jako sieć hierarchiczna, jest często używana do udostępniania danych w całej firmie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby zalogować się do routera, przejdź do http://192.168.1.1/ w przeglądarce internetowej. Login to root, hasło to admin. Skonfiguruj swój bardzo dobry router zgodnie z potrzebami. Ostatnio zmodyfikowany: 2025-01-22 17:01

Odwiedź strefę samoobsługową w dowolnej lokalizacji FedEx Office i drukuj swoje ponadwymiarowe projekty drukowania przez USB w plikach PDF, JPEG lub TIFF. Odbitki w kolorze akcentującym zaczynają się już od 1,99 USD za stopę kwadratową. Ostatnio zmodyfikowany: 2025-01-22 17:01

Najpierw musisz zadeklarować zmienną o żądanym typie tablicy. Po drugie, musisz przydzielić pamięć, która będzie przechowywać tablicę, używając new i przypisać ją do zmiennej tablicowej. Tak więc w Javie wszystkie tablice są alokowane dynamicznie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Chroniony oznacza, że urządzenie przeciwprzepięciowe chroni Twój sprzęt. Uziemiony oznacza, że sprzęt jest odpowiednio uziemiony (co powinno być wymagane w celu odpowiedniej ochrony sprzętu). Tak, możesz podłączyć komputer/telewizor do gniazdka. Ostatnio zmodyfikowany: 2025-01-22 17:01

Cena detaliczna: 175 USD za nauczyciela za 12-miesięczny dostęp (do trzech klas po 30 uczniów każda); 25 USD za każdą dodatkową klasę 30 uczniów. Tak więc 4 klasy/120 uczniów, 200 dolarów; i 5 klas/150 uczniów, $225. Ostatnio zmodyfikowany: 2025-01-22 17:01

Możemy zamknąć okno lub ramkę AWT, wywołując dispose() lub System. exit() wewnątrz metody windowClosing(). Metoda windowClosing() znajduje się w interfejsie WindowListener i klasie WindowAdapter. Klasa WindowAdapter implementuje interfejsy WindowListener. Ostatnio zmodyfikowany: 2025-01-22 17:01

Klasa Assert udostępnia zestaw metod asercji przydatnych do pisania testów. Metody attachNotNull() sprawdzają, czy obiekt ma wartość null, czy nie. Jeśli ma wartość null, zgłasza błąd AssertionError. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jest używany w środowiskach enterprise, SMB i ROBO. Agenci: Dzięki Data Domain możesz tworzyć kopie zapasowe bezpośrednio w pamięci masowej ochrony bez użycia agenta. W przypadku korzystania z Data Domain z oprogramowaniem Dell EMC Data Protection lub innymi aplikacjami do tworzenia kopii zapasowych od konkurencji wymagany jest agent. Ostatnio zmodyfikowany: 2025-01-22 17:01

Plik mobi Pobierz i zainstaluj Kindle na PC zgodnie z instrukcją podaną w linku. (Musisz mieć konto Amazon – bezpłatne.) Przejdź do zapisanego pliku mobi, kliknij prawym przyciskiem myszy, wybierz „Otwórz za pomocą” > „Kindle na PC”, a ebook (powinien) się otworzyć. Ostatnio zmodyfikowany: 2025-06-01 05:06

Odpowiedział 17 lutego 2017 · Autor ma 1,3 tys. odpowiedzi i 1 mln wyświetleń odpowiedzi. Warstwa 2 lub protokół warstwy łącza danych to IP, IPX i Appletalk oraz adres MAC u do wysłania pakietu. Protokoły warstwy 3 lub sieci to protokoły routingu BGP, EIGRP, RIP, OSPF i używane do wysyłania pakietów przez sieć. Ostatnio zmodyfikowany: 2025-01-22 17:01

Odnoszący sukcesy programiści Microsoft Certified Solutions (MCSD) zwykle mają tytuł licencjata i 1-2 lata doświadczenia. Badają opcje, przygotowują się do egzaminów, zdobywają certyfikaty i przechodzą do dalszej certyfikacji, a ich średnia roczna pensja wynosi 98 269 USD. Ostatnio zmodyfikowany: 2025-01-22 17:01

Autoryzacja tokena odbywa się za pomocą tokenów JSON Web Token (JWT), które składają się z trzech części: nagłówka, ładunku i klucza tajnego (współdzielonego między klientem a serwerem). JWS jest również zakodowaną jednostką podobną do JWT, mającą nagłówek, ładunek i wspólny sekret. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wykorzystaj. Tablice. Metoda copyOf(int[] original,int newLength) kopiuje określoną tablicę, obcinając lub dopełniając zerami (jeśli to konieczne), aby kopia miała określoną długość. Dla wszystkich indeksów, które są ważne zarówno w oryginalnej tablicy, jak i kopii, obie tablice będą zawierać identyczne wartości. Ostatnio zmodyfikowany: 2025-01-22 17:01

Obudowa utrzymuje komponenty w chronionym środowisku dla optymalnego funkcjonowania. Obudowy zawierają otwory wentylacyjne, które zapewniają przepływ powietrza i utrzymują komputer w odpowiedniej temperaturze. Obudowy zapewniają również interfejs użytkownika, w tym przycisk zasilania, dostęp do dysków i wtyczki dla urządzeń peryferyjnych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Po prostu przejdź do ustawień wideo, kliknij „shaders”, a następnie kliknij „shaders Pack Folder” w lewym dolnym rogu. Spowoduje to otwarcie folderu, do którego wystarczy przeciągnąć i upuścić pakiet shaderów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Elementy typu „ukryty”pozwól programistom internetowym zawierać dane, których użytkownicy nie mogą zobaczyć ani zmodyfikować po przesłaniu formularza. Na przykład identyfikator treści, która jest aktualnie zamawiana lub edytowana, lub unikalny token bezpieczeństwa. Ostatnio zmodyfikowany: 2025-01-22 17:01

Lipiec 2015. Ostatnio zmodyfikowany: 2025-01-22 17:01

Najlepszy ogólnie: butelka dla niemowląt Comotomo Natural-Feel. Najlepszy budżet: butelka Tommee Tippee bliżej natury. Najlepsze do karmienia kombinowanego: butelka Philips Avent SCF010/47 Natural 4 uncje. Najlepsza do łatwego zatrzaskiwania: Butelka Munchkin LATCH bez BPA. Najlepsze szkło: Dr. Najlepsze do odciągania pokarmu: Zestaw butelek po mleku z piersi Medela. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dotykowy design. Dotykowy design skupia się na zmyśle dotyku. Wraz z funkcjonalnością i ergonomią odgrywa kluczową rolę w projektowaniu produktu. Na przykład, aby nadać produktowi przyjemne i antypoślizgowe wrażenia na powierzchni, Braun używa do maszynek do golenia specjalnych tworzyw sztucznych. Ostatnio zmodyfikowany: 2025-06-01 05:06

Nasz modułowy zaciskacz Pass-Thru to wysokiej jakości, trwałe narzędzie, które tnie, zdziera i zaciska! Technologia Pass-Thru™ znacznie skraca czas pracy przygotowawczej; schemat okablowania narzędzia na narzędziu pomaga wyeliminować przeróbki i zmarnowane materiały. Kompaktowy, antypoślizgowy, wygodny uchwyt zmniejsza obciążenie dłoni i ułatwia przechowywanie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tak. Startup lub wiele innych firm może używać programu Visual Studio Community Edition do tworzenia aplikacji komercyjnych. Użytkowanie komercyjne jest ograniczone do 5 indywidualnych użytkowników (jednocześnie) na firmę, ale tylko dla firm, które nie kwalifikują się jako „przedsiębiorstwo” (patrz poniżej). Ostatnio zmodyfikowany: 2025-01-22 17:01

P) Która metoda jest wywoływana wewnętrznie przez metodę Thread start()? Metoda wątku start() wewnętrznie wywołuje metodę run(). Wszystkie instrukcje wewnątrz metody run są wykonywane przez wątek. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zmień domyślny port Apache na port niestandardowy Zmień port Apache w Debianie/Ubuntu. Edytuj plik /etc/apache2/ports.conf, $ sudo vi /etc/apache2/ports.conf. Znajdź następującą linię: Listen 80. Zmień port Apache na RHEL/CentOS. Upewnij się, że najpierw zainstalowałeś serwer Apache. Ostatnio zmodyfikowany: 2025-01-22 17:01

Metoda pop() usuwa ostatni element tablicy i zwraca ten element. Uwaga: Ta metoda zmienia długość tablicy. Wskazówka: aby usunąć pierwszy element tablicy, użyj metody shift(). Ostatnio zmodyfikowany: 2025-01-22 17:01

Express Mail International ma 9-cyfrowy kod kreskowy serii numerów, który zaczyna się literą „E” i inną literą (np. EE, ER) i kończy się literami „US”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ograniczenia Oracle są zdefiniowane jako zasady zachowania integralności danych w aplikacji. Zasady te są nakładane na kolumnę tabeli bazy danych, tak aby zdefiniować podstawową warstwę behawioralną kolumny tabeli i sprawdzić czystość napływających do niej danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

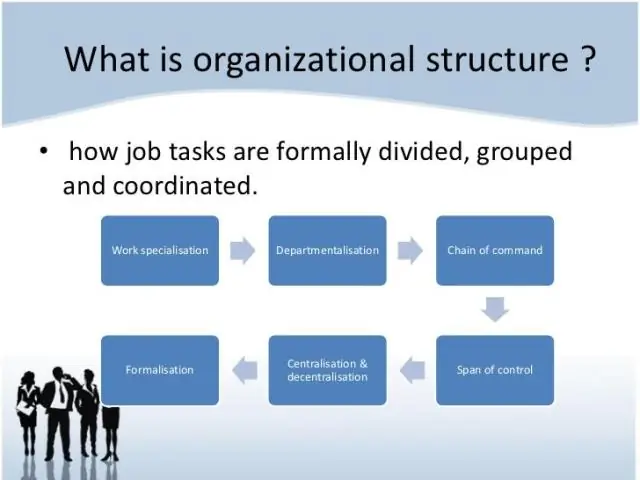

Przepływy komunikacji w organizacji Informacje mogą przepływać w organizacji w czterech kierunkach: w dół, w górę, poziomo i po przekątnej. W bardziej ugruntowanych i tradycyjnych organizacjach większość komunikacji przepływa w kierunku pionowym - w dół i w górę. Ostatnio zmodyfikowany: 2025-01-22 17:01

Znajdź swoją tabelę, w której chcesz utworzyć klucz obcy i kliknij go prawym przyciskiem myszy. Z menu skrótów wybierz Ograniczenie > Dodaj klucz obcy. Pojawi się okno Dodaj klucz obcy. W pierwszym polu pokaże się nazwa schematu (użytkownika). Ostatnio zmodyfikowany: 2025-01-22 17:01

DevOps (development and Operations) to fraza programistyczna dla przedsiębiorstw używana w celu określenia zwinnego związku między programowaniem a operacjami IT. Celem DevOps jest zmiana i poprawa relacji poprzez propagowanie lepszej komunikacji i współpracy między tymi dwoma jednostkami biznesowymi. Ostatnio zmodyfikowany: 2025-01-22 17:01

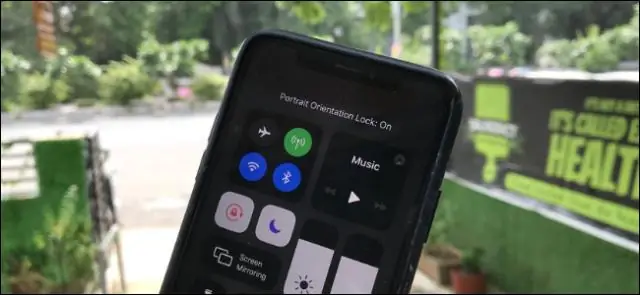

Jak więc zrobić panoramę swoim AppleiPhonem? Najpierw otwórz aparat iPhone'a i wybierz Pano u dołu ekranu. W trybie Pano zobaczysz strzałkę po lewej stronie ekranu i cienką linię przez nią. Po naciśnięciu przycisku aparatu przesuń telefon, trzymając strzałkę na środku linii. Ostatnio zmodyfikowany: 2025-01-22 17:01

Poszukaj dekoracji na krawędziach pokoju, które są niezgrabnie ustawione pod kątem, aby były skierowane do pokoju. Ukryte mikrofony będą działać najlepiej, gdy znajdują się na środku pokoju, dzięki czemu słyszą wszystko równo. Poszukaj dekoracji ustawionych na stole na środku pokoju, aby znaleźć ukryte mikrofony. Ostatnio zmodyfikowany: 2025-01-22 17:01

Operator LIKE odpowiednik dla liczby całkowitej / wartości liczbowej Kolumny w bazie danych SQL (lub T-SQL). Niestety operatora LIKE nie można użyć, jeśli kolumna zawiera typy liczbowe. Na szczęście istnieją co najmniej dwie alternatywy, z których możemy skorzystać. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak: Jak zainstalować.exe z zasadami grupy Krok 1: Trzy rzeczy, których będziesz potrzebować, aby pomyślnie zainstalować oprogramowanie za pomocą GPO: Krok 2: Zainstaluj oprogramowanie za pomocą GPO. Krok 3: Kliknij przycisk Udostępnij. Krok 4: Dodaj dostęp do odczytu do tego folderu. Krok 5: Kliknij przycisk Udostępnij. Krok 6: Zapamiętaj lokalizację tego udostępnionego folderu. Ostatnio zmodyfikowany: 2025-01-22 17:01

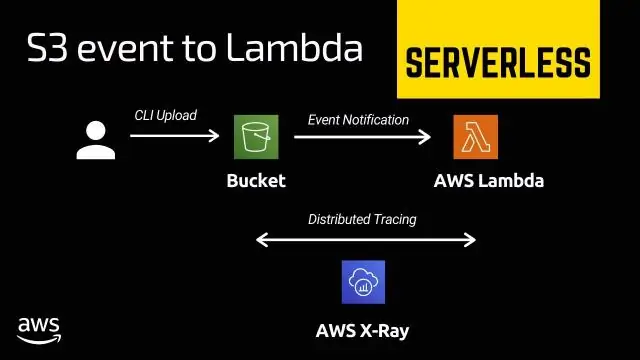

Wyzwalacze to fragmenty kodu, które automatycznie reagują na wszelkie zdarzenia w strumieniach DynamoDB. Wyzwalacze pozwalają budować aplikacje, które będą reagowały na każdą modyfikację danych dokonaną w tabelach DynamoDB. Włączając strumienie DynamoDB w tabeli, będziesz mógł powiązać ARN z funkcją Lambda. Ostatnio zmodyfikowany: 2025-01-22 17:01

Connect domyślnie jest wywołaniem blokującym, ale można uczynić je nieblokującym, przekazując do gniazda flagę SOCK_NONBLOCK. connect() blokuje się aż do zakończenia trójetapowego uzgadniania TCP. Uzgadnianie po stronie nasłuchującej jest obsługiwane przez stos TCP/IP w jądrze i zakończone bez powiadamiania procesu użytkownika. Ostatnio zmodyfikowany: 2025-01-22 17:01

Używając wzorca DTO, skorzystałbyś również z asemblerów DTO. Assemblery są używane do tworzenia DTO z obiektów domeny i vice versa. Definicję DTO można znaleźć na stronie Martina Fowlera. DTO są używane do przesyłania parametrów do metod i jako typy zwracane. Ostatnio zmodyfikowany: 2025-01-22 17:01

Co to jest dwuzakresowy klucz sprzętowy BT? Klucz Wi-Fi 11acDual-Band umożliwia podłączenie komputera do najnowszej generacji sieci bezprzewodowych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wprowadzenie do operatora Oracle IS NULL NULL jest szczególne w tym sensie, że nie jest wartością taką jak liczba, ciąg znaków lub data i godzina, dlatego nie można jej porównać z żadnymi innymi wartościami, takimi jak zero (0) lub pusty ciąg (” ). Ogólnie rzecz biorąc, NULL nie jest nawet równe NULL. Ostatnio zmodyfikowany: 2025-01-22 17:01