Jednym z najważniejszych powodów, dla których warto zainwestować w skuteczny system BI jest to, że taki system może poprawić efektywność w Twojej organizacji, a w efekcie zwiększyć produktywność. Możesz korzystać z analizy biznesowej, aby udostępniać informacje w różnych działach w Twojej organizacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Szybkość: Java jest szybsza od Pythona Java jest 25 razy szybsza niż Python. Pod względem współbieżności Java pokonuje Pythona. Java to najlepszy wybór do budowy dużych i złożonych aplikacji do uczenia maszynowego ze względu na doskonałe aplikacje skalujące. Ostatnio zmodyfikowany: 2025-01-22 17:01

W Javie istnieją dwa typy modyfikatorów: modyfikatory dostępu i modyfikatory bez dostępu. Modyfikatory dostępu w Javie określają dostępność lub zakres pola, metody, konstruktora lub klasy. Możemy zmienić poziom dostępu do pól, konstruktorów, metod i klas, stosując na nim modyfikator dostępu. Ostatnio zmodyfikowany: 2025-06-01 05:06

Podobnie jak ich odpowiedniki funkcyjne, deklaracje klas JavaScript są podnoszone. Pozostają jednak niezainicjowane do czasu oceny. W praktyce oznacza to, że musisz zadeklarować klasę, zanim będziesz mógł jej użyć. Ostatnio zmodyfikowany: 2025-01-22 17:01

Klastrowanie hierarchiczne nie radzi sobie dobrze z dużymi zbiorami danych, ale klastrowanie K Means może. Dzieje się tak, ponieważ złożoność czasowa K Średnich jest liniowa, tj. O(n), podczas gdy złożoność hierarchicznego grupowania jest kwadratowa, tj. O(n2). Ostatnio zmodyfikowany: 2025-01-22 17:01

Wpisz configure terminal, aby przejść do trybu konfiguracji globalnej. Wpisz rejestr konfiguracji 0x2102. Wpisz end, a następnie wpisz polecenie write erase, aby usunąć bieżącą konfigurację startową routera. Ostatnio zmodyfikowany: 2025-06-01 05:06

Licencje 3D Studio Max w sprzedaży detalicznej za 1545 USD rocznie lub 195 USD miesięcznie jako stała subskrypcja. Jest to cena studia, którą dla wielu solopreneurs i mniejszych studiów jest nieco trudna do przełknięcia. Licencje 3DS Studio Max i Maya Indie są dostępne za 250 USD rocznie za licencję. To jest; oba kosztowałyby 500 $. Ostatnio zmodyfikowany: 2025-01-22 17:01

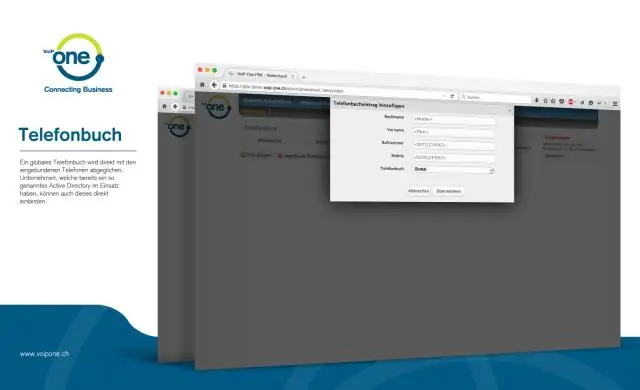

Zadzwoń, aby zamówić książkę telefoniczną. Dex Media zapewnia jeden bezpłatny katalog abonentów linii stacjonarnej z Verizon, FairPoint i Frontier. Możesz zamówić jeden, dzwoniąc pod numer 1-800-888-8448. Jeśli to możliwe, zaznacz, czy chcesz wersję angielską czy hiszpańską. Ostatnio zmodyfikowany: 2025-06-01 05:06

Krótkie bajty: Pakiet ping może być również zniekształcony w celu wykonania ataku typu „odmowa usługi” poprzez wysyłanie ciągłych pakietów ping na docelowy adres IP. Ciągły ping spowoduje przepełnienie bufora w systemie docelowym i spowoduje jego awarię. Ale polecenie ping może być również użyte do innych celów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Co zrobić, gdy rozlejesz się na MacBooku Natychmiast odłącz urządzenie. Wyłącz laptopa. Gdy ekran jest nadal otwarty, odwróć laptopa do góry nogami. Wyjmij baterię. Gdy komputer jest do góry nogami, delikatnie przetrzyj obszar ręcznikiem papierowym. Ostatnio zmodyfikowany: 2025-01-22 17:01

Trzy bloki catch przechwytują wyjątki i obsługują je, wyświetlając wyniki w konsoli. Środowisko uruchomieniowe języka wspólnego (CLR) przechwytuje wyjątki, które nie są obsługiwane przez bloki catch. Ostatnio zmodyfikowany: 2025-01-22 17:01

WIDEO Następnie można również zapytać, jak zresetować mój wymarzony dom Barbie? Do Resetowanie dzień dobry Dom marzeń do ustawień fabrycznych naciśnij i przytrzymaj ten przycisk rozmowy i naciśnij reset przełącznik za pomocą spinacza do papieru.. Ostatnio zmodyfikowany: 2025-01-22 17:01

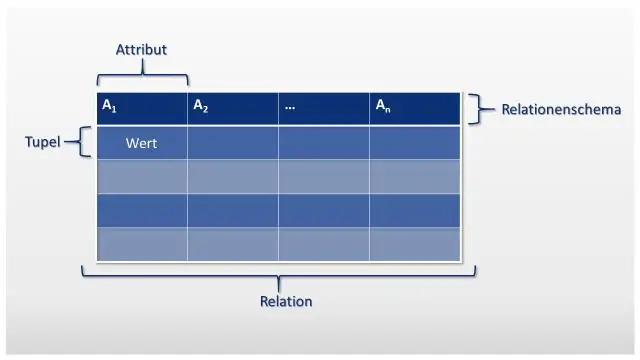

Relacyjna baza danych to zestaw formalnie opisanych tabel, z których można uzyskiwać dostęp do danych lub je składać na wiele różnych sposobów bez konieczności reorganizacji tabel bazy danych. Standardowym interfejsem programowania użytkownika i aplikacji (API) relacyjnej bazy danych jest Structured Query Language (SQL). Ostatnio zmodyfikowany: 2025-01-22 17:01

Włączanie i konfigurowanie iPoda touch Naciśnij i przytrzymaj przycisk Uśpij/Obudź, aż pojawi się logo Apple. Jeśli iPod touch się nie włącza, może być konieczne naładowanie baterii. Wykonaj jedną z następujących czynności: Stuknij opcję Konfiguruj ręcznie, a następnie postępuj zgodnie z instrukcjami konfiguracji wyświetlanymi na ekranie. Ostatnio zmodyfikowany: 2025-01-22 17:01

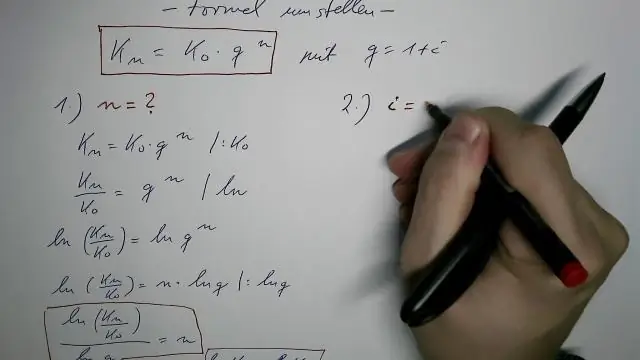

Wykładniczy czas działania. Zbiór problemów, które można rozwiązać za pomocą algorytmów czasu wykładniczego, ale dla których nie są znane algorytmy czasu wielomianowego. Mówi się, że algorytm jest czasem wykładniczym, jeśli T(n) jest od góry ograniczone przez 2poly(n), gdzie poly(n) jest jakimś wielomianem w n. Ostatnio zmodyfikowany: 2025-01-22 17:01

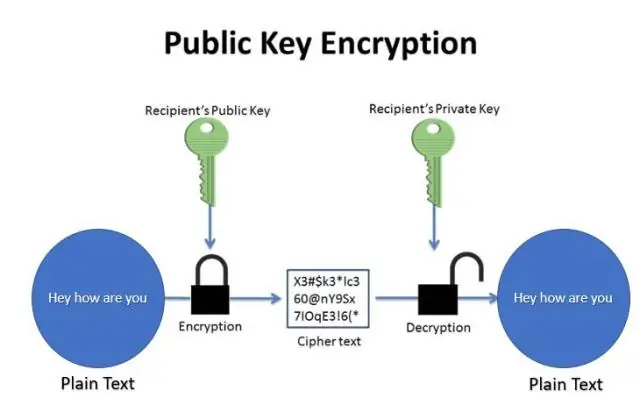

Nadawca pisze wiadomość w postaci zwykłego tekstu i szyfruje ją za pomocą tajnego klucza. Zaszyfrowana wiadomość jest wysyłana do odbiorcy, który może ją odszyfrować przy użyciu tego samego tajnego klucza. Jak działa szyfrowanie klucza asymetrycznego? Nadawca pisze wiadomość i szyfruje ją kluczem publicznym. Ostatnio zmodyfikowany: 2025-01-22 17:01

Najlepsze szablony PowerPoint Galeria Invictus Szablon PowerPoint. Lekki biznesowy szablon PowerPoint. Pomysł na żarówkę Szablony prezentacji PowerPoint. Slajdy spisu treści dla programu PowerPoint. Misja i wizja Szablon PowerPoint. Studium przypadku biznesowego Szablony prezentacji PowerPoint. 30 60 90 dni Plan Szablon PowerPoint. Ostatnio zmodyfikowany: 2025-01-22 17:01

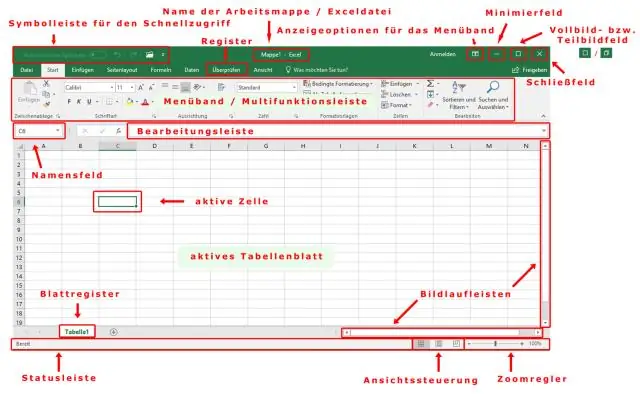

Po otwarciu programu Word, Excel lub PowerPoint paski narzędzi Standard i Formatowanie są domyślnie włączone. Standardowy pasek narzędzi znajduje się tuż pod paskiem menu. Zawiera przyciski reprezentujące polecenia, takie jak Nowy, Otwórz, Zapisz i Drukuj. Pasek narzędzi Formatowanie znajduje się domyślnie obok paska narzędzi Standard. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby to zrobić, przejdź do ustawień Windows Phone.Przejdź do tematu, a następnie przewiń w dół i dotknij „zresetuj telefon” i potwierdź ostrzeżenie. Spowoduje to wyczyszczenie telefonu. Ostrzeżenie: przywracanie ustawień fabrycznych kasuje WSZYSTKO z telefonu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dzięki wielowątkowości współbieżność jest osiągana przy użyciu wielu wątków, ale dzięki GIL w danym momencie może działać tylko jeden wątek. W przypadku przetwarzania wieloprocesowego oryginalny proces jest rozgałęziany na wiele procesów potomnych z pominięciem GIL. Każdy proces potomny będzie miał kopię całej pamięci programu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Telefony komórkowe to doskonały sposób na utrzymywanie kontaktu z innymi i zapewnienie użytkownikowi poczucia bezpieczeństwa. W nagłych wypadkach posiadanie telefonu komórkowego może umożliwić szybką pomoc i może uratować życie. Jednak znaczenie telefonów komórkowych wykracza daleko poza bezpieczeństwo osobiste. Ostatnio zmodyfikowany: 2025-01-22 17:01

Niezależnie od tego, który preferujesz, możesz łatwo dodać je do Family Hub. Wystarczy dotknąć ikony Aplikacje, aby zobaczyć wszystkie dostępne aplikacje w Centrum. Następnie dotknij i przytrzymaj aplikację, którą chcesz dodać do ekranu głównego. Pojawi się menu podręczne; możesz dotknąć Dodaj do strony głównej, aby utworzyć ikonę aplikacji, lub dotknąć Dodaj widżet. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wiele z nich może nie być całkowicie nieobecnych, ale niektóre z wyższych dronów są wyposażone w zaawansowaną technologię rozpoznawania twarzy. Dzięki tej technologii dron może wykonywać zgrabne rzeczy, takie jak podążanie za tobą, orbitowanie wokół ciebie, a nawet skupianie się na twoim uśmiechu, aby uchwycić doskonałe selfie za pomocą wbudowanego aparatu. Ostatnio zmodyfikowany: 2025-01-22 17:01

W konsoli AWS przejdź do Usługi > SNS > Subskrypcje > Utwórz subskrypcje. W polu Topic ARN wprowadź wartość ARN utworzonego tematu SNS. Wybierz protokół jako Amazon SQS. W polu Endpoint wprowadź wartość ARN kolejki SQS i utwórz subskrypcję. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak każde konto e-mail, może czasami powodować problemy z wysyłaniem wiadomości. Nieprawidłowy błąd odbiorcy oznacza, że wiadomość nie mogła zostać pomyślnie dostarczona. W zależności od rodzaju wysyłanej wiadomości może to oznaczać, że jedna z kilku rzeczy poszła nie tak. Ostatnio zmodyfikowany: 2025-01-22 17:01

Oto kilka naturalnych metod zwalczania termitów, które możesz wypróbować: Nicienie. Nicienie to pasożytnicze robaki, które uwielbiają chrupać termity. Ocet winny. Ocet to cudowny materiał do Twojego domu. Borany. Olejek pomarańczowy. Mokry karton. Światło słoneczne. Bariera obwodowa. Podejmij środki zapobiegawcze. Ostatnio zmodyfikowany: 2025-06-01 05:06

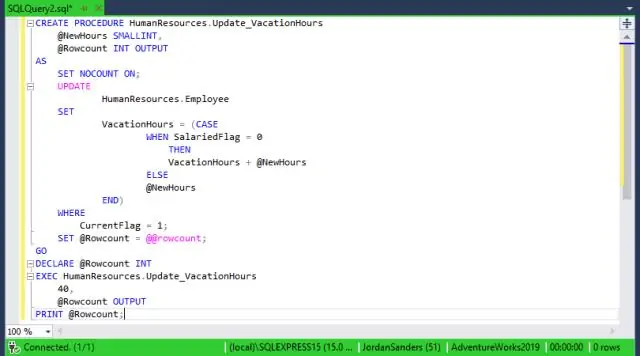

SQL Między składnią SELECT Kolumny FROM nazwa_tabeli WHERE kolumna BETWEEN wartość1 AND wartość2; Wykorzystując powyższą składnię możemy definiować wartości w ramach operatora BETWEEN. Ponadto składnia wspomniana powyżej pozostaje taka sama w przypadku użycia z wartością liczbową, wartością tekstową i wartością daty. Ostatnio zmodyfikowany: 2025-01-22 17:01

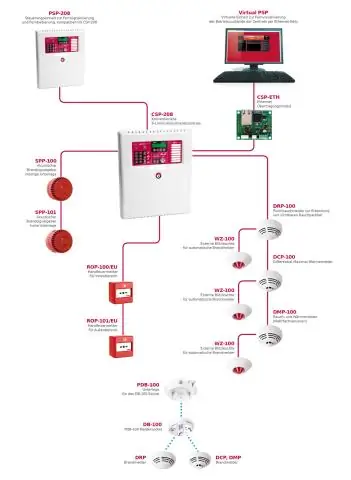

Moduł sterujący to strona wyjściowa. Aktywuje urządzenia ostrzegawcze, takie jak dzwonek lub róg. Może również aktywować przekaźniki podłączone do automatycznych samozamykaczy, sterowników wind, systemów przeciwpożarowych, wyrzutników dymu i tym podobnych. Co oznacza 3 alarmy, 2 alarmy itp?. Ostatnio zmodyfikowany: 2025-01-22 17:01

Conn, pisane również cun, conne, cond, conde i cund, jest aktem kontrolowania ruchów statku na morzu. Ostatnio zmodyfikowany: 2025-06-01 05:06

Uruchamianie aplikacji Utwórz projekt ASP.NET Web API. W programie Visual Studio wybierz menu „Plik” -> „Nowy projekt”. Skonfiguruj projekt internetowego interfejsu API do korzystania z lokalnych usług IIS. W oknie 'Solution Explorer' kliknij prawym przyciskiem myszy projekt 'webDemo' i kliknij pozycję menu 'Właściwości. Ostatnio zmodyfikowany: 2025-01-22 17:01

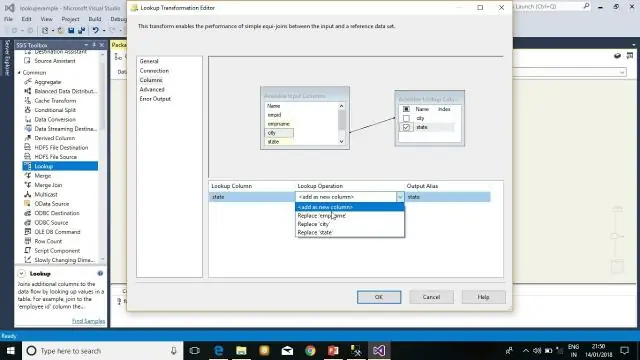

Transformacja próbkowania wierszy w usługach SSIS udostępnia opcję określenia liczby wierszy, które chcesz pobrać ze źródła danych. Transformacja próbkowania wierszy w SSIS pobierze całe dane ze źródła i losowo wyodrębni wybraną liczbę wierszy. Ostatnio zmodyfikowany: 2025-01-22 17:01

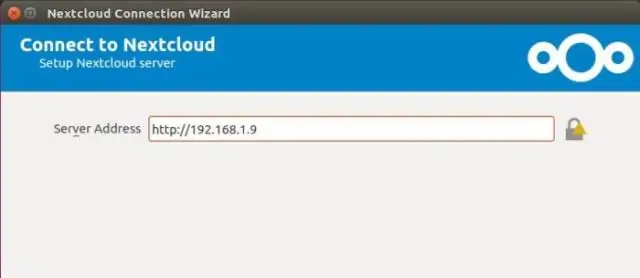

Przechowywanie w chmurze DIY to zwykle oprogramowanie klient-serwer, open source lub płatne, które pomaga skonfigurować i utrzymać własną chmurę. Możesz ustawić niektóre rozwiązania do samodzielnego przechowywania w chmurze na urządzeniach pamięci masowej podłączonych do sieci lub skorzystać z opcji oferowanych przez naszych najlepszych dostawców usług hostingowych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak blokować niechciane połączenia przychodzące na telefonach domowych Verizon Wybierz „*60” w telefonie stacjonarnym („1160”, jeśli używasz telefonu z tarczą obrotową). Wybierz numer telefonu, który chcesz zablokować, gdy automatyczna usługa poprosi o wprowadzenie numeru. Potwierdź, że wprowadzony numer jest poprawny. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tworzenie niestandardowych tokenów umożliwia każdej firmie wydawanie własnej markowej waluty cyfrowej w łańcuchu bloków, aby płacić za towary i usługi w ramach swojego projektu. Ostatnio zmodyfikowany: 2025-01-22 17:01

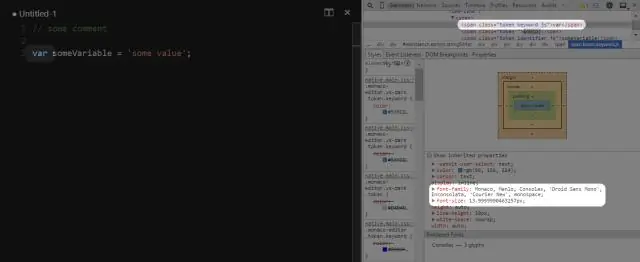

Najpopularniejszą metodą jest używanie selektorów do rozpoznawania elementów na ekranie. Selektory używają atrybutów obiektów interfejsu użytkownika jako punktów odniesienia. Selektor ma format XML. UIPath Studio używa selektorów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przegląd 11 najlepszych ostrzy oscylacyjnych Fein 63502152290 Uniwersalne ostrze oscylacyjne. Oscylacyjne ostrza do narzędzi wielofunkcyjnych Rockwell RW8981K Sonicrafter. 5 sztuk segmentowych, okrągłych, oscylacyjnych ostrzy wielonarzędziowych. Oscylacyjne brzeszczoty wielonarzędziowe do tarcz szlifierskich ZFE. Dremel MM501 1/16-calowy brzeszczot do fug z węglików spiekanych Multi-Max. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aplikacja Spring to usługa muzyczna i śledzenie ćwiczeń. Wiosna wykorzystuje muzykę i rytm, aby biegacze biegali szybciej i dalej – przy mniejszym wysiłku. Niezależnie od tego, czy rejestrujesz swoje pierwsze kilometry, czy biegasz w maratonach, listy odtwarzania Springa są przeznaczone dla wszystkich biegaczy, którzy chcą poprawić rytm, formę i wydajność. Ostatnio zmodyfikowany: 2025-01-22 17:01

Algorytmy sortowania Algorytm Struktura danych Złożoność czasowa:Najlepsze Szybkie sortowanie Tablica O(n log(n)) Sortowanie przez scalanie Tablica O(n log(n)) Sortowanie sterty Tablica O(n log(n)) Sortowanie gładkie Tablica O(n). Ostatnio zmodyfikowany: 2025-01-22 17:01

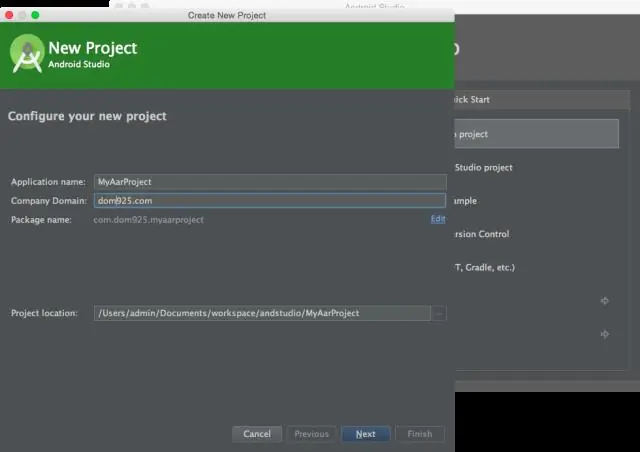

Aar, kiedy zostanie zbudowany. Pojawi się w katalogu build/outputs/aar/ w katalogu twojego modułu. Możesz wybrać typ „Biblioteka Androida” w Plik> Nowy moduł, aby utworzyć nową bibliotekę Androida. Ostatnio zmodyfikowany: 2025-06-01 05:06

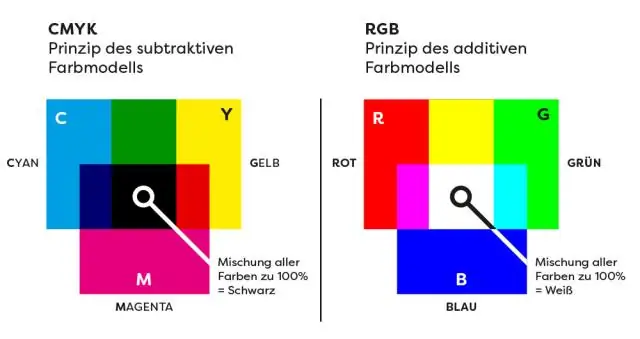

RGB (o wartościach od 0 do 255 dla koloru czerwonego, zielonego i niebieskiego) HEX (te same wartości koloru czerwonego, zielonego i niebieskiego, z wyjątkiem liczb szesnastkowych) CMYK (wartości od 0 do 255 dla koloru cyjan, magenta, żółtego i czarnego) HSB ( co oznacza odcień, nasycenie i jasność). Ostatnio zmodyfikowany: 2025-01-22 17:01