Aby wygenerować arkusz kalkulacyjny repadmin/showrepl dla kontrolerów domeny Otwórz wiersz polecenia jako administrator: W menu Start kliknij prawym przyciskiem myszy Wiersz polecenia, a następnie kliknij polecenie Uruchom jako administrator. W wierszu polecenia wpisz następujące polecenie, a następnie naciśnij klawisz ENTER: repadmin /showrepl * /csv > showrepl.csv. Otwórz Excel. Ostatnio zmodyfikowany: 2025-01-22 17:01

Modalne strony logowania. W projektowaniu interfejsu użytkownika okno modalne jest oknem potomnym, które wymaga od użytkownika interakcji z nim, zanim będzie mógł powrócić do obsługi aplikacji nadrzędnej, co uniemożliwia przepływ pracy w głównym oknie aplikacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

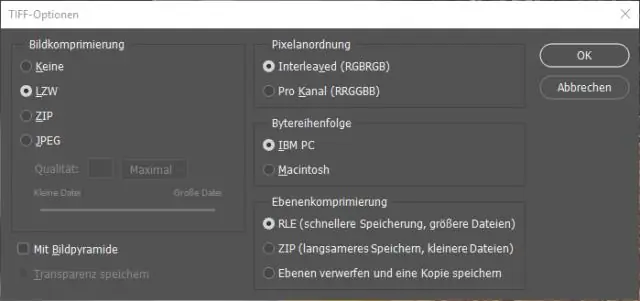

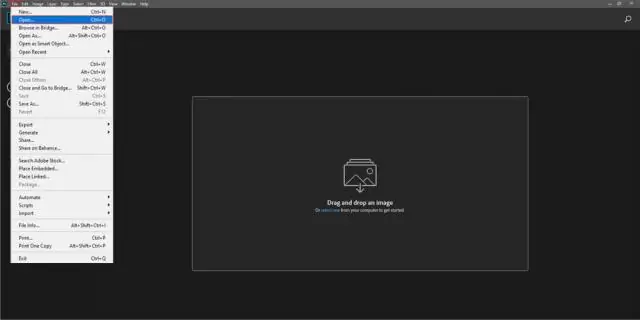

Zapisywanie w formacie TIFF Wybierz polecenie Plik > Zapisz jako, wybierz TIFF z menu Format i kliknij Zapisz. W oknie dialogowym Opcje TIFF wybierz żądane opcje i kliknij przycisk OK. Głębia bitowa (tylko 32-bitowa) Określa głębię bitową (16, 24 lub 32-bitową) zapisanego obrazu. Kompresja obrazu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dopasowywanie cieni i świateł obrazka Wybierz polecenie Obraz > Dopasowania > Cień/Podświetlenie. Dostosuj stopień korekcji oświetlenia, przesuwając suwak ilości lub wprowadzając wartość w polu Procent cieni lub światła. Aby uzyskać lepszą kontrolę, wybierz opcję Pokaż więcej opcji, aby wprowadzić dodatkowe zmiany. Ostatnio zmodyfikowany: 2025-01-22 17:01

PayPal jest zgodny z PCI. Posiadamy certyfikaty w ramach wielu programów i standardów, w tym programu bezpieczeństwa informacji posiadaczy kart Visa, programu ochrony danych w witrynie Mastercard oraz oświadczenia Amerykańskiego Instytutu Certyfikowanych Księgowych w sprawie Standardów Zamówień Atestacyjnych nr. Ostatnio zmodyfikowany: 2025-01-22 17:01

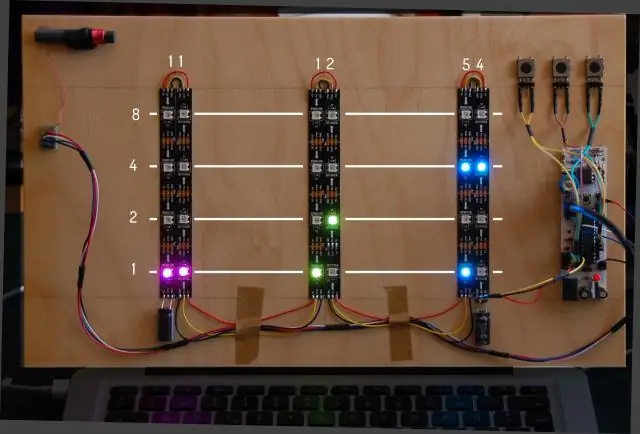

Krok pierwszy: Fizycznie przenieś szkice do tego samego pliku Edytuj Więc utwórz nowy szkic i zapisz go pod nazwą Blink_Fade. Otwórz migające i zanikające szkice z menu Plik -> Przykłady -> Podstawy. Użyj funkcji kopiowania i wklejania, aby przenieść kod z każdego z dwóch szkiców do nowego, a następnie zapisać nowy. Ostatnio zmodyfikowany: 2025-01-22 17:01

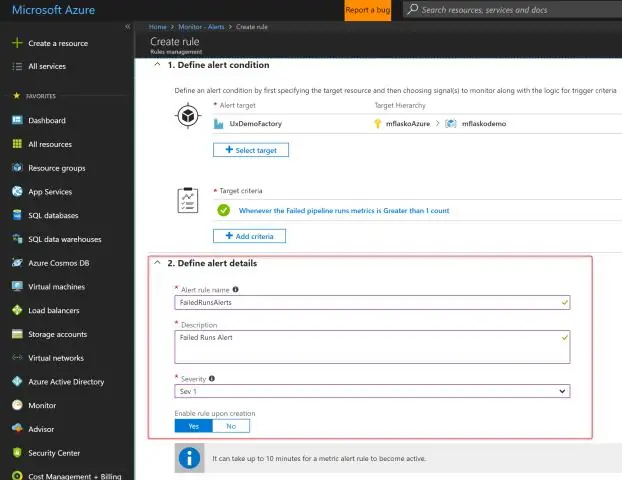

Utwórz za pomocą portalu Azure W portalu Azure, kliknij Monitor. Kliknij Alerty, a następnie kliknij + Nowa reguła alertu. Kliknij Wybierz cel, w okienku kontekstowym, które się ładuje, wybierz zasób docelowy, o którym chcesz alertować. Ostatnio zmodyfikowany: 2025-01-22 17:01

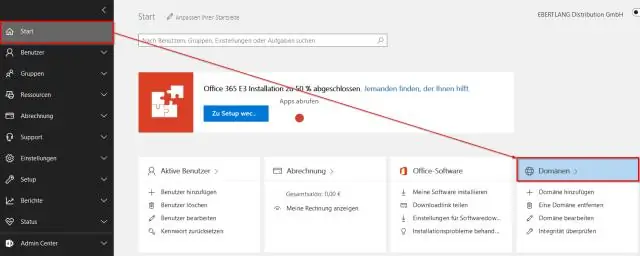

Dodaj rekord MX, aby wiadomości e-mail z Twojej domeny trafiały do usługi Office 365. Aby rozpocząć, przejdź do strony swoich domen w GoDaddy, korzystając z tego łącza. W obszarze Domeny wybierz DNS w domenie, którą chcesz edytować. Wybierz Dodaj. Wybierz MX (Mail Exchanger) z listy rozwijanej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wykluczanie autora w tekście Umieść kursor w dowolnym miejscu wyróżnionej sekcji odniesienia w dokumencie. Kliknij przycisk „Edytuj cytat” na pasku narzędzi Mendeley. Gdy wyskakujące okienko się otworzy, kliknij odnośnik, który chcesz edytować. Pole autora zostanie teraz usunięte z Twojego cytatu w tekście. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pierwsze wrażenia mają znaczenie: efekt prymatu. Efekt pierwszeństwa opisuje tendencję do tego, by informacje, których uczymy się najpierw, były ważone bardziej niż informacje, których uczymy się później. Jeden pokaz efektu prymatu przeprowadził Solomon Asch (1946). Ostatnio zmodyfikowany: 2025-01-22 17:01

Modyfikatory dostępu do elementów klasy Składniki klasy, takie jak zmienne instancji lub metody, nazywane są członkami klasy lub elementami klasy. Członek klasy jest zadeklarowany z modyfikatorem dostępu, aby określić sposób uzyskiwania do niego dostępu przez inne klasy w Javie. Ostatnio zmodyfikowany: 2025-01-22 17:01

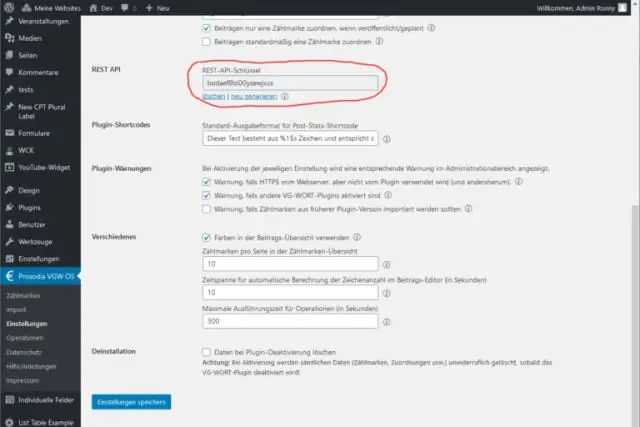

Teraz masz wywołanie REST API, które generuje dane w dowolnej przeglądarce internetowej, Excelu lub innych aplikacjach, które mogą tworzyć zapytania internetowe. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wypełnianie kolumny serią liczb Zaznacz pierwszą komórkę z zakresu, który chcesz wypełnić. Wpisz wartość początkową serii. Wpisz wartość w następnej komórce, aby ustalić wzorzec. Zaznacz komórki zawierające wartości początkowe. Przeciągnij uchwyt wypełniania przez zakres, który chcesz wypełnić. Ostatnio zmodyfikowany: 2025-06-01 05:06

Mechanizm JSP ładuje stronę JSP z dysku i konwertuje ją na treść serwletu. JSPengine kompiluje serwlet do klasy wykonywalnej i przekazuje pierwotne żądanie do silnika serwletów. Część serwera WWW zwana silnikiem serwletów ładuje klasę Servlet i ją wykonuje. Ostatnio zmodyfikowany: 2025-01-22 17:01

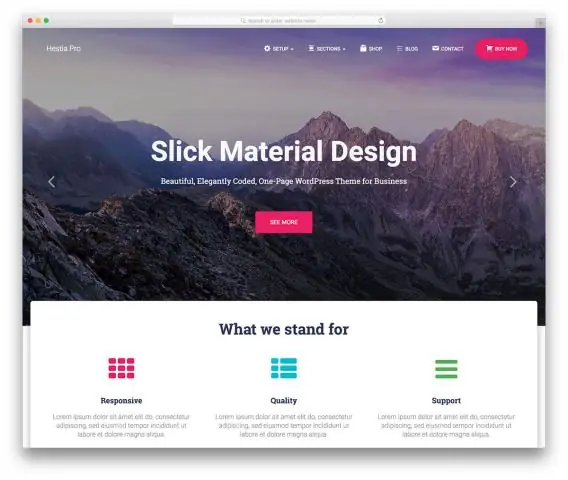

Temat. Motyw dyktuje wygląd i styl Twojej witryny. Twój motyw składa się z wielu elementów, takich jak typy i rozmiary czcionek, schemat kolorów i inne obszary, które wpływają na estetykę witryny. Twój motyw pomaga odzwierciedlić Twoją tożsamość w witrynie i pomaga poprawić wrażenia klientów. Ostatnio zmodyfikowany: 2025-01-22 17:01

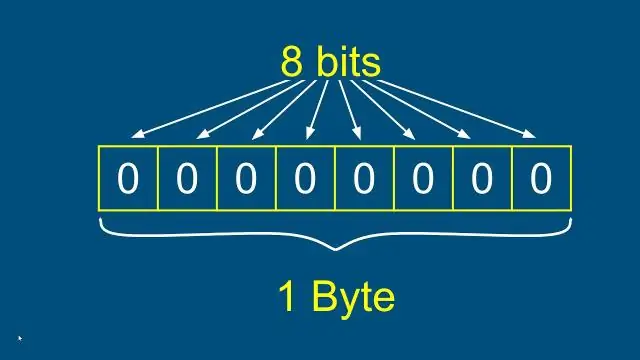

Marzec 2015) Wiadomość jednobitowa jest rodzajem komunikacji, która nie ma spersonalizowanej lub określonej treści i jako taka przesyła tylko jeden binarny bit informacji. Sygnalizuje zamiar i myśl, ale nie precyzuje, co to jest. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby zostać żołnierzem piechoty, nie jest wymagany wysoki poziom bezpieczeństwa. Żołnierze muszą spełniać wymagania dotyczące „bardzo ciężkiej” siły i profilu fizycznego wynoszące 111221. Poprawne widzenie musi wynosić 20/20 w jednym oku i 20/100 w drugim oku. Dyskryminacja Colorado dla MOS 11B jest czerwona/zielona. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak dodać kod HTML do swojej witryny: Wygeneruj kod do umieszczenia na stronie. Zaznacz kod do umieszczenia na stronie, a następnie skopiuj go do schowka. W systemie zarządzania treścią otwórz przeglądarkę HTML. Wklej właśnie skopiowany fragment kodu HTML do okna przeglądarki HTML. Masz teraz osadzone treści na swojej stronie lub blogu. Ostatnio zmodyfikowany: 2025-01-22 17:01

WebScan to aplikacja zaprojektowana do rejestrowania dokładnej struktury plików w wyznaczonym katalogu na dysku twardym. W późniejszym czasie można ponownie uruchomić WebScan, aby zapewnić szczegółowe porównanie między zarejestrowaną strukturą plików a strukturą plików taką, jaka jest po ponownym uruchomieniu WebScan. Ostatnio zmodyfikowany: 2025-01-22 17:01

„Efektem ubocznym” jest wszystko, co wpływa na coś poza zakresem wykonywanej funkcji. Funkcje, które są wykonywane bez efektów ubocznych, nazywane są funkcjami „czystymi”: przyjmują argumenty i zwracają wartości. Nic się nie dzieje po wykonaniu funkcji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Krok 1: Utwórz swoją aplikację na podstawie lokalnego źródła danych. Krok 2: Napisz skrypt lub dokument ETL, który można uruchomić na serwerze. Krok 3: Wdróż skrypt na serwerze Linux lub w RStudio Connect. Krok 4: Wdróż swoją aplikację Shiny na Shiny Server lub RStudio Connect. Krok 5: Skonfiguruj automatyczne odświeżanie danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Lub możesz odinstalować program ASUS Product Register z komputera, korzystając z funkcji Dodaj/Usuń program w Panelu sterowania systemu Windows. Po znalezieniu programu ASUS Product Register Program, kliknij go, a następnie wykonaj jedną z następujących czynności: Windows Vista/7/8: Kliknij Odinstaluj. Ostatnio zmodyfikowany: 2025-01-22 17:01

„Wszystkie adresy IP mają część dotyczącą sieci i hosta. Adresowanie nieklasowe, część sieciowa kończy się na jednej z oddzielających kropek w adresie (na granicy oktetu). Adresowanie bezklasowe wykorzystuje zmienną liczbę bitów dla części adresu sieciowej i hosta.. Ostatnio zmodyfikowany: 2025-01-22 17:01

Buforowanie - przed zwróceniem odpowiedzi serwera zaplecza do klienta zwrotny serwer proxy przechowuje jego kopię lokalnie. Gdy klient (lub dowolny klient) zgłasza to samo żądanie, zwrotny serwer proxy może sam dostarczyć odpowiedź z pamięci podręcznej zamiast przekazywać żądanie do serwera zaplecza. Ostatnio zmodyfikowany: 2025-06-01 05:06

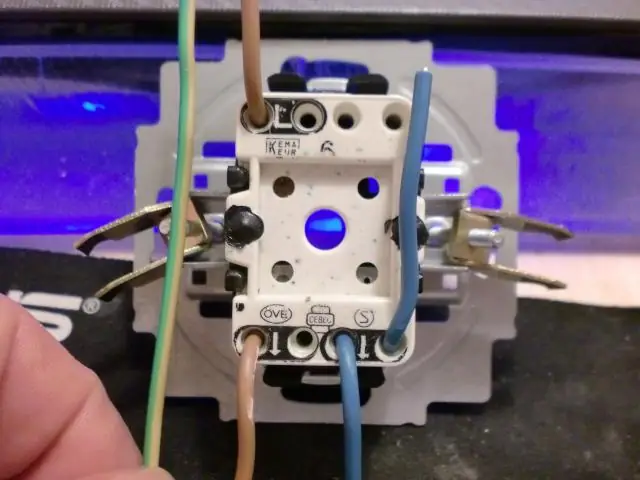

WIDEO A więc, jak podłączyć dwa przełączniki i światła za pomocą tego samego źródła zasilania? Krok 1: Odłącz zasilanie obwodu. Krok 2: Zainstaluj skrzynkę ścienną z podwójnym przełącznikiem i poprowadź kabel zasilający. Krok 3: Poprowadź kable z puszki ściennej do lokalizacji opraw oświetleniowych.. Ostatnio zmodyfikowany: 2025-01-22 17:01

Możesz po prostu użyć @SuppressWarnings(„niezaznaczone”), aby pominąć niezaznaczone ostrzeżenia w Javie. W klasie. W przypadku zastosowania do poziomu klasy wszystkie metody i elementy członkowskie w tej klasie zignorują niezaznaczony komunikat ostrzegawczy. W Metodzie. W przypadku zastosowania na poziomie metody tylko ta metoda zignoruje niezaznaczony komunikat ostrzegawczy. W nieruchomości. Ostatnio zmodyfikowany: 2025-01-22 17:01

Synonimy Przykłady Niesamowite: zdumiewające, zaskakujące, oszałamiające Płodne, owocne, obfite, produktywne Odważny: odważny, waleczny, bohaterski Ranny: uszkodzony, zraniony, skrzywdzony Spójny: zjednoczony, połączony, zwarty Inteligentny: błyskotliwy, sprytny, sprytny ostry, zręczny Kindle: zapalać, rozpalać, palić. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wykonaj podczas pętli funkcję VBA w programie Microsoft Excel. Funkcja pętli Excel Do while to kolejna świetna funkcja Excela, którą warto poznać. Funkcja Excel Do While Loop służy do wykonywania pętli przez zestaw zdefiniowanych instrukcji/kodu, gdy określony warunek jest prawdziwy. Ostatnio zmodyfikowany: 2025-06-01 05:06

Glina była najobficiej występującym materiałem, a gliniasta gleba dostarczała Sumerom wiele materiału do ich sztuki, w tym ceramikę, rzeźbę z terakoty, tabliczki klinowe i gliniane pieczęcie cylindryczne, używane do bezpiecznego oznaczania dokumentów lub mienia. Ostatnio zmodyfikowany: 2025-01-22 17:01

Orzec. Orzeczenie to część zdania, która zawiera czasownik i frazę czasownikową. Orzeczenie „Chłopcy poszli do zoo” brzmi „poszli do zoo”. Zmieniamy wymowę tego rzeczownika („PRED-uh-kit”), gdy zamieniamy go w czasownik („PRED-uh-kate”). Ostatnio zmodyfikowany: 2025-01-22 17:01

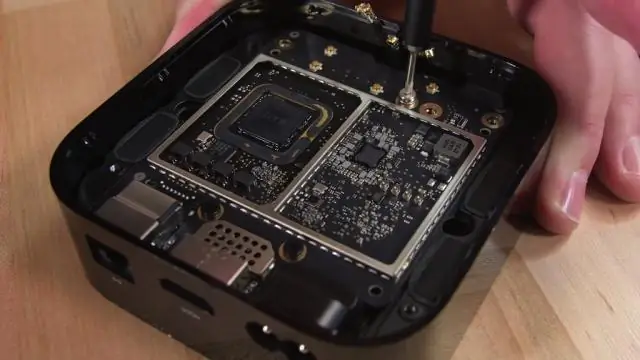

Jeśli nie masz telewizora 4K, nie potrzebujesz nowego Apple TV 4K (jeszcze i tak). Nowy Apple TV będzie działał również na wyświetlaczach innych niż 4K, ale po prostu polecam zakup tańszej poprzedniej generacji (149 USD vs. 179 USD za model 4K), chyba że rozważasz uaktualnienie do telewizora 4K w przyszłości. Ostatnio zmodyfikowany: 2025-06-01 05:06

VMware vSphere® with Operations Management™ oferuje najbardziej zaufaną platformę wirtualizacji z krytycznymi ulepszeniami operacyjnymi w zakresie monitorowania wydajności i zarządzania pojemnością. Ostatnio zmodyfikowany: 2025-01-22 17:01

Akamai Netsession Client to oprogramowanie aplikacyjne, które wykorzystuje sieć peer-to-peer w celu zapewnienia szybkości i wydajności pobierania i przesyłania strumieniowego danych/media treści w Internecie. Oprogramowanie zyskuje na popularności i wielu wydawców mediów używa go do dostarczania Ci treści. Ostatnio zmodyfikowany: 2025-01-22 17:01

Procedura W wierszu komend uruchom następującą komendę, aby zaimportować certyfikat: keytool.exe -import -alias [serwer] -file [serwer].der -keystore ram.keystore -storepass ibmram. Wpisz yes, aby zaakceptować certyfikat i naciśnij Enter. Sprawdź, czy certyfikat został dodany do magazynu kluczy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Sprzężenie zewnętrzne służy do zwracania wyników przez połączenie wierszy z co najmniej dwóch tabel. Ale w przeciwieństwie do sprzężenia wewnętrznego, sprzężenie zewnętrzne zwróci każdy wiersz z jednej określonej tabeli, nawet jeśli warunek sprzężenia nie powiedzie się. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wtyczka Docker to implementacja „chmury”. Musisz edytować konfigurację systemu Jenkins (Jenkins > Zarządzaj > Konfiguracja systemu) i dodać nową chmurę typu „Docker”. Skonfiguruj adres URL interfejsu API Docker (lub autonomiczny Swarm) z wymaganymi poświadczeniami. Przycisk testowy umożliwiający połączenie z API jest dobrze ustawiony. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dziesięć najważniejszych pytań z zakresu nauk społecznych Jak możemy skłonić ludzi do dbania o zdrowie? W jaki sposób społeczeństwa tworzą skuteczne i odporne instytucje, takie jak rządy? Jak ludzkość może zwiększyć swoją zbiorową mądrość? Jak zmniejszyć „lukę umiejętności” między czarnymi i białymi ludźmi w Ameryce?. Ostatnio zmodyfikowany: 2025-01-22 17:01

Połączone serwery umożliwiają łączenie się z innymi instancjami baz danych na tym samym serwerze lub na innej maszynie lub zdalnych serwerach. Pozwala SQL Serverowi na wykonywanie skryptów SQL na źródłach danych OLE DB na zdalnych serwerach przy użyciu dostawców OLE DB. Ostatnio zmodyfikowany: 2025-01-22 17:01

2 Odpowiedzi umieść go w skali szarości (jeśli włączone przyciski są kolorowe) rozjaśnij go lub nałóż na niego przezroczystą białą nakładkę (jeśli włączone przyciski są ogólnie ciemne) wyrównaj go (jeśli włączone przyciski mają powierzchnię typu 3D) nie podświetlaj przycisk po najechaniu na niego (włączonych przycisków zachowuje się tak). Ostatnio zmodyfikowany: 2025-01-22 17:01

Naruszenie bezpieczeństwa ma miejsce, gdy intruz uzyskuje nieautoryzowany dostęp do chronionych systemów i danych organizacji. Cyberprzestępcy lub złośliwe aplikacje omijają mechanizmy bezpieczeństwa, aby dotrzeć do obszarów o ograniczonym dostępie. Naruszenie bezpieczeństwa to naruszenie na wczesnym etapie, które może prowadzić do uszkodzenia systemu i utraty danych. Ostatnio zmodyfikowany: 2025-01-22 17:01