PHP to język skryptowy po stronie serwera. który służy do tworzenia statycznych lub dynamicznych witryn internetowych lub aplikacji internetowych. PHP to skrót od Hypertext Pre-processor, który wcześniej oznaczał osobiste strony domowe. Skrypty PHP mogą być interpretowane tylko na serwerze z zainstalowanym PHP. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wideokonferencja na komputerze to forma wideotelekonferencji, w której wszystkie komponenty sprzętowe i programowe znajdują się w komputerze stacjonarnym. Wideokonferencje na komputerze stacjonarnym wykorzystują nową technologię, aby zapewnić lepsze wrażenia podczas spotkań. Ostatnio zmodyfikowany: 2025-01-22 17:01

W głównych obszarach przetwarzania naukowego i komercyjnego stosuje się różne metody stosowania etapów przetwarzania do danych. Trzy główne typy przetwarzania danych, które omówimy, to automatyczne/ręczne, wsadowe i przetwarzanie danych w czasie rzeczywistym. Ostatnio zmodyfikowany: 2025-01-22 17:01

Współczynnik kształtu dysku twardego (współczynnik kształtu dysku twardego) to rozmiar lub geometria urządzenia do przechowywania danych wyposażonego w co najmniej jeden wirujący talerz z powłoką magnetyczną i co najmniej jedno ruchome ramię siłownika z głowicami magnetycznymi do odczytu i zapisu informacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

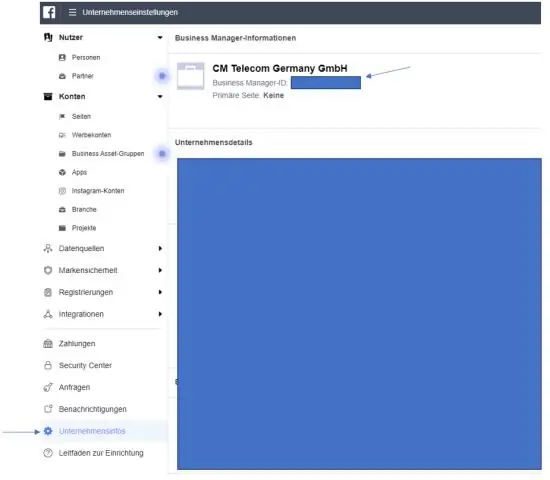

Jeśli klikniesz Zobacz wszystko w Messengerze na Facebooku lub przejdziesz bezpośrednio do messenger.com, Twoja skrzynka odbiorcza ma nieco inny format. Kliknij ikonę ustawień w lewym górnym rogu przeglądarki i wybierz Żądania wiadomości. Przewiń w dół obok wszystkich żądań wiadomości i możesz kliknąć, aby zobaczyć przefiltrowane wiadomości. Ostatnio zmodyfikowany: 2025-01-22 17:01

Throwable to klasa niebędąca interfejsem znaleziona w javie. Stąd klasa Throwable jest klasą nadrzędną wszelkiego rodzaju błędów i wyjątków w języku Java. Obiekty, które są instancjami tej klasy (lub jednej z jej klas podrzędnych) są wyrzucane tylko przez JVM lub mogą być wyrzucane przez instrukcję throw Javy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Krótka wersja mówi, że TKIP jest starszym standardem szyfrowania używanym przez standard WPA. AES to nowsze rozwiązanie Wi-Fiencryption używane przez nowy i bezpieczny standard WPA2. Tak więc „WPA2” nie zawsze oznacza WPA2-AES. Jednak na urządzeniach bez widocznej opcji „TKIP” lub „AES”, WPA2 jest ogólnie synonimem WPA2-AES. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby zweryfikować, czy aplikacja jest wystarczająco szybka i wydajna, stosujemy testy wydajności po stronie klienta. Oznacza to sprawdzenie czasu odpowiedzi aplikacji webowej z punktu widzenia pojedynczego użytkownika. Testy te wykonujemy w dwóch scenariuszach: Użytkownik wchodzi na stronę po raz pierwszy (bez pamięci podręcznej). Ostatnio zmodyfikowany: 2025-01-22 17:01

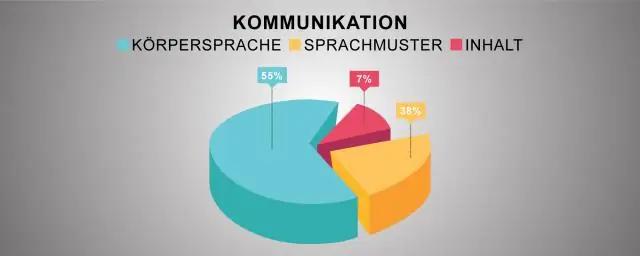

Komunikacja niewerbalna składa się z tonu głosu, mowy ciała, gestów, kontaktu wzrokowego, wyrazu twarzy i bliskości. Te elementy nadają twoim słowom głębsze znaczenie i intencję. Gesty są często używane do podkreślenia punktu. Wyraz twarzy wyraża emocje. Ostatnio zmodyfikowany: 2025-01-22 17:01

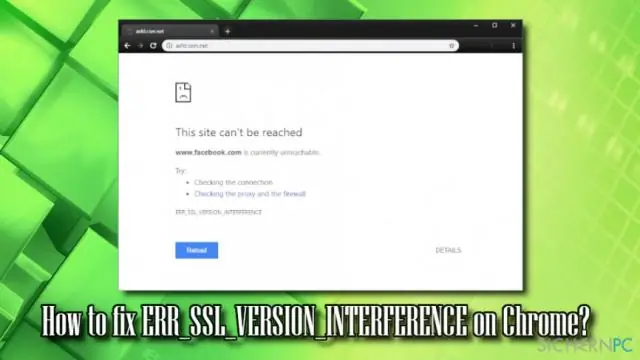

Jak wyłączyć przestarzałe wersje SSL/TLS w Apache Użyj vi (lub vim) do edycji ssl. Poszukaj sekcji SSL Protocol Support: Skomentuj wiersz SSLProtocol all -SSLv2 -SSLv3, dodając przed nim symbol hash. Dodaj pod nim linię: Wyłączyliśmy TLS 1.0/1.1 i SSL 2.0/3.0 i dalej badamy pakiet SSL Cipher Suite. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kroki Otwórz folder i upewnij się, że w opcjach Widoku wybrano opcję Duże ikony lub Bardzo duże ikony. Kliknij opcję Organizuj > Opcje folderów i wyszukiwania. Kliknij kartę Widok. Odznacz „Zawsze pokazuj ikony, nigdy miniatur” i Zastosuj. Odśwież folder i sprawdź status. Ostatnio zmodyfikowany: 2025-01-22 17:01

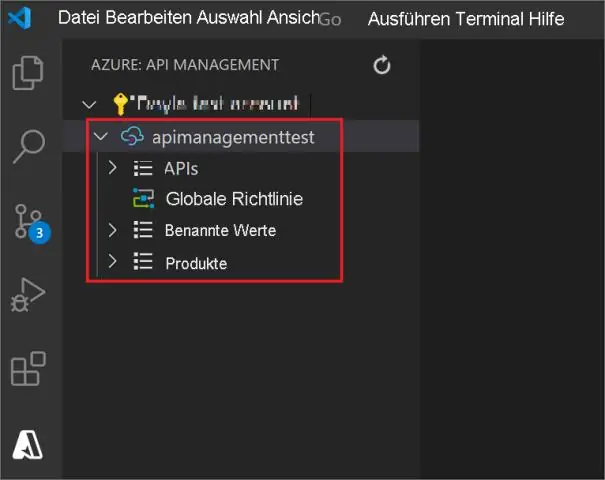

Kroki przenoszenia maszyn wirtualnych platformy Azure Sprawdź wymagania wstępne. Przygotuj źródłowe maszyny wirtualne. Przygotuj region docelowy. Skopiuj dane do regionu docelowego. Użyj technologii replikacji Azure Site Recovery, aby skopiować dane ze źródłowej maszyny wirtualnej do regionu docelowego. Przetestuj konfigurację. Wykonaj ruch. Odrzuć zasoby w regionie źródłowym. Ostatnio zmodyfikowany: 2025-01-22 17:01

Najważniejszą rzeczą, na którą należy zwrócić uwagę w przypadku NOT EXISTS i NOT IN, jest to, że w przeciwieństwie do EXISTS i IN, nie są one równoważne we wszystkich przypadkach. W szczególności, gdy zaangażowane są wartości NULL, zwrócą różne wyniki. Aby być całkowicie konkretnym, gdy podzapytanie zwróci choćby jedną wartość null, NOT IN nie dopasuje żadnych wierszy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wartość logiczna to typ danych, który może przechowywać wartość True lub False. Często jest przechowywany jako 1 (prawda) lub 0 (fałsz). Jego nazwa pochodzi od George'a Boole'a, który jako pierwszy zdefiniował algebraiczny system logiki w XIX wieku. Wartości logiczne są powszechne w językach programowania, ale czy istnieją w SQL?. Ostatnio zmodyfikowany: 2025-01-22 17:01

Rekordy zasobów Typ Identyfikator typu. (dziesiętnie) Opis MX 15 Rekord wymiany poczty NAPTR 35 Wskaźnik organu nazewniczego NS 2 Rekord serwera nazw NSEC 47 Następny rekord bezpieczny. Ostatnio zmodyfikowany: 2025-01-22 17:01

Uwaga ogólna: Wielomiany Najwyższa potęga zmiennej występującej w wielomianu nazywana jest stopniem wielomianu. Termin wiodący to termin o największej mocy, a jego współczynnik nazywany jest współczynnikiem wiodącym. Ostatnio zmodyfikowany: 2025-01-22 17:01

Brak aplikacji aparatu na iPhonie lub iPadzie Otwórz „Ustawienia„. W iOS12 i nowszych wybierz „Czas przed ekranem”>„Prywatność treści i ograniczenia”>„Dozwolone aplikacje„. W iOS 11 i niższych wybierz„Ogólne”>„Ograniczenia„. Upewnij się, że „Kamera” nie jest ograniczona. Powinien być ustawiony na „Wł.”. Ostatnio zmodyfikowany: 2025-06-01 05:06

Ochrona przed uderzeniami. Uderzanie to proces polegający na tym, że kołki przeskakują ponad linię ścinania, aby uzyskać dostęp. Blokady przeciwuderzeniowe działają dzięki większej liczbie kołków i specjalnie wykonanych kluczy, płytszym stosom kołków, aby zapobiec ich „podskakiwaniu” lub zamkom z programowalnymi listwami bocznymi i brakiem górnych kołków. Ostatnio zmodyfikowany: 2025-06-01 05:06

Aby wyrażenie było wyrażeniem wielomianowym, wszystkie zmienne w wyrażeniu muszą mieć potęgi w liczbach całkowitych (lub „rozumianą” potęgę 1, jak w x1, która jest zwykle zapisywana jako x). Zwykła liczba może być również terminem wielomianowym. Ostatnio zmodyfikowany: 2025-01-22 17:01

Uruchom bitbucket.org, zaloguj się na swoje konto, wybierz repozytorium, które chcesz zaimportować. wybierz HTTPS i skopiuj link. uruchom studio Android. wybierz „Sprawdź projekt z Kontroli wersji” wklej link, podaj inne informacje zgodnie z prośbą i potwierdź. Ostatnio zmodyfikowany: 2025-06-01 05:06

EMF to rozszerzenie pliku dla Enhanced MetaFile, formatu pliku buforu używanego podczas drukowania przez system operacyjny Windows. Gdy zadanie drukowania jest wysyłane do drukarki, jeśli drukuje już inny plik, komputer odczytuje nowy plik i zapisuje go, zwykle na dysku twardym lub w pamięci, w celu późniejszego wydrukowania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak sprawdzić pocztę głosową Google z innego telefonu Wybierz swój numer Google Voice i poczekaj na rozpoczęcie powitania. Naciśnij klawisz gwiazdki na klawiaturze telefonu. Wprowadź swój czterocyfrowy osobisty numer identyfikacyjny. Google Voice: Pierwsze kroki: Sprawdzanie wiadomości poczty głosowej. Jupiterimages/Zdjęcia marki X/Getty Images. Ostatnio zmodyfikowany: 2025-06-01 05:06

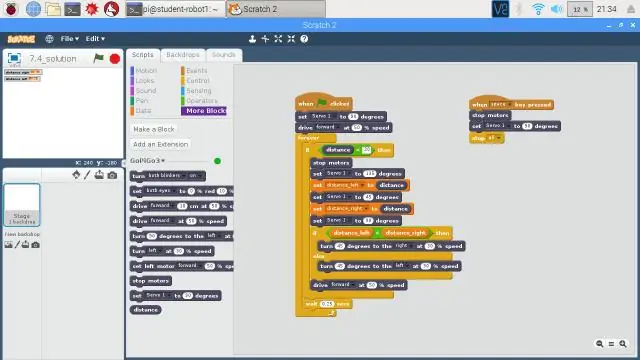

Edytor offline Scratch 2.0 to awersja Scratch 2.0, którą można pobrać i zainstalować na komputerze, w przeciwieństwie do używania w przeglądarce internetowej, takiej jak edytor online. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak sprawdzić ciągłość Ustaw pokrętło w tryb testu ciągłości (jeśli to konieczne, naciśnij przycisk ciągłości. Najpierw włóż czarny przewód pomiarowy do gniazda COM. Następnie włóż czerwony przewód do gniazda VΩ. Przy odłączonym obwodzie, podłącz przewody pomiarowe w testowanym komponencie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ostatnie słowo kluczowe w javie. Przede wszystkim final to modyfikator bez dostępu mający zastosowanie tylko do zmiennej, metody lub klasy. Poniżej przedstawiono różne konteksty, w których używany jest finał. Zmienne końcowe. Gdy avariable jest zadeklarowana za pomocą słowa kluczowego final, jego wartość nie może być modyfikowana, zasadniczo jako stała. Ostatnio zmodyfikowany: 2025-01-22 17:01

Komunikat o błędzie „Aparat bazy danych Microsoft Jet zatrzymał proces, ponieważ Ty i inny użytkownik próbujecie otworzyć ten sam plik [lub zmienić te same dane w tym samym czasie]” wskazuje, że jeden z lokalnych plików danych, którego ma używać CTI Navigator (podatki, dane z listy, słownik lub format danych) mogą być. Ostatnio zmodyfikowany: 2025-01-22 17:01

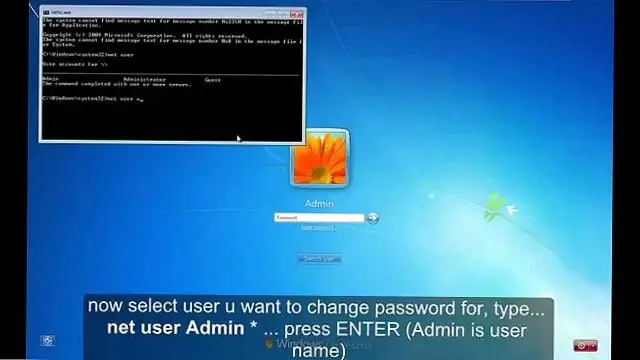

Krok 1) Aby utworzyć nowego użytkownika w SAP HANA Studio, przejdź do zakładki bezpieczeństwa, jak pokazano poniżej i wykonaj następujące kroki; Przejdź do węzła bezpieczeństwa. Krok 2) Pojawi się ekran tworzenia użytkownika. Wpisz nazwę użytkownika. Wprowadź hasło dla użytkownika. Są to mechanizmy uwierzytelniania, do uwierzytelniania domyślnie używana jest nazwa użytkownika/hasło. Ostatnio zmodyfikowany: 2025-01-22 17:01

RGB. Oznacza „czerwony zielony niebieski”. RGB odnosi się do trzech odcieni światła, które można mieszać ze sobą, tworząc różne kolory. Model kolorów RGB jest modelem „addytywnym”. Kiedy 100% każdego koloru jest zmieszane razem, tworzy białe światło. Ostatnio zmodyfikowany: 2025-01-22 17:01

Apache Portable Runtime (APR) to biblioteka obsługująca serwer WWW Apache. Zapewnia zestaw interfejsów API, które są mapowane na bazowy system operacyjny. Jeśli system operacyjny nie obsługuje określonej funkcji, APR zapewni zamiennik. W ten sposób APR można wykorzystać do uczynienia programu prawdziwie przenośnym na różnych platformach. Ostatnio zmodyfikowany: 2025-01-22 17:01

Złączki SharkBite są dostarczane z usztywniaczem PEX wstępnie załadowanym do złącza dla PEX, PE-RT i HDPE. Usztywniacza PEX nie trzeba usuwać w przypadku zastosowań miedzi lub CPVC. Dociśnij złączkę do znaku wstawienia, który właśnie wykonałeś na rurze. Teraz włącz wodę i sprawdź połączenie. Ostatnio zmodyfikowany: 2025-01-22 17:01

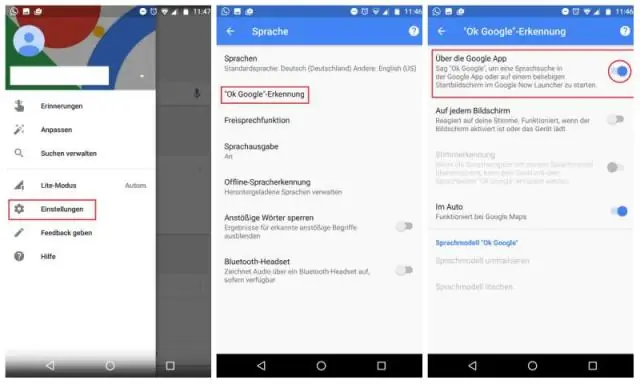

Jeśli chcesz, aby Asystent Google nie mógł słuchać, ale nadal chcesz mieć możliwość wpisywania pytań, przejdź do Ustawienia> Asystent Google (przewiń w dół)> Mikrofon> Przesuń przełącznik na Zielony). Ostatnio zmodyfikowany: 2025-01-22 17:01

Dzięki lekkiej obudowie przypominającej lustrzankę cyfrową model SX530 HS (cena katalogowa 430 USD) jest poręcznym towarzyszem podróży, wędrówek na łonie natury i rodzinnych wakacji. Posiada również ręczną kontrolę dla bardziej zaawansowanych fotografów oraz funkcje Wi-Fi i NFC dla łatwiejszego udostępniania zdjęć. Ostatnio zmodyfikowany: 2025-01-22 17:01

IPX/SPX to protokół routowalny, co oznacza, że dostarczane przez niego dane mogą być przenoszone z jednej sieci do drugiej. Ponieważ Internet jest tak popularny, nawet dzisiejsze sieci Novell nie obsługują protokołu IPX/SPX, ale zamiast niego korzystają z protokołu TCP/IP (informacje na temat protokołu TCP/IP można znaleźć w następnej sekcji). Ostatnio zmodyfikowany: 2025-01-22 17:01

Kwalifikowany asesor bezpieczeństwa (QSA) to oznaczenie nadawane przez Radę Standardów Bezpieczeństwa PCI osobom, które spełniają określone wymagania edukacyjne w zakresie bezpieczeństwa informacji, przeszły odpowiednie szkolenie w Radzie Standardów Bezpieczeństwa PCI, są pracownikami Kwalifikowanego Asesora Bezpieczeństwa (QSA). Ostatnio zmodyfikowany: 2025-01-22 17:01

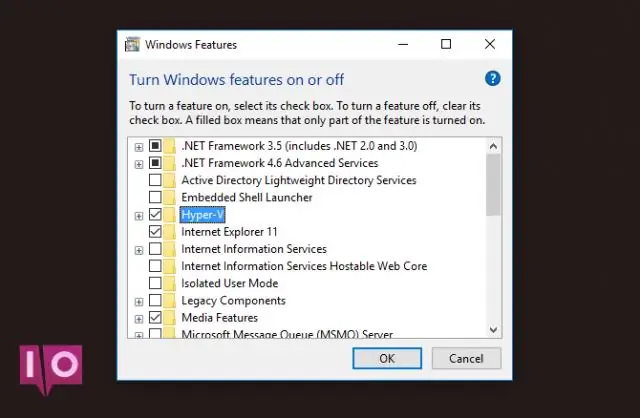

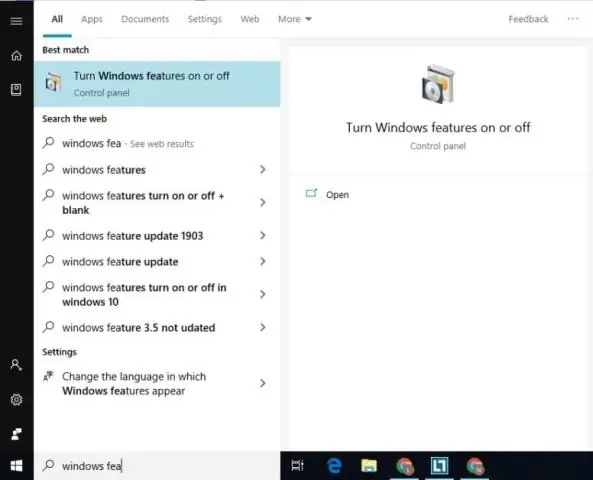

Hyper-V może uruchamiać nie tylko maszyny wirtualne z systemem Windows, ale także z systemem Linux. Możesz uruchomić nieograniczoną liczbę maszyn wirtualnych z systemem Linux na swoim Hyper-VServerb, ponieważ większość dystrybucji Linuksa jest bezpłatna i ma otwarte źródło. Ostatnio zmodyfikowany: 2025-01-22 17:01

W tym samouczku dowiesz się, jak pobrać i zainstalować WeChat na PC/Laptop Windows 10/8/7. Pobierz i zainstaluj Bluestacks. Uruchom Bluestacks App Player i skonfiguruj wszystkie informacje o koncie, takie jak powiązanie z kontem Google. Pobierz WeChat na PC. Uruchom WeChat. Ostatnio zmodyfikowany: 2025-01-22 17:01

Microsoft wycenia subskrypcję Windows 10 Enterprise na 84 USD za użytkownika rocznie. Firma Microsoft udostępnia swoją wersję systemu Windows 10 Enterprise o zmienionej nazwie jako subskrypcję, która jest dostępna za 84 USD za użytkownika rocznie i można ją kupić u partnerów handlowych. Ostatnio zmodyfikowany: 2025-01-22 17:01

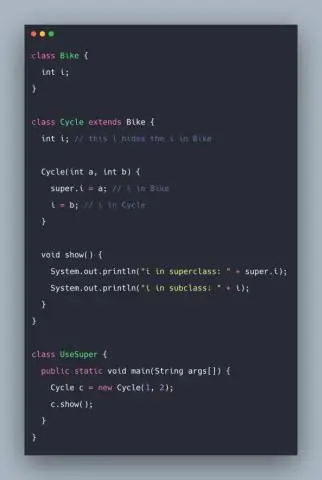

Słowo kluczowe super odnosi się do obiektów nadklasowych (nadrzędnych). Służy do wywoływania metod nadklasy i uzyskiwania dostępu do konstruktora nadklasy. Ostatnio zmodyfikowany: 2025-01-22 17:01

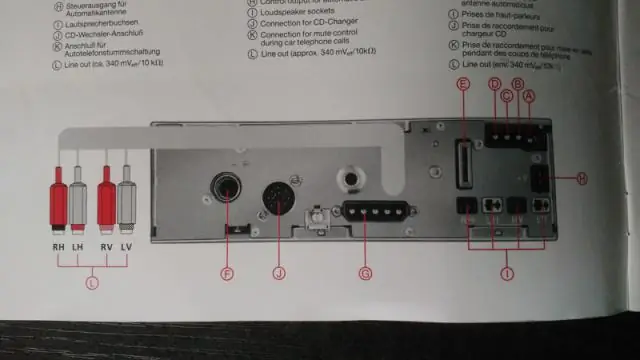

Najpierw wyłącz samochód, jeśli jeszcze nie jest. Gdy samochód jest wyłączony, przytrzymaj przycisk zasilania i wysuwania. Naciśnij jednocześnie przyciski zasilania i wysuwania odtwarzacza CD, przytrzymując je przez około dziesięć sekund. Jeśli twój zestaw stereo ma funkcję „wymuszenia wysuwania”, powinien wypluć płytę CD. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wyodrębnianie i zapisywanie klatek wideo za pomocą OpenCV-Python Otwórz plik wideo lub kamerę za pomocą cv2. VideoCapture() Odczytuje klatka po klatce. Zapisz każdą klatkę za pomocą cv2. imwrite() Zwolnij VideoCapture i zniszcz wszystkie okna. Ostatnio zmodyfikowany: 2025-01-22 17:01