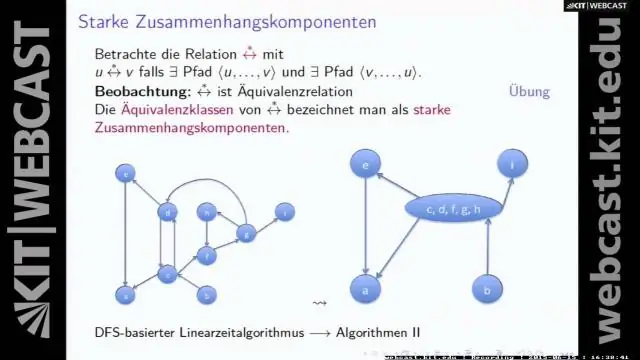

BFS to skrót od Breadth First Search. DFS to skrót od Depth First Search. 2. BFS (Breadth First Search) wykorzystuje strukturę danych Queue do znalezienia najkrótszej ścieżki. BFS może być użyty do znalezienia pojedynczego źródła najkrótszej ścieżki w grafie nieważonym, ponieważ w BFS docieramy do wierzchołka z minimalną liczbą krawędzi z wierzchołka źródłowego. Ostatnio zmodyfikowany: 2025-01-22 17:01

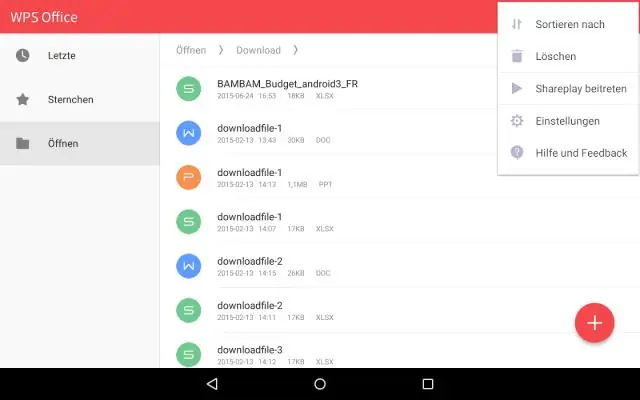

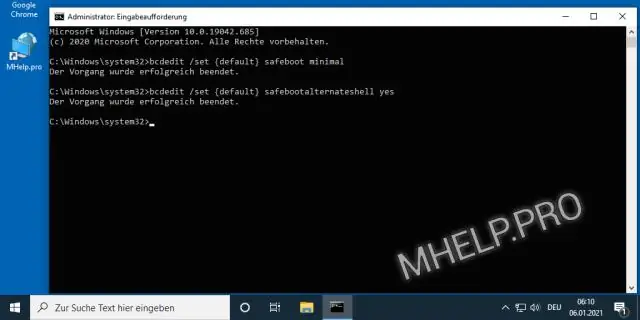

Krok 1 W menu Start wyszukaj regedit. Kliknij, aby uruchomić edytor regedit. Krok 2 W edytorze regedit przejdź do HKEY_LOCAL_MACHINE> OPROGRAMOWANIE> Wow6432Node> Kingsoft> Office, kliknij prawym przyciskiem myszy Office, aby go usunąć. Następnie przejdź do HKEY_CURRENT_USER> OPROGRAMOWANIE> Kingsoft> Office, kliknij prawym przyciskiem myszy Office, aby go usunąć. Ostatnio zmodyfikowany: 2025-01-22 17:01

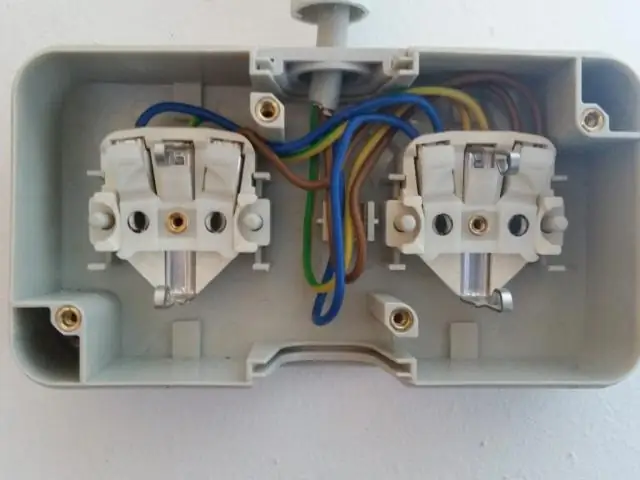

Wyłącz zasilanie obwodu na panelu wyłączników. Zrób warkocze. Wytnij pięć sześciocalowych odcinków 14 litego zielonego drutu THHN. Połącz ze sobą białe lub neutralne przewody w puszce. Przyklej nakrętkę drutu do przewodów taśmą elektryczną. Wepchnij cztery białe przewody z tyłu skrzynki. Ostatnio zmodyfikowany: 2025-01-22 17:01

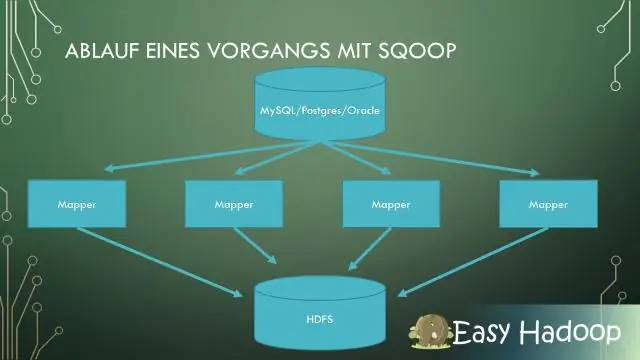

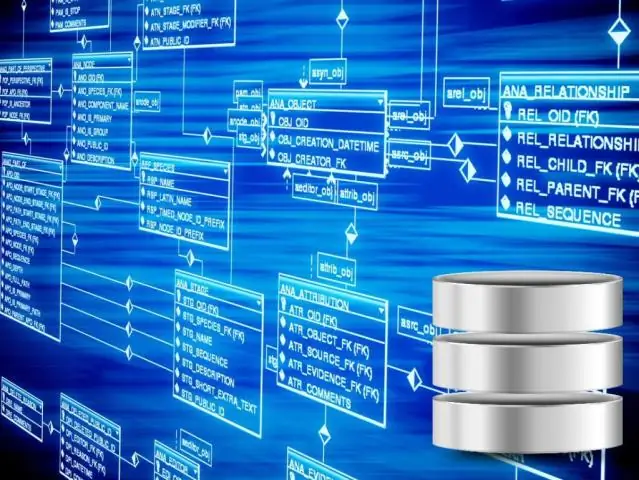

Przetwarzanie transakcji online to oprogramowanie bazodanowe zaprojektowane do obsługi aplikacji związanych z transakcjami w Internecie. Systemy baz danych OLTP są powszechnie używane do wprowadzania zamówień, transakcji finansowych, zarządzania relacjami z klientami i sprzedaży detalicznej przez Internet. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ograniczenia integralności to zbiór zasad. Służy do utrzymania jakości informacji. Ograniczenia integralności zapewniają, że wstawianie, aktualizacja i inne procesy muszą być wykonywane w taki sposób, aby nie naruszać integralności danych. Ostatnio zmodyfikowany: 2025-06-01 05:06

Joyus chce stać się pionierską platformą dla handlu elektronicznego opartego na wideo. Produkuje filmy takie jak „Ujawniono idealną jedwabną bluzkę” i „Pochlebne sukienki dla każdego wieku”, aby reklamować towary. Strefa użytkowników może również kupować polecane produkty na stronie. Ostatnio zmodyfikowany: 2025-01-22 17:01

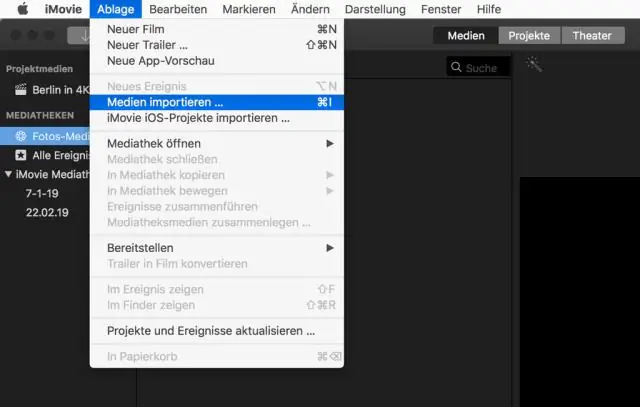

Według strony wsparcia Apple, iMovie obsługuje importowanie i edycję plików filmowych MOV. Ale obsługuje tylko niektóre. plik mov zakodowany w formacie DV, MPEG-2,MPEG-4, H.264 lub AIC. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli po prostu filtrujesz dane, a dane mieszczą się w pamięci, Postgres jest w stanie analizować około 5-10 milionów wierszy na sekundę (przy założeniu rozsądnego rozmiaru wiersza, powiedzmy 100 bajtów). Jeśli agregujesz, masz około 1-2 miliony wierszy na sekundę. Ostatnio zmodyfikowany: 2025-01-22 17:01

Podobnie jak jego mocniejszy poprzednik, T6 jest lustrzanką cyfrową APS-C na poziomie podstawowym, która współpracuje z obiektywami Canon EF i EF-S. Wewnątrz T6 znajduje się 18-megapikselowy czujnik i dziewięciopunktowy system autofokusa napędzany przez procesor obrazu Canon DIGIC 4+. Jego natywny zakres ISO wynosi od 100 do 6400, z możliwością rozszerzenia do ISO 12800. Ostatnio zmodyfikowany: 2025-06-01 05:06

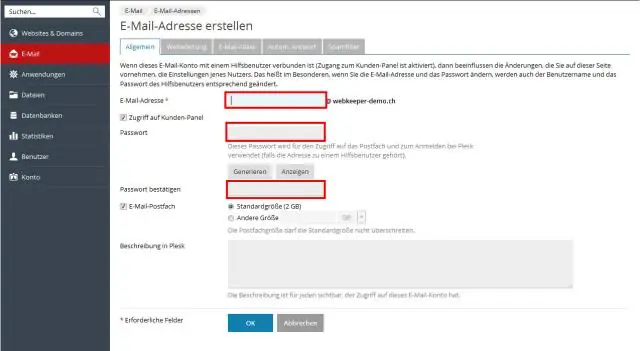

Aby skonfigurować listę do grupowego wysyłania poczty w Yahoo Mail, wykonaj następujące czynności: Wybierz Kontakty w prawym górnym rogu paska nawigacyjnego Yahoo Mail. Wybierz listy. Wybierz Utwórz listę w okienku poniżej Listy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Poniżej przedstawiono typowe skróty klawiaturowe systemu Windows i ich odpowiedniki dla komputerów Macintosh, które mają zastosowanie do systemu operacyjnego. Skróty systemowe. Akcja Windows Macintosh Zminimalizuj Windows Klawisz z logo Windows +M COMMAND+M Nowy folder CONTROL+N COMMAND+SHIFT+N Otwórz plik CONTROL+O COMMAND+O Wklej zawartość schowka CONTROL+V COMMAND+V. Ostatnio zmodyfikowany: 2025-01-22 17:01

Karty stereo z tylko dwoma kanałami audio będą miały tylko zielone (wyjście), niebieskie (wejście) i różowe (mikrofon) gniazda. Kilka kart dźwiękowych z 8 (7.1) kanałami audio nie ma szarego złącza (Middle Surround Speakers). Ostatnio zmodyfikowany: 2025-01-22 17:01

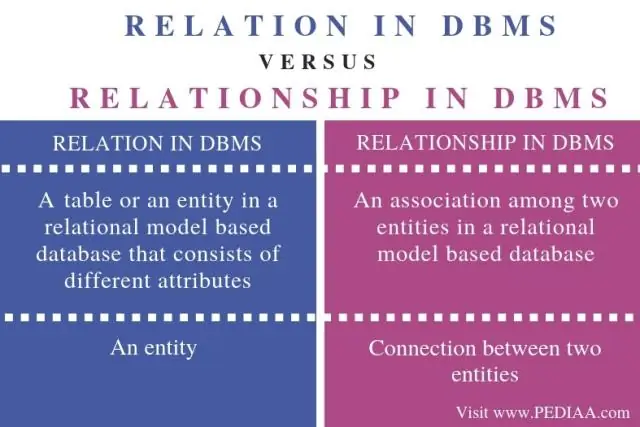

W relacyjnej bazie danych oddzielne tabele powinny reprezentować oddzielne jednostki. Chodzi o dane, jeśli masz podobne dane w wielu grupach, nie ma logiki w przechowywaniu ich w wielu tabelach. Zawsze lepiej przechowywać ten sam typ danych w tabeli (encji). Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby utworzyć niestandardowy motyw Weebly, najpierw przejdź do karty Projekt w edytorze i wybierz jeden z dostępnych motywów Weebly. Następnie z powrotem na karcie Projekt, kliknij przycisk „Edytuj HTML/CSS” u dołu paska bocznego: Spowoduje to otwarcie edytora. Ostatnio zmodyfikowany: 2025-01-22 17:01

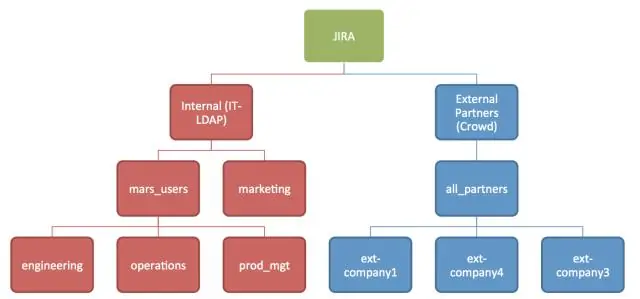

Wszystkie dane klientów przechowywane w produktach i usługach chmurowych Atlassian są szyfrowane podczas przesyłania w sieciach publicznych za pomocą Transport Layer Security (TLS) 1.2+ z Perfect Forward Secrecy (PFS), aby chronić je przed nieautoryzowanym ujawnieniem lub modyfikacją. Wszystkie dane kopii zapasowej są szyfrowane. Ostatnio zmodyfikowany: 2025-01-22 17:01

Układy stron. Układy stron kontrolują układ i organizację przycisków, pól, kontrolek s, Visualforce, łączy niestandardowych i powiązanych list na stronach rekordów obiektów. Pomagają również określić, które pola są widoczne, tylko do odczytu i wymagane. Użyj układów stron, aby dostosować zawartość stron rekordów dla swoich użytkowników. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak wiemy, metody update() i merge() w stanie hibernacji służą do konwersji obiektu znajdującego się w stanie odłączonym w stan trwałości. W takim przypadku należy użyć scalania. Łączy zmiany odłączonego obiektu z obiektem w sesji, jeśli istnieje. Ostatnio zmodyfikowany: 2025-01-22 17:01

1 bajt = 8 bitów. 1 kilobajt (K/Kb) = 2^10 bajtów = 1024 bajty. 1 megabajt (M/MB) = 2^20 bajtów = 1 048 576 bajtów. 1 gigabajt (G / GB) = 2^30 bajtów = 1 073 741 824 bajtów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby zminimalizować bieżące okno - przytrzymaj Klawisz Windows i naciśnij klawisz strzałki w dół. Aby zmaksymalizować to samo okno (jeśli nie przeszedłeś do żadnego innego okna) - przytrzymaj klawisz Windows i naciśnij klawisz strzałki w górę. Innym sposobem jest wywołanie menu pola sterowania, naciskając Alt + spacja, a następnie naciśnij „n”, aby zminimalizować lub „x”dla maksymalizacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Audyt sieci to proces, w którym sieć jest mapowana zarówno pod względem oprogramowania, jak i sprzętu. Proces może być zniechęcający, jeśli jest wykonywany ręcznie, ale na szczęście niektóre narzędzia mogą pomóc zautomatyzować dużą część procesu. Administrator musi wiedzieć, jakie maszyny i urządzenia są podłączone do sieci. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tak, ale musisz złożyć wniosek o zmianę KAŻDEGO z pozostałych adresów przekierowania na Twój aktualny adres. Jeśli masz 2 poprzednie adresy, a pierwszy adres jest przekazywany na drugi, to APLIKUJ, aby oba adresy były przekazywane na Twój nowy aktualny adres. Tak najlepiej to zrobić. Ostatnio zmodyfikowany: 2025-01-22 17:01

Monitoruj wykorzystanie dysków we/wy na serwerach z systemem operacyjnym Linux i Windows. Przede wszystkim wpisz top command w terminalu, aby sprawdzić obciążenie serwera. Jeśli wynik nie jest zadowalający, sprawdź stan wa, aby poznać stan operacji IOPS odczytu i zapisu na dysku twardym. Ostatnio zmodyfikowany: 2025-01-22 17:01

Popchnij stojak w dół w kierunku monitora, aż zablokuje się na miejscu (podstawa stojaka będzie wystawać poza poziom biurka i po zatrzaśnięciu zatrzasku będzie słychać słyszalne „kliknięcie”). Delikatnie podnieś podstawę, aby upewnić się, że blokada mocowania jest w pełni zablokowana przed ustawieniem monitora w pionie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kerning dostosowuje odstępy między parami liter lub znaków, aby były bardziej atrakcyjne wizualnie i jest szczególnie ważne w przypadku nagłówków lub dużej czcionki. (B) Kerning optyczny dostosowuje odstępy między sąsiednimi znakami na podstawie ich kształtów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Testy obciążeniowe są przeprowadzane w celu określenia zachowania systemu zarówno w normalnych, jak i przewidywanych warunkach obciążenia szczytowego. Pomaga określić maksymalną wydajność operacyjną aplikacji, a także wszelkie wąskie gardła i określić, który element powoduje degradację. Ostatnio zmodyfikowany: 2025-01-22 17:01

Relacja jednoargumentowa ma miejsce, gdy obaj uczestnicy relacji są tą samą jednostką. Na przykład: Przedmioty mogą być warunkiem wstępnym dla innych przedmiotów. Relacja trójskładnikowa ma miejsce, gdy w relacji uczestniczą trzy podmioty. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby sklonować wiadomość e-mail: W obszarze głównym kliknij ikonę „Klonuj wiadomość e-mail”. Uwaga: Alternatywnie zlokalizuj folder/pocztę e-mail w obszarze komunikacji i w menu rozwijanym Akcje kliknij opcję „Klonuj”. Nadaj tytuł swojemu sklonowanemu e-mailowi. Wybierz folder, w którym pojawi się sklonowana wiadomość e-mail. Kliknij „Zapisz i edytuj”, aby ukończyć klonowanie wiadomości e-mail. Ostatnio zmodyfikowany: 2025-01-22 17:01

Fast Wide lub Ultra Wide może adresować do 15 urządzeń. - Długość kabla Ultra Narrow lub Ultra Wide jest ograniczona do 1,5 metra w przypadku co najmniej czterech urządzeń. Ostatnio zmodyfikowany: 2025-01-22 17:01

2017 Kogo nabył Gartner? Gartner przejmuje CEB Gartner , wiodąca na świecie firma zajmująca się badaniami i doradztwem w zakresie technologii informatycznych, zakończyła swoje nabytek CEB Inc., lidera branży w dostarczaniu najlepszych praktyk i wiedzy na temat zarządzania talentami.. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby sprawdzić, w jaki sposób udostępniłeś plik lub folder: Zaloguj się na dropbox.com. Kliknij Pliki. Przejdź do pliku lub folderu, który Cię interesuje. Najedź na plik lub folder i kliknij Udostępnij. Jeśli widzisz listę członków, dodałeś członków do swojego pliku lub folderu. Jeśli widzisz szare kółko z ikoną linku, udostępniłeś link. Ostatnio zmodyfikowany: 2025-01-22 17:01

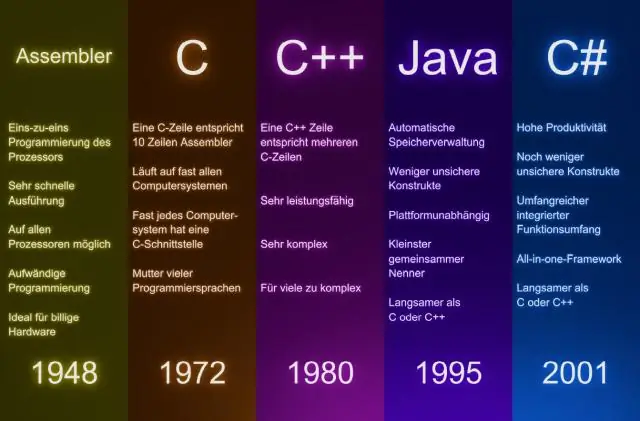

Zestaw znaków dla dowolnego języka komputerowego można zdefiniować jako: Jest to podstawowy surowiec każdego języka i są one używane do reprezentowania informacji. Znaki te można łączyć w postacizmienne. C używa stałych, zmiennych, operatorów, słów kluczowych i wyrażeń jako bloków budulcowych do utworzenia podstawowego programu C. Ostatnio zmodyfikowany: 2025-01-22 17:01

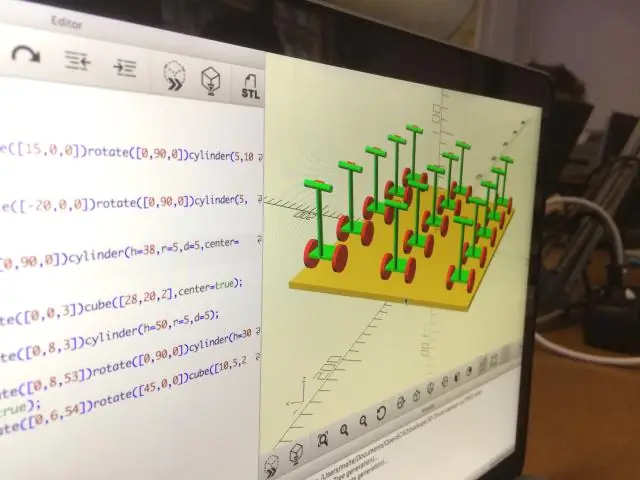

CAD lub komputerowe wspomaganie projektowania odnosi się do dowolnego oprogramowania używanego przez architektów, inżynierów lub kierowników budowy do tworzenia precyzyjnych rysunków lub ilustracji nowych budynków jako rysunków dwuwymiarowych lub modeli trójwymiarowych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Roboty mogą wkrótce zastąpić nauczycieli. W rzeczywistości nie tylko mogliby je zastąpić, ale powinni i będą. Nauczyciele robotów „nigdy nie chorują, nie zapominają o tym, czego się nauczyli, działają 24 godziny na dobę, 7 dni w tygodniu i mogą dostarczać z dowolnego miejsca do dowolnego miejsca, w którym jest połączenie z Internetem” – mówi przedsiębiorca Edtech Donald Clarke. Ostatnio zmodyfikowany: 2025-06-01 05:06

Mac OS X Zainstaluj XQuartz na komputerze Mac, który jest oficjalnym oprogramowaniem serwera X dla komputerów Mac. Uruchom aplikacje > Narzędzia > XQuartz.app. Kliknij prawym przyciskiem myszy ikonę XQuartz w doku i wybierz Aplikacje > Terminal. W tym oknie xterm, ssh do systemu Linux, który wybierasz, używając argumentu -X (zabezpiecz X11forwarding). Ostatnio zmodyfikowany: 2025-01-22 17:01

Podobnie jak w iPhone 7 i 7 Plus, iPhone 8 ukrywa opaskę antenową w prawie niezauważalnym pasku przy górnej krawędzi i za szybą. Ostatnio zmodyfikowany: 2025-01-22 17:01

Granice i grupy granic w SCCM Zgodnie z Microsoft, granica to lokalizacja sieciowa w intranecie, która może zawierać jedno lub więcej urządzeń, którymi chcesz zarządzać. Granice mogą być podsiecią IP, nazwą witryny Active Directory, prefiksem IPv6 lub zakresem adresów IP. Ostatnio zmodyfikowany: 2025-01-22 17:01

Internetowe pytanie bezpieczeństwa jest środkiem zapasowym używanym do uwierzytelnienia użytkownika strony internetowej lub aplikacji w przypadku zapomnienia nazwy użytkownika i/lub hasła. Teoretycznie pytanie bezpieczeństwa jest wspólnym sekretem między użytkownikiem a stroną internetową. Ostatnio zmodyfikowany: 2025-01-22 17:01

4 odpowiedzi. MySql to serwer, na którym wykonywane są Twoje polecenia i zwracają dane, zarządza wszystkimi danymi, podczas gdy PhpMyAdmin jest aplikacją internetową, z przyjaznym dla użytkownika, łatwym w użyciu GUI ułatwia obsługę bazy danych, która jest trudna w użyciu w wierszu poleceń. Ostatnio zmodyfikowany: 2025-01-22 17:01

Join(czasownik) łączyć, dosłownie lub w przenośni; nawiązać kontakt; połączyć; do pary; zjednoczyć; połączyć; współpracować; dodać; dołączyć. Join(czasownik) skojarzyć się; być lub łączyć się z; związać się z sobą; zjednoczyć się z; jak, aby dołączyć do partii; dołączyć do kościoła. Dołącz(czasownik). Ostatnio zmodyfikowany: 2025-01-22 17:01

Odpowiedzi Otwórz Centrum synchronizacji i kliknij Zarządzaj plikami offline po lewej stronie. b. Wybierz przycisk Wyłącz pliki offline i uruchom ponownie komputer. a. Naciśnij klawisz Windows + X i wybierz Wiersz polecenia (administrator). b. Wpisz te polecenia i naciśnij Enter po każdym z nich. C. Usuń foldery w C: WindowsCSC. Ostatnio zmodyfikowany: 2025-01-22 17:01