Rozwiń Zainstalowane > Elementy wizualne C#, a następnie wybierz szablon pliku konfiguracji aplikacji. W polu tekstowym Nazwa wprowadź nazwę, a następnie wybierz przycisk Dodaj. Plik o nazwie app. konfiguracja została dodana do twojego projektu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Rodzaje kliknięć myszą i opcje klikania myszą Pojedyncze kliknięcie (naciśnięcie i zwolnienie przycisku myszy) wykonuje akcję, jeśli kliknięto przycisk, ikonę, menu plików lub inny obiekt. Kliknij i przeciągnij (kliknięcie, przytrzymanie przycisku myszy i poruszanie myszą) służy do podświetlania lub przeciągania tekstu lub obiektów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Funkcja encodeURIComponent służy do kodowania składnika Uniform Resource Identifier (URI) przez zastąpienie każdego wystąpienia niektórych znaków jedną, dwiema lub trzema sekwencjami ucieczki reprezentującymi kodowanie UTF-8 znaku. str1: kompletny, zakodowany jednolity identyfikator zasobu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Chociaż nie ma prawa, które wymagałoby posiadania kodu kreskowego, większość sprzedawców detalicznych i dystrybutorów wymaga posiadania go do celów inwentaryzacji i ewidencji sprzedaży. Jeśli planujesz sprzedawać swoje produkty na rynku detalicznym, powinieneś zarejestrować swój produkt w GS1. GS1 to globalny opiekun kodów kreskowych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Mysqldump jest częścią pakietu relacyjnej bazy danych mysql do "zrzutu" bazy danych lub zbioru baz danych w celu wykonania kopii zapasowej lub przeniesienia na inny serwer SQL. Jeśli nie nadasz nazw żadnym tabelom ani nie użyjesz opcji --databases lub --all-databases, zrzucane są całe bazy danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

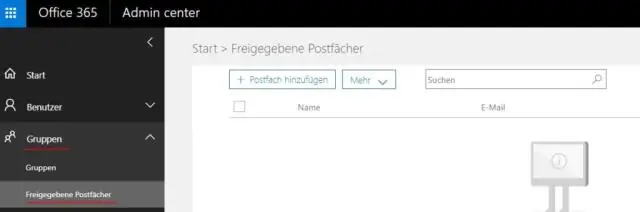

Grupy w usłudze Office 365 mają wiele funkcji udostępnianych skrzynek pocztowych programu Exchange Online. Wielu użytkowników może uzyskiwać dostęp do skrzynki pocztowej grupy, tak jak przy współdzielonej skrzynce pocztowej. Grupowa skrzynka pocztowa może być używana jako pojedynczy punkt kontaktu e-mail dla zespołu lub grupy użytkowników, podobnie jak współdzielona skrzynka pocztowa może być. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wirtualna prywatna chmura Amazon. Ostatnio zmodyfikowany: 2025-01-22 17:01

1. Naciśnij i przytrzymaj przycisk zasilania na drukarce Lifeprint przez 4-5 sekund, aby włączyć drukarkę. 2. Otwórz Ustawienia, wybierz Bluetooth i upewnij się, że Bluetooth jest włączony. Ostatnio zmodyfikowany: 2025-01-22 17:01

Modele z wbudowaną obsługą OverDrive to Kobo Aura Edition 2, Kobo Clara HD, Kobo AuraH2O (druga generacja), Kobo Aura One i Kobo Forma. Najbardziej ekonomiczną opcją jest Kobo Aura, która kosztuje 99 USD od Walmart. Ostatnio zmodyfikowany: 2025-01-22 17:01

9 kroków do stworzenia aplikacji to: Naszkicuj swój pomysł na aplikację. Przeprowadź badania rynkowe. Twórz makiety swojej aplikacji. Stwórz projekt graficzny swojej aplikacji. Utwórz stronę docelową aplikacji. Stwórz aplikację za pomocą Xcode i Swift. Uruchom aplikację w App Store. Promuj swoją aplikację, aby dotrzeć do właściwych osób. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli po zalogowaniu się na konto widzisz czarny ekran i nadal możesz używać wskaźnika myszy, może to oznaczać problem z procesem Eksploratora Windows. Aby rozwiązać problemy z procesem Eksploratora Windows, wykonaj następujące kroki: Użyj skrótu klawiaturowego Ctrl + Shift + Esc, aby otworzyć Menedżera zadań. Ostatnio zmodyfikowany: 2025-06-01 05:06

Pola powinny być zadeklarowane jako prywatne, chyba że istnieje dobry powód, aby tego nie robić. Jedną z głównych zasad trwałej wartości w programowaniu jest „Minimalizuj efekty domina, zachowując tajemnice”. Gdy pole jest prywatne, dzwoniący zwykle nie może uzyskać nieodpowiedniego bezpośredniego dostępu do tego pola. Ostatnio zmodyfikowany: 2025-01-22 17:01

System elektronicznej dokumentacji medycznej (EHR) Epic to system EHR z pojedynczą bazą danych dla branży opieki zdrowotnej, obsługujący średnie i duże grupy medyczne, szpitale i zintegrowane organizacje opieki zdrowotnej. Ostatnio zmodyfikowany: 2025-01-22 17:01

PaaS – platforma jako usługa Zmniejsza to potrzebę kupowania i utrzymywania przez programistów podstawowego sprzętu, oprogramowania i urządzeń hostingowych dla ich aplikacji SaaS. Najbardziej znanym PaaS jest Facebook. Ostatnio zmodyfikowany: 2025-06-01 05:06

Zobaczmy prosty kod do konwersji int na Double injava. public class IntToDoubleExample2{public static void main(String args[]){int i=100; Double d= nowy Double(i);//pierwszy sposób. Double d2=Double.valueOf(i);//drugi sposób. System.out.println(d); System.out.println(d2);}}. Ostatnio zmodyfikowany: 2025-01-22 17:01

Shell Injection Attack lub Command Injection Attack to atak, w którym atakujący wykorzystuje luki w aplikacji internetowej i wykonuje dowolne polecenie na serwerze w złych celach. Ostatnio zmodyfikowany: 2025-01-22 17:01

„Natywne usługi Azure często działają w systemie Linux” – dodał Guthrie. Na przykład sieć definiowana programowo (SDN) platformy Azure jest oparta na systemie Linux”. Microsoft korzysta z systemu Linux nie tylko na platformie Azure. „Spójrz na nasze jednoczesne wydanie SQL Server w systemie Linux”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Algorytm Zdefiniuj ciąg. Przekształć ciąg na małe litery, aby porównanie było niewrażliwe. Podziel ciąg na słowa. Do znalezienia zduplikowanych słów zostaną użyte dwie pętle. Jeśli znaleziono dopasowanie, zwiększ liczbę o 1 i ustaw duplikaty słowa na „0”, aby uniknąć ponownego zliczania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pliki o złej nazwie mogą być synchronizowane z witryną dropbox.com, ale mogą nie pojawiać się w folderze Dropbox na komputerze lub działać poprawnie w niezgodnych systemach operacyjnych. Jeśli okaże się, że masz zły plik (lub pliki), może być kilka możliwych wyjaśnień. Poniżej przedstawiamy kilka najczęstszych przyczyn złych plików. Ostatnio zmodyfikowany: 2025-01-22 17:01

Routing internetowego interfejsu API jest podobny do routingu ASP.NET MVC. Kieruje przychodzące żądanie HTTP do określonej metody akcji na kontrolerze internetowego interfejsu API. Web API obsługuje dwa typy routingu: Routing oparty na konwencji. Ostatnio zmodyfikowany: 2025-01-22 17:01

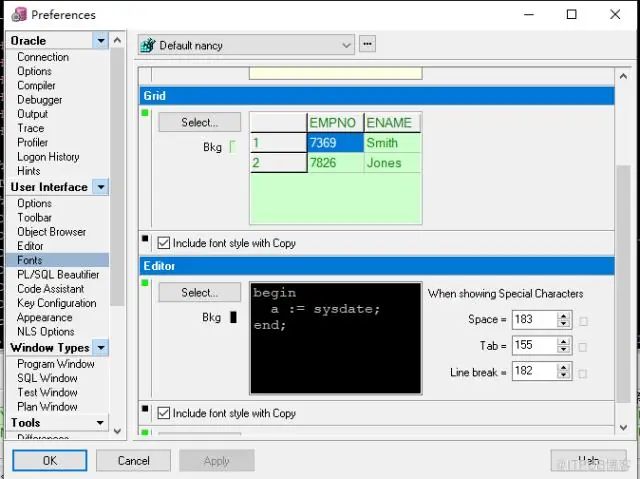

Aby zainstalować rozszerzenie: W Oracle SQL Developer, w menu Pomoc, kliknij Sprawdź aktualizacje. Na stronie powitalnej kreatora Sprawdź dostępność aktualizacji kliknij przycisk Dalej. Na stronie źródłowej kreatora upewnij się, że zaznaczone jest pole wyboru Rozszerzenia programistów SQL innych firm, a następnie kliknij przycisk Dalej. Ostatnio zmodyfikowany: 2025-01-22 17:01

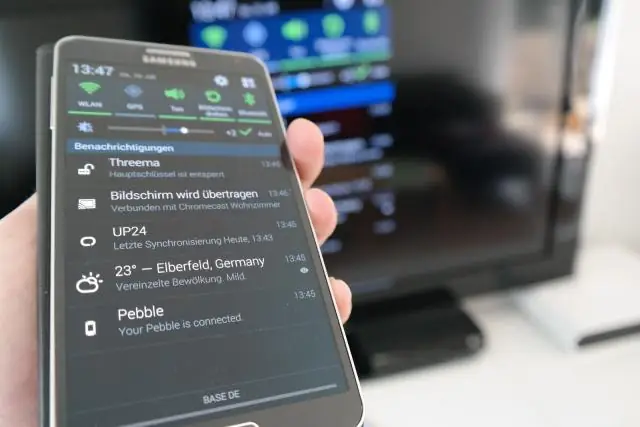

Postman ma wbudowany serwer proxy w aplikacji Postman, który przechwytuje żądanie HTTP. Aplikacja Postman nasłuchuje wszystkich połączeń wykonanych przez aplikację kliencką lub urządzenie. Serwer proxy Postman przechwytuje żądanie i przekazuje je dalej do serwera. Serwer zwraca odpowiedź przez serwer proxy Postman z powrotem do klienta. Ostatnio zmodyfikowany: 2025-01-22 17:01

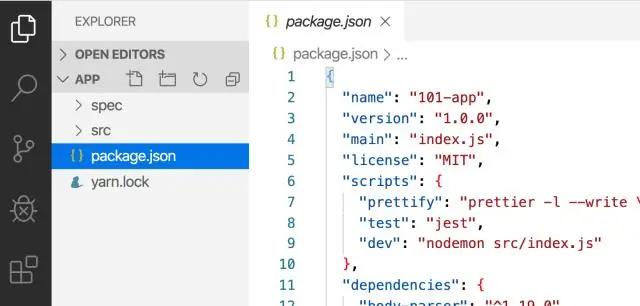

Otwórz folder projektu Maven w VS Code za pomocą menu Plik -> Otwórz folder i wybierz folder nazwy aplikacji. Otwórz paletę poleceń (za pomocą menu Widok lub klikając prawym przyciskiem myszy) i wpisz i wybierz Zadania: Konfiguruj zadanie, a następnie wybierz Utwórz zadania. json z szablonu. Wybierz maven ('Wykonuje typowe polecenia Maven'). Ostatnio zmodyfikowany: 2025-01-22 17:01

Nie ma jeszcze oficjalnej aplikacji Instagram na Chromecaście, ale dopóki tak się nie stanie, CastOnTVInstagram to kolejny najlepszy sposób na pokazywanie własnych zdjęć z Instagrama na dużym ekranie. Ostatnio zmodyfikowany: 2025-06-01 05:06

Jak zmienić adres IP na kontrolerze domeny Wybierz: Start -> Ustawienia -> Połączenia sieciowe i telefoniczne. Wybierz: Twoje połączenie lokalne. Wybierz: Właściwości połączeń internetowych (TCP/IP). Zmień: Twój adres IP, maskę podsieci i bramę. Zmień: Preferowany adres serwera DNS na nowy adres serwera. Wybierz: OK -> OK -> Zamknij. Ostatnio zmodyfikowany: 2025-01-22 17:01

Definicja i użycie. Właściwość zdarzenia docelowego zwraca element, który wyzwolił zdarzenie. Właściwość target pobiera element, na którym zdarzenie pierwotnie wystąpiło, w przeciwieństwie do właściwości currentTarget, która zawsze odwołuje się do elementu, którego detektor zdarzeń wyzwolił zdarzenie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Domyślnie Dreamweaver wyświetla numery wierszy w kolumnie po lewej stronie widoku Kod. Jeśli numery linii nie są widoczne lub jeśli chcesz je wyłączyć, kliknij ikonę Numery linii na pasku narzędzi Kodowanie. Możesz też wybrać polecenie Widok > Opcje widoku kodu > Numery linii, aby je włączać i wyłączać. Ostatnio zmodyfikowany: 2025-01-22 17:01

Metoda połączenia WPS Naciśnij przycisk [Konfiguracja] (A) na drukarce. Wybierz opcję [Konfiguracja bezprzewodowej sieci LAN] i naciśnij przycisk [OK]. Wyświetlacz na drukarce powinien wyglądać tak, jak pokazano poniżej: (Komunikat będzie brzmieć: „Naciśnij przycisk WPS przez około 5 sekund i naciśnij [OK] na urządzeniu”) Naciśnij i przytrzymaj przycisk [WPS] na punkcie dostępowym. Ostatnio zmodyfikowany: 2025-01-22 17:01

Możesz znaleźć pełną historię przeglądania w systemie iOS, wykonując następujące czynności: Stuknij ikonę Zakładki (wygląda jak mała książka) Stuknij „Historia” Przejdź do konkretnych dat, stuknij dowolny folder dat, aby zobaczyć pełną historię z tego dnia, lub stuknij na dowolnym linku, aby ponownie otworzyć tę stronę. Ostatnio zmodyfikowany: 2025-01-22 17:01

Żaden pojedynczy przycisk nie umożliwia dodawania znaku wodnego do stron publikacji w programie Publisher, ale możesz użyć stron wzorcowych, aby dodać znak wodny, taki jak Wersja robocza lub Poufne, do całej publikacji lub do niektórych stron. Możesz także utworzyć znak wodny ze zdjęcia lub obrazu lub dodać znak wodny do swoich zdjęć. Ostatnio zmodyfikowany: 2025-01-22 17:01

Baza danych MNIST (Mixed National Institute of Standards and Technology) to zbiór danych dla odręcznych cyfr, dystrybuowany przez witrynę internetową THE MNIST DATABASE of handwritten cyfry Yanna Lecuna. Zestaw danych składa się z pary, „odręcznego obrazu cyfrowego” i „etykiety”. Cyfra mieści się w zakresie od 0 do 9, co oznacza łącznie 10 wzorów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kliknij „Edytuj ustawienia” w prawym górnym rogu strony. W sekcji „Powiadom mnie, kiedy” wybierz „Wpisy lub komentarze członków” z menu rozwijanego. Kliknij i zaznacz pola wyboru obok „Wyślij mi wiadomości czatu grupowego” i „Wyślij również e-mail”. Kliknij przycisk „Zapisz ustawienia”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Apple® iPhone® - instalowanie aplikacji Na ekranie głównym dotknij App Store. Aby przeglądać App Store, dotknij Aplikacje (na dole). Przewiń, a następnie dotknij żądanej kategorii (np. Nowe aplikacje, które kochamy, Najpopularniejsze kategorie itp.). Stuknij aplikację. Dotknij POBIERZ, a następnie dotknij ZAINSTALUJ. Jeśli pojawi się monit, zaloguj się do iTunes Store, aby dokończyć instalację. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wyłączanie danych 3G i 4G na swoim iPhonie Aby wyłączyć dane komórkowe, przejdź do Ustawienia> Dane komórkowe (lub Dane komórkowe) i przełącz przełącznik Dane komórkowe/komórkowe w położenie wyłączone. Spowoduje to wyłączenie wszystkich danych komórkowych i ograniczenie wszystkich danych do Wi-Fi, w tym poczty e-mail, przeglądania stron internetowych i powiadomień push. Ostatnio zmodyfikowany: 2025-01-22 17:01

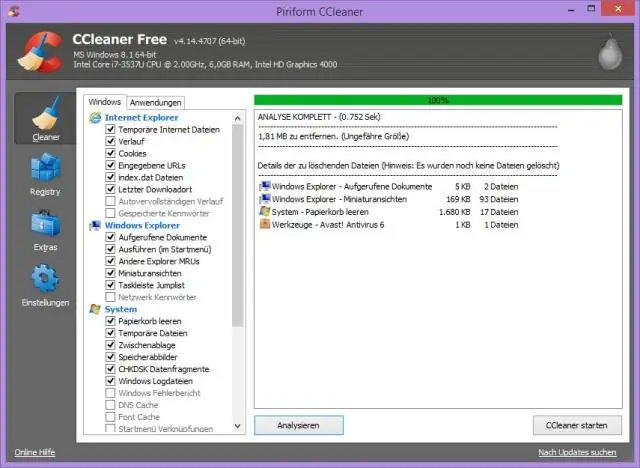

Po kliknięciu przycisku Szukaj w okienku Wyszukiwarka plików, CCleaner wyszuka duplikaty plików i wyświetli wyniki na liście wyników: Możesz użyć tej listy, aby wybrać niektóre lub wszystkie zduplikowane pliki i je usunąć. Aby wybrać wszystkie zduplikowane pliki, kliknij prawym przyciskiem myszy dowolny plik, a następnie kliknij Wybierz wszystko. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli wykonujesz przyziemne zadania w oparciu o jasne i jednoznaczne wskazówki, Twoja średnia pensja prawdopodobnie będzie niska i może wynosić od 80 do 120 tys. Ostatnio zmodyfikowany: 2025-01-22 17:01

Bezpieczeństwo warstwowe to strategia bezpieczeństwa, która obejmuje łączenie różnych kontroli bezpieczeństwa w celu stworzenia kompleksowej, wielowarstwowej ochrony przed zagrożeniami cyberbezpieczeństwa. Jeśli jedna warstwa zabezpieczeń zawiedzie, inna warstwa zapewnia bezpieczeństwo systemu i jego danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Metoda between() klasy Period w Javie służy do uzyskania okresu składającego się z liczby lat, miesięcy i dni pomiędzy dwiema podanymi datami (włącznie z datą początkową i bez daty końcowej). Okres ten uzyskuje się w następujący sposób: Teraz podziel liczbę miesięcy na lata i miesiące w oparciu o 12-miesięczny rok. Ostatnio zmodyfikowany: 2025-01-22 17:01

Najlepsze bezprzewodowe kamery cofania Garmin - Bezprzewodowa kamera cofania BC 30 do GPS SelectGarmin - Czarna. EchoMaster - Bezprzewodowa kamera cofania. Garmin - Bezprzewodowa kamera cofania BC 40 do systemu SelectGarmin GPS. BOYO - Cyfrowa Bezprzewodowa Kamera Cofania z 7' Kolorowym Monitorem LCD - Czarna. Metra - kamera cofania tablicy rejestracyjnej - czarna. Ostatnio zmodyfikowany: 2025-01-22 17:01

Emblematy. Emblematy to konkretne gesty o określonym znaczeniu, które są świadomie używane i świadomie rozumiane. Są używane jako substytuty słów i są bliższe językowi migowemu niż codzienna mowa ciała. Ostatnio zmodyfikowany: 2025-01-22 17:01