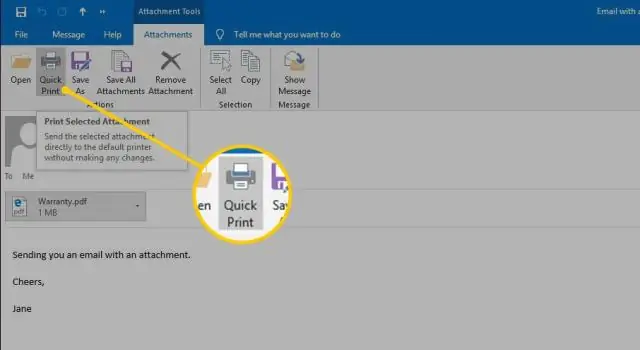

Zmień rozmiar czcionki przed drukowaniem. Kliknij opcję „Plik” na pasku menu. Kliknij „Podgląd wydruku”. Kliknij menu rozwijane „Rozmiar”, które może zawierać „100%” lub „Zmniejsz, aby dopasować”.Wybierz opcję większą niż 100 procent, aby zwiększyć rozmiar tekstu.Kliknij przycisk „Drukuj”, aby wyświetlić wyniki na wydruku. Ostatnio zmodyfikowany: 2025-01-22 17:01

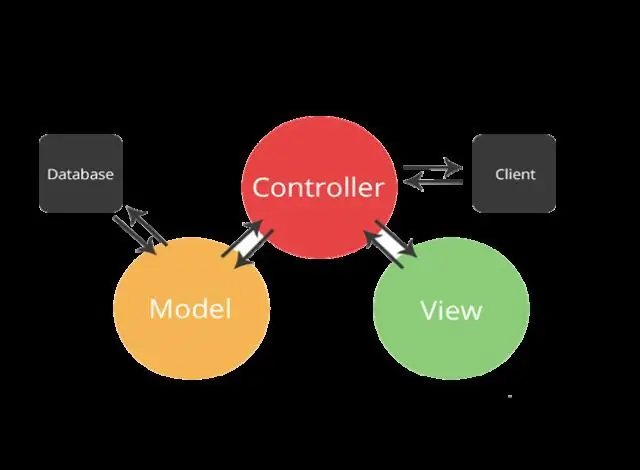

Re: Jak ustawić stronę startową z obszarem w asp.net MVC 4. Kliknij prawym przyciskiem myszy projekt w Eksploratorze rozwiązań. Wybierz Właściwości. Wybierz kartę Internet po lewej stronie. W sekcji Strona początkowa zdefiniuj określoną stronę, która ma być domyślna po uruchomieniu aplikacji. Zapisz zmiany. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tile nie wymaga subskrypcji Premium, aby korzystać z ich trackerów. Moduły do śledzenia kafelków działają z bezpłatną aplikacją Tile, dzięki czemu możesz zobaczyć, gdzie były ostatnio, i możesz dzwonić, o ile znajduje się w zasięgu Bluetooth. Ostatnio zmodyfikowany: 2025-01-22 17:01

Podczas gdy większość profesjonalistów może natknąć się na sekwencyjne poziomy pasów certyfikacji Six Sigma, w tym YellowBelt, Green Belt, Black Belt i Master Black Belt, szczegóły programów szkoleniowych i poziomów certyfikacji są często niejasne. Ostatnio zmodyfikowany: 2025-06-01 05:06

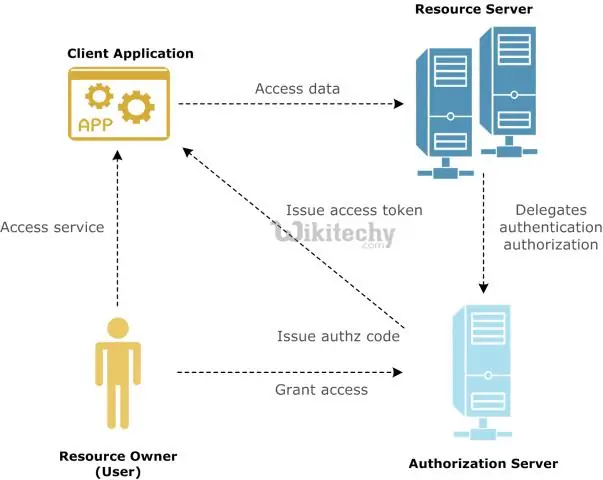

Identyfikator klienta. Client_id to publiczny identyfikator aplikacji. Mimo że jest publiczne, najlepiej, aby nie było możliwe do odgadnięcia przez osoby trzecie, więc wiele implementacji używa czegoś w rodzaju 32-znakowego ciągu szesnastkowego. Musi być również unikalny dla wszystkich klientów obsługiwanych przez serwer autoryzacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pobierz lub wyślij e-mail mobi do iPhone'a lub iPada. Pobierz lub zapisz plik a.mobi na swoim urządzeniu z Androidem. Na swoim urządzeniu z Androidem przejdź do ekranu głównego, a następnie otwórz „Menedżera plików” lub „Eksplorator plików”. Zainstaluj Kindle na PC na swoim komputerze. Otwórz „Ustawienia” na Kindle. Ostatnio zmodyfikowany: 2025-01-22 17:01

Z interfejsu internetowego Jenkins przejdź do Zarządzaj Jenkins> Zarządzaj wtyczkami i zainstaluj wtyczkę. Przejdź do ekranu konfiguracji zadania. Znajdź krok Dodaj kompilację w sekcji Build i wybierz Inject zmienne środowiskowe. Ustaw żądaną zmienną środowiskową jako wzorzec NAZWA_ZMIENNEJ=WARTOŚĆ. Ostatnio zmodyfikowany: 2025-06-01 05:06

Oto kilka kroków, które pomogą Ci stworzyć podstawową strukturę Big Data, na której możesz budować w miarę rozwoju. Ustal swoje priorytety. Skonfiguruj swoje systemy gromadzenia i przechowywania danych. Upewnij się, że Twoje cyberbezpieczeństwo jest solidne. Zdecyduj się na podejście analityczne. Wykorzystaj swoje dane. Korzyści wzdłuż linii. Ostatnio zmodyfikowany: 2025-01-22 17:01

Obsada Anyview. Anyview Cast wykorzystuje połączenie Wi-Fi do bezprzewodowego przesyłania treści z urządzenia mobilnego do telewizora Hisense, umożliwiając natychmiastowe udostępnianie zdjęć, oglądanie programów telewizyjnych, filmów, filmów i granie w gry. Ostatnio zmodyfikowany: 2025-01-22 17:01

System wyszukiwania informacji jest nieodłączną częścią systemu komunikacji. Termin Pozyskiwanie informacji po raz pierwszy wprowadzony przez Calvina Mooersa w 1951 r. Definicja: Pozyskiwanie informacji jest czynnością polegającą na uzyskiwaniu zasobów informacyjnych istotnych dla potrzeb informacyjnych ze zbioru zasobów informacyjnych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Najpierw włóż działający klucz i przekręć go ¼-obróć zgodnie z ruchem wskazówek zegara. Następnie włóż i wyjmij narzędzie do nauki SmartKey. Następnie wyjmij działający klucz, włóż nowy klucz i przekręć go ½-obróć w lewo. Twój zamek zostanie pomyślnie ponownie wpisany. Ostatnio zmodyfikowany: 2025-06-01 05:06

Utwórz program wydarzeń w 5 prostych krokach Utwórz nowe konto w serwisie Canva, aby rozpocząć projektowanie własnego programu wydarzeń. Wybierz z naszej biblioteki pięknie zaprojektowanych szablonów. Prześlij własne zdjęcia lub wybierz spośród ponad 1 miliona obrazów stockowych. Napraw swoje obrazy, dodaj wspaniałe filtry i edytuj tekst. Zapisz i udostępnij. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ludzie zwykle wybierają inżynierię oprogramowania jako karierę z jednego lub więcej z następujących powodów: Lubią tworzyć rzeczy, a proces tworzenia aplikacji pozwala im twórczo wyrażać siebie. 3. Lubią pracować z innymi bystrymi, zmotywowanymi inżynierami, którzy podzielają ich pasję. Ostatnio zmodyfikowany: 2025-01-22 17:01

Firma Microsoft wycofuje ścieżkę certyfikacji MCSA:O365. Egzaminy Office 365 (70-346: Zarządzanie tożsamościami i wymaganiami Office 365 oraz 70-347: Włączanie usług Office 365) zostały wycofane 30 kwietnia 2019 r. Ostatnio zmodyfikowany: 2025-01-22 17:01

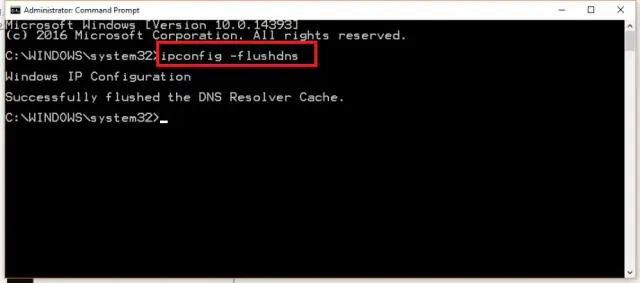

Opróżnianie DNS: co to robi i jak to zrobić Ponieważ wyczyszczenie pamięci podręcznej DNS usuwa wszystkie wpisy, usuwa również wszelkie nieprawidłowe rekordy i zmusza komputer do ponownego wypełnienia tych adresów przy następnej próbie uzyskania dostępu do tych witryn. Te nowe adresy są pobierane z serwera DNS skonfigurowanego w Twojej sieci. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wprowadzenie do funkcji RANK() programu SQL Server Funkcja RANK() jest funkcją okna, która przypisuje rangę do każdego wiersza w partycji zestawu wyników. Wiersze w partycji, które mają te same wartości, otrzymają tę samą rangę. Ranga pierwszego rzędu w obrębie partycji to jeden. Ostatnio zmodyfikowany: 2025-01-22 17:01

Regulacja podłokietników Freedom ma podłokietniki z żelową amortyzacją. Aby je wyregulować, połóż ręce na podłokietnikach, aby rozpocząć. Aby przesunąć je w górę, delikatnie pociągnij przednie podłokietniki, a będą one ślizgać się w górę. Po zwolnieniu zablokują się na swoim miejscu. Ostatnio zmodyfikowany: 2025-01-22 17:01

PARTITION BY wiele kolumn. Klauzula PARTITION BY może służyć do rozbijania średnich okien na wiele punktów danych (kolumn). Na przykład możesz obliczyć średnią liczbę bramek zdobytych według sezonu i kraju lub według roku kalendarzowego (z kolumny daty). Ostatnio zmodyfikowany: 2025-01-22 17:01

Pamięć w JVM jest podzielona na pięć różnych części mianowicie− Obszar metody− Obszar metod przechowuje kod klasy: kod zmiennych i metod. Sterta − W tym obszarze tworzone są obiekty Java. Stos Java− Podczas wykonywania metod wyniki są zapisywane w pamięci stosu. Ostatnio zmodyfikowany: 2025-06-01 05:06

Napraw głośnik iPhone'a Jeśli głośnik iPhone'a jest zepsuty, dobrą wiadomością jest to, że Apple wymienia głośniki iPhone'a zarówno na pasku Genius, jak i za pośrednictwem usługi naprawy poczty na ich stronie pomocy technicznej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Narzędzia DAST OWASP ZAP - W pełni funkcjonalne bezpłatne i otwarte narzędzie DAST, które obejmuje zarówno automatyczne skanowanie w poszukiwaniu luk w zabezpieczeniach, jak i narzędzia wspomagające ręczne testowanie aplikacji internetowych przez ekspertów. Arachni - Arachni to skaner obsługiwany komercyjnie, ale jest bezpłatny w większości przypadków użycia, w tym skanowania projektów open source. Ostatnio zmodyfikowany: 2025-01-22 17:01

W przypadku tego kursu innowacja komputerowa to innowacja, która obejmuje komputer lub program jako integralną część swojej funkcji. Wybrana innowacja komputerowa powinna spełniać wszystkie wymagania zadania Explore-Impact of Computing Innovation zawarte w kursie AP Computer Science Principles i opisie egzaminu (. Ostatnio zmodyfikowany: 2025-01-22 17:01

W komputerach folder jest wirtualną lokalizacją aplikacji, dokumentów, danych lub innych podfolderów. Foldery pomagają w przechowywaniu i organizowaniu plików i danych na komputerze. Termin ten jest najczęściej używany w systemach operacyjnych z graficznym interfejsem użytkownika. Ostatnio zmodyfikowany: 2025-06-01 05:06

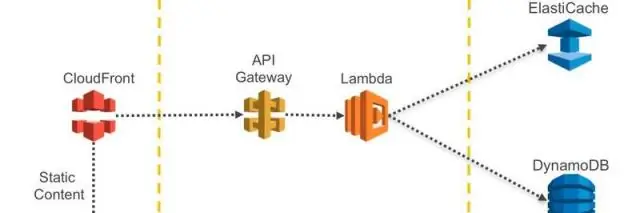

Mikrousługi są opracowywane i wdrażane jako kontenery niezależnie od siebie. Oznacza to, że zespół programistów może opracowywać i wdrażać określoną mikrousługę bez wpływu na inne podsystemy. Każda mikrousługa ma własną bazę danych, dzięki czemu można ją w pełni oddzielić od innych mikrousług. Ostatnio zmodyfikowany: 2025-01-22 17:01

Niekierowane medium transportuje fale elektromagnetyczne bez użycia fizycznego przewodnika. Ten rodzaj komunikacji jest często określany jako komunikacja bezprzewodowa. Sygnały są zwykle nadawane przez wolną przestrzeń i dlatego są dostępne dla każdego, kto ma urządzenie zdolne do ich odbioru. Ostatnio zmodyfikowany: 2025-01-22 17:01

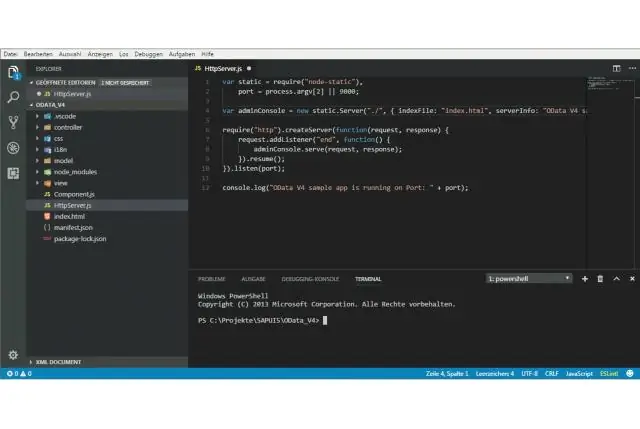

Funkcje edytora kodu. Podobnie jak każde inne środowisko IDE, zawiera edytor kodu, który obsługuje wyróżnianie składni i uzupełnianie kodu przy użyciu technologii IntelliSense dla zmiennych, funkcji, metod, pętli i zapytań LINQ. Debuger. Projektant. Inne narzędzia. Rozciągliwość. Poprzednie produkty. Społeczność. Profesjonalny. Ostatnio zmodyfikowany: 2025-01-22 17:01

Scala 2.10 wprowadziła nową funkcję o nazwie klasy niejawne. Klasa niejawna to klasa oznaczona słowem kluczowym niejawnym. To słowo kluczowe sprawia, że podstawowy konstruktor klasy jest dostępny dla niejawnych konwersji, gdy klasa znajduje się w zakresie. Klasy niejawne zostały zaproponowane w SIP-13. Ostatnio zmodyfikowany: 2025-01-22 17:01

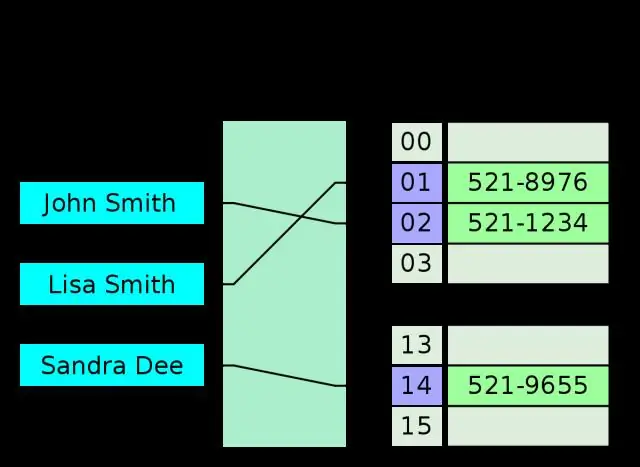

Grupowanie w tabeli mieszającej odnosi się do stopnia, w jakim elementy mają tendencję do „grupowania się” i generalnie ma na to wpływ zarówno używana funkcja mieszająca, jak i wstawiany zestaw danych. Chcesz uniknąć wysokiego stopnia grupowania, ponieważ z czasem zwiększa to prawdopodobieństwo kolizji haszujących. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby grać w jio tv na komputerze, musisz pobrać i zainstalować emulator Androida o nazwie Bluestacks lub zainstalować dowolny inny emulator Androida. Po pobraniu postępuj zgodnie z instrukcjami wyświetlanymi na ekranie, aby zainstalować bluestacks. Po zainstalowaniu musisz zalogować się przy użyciu swojego identyfikatora Gmail i hasła, aby uzyskać dostęp do Sklepu Play. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przejdź do Menu > Ustawienia i przewiń w dół do listy zainstalowanych aplikacji. Stuknij w Facebook, a następnie wybierz Powiadomienia Push. Przesuń suwak obok Wiadomości, aby go włączyć (powinien być ustawiony na WŁ.). Ostatnio zmodyfikowany: 2025-01-22 17:01

W schemacie JSON istnieją dwa typy liczbowe: liczba całkowita i liczba. Mają te same słowa kluczowe weryfikacyjne. JSON nie ma standardowego sposobu reprezentowania liczb zespolonych, więc nie ma możliwości ich przetestowania w schemacie JSON. Ostatnio zmodyfikowany: 2025-01-22 17:01

Środowisko administracyjne Microsoft Enhanced Security (ESAE) to zabezpieczona, bastionowa architektura referencyjna lasu zaprojektowana do zarządzania infrastrukturą Active Directory (AD). Ostatnio zmodyfikowany: 2025-01-22 17:01

W 1962 roku firma Philips wynalazła nośnik CompactCassette do przechowywania dźwięku, wprowadzając go w Europie 30 sierpnia 1963 r. na audycji radiowej w Berlinie oraz w Stanach Zjednoczonych (pod marką Norelco) w listopadzie 1964 r. pod nazwą handlową Compact Cassette. Zespołem Philipsa kierował Lou Ottens w Hasselt w Belgii. Ostatnio zmodyfikowany: 2025-01-22 17:01

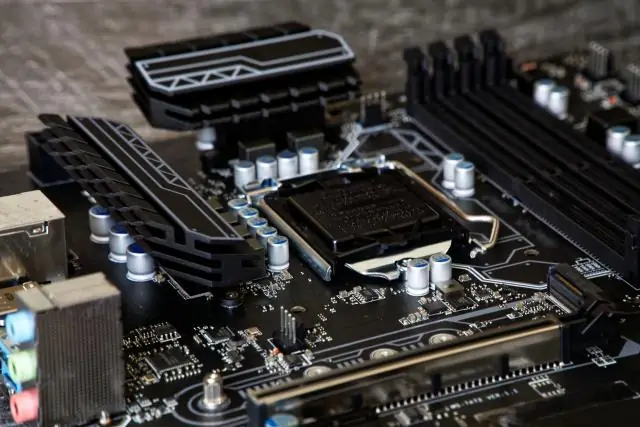

Wymiana płyty głównej Odłącz wszystkie kable i wyjmij wszystkie karty rozszerzeń z bieżącej płyty głównej. Wykręć śruby mocujące starą płytę główną i wyjmij płytę główną. Jeśli ponownie używasz procesora i/lub pamięci, wyjmij je ze starej płyty głównej i zainstaluj na nowej. Ostatnio zmodyfikowany: 2025-01-22 17:01

W skrócie, WebRequest - w implementacji specyficznej dla HTTP, HttpWebRequest - reprezentuje oryginalny sposób korzystania z żądań HTTP w. Net Framework. WebClient zapewnia proste, ale ograniczone opakowanie wokół HttpWebRequest. HttpClient to nowy i ulepszony sposób wykonywania żądań HTTP i postów, który pojawił się wraz z. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zawsze zalecamy kupowanie obudów z minimum 3 wentylatorami (lub przynajmniej slotami do samodzielnego ich dodania) do systemów do gier, nie licząc zasilacza, procesora i wentylatorów GPU. Wiem, że mówimy tak o wielu rzeczach (zwłaszcza o zasilaczach), ale naprawdę nie chcesz oszczędzać na chłodzeniu. Ostatnio zmodyfikowany: 2025-01-22 17:01

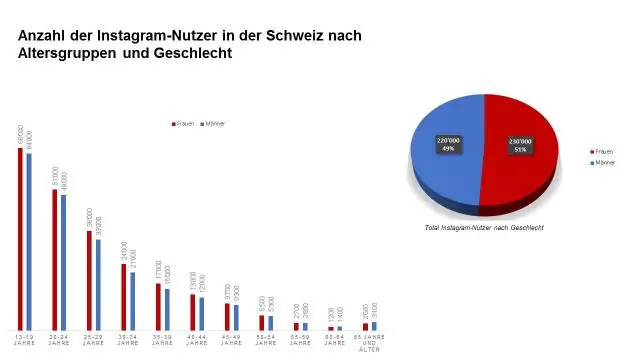

Przewiduje się, że do 2023 r. liczba użytkowników Instagrama w USA osiągnie 125,5 mln aktywnych użytkowników. W czerwcu 2018 r. sieć przekroczyła 1 mld aktywnych użytkowników miesięcznie. Ostatnio zmodyfikowany: 2025-01-22 17:01

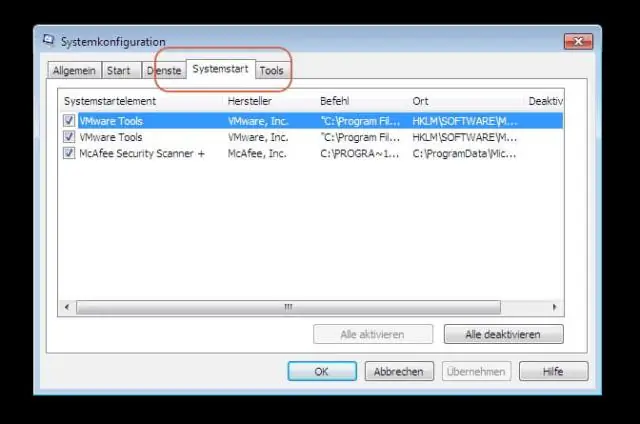

Narzędzie konfiguracji systemu (Windows 7) Naciśnij Win-r. W polu „Otwórz:” wpisz msconfig i naciśnij Enter. Kliknij kartę Uruchamianie. Usuń zaznaczenie elementów, których nie chcesz uruchamiać podczas uruchamiania.Uwaga: Po zakończeniu dokonywania wyboru kliknij przycisk OK. W wyświetlonym oknie kliknij Uruchom ponownie, aby ponownie uruchomić komputer. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pewnego lata Sally spotkała Posejdona na plaży Montauk i zakochała się. Poślubiła Gabe'a później głównie dlatego, że Gabeis śmierdział, a jego smród chroniłby Percy'ego przed potworami. Widzisz, Sally przez cały czas wiedziała, co oznacza dla Percy'ego bycie półbogiem. Ostatnio zmodyfikowany: 2025-01-22 17:01

Architektura usługi bramy uwierzytelniania (AGS) obsługuje wymagania różnych aplikacji, mapując poświadczenia prezentowane przez użytkownika, takie jak certyfikat na karcie inteligentnej, na format odpowiedni dla aplikacji lub usługi. Uwierzytelnianie przez brokera pozwala na bezpieczniejszą i bardziej standardową metodę uwierzytelniania. Ostatnio zmodyfikowany: 2025-01-22 17:01