13-calowy MacBook Pro 2019 opcje cenowe i konfiguracyjne 13-calowy MacBook Pro z paskiem dotykowym (wydany w sierpniu 2019 r.) jest nadal jednym z najdroższych 13-calowych laptopów na rynku. Zaczyna się od stromych 1799 USD z procesorem Intel Core i5 8. generacji 2,4 GHz, 8 GB pamięci RAM i 246 GB pamięci masowej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Komponenty aplikacji internetowych. Wszystkie internetowe aplikacje bazodanowe składają się z trzech podstawowych elementów: przeglądarki internetowej (lub klienta), serwera aplikacji internetowej i serwera bazy danych. Internetowe aplikacje bazodanowe opierają się na serwerze bazy danych, który dostarcza dane dla aplikacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Korzystanie z bezprzewodowego punktu dostępowego nie spowolni prędkości. Korzystanie z repeatera (Range Extender) spowolni sieć. I tak, (wszystkie) Wi-Fi jest półdupleksem. I tylko jedno urządzenie może (z powodzeniem) nadawać na raz, dlatego tylko kilka urządzeń próbujących równoczesnego użycia może doprowadzić sieć do indeksowania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dlaczego wydarzenia networkingowe mogą być stratą czasu Chodzi o wymianę wartości, jak fragment treści lub skierowanie, a nie tylko wizytówkę. Skupiasz się na sprzedaży, a nie na budowaniu relacji. Nie śledzisz nowych znajomych. Uczestniczysz w niewłaściwych rodzajach wydarzeń networkingowych. Ostatnio zmodyfikowany: 2025-01-22 17:01

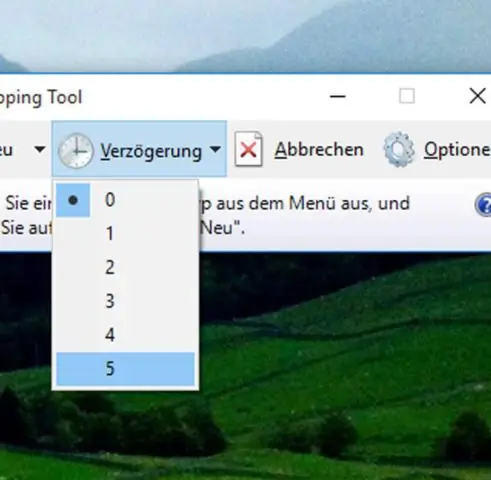

Opóźnij tworzenie wątku do czasu, gdy jest to potrzebne: Jeśli ta opcja jest zaznaczona, opóźnienie rozruchu i opóźnienie uruchamiania są wykonywane przed utworzeniem danych wątku. Jeśli nie jest zaznaczone, wszystkie dane wymagane dla wątków są tworzone przed rozpoczęciem wykonywania testu. Ostatnio zmodyfikowany: 2025-06-01 05:06

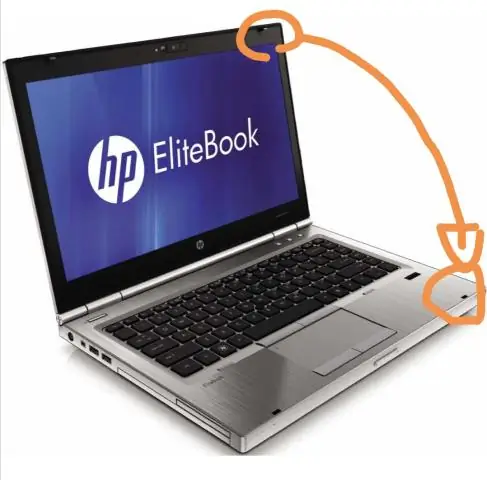

Oto jak to skonfigurować: Otwórz Ustawienia na telefonie z Androidem. W sekcji Sieć bezprzewodowa dotknij Więcej → Tethering i przenośny punkt dostępu. Włącz „Przenośny hotspot Wi-Fi”. Powinno pojawić się powiadomienie hotspotu. Na laptopie włącz Wi-Fi i wybierz sieć swojego telefonu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pliki zapisu są przechowywane w domyślnej lokalizacji Steam CloudStorage, która różni się w zależności od platformy: Win: C:ProgramFiles(x86)Steamuserdata688420emote. Mac:~/Library/ApplicationSupport/Steam/userdata//688420/remote. Ostatnio zmodyfikowany: 2025-01-22 17:01

Włącz lub wyłącz blokadę ekranu Włącz blokadę ekranu. Krótko naciśnij przycisk boczny. Wyłącz blokadę ekranu. Naciśnij przycisk boczny. Przesuń palec w górę, zaczynając od dołu ekranu. Ustaw automatyczną blokadę ekranu. Naciśnij Wyświetlacz i jasność. Naciśnij Auto-Blokada. Naciśnij żądane ustawienie. Wróć do ekranu głównego. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kliknij prawym przyciskiem myszy dowolną książkę i kliknij Pobierz. Spowoduje to pobranie książki na komputer, dzięki czemu będzie można ją czytać w trybie offline. Aby wykonać kopię zapasową, wystarczy skopiować folder, w którym Amazon zapisał książkę. W systemie Windows 8 książki znajdziesz w folderze C:UserstwojanazwaużytkownikaAppDataLocalAmazonKindleapplicationcontent. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pamięć semantyczna odnosi się do części pamięci długotrwałej, która przetwarza idee i koncepcje, które nie pochodzą z osobistego doświadczenia. Pamięć semantyczna obejmuje rzeczy, które są powszechnie znane, takie jak nazwy kolorów, dźwięki liter, stolice krajów i inne podstawowe fakty nabyte przez całe życie. Ostatnio zmodyfikowany: 2025-06-01 05:06

Do ładowania akumulatorów litowo-jonowych można użyć dowolnej ładowarki, pod warunkiem, że ma ona odpowiednie napięcie (które będzie zależeć od posiadanej baterii). Baterie te zawierają obwód kontroli ładowania, który nadzoruje ładowanie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Stuknij ikonę Ustawienia na ekranie głównym. Stuknij Ogólne. Przewiń w dół listy Ustawienia ogólne i dotknij opcji Data i godzina. Włącz przełącznik czasu 24-godzinnego, aby wyświetlić czas w formacie 24-godzinnym (czas wojskowy). Ostatnio zmodyfikowany: 2025-01-22 17:01

Definicja i użycie Znacznik służy do opisu terminu/nazwy na liście opisów. Tag jest używany w połączeniu z (definiuje listę opisów) i (definiuje terminy/nazwy). Wewnątrz tagu możesz umieszczać akapity, podziały wierszy, obrazy, linki, listy itp. Ostatnio zmodyfikowany: 2025-01-22 17:01

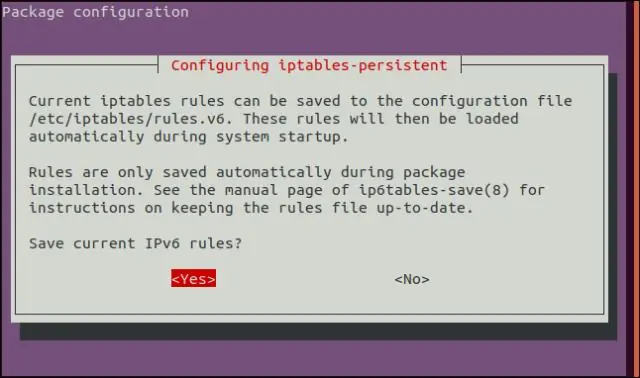

Aby zamknąć otwarty port: Zaloguj się do konsoli serwera. Wykonaj następujące polecenie, zastępując symbol zastępczy PORT numerem portu, który ma zostać zamknięty: Debian: sudo ufw deny PORT. CentOS: sudo firewall-cmd --zone=public --permanent --remove-port=PORT/tcp sudo firewall-cmd --reload. Ostatnio zmodyfikowany: 2025-01-22 17:01

1. Ogólnie najlepsza robota Roomba do podłóg drewnianych. Robot odkurzający iRobot Roomba 891 to najlepsza wszechstronna opcja dla większości domów. Posiada trzystopniowy system czyszczenia, który dokładnie rozluźnia, unosi i usuwa brud lub sierść zwierząt z podłogi. Ostatnio zmodyfikowany: 2025-01-22 17:01

Będziesz potrzebował SolidWorks, aby przekonwertować AutoCAD lub dowolny inny CAD na pliki SolidWorks. AutoCAD odczyta pliki SolidWorks, ale ich nie zapisze. Ostatnio zmodyfikowany: 2025-01-22 17:01

New Relic to oferta oprogramowania jako usługi, która koncentruje się na monitorowaniu wydajności i dostępności. Wykorzystuje ustandaryzowany wynik Apdex (indeks wydajności aplikacji) do ustawiania i oceniania wydajności aplikacji w środowisku w ujednolicony sposób. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zakres to kontekst, w którym można uzyskać dostęp do zmiennej/funkcji. W przeciwieństwie do innych języków programowania, takich jak C++ lub Java, które mają zasięg na poziomie bloku, tj. są zdefiniowane przez {}, JavaScript ma zasięg na poziomie funkcji. Zakres w JavaScript jest leksykalny, więcej o tym za chwilę. Ostatnio zmodyfikowany: 2025-01-22 17:01

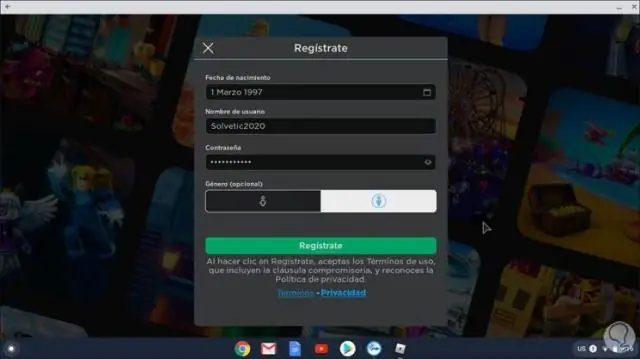

Możesz łatwo grać w Hearthstone na swoim Chromebooku, uruchamiając go jako aplikację na Androida. Twoje urządzenie musi mieć aktualizację Sklepu Play, aby móc uruchamiać aplikacje na Androida. Nowsze Chromebooki mają już wbudowaną aktualizację i możliwość uruchamiania aplikacji na Androida, dzięki czemu mogą grać w Hearthstone. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dodać zdarzenie onclick do div. Czy możliwe jest utworzenie elementu div ze zdarzeniem onclick, tak aby kliknięcie dowolnego miejsca w obszarze div spowodowało uruchomienie zdarzenia. Np. JAVASCRIPT: var divTag = dokument. Ostatnio zmodyfikowany: 2025-01-22 17:01

Głównym powodem, dla którego WhatsApp jest bardziej popularny niż SMS-y w Europie, jest to, że jest bezpłatny, a SMS-y nie. W związku z tym, zamiast uzyskać lokalny numer po przyjeździe, większość podróżnych ze Stanów Zjednoczonych zamiast tego pobiera WhatsApp przed podróżą do Europy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wskazówki dotyczące przystępowania do egzaminu CSWA - Academic Przygotowanie do egzaminu: Utwórz modele wymienione w sekcji Samouczki SolidWorks CSWA. Odtwórz modele bez instrukcji. Przystąpienie do egzaminu. Przejrzyj wszystkie pytania egzaminacyjne. a. Po zdaniu egzaminu. Odwiedź wirtualne centrum testowania SolidWorks. Wydrukuj swój certyfikat. Ostatnio zmodyfikowany: 2025-01-22 17:01

Okablowanie strukturalne i panele sieciowe. Okablowanie strukturalne to ogólny termin, który odnosi się do całej domowej sieci sygnałów audio, wideo, danych, telefonicznych, telewizyjnych, automatyki domowej lub bezpieczeństwa. Okablowanie strukturalne można zainstalować podczas budowy domu, doposażyć podczas przebudowy lub dodać samodzielnie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby umieścić ikonę komputera na pulpicie, kliknij przycisk Start, a następnie kliknij prawym przyciskiem myszy „Komputer”. Kliknij pozycję „Pokaż na pulpicie” w menu, a ikona komputera pojawi się na pulpicie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Błąd uczący będzie zwykle mniejszy niż błąd testowy, ponieważ te same dane użyte do dopasowania modelu są wykorzystywane do oceny jego błędu uczącego. Część rozbieżności między błędem uczącym a błędem testowym wynika z tego, że zbiór uczący i zbiór testowy mają różne wartości wejściowe. Ostatnio zmodyfikowany: 2025-01-22 17:01

Napęd mobilny LaCie Porsche Design. Ostatnio zmodyfikowany: 2025-01-22 17:01

Gatunek oprogramowania: Mapowanie obiektowo-relacyjne. Ostatnio zmodyfikowany: 2025-01-22 17:01

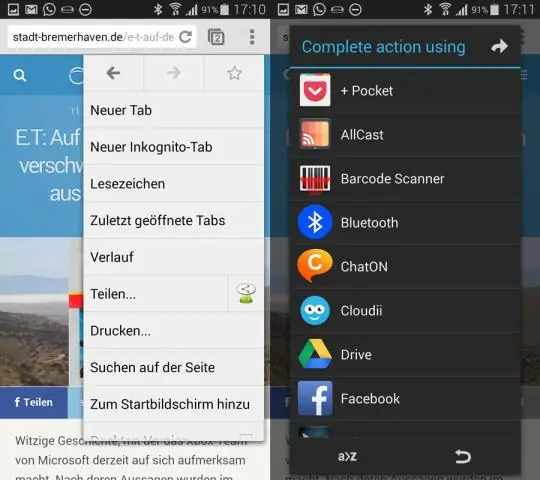

W systemie Android istnieją trzy rodzaje menu: wyskakujące, kontekstowe i opcje. Każdy z nich ma określony przypadek użycia i kod, który mu towarzyszy. Aby dowiedzieć się, jak z nich korzystać, czytaj dalej. Każde menu musi mieć powiązany plik XML, który definiuje jego układ. Ostatnio zmodyfikowany: 2025-01-22 17:01

Korzystanie z programu SQL Server Management Studio Otwórz tabelę z kolumnami, które chcesz skopiować, i tę, do której chcesz skopiować, klikając prawym przyciskiem myszy tabele, a następnie klikając polecenie Projekt. Kliknij kartę tabeli z kolumnami, które chcesz skopiować, i wybierz te kolumny. W menu Edycja kliknij Kopiuj. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wyjaśnienie: Zarówno kabel, jak i DSL zapewniają wysoką przepustowość, stałe połączenie i połączenie Ethernet z komputerem hosta lub siecią LAN. Ostatnio zmodyfikowany: 2025-01-22 17:01

Rozumowanie kołowe (łac. circulus in probando, „koło w dowodzeniu”; znane również jako logika kołowa) jest błędem logicznym, w którym rozumujący zaczyna od tego, na czym próbuje zakończyć. Składniki cyrkularnego argumentu są często logicznie uzasadnione, ponieważ jeśli przesłanki są prawdziwe, wniosek musi być prawdziwy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Funkcja udostępniania dokumentów jest obecnie udostępniana członkom LinkedIn. Aby dołączyć dokument do nowego posta, kliknij ikonę papieru i przejdź do pliku PDF, Worddocument lub PowerPoint, który chcesz przesłać.Po wybraniu dokumentu LinkedIn prześle go i wyświetli poniższe okno dialogowe. Ostatnio zmodyfikowany: 2025-06-01 05:06

Zacznij od wyłączenia urządzenia. Przytrzymaj klawisz zasilania i wybierz opcję Wyłącz. Następnie naciśnij i przytrzymaj jednocześnie przycisk zwiększania głośności + zasilania przez kilka sekund. Gdy tylko logo Mi pojawi się na ekranie, zwolnij oba klawisze. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zainstaluj pomoc wizualną Zamknij wszystkie wystąpienia programu Visual Studio. Uruchom instalator.exe pobrany z tej witryny. Wybierz IDE, na których chcesz zainstalować. W przypadku wybrania programu Visual Studio 2017 zainstaluj wszelkie składniki zależne. Ostatnio zmodyfikowany: 2025-01-22 17:01

Operator konkatenacji PostgreSQL (||) służy do łączenia dwóch lub więcej ciągów znaków i znaków innych niż ciągi. Ostatnio zmodyfikowany: 2025-01-22 17:01

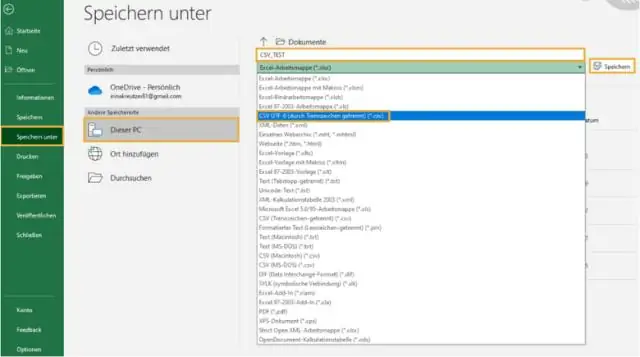

Zapisywanie pliku programu Excel jako pliku CSV W arkuszu kalkulacyjnym programu Excel kliknij opcję Plik. Kliknij Zapisz jako. Kliknij Przeglądaj, aby wybrać, gdzie chcesz zapisać plik. Wybierz „CSV” z menu rozwijanego „Zapisz jako typ”. Kliknij Zapisz. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pasek menu to pasek u góry ekranu komputera Mac. Oto jak przenieść lub usunąć ikony, które się na nim pojawiają. 1. W przypadku wbudowanych ikonek menu, po prostu przytrzymaj klawisz Command, a następnie przeciągnij ikonę w wybrane miejsce lub upuść ją z paska menu, aby ją usunąć. Ostatnio zmodyfikowany: 2025-01-22 17:01

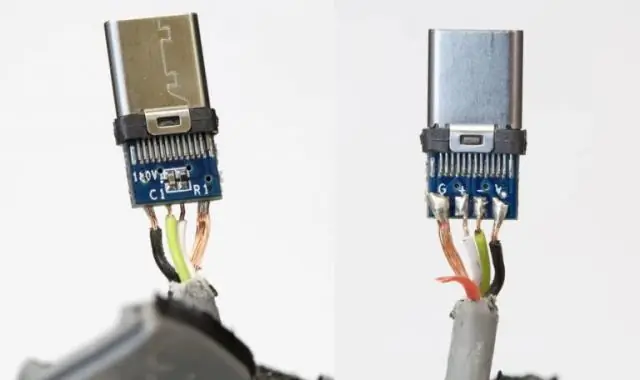

W odniesieniu do kabli złącze jest końcem kabla, który łączy się z portem. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pyton Podobnie pyta się, który język jest najlepszy do uczenia maszynowego i sztucznej inteligencji? Top 5 najlepszych języków programowania dla sztucznej inteligencji Pyton. Python jest uważany za na pierwszym miejscu na liście wszystkich języków programowania AI ze względu na prostotę.. Ostatnio zmodyfikowany: 2025-01-22 17:01

Comcast uruchomi nowe linie w ramach opłaty instalacyjnej. W zależności od tego, ile masz placówek, opłata zazwyczaj wynosi 100 USD za całą pracę. Nie wiem, jakie są stawki dla elektryków w twojej okolicy, ale pobieram 120 dolarów za uruchomienie każdego gniazdka. Jeśli koszt jest dla Ciebie głównym czynnikiem, pozwól Comcast to zrobić. Ostatnio zmodyfikowany: 2025-01-22 17:01