Metro PCS to przedpłacony operator komórkowy, który obejmuje część Ameryki Północnej. Możesz przenieść swój dotychczasowy numer do Metro PCS, korzystając z procesu zwanego przenoszeniem numeru lokalnego. W większości przypadków proces przenoszenia zajmuje tylko kilka godzin, ale przy przenoszeniu numerów stacjonarnych może to potrwać dłużej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Krótka odpowiedź brzmi „nie”. Operatorzy telefonii komórkowej nie będą aktywować tego samego numeru na dwóch różnych telefonach ze względów bezpieczeństwa i prywatności; na przykład, co by się stało, gdyby druga osoba zgubiła telefon i każdą rozmowę telefoniczną usłyszałby nieznajomy?. Ostatnio zmodyfikowany: 2025-01-22 17:01

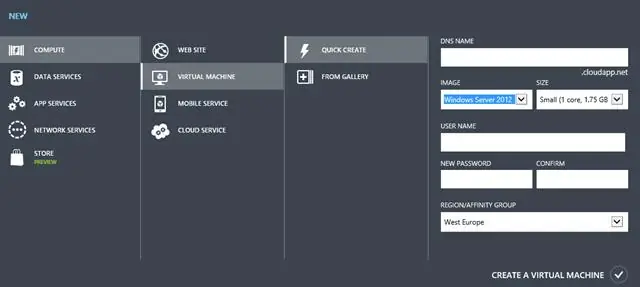

Wyświetlanie wydajności bezpośrednio z maszyny wirtualnej platformy Azure W witrynie Azure Portal wybierz pozycję Maszyny wirtualne. Z listy wybierz maszynę wirtualną, a w sekcji Monitorowanie wybierz Informacje (wersja zapoznawcza). Wybierz kartę Wydajność. Ostatnio zmodyfikowany: 2025-01-22 17:01

Szybkie formatowanie Zaznacz jedną lub więcej komórek w raporcie dotyczącym zakresu, tabeli lub tabeli przestawnej. Na karcie Narzędzia główne w grupie Styl kliknij małą strzałkę dla formatowania warunkowego, a następnie kliknij pozycję Wyróżnij reguły komórek i wybierz Zduplikowane wartości. Wprowadź wartości, których chcesz użyć, a następnie wybierz format. Ostatnio zmodyfikowany: 2025-01-22 17:01

Flowcoat jest odmianą żelkotu i służy do pokrywania kształtek na wolnym powietrzu (używany jak farba). Do mieszanki dodany jest wosk w styrenie, który migruje na powierzchnię, odcinając w ten sposób powietrze i umożliwiając całkowite utwardzenie. Wosk należy zmyć między warstwami lub jeśli zamierzamy go pomalować. Ostatnio zmodyfikowany: 2025-01-22 17:01

W informatyce blokada lub muteks (od wzajemnego wykluczania) jest mechanizmem synchronizacji służącym do wymuszania ograniczeń dostępu do zasobu w środowisku, w którym istnieje wiele wątków wykonania. Blokada ma na celu wymuszenie zasady kontroli współbieżności wzajemnego wykluczania. Ostatnio zmodyfikowany: 2025-01-22 17:01

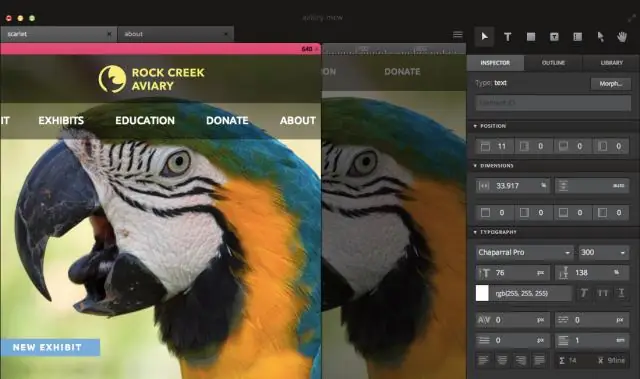

Podłączanie domeny GoDaddy do witryny yourSquarespace. Jeśli kupiłeś domenę od GoDaddy i chcesz, aby była zarejestrowana, możesz połączyć ją ze swoją witryną, postępując zgodnie z tym przewodnikiem. Twoja domena może kwalifikować się na jeden rok bezpłatnego hostingu.Squarespace może bezpośrednio pomóc w rozwiązaniu wszelkich problemów z Twoją domeną. Ostatnio zmodyfikowany: 2025-01-22 17:01

Złączki rurowe CPVC są przyklejane do CPVC za pomocą kleju na bazie rozpuszczalnika do łączenia rur z kształtkami. Klej na bazie rozpuszczalnika zmiękczy rurkę PEX i połączenie nie będzie się trzymać. Jednak złączki wciskane są kompatybilne z prawie wszystkimi rodzajami rur instalacyjnych, w tym PEX i CPVC. Ostatnio zmodyfikowany: 2025-01-22 17:01

Po wyłączeniu komputera dane przechowywane w pamięci RAM są usuwane. ROM jest rodzajem pamięci nieulotnej. Dane w pamięci ROM są zapisywane na stałe i nie są usuwane po wyłączeniu komputera. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zaloguj się do konsoli ECS, wybierz klaster, w którym działa Twoja usługa, wybierz Usługi i wybierz usługę. Na stronie usługi wybierz Autoskalowanie, Aktualizuj. Upewnij się, że liczba zadań jest ustawiona na 2. Jest to domyślna liczba zadań, które będzie uruchamiać Twoja usługa. Ostatnio zmodyfikowany: 2025-01-22 17:01

W tym poście wyjaśnię najpopularniejsze Frameworki Automatyzacji Testów. Liniowy framework skryptów. Modułowe ramy testowania. Ramy testowania opartego na danych. Struktura testowania oparta na słowach kluczowych> Hybrid Testing Framework. Behavior Driven Development Framework. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tak wielu użytkowników PS4 wybiera zewnętrzny dysk twardy o pojemności 4 TB, aby zwiększyć pojemność swojej konsoli. Dzięki tej określonej pojemności możesz zainstalować do 100 gier bez braku miejsca. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak usunąć strony z pliku PDF: Otwórz plik PDF w programie Acrobat. Wybierz narzędzie Organizuj strony z prawego panelu. Wybierz miniaturę strony, którą chcesz usunąć i kliknij ikonę Usuń, aby usunąć stronę. Wyświetlone zostanie okno dialogowe potwierdzenia. Zapisz plik PDF. Ostatnio zmodyfikowany: 2025-01-22 17:01

Według ekspertów ds. bezpieczeństwa cyberefekt zazwyczaj odnosi się do włamania, zakłócenia lub innego wpływu na sieć przeciwnika. Ostatnio zmodyfikowany: 2025-01-22 17:01

Najczęściej używanymi portami ataku były Microsoft-DS (port 445), używany w 29 procentach ataków; Telnet (port 23), w 7,2 proc. ataków; Microsoft Terminal Services (port 3389), w 5,7% ataków; oraz Microsoft SQL Server (port 1433), wykorzystywany w 5,3 proc. ataków. Ostatnio zmodyfikowany: 2025-01-22 17:01

Analiza systemu Obejmuje badanie procesów biznesowych, zbieranie danych operacyjnych, zrozumienie przepływu informacji, znajdowanie wąskich gardeł i opracowywanie rozwiązań w celu przezwyciężenia słabości systemu w celu osiągnięcia celów organizacyjnych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przełączanie do widoku pełnoekranowego lub normalnego w programie Excel Aby przełączyć się do widoku pełnoekranowego, na karcie Widok w grupie Widoki skoroszytu kliknij pozycję Pełny ekran. Aby powrócić do normalnego widoku ekranu, kliknij prawym przyciskiem myszy w dowolnym miejscu arkusza, a następnie kliknij Zamknij pełny ekran. Ostatnio zmodyfikowany: 2025-01-22 17:01

Metoda parseDouble() klasy Java Doubleclass jest wbudowaną metodą w Javie, która zwraca wartość newdouble zainicjowaną do wartości reprezentowanej przez określonyString, tak jak to robi metoda valueOf klasy Double.Return type: Zwraca podwójną wartość reprezentowaną przez argument thestring. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tworzenie kopii zapasowych zdjęć z systemu Windows lub macOS Przejdź do strony Google, aby uzyskać jej aplikację „Kopia zapasowa i synchronizacja”. Kliknij „Rozpocznij” i zaloguj się na swoje konto Google. Wybierz, czy chcesz tylko tworzyć kopie zapasowe zdjęć i filmów, czy też innych plików. W tym momencie możesz wybrać, z których folderów chcesz zapisywać zdjęcia. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ta piękna, ale wytrzymała roślina najlepiej radzi sobie w pełnym słońcu i dobrze sprawdza się w obszarach o gorącym, odbitym cieple. Nie sadzić w zacienionych miejscach, ponieważ spowoduje to wzrost długonogi. Mallow do samosiewu, a sadzonki można w razie potrzeby przenosić i przesadzać jesienią. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zmień wartość TTL dla rekordów DNS Postępuj zgodnie z instrukcjami, aby uzyskać dostęp do Menedżera DNS. Kliknij Edytuj. W kolumnie TTL kliknij wartość, którą chcesz zmienić. Wybierz nową wartość, której chcesz użyć. Kliknij Zapisz plik strefy. Ostatnio zmodyfikowany: 2025-01-22 17:01

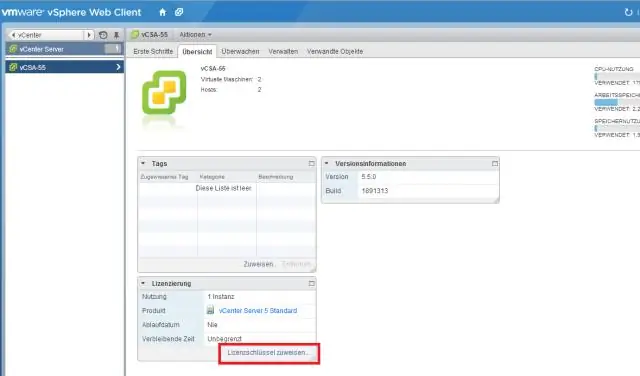

VMware ESXi ma wersję bezpłatną i płatną. Darmowa wersja jest w jakiś sposób ograniczona, pozwala na ograniczoną skalę i nie może być zarządzana przez centralny serwer zarządzania – vCenter. Jednak bezpłatny ESXi (zwany również VMware ESXi Hypervisor) może łączyć się ze zdalną pamięcią masową, dzięki czemu można tworzyć, przechowywać i uruchamiać maszyny wirtualne. Ostatnio zmodyfikowany: 2025-06-01 05:06

Drewno impregnowane ciśnieniowo jest odporne na działanie termitów, ale upewnij się, że nie ma kontaktu z glebą. Drewno poddane obróbce ciśnieniowej to drewno, w którym wprowadzono chemiczny środek konserwujący w celu utworzenia bariery odpornej na rozkład i owady zjadające drewno, takie jak termity i mrówki stolarzy. Ostatnio zmodyfikowany: 2025-01-22 17:01

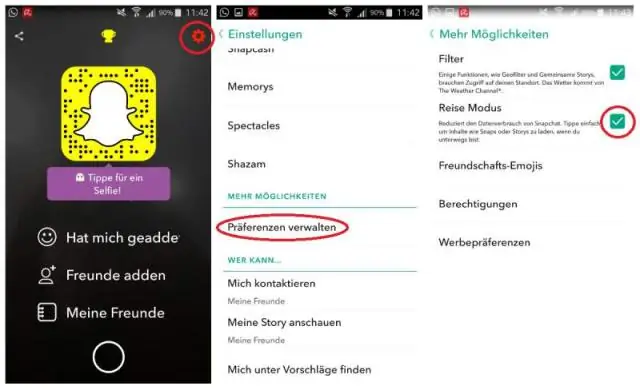

Na początku tego tygodnia Snapchat zaktualizował swoje aplikacje mobilne o kilka nowych funkcji, z których jedna nazywa się trybem podróży. Po włączeniu ta nowa funkcja zapobiegnie automatycznemu ładowaniu treści z takich rzeczy jak Stories w tle, gdy smartfon jest połączony z siecią komórkową. Ostatnio zmodyfikowany: 2025-01-22 17:01

Usługi PAM Moduł usług PAM to biblioteka, która zapewnia uwierzytelnianie i inne usługi bezpieczeństwa aplikacjom, takim jak logowanie lub FTP. Istnieją cztery rodzaje usług PAM: Moduły usług uwierzytelniania. Moduły zarządzania kontem. Ostatnio zmodyfikowany: 2025-06-01 05:06

Teoretycznie prowadzisz kabel z gniazdka routera toone i podłączasz inny adapter w innym miejscu w domu, aby tam również uzyskać połączenie przewodowe lub bezprzewodowe. Oczywiście będzie to najlepsze w przypadku scenariusza w piwnicy, ale może być również przydatne na podwórku jeśli w pobliżu drzwi lub okna jest gniazdko. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli chcesz usunąć całe pliki. możesz zrobić to samo, używając git rm -r. Wykonaj git add -A od góry kopii roboczej, spójrz na status git i/lub git diff --cached, aby sprawdzić, co zamierzasz zrobić, a następnie git zatwierdź wynik. Ostatnio zmodyfikowany: 2025-01-22 17:01

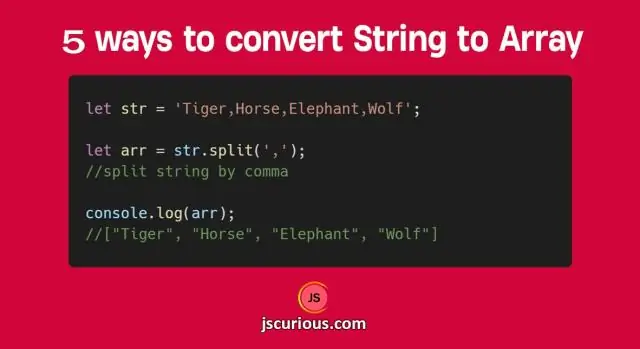

Tablica Java String służy do przechowywania stałej liczby Strings. Tablica Java String to w zasadzie tablica obiektów. Istnieją dwa sposoby deklarowania tablicy ciągów – deklaracja bez rozmiaru i deklaracja z rozmiarem. Istnieją dwa sposoby inicjalizacji tablicy ciągów – w momencie deklaracji, wypełnianie wartości po deklaracji. Ostatnio zmodyfikowany: 2025-06-01 05:06

Pierwszym powodem, dla którego Atena ukarała Meduzę zamiast Posejdona, jest: nie mogła ukarać Posejdona. W końcu Posejdon był głównym bogiem morza. Tylko Zeus mógł mieć szansę ukarać Posejdona za to, co zrobił. Atena, bogini wojny, nie mogła. Ostatnio zmodyfikowany: 2025-01-22 17:01

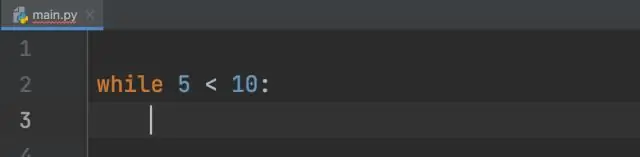

Ostatnia uwaga na temat zagnieżdżania pętli jest taka, że możesz umieścić dowolny typ pętli wewnątrz dowolnego innego typu pętli. Na przykład pętla for może znajdować się w pętli awhile lub na odwrót. Ostatnio zmodyfikowany: 2025-01-22 17:01

Grupowanie k-średnich Wybierz k punktów losowo jako centra skupień. Przypisz obiekty do ich najbliższego centrum gromady zgodnie z funkcją odległości euklidesowej. Oblicz środek ciężkości lub średnią wszystkich obiektów w każdym skupieniu. Powtarzaj kroki 2, 3 i 4, aż te same punkty zostaną przypisane do każdego klastra w kolejnych rundach. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pytania do rozmowy kwalifikacyjnej z administratorem sieci W jaki sposób możesz być na bieżąco ze swoją wiedzą techniczną i umiejętnościami? Czy należysz do jakichś internetowych grup użytkowników? Opisz swoje największe problemy techniczne i jak sobie z nimi poradziłeś. Jakie masz doświadczenie w zarządzaniu konfiguracją? Jak wygląda Twoja sieć domowa? Jak archiwizujesz swoją sieć?. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zdejmij górną część skrzynki spawów. Włóż poszczególne przewody z każdego końca kabla do otworów do wybijania w pudełku. Dopasuj kolor przewodnika do wzornika kolorów wydrukowanego na pudełku. Wciśnij poszczególne przewody na miejsce za pomocą narzędzia do dziurkowania 110. Ostatnio zmodyfikowany: 2025-01-22 17:01

IOPS w rzeczywistości równa się głębokości kolejki podzielonej przez opóźnienie, a sam IOPS nie uwzględnia rozmiaru transferu dla pojedynczego transferu dysku. Możesz przełożyć IOPS na MB/s i MB/s na opóźnienie, o ile znasz głębokość kolejki i rozmiar transferu. Ostatnio zmodyfikowany: 2025-01-22 17:01

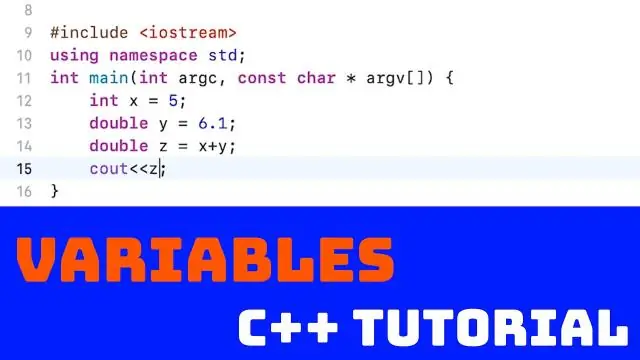

Wywołanie przez referencję metody przekazywania argumentów do funkcji kopiuje adres argumentu do parametru formalnego. Wewnątrz funkcji adres jest używany do uzyskania dostępu do rzeczywistego argumentu użytego w wywołaniu. Oznacza to, że zmiany wprowadzone w parametrze wpływają na przekazany argument. Ostatnio zmodyfikowany: 2025-06-01 05:06

Przez „głębokość przetwarzania” rozumiemy sposób, w jaki dana osoba myśli o jakiejś informacji, na przykład płytkie przetwarzanie słowa polegałoby na przejrzeniu zdania i zrozumieniu go bez zagłębiania się w jego treść. pojedyncze słowo. Ostatnio zmodyfikowany: 2025-01-22 17:01

Oto jak. Otwórz aplikację Ustawienia. Stuknij Aplikacje pod nagłówkiem urządzenia; następnie dotknij ikony koła zębatego w prawym górnym rogu i dotknij opcji Uprawnienia aplikacji. Dotknij konkretnej aplikacji, którą chcesz zarządzać. Kliknij Uprawnienia. W Ustawieniach wybierz Aplikacje i dotknij ikony koła zębatego. Kliknij Uprawnienia aplikacji. Dotknij konkretnego uprawnienia. Ostatnio zmodyfikowany: 2025-01-22 17:01

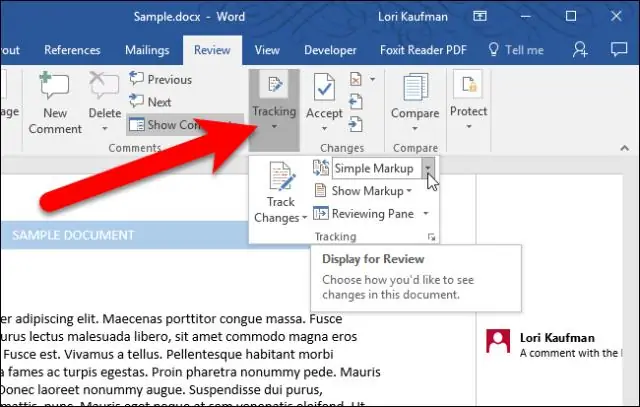

Wstawianie, usuwanie lub zmiana komentarza Wybierz tekst, który chcesz skomentować, lub kliknij na końcu tekstu. Na karcie Recenzja kliknij Nowy komentarz. Wpisz swój komentarz. Word wyświetla Twój komentarz w dymku na marginesie dokumentu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ante - znaczenie prefiksu przed, przed (w czasie, miejscu lub zamówieniu). Zobacz też: pre-, pro- (1) [L. ante, przed, przed]. Ostatnio zmodyfikowany: 2025-06-01 05:06

Podłącz kamerę do przewodów zasilających i podłącz do źródła zasilania. Wypróbuj przycisk wysuwania, gdy kamera jest w pełni naładowana. Przed próbą wyjęcia kasety naciśnij przycisk wysuwania, aż wnęka całkowicie się otworzy. Ostatnio zmodyfikowany: 2025-01-22 17:01