Zapamiętywanie fizycznego procesu robienia czegoś (np. prowadzenia samochodu) jest pamięcią proceduralną, podczas gdy zapamiętywanie trasy, którą musisz przebyć, aby gdzieś się dostać, jest pamięcią deklaratywną. Ostatnio zmodyfikowany: 2025-01-22 17:01

Włącz technologię bezprzewodową Bluetooth® w swoim smartfonie. W smartfonie otwórz aplikację Garmin Connect™ Mobile, wybierz lub i wybierz Urządzenia Garmin > Dodaj urządzenie, aby przejść do trybu parowania. Naciśnij przycisk urządzenia, aby wyświetlić menu, a następnie wybierz > Paruj smartfon, aby ręcznie przejść do trybu parowania. Ostatnio zmodyfikowany: 2025-01-22 17:01

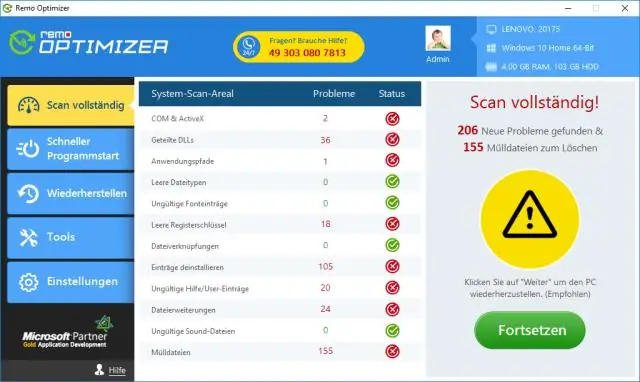

Skanowanie elementu za pomocą funkcji Zabezpieczenia Windows Aby przeskanować określone pliki lub foldery, kliknij prawym przyciskiem myszy te, które chcesz, a następnie wybierz Skanuj za pomocą WindowsDefender. Aby włączyć program antywirusowy Windows Defender w Zabezpieczeniach systemu Windows, przejdź do Start > Ustawienia > Aktualizacje i zabezpieczenia > Zabezpieczenia systemu Windows > Ochrona przed wirusami i zagrożeniami. Ostatnio zmodyfikowany: 2025-01-22 17:01

SSID jest skrótem od identyfikatora zestawu usług. Terminy Inlaymana, SSID to nazwa sieci Wi-Fi. Ludzie zwykle napotykają SSID najczęściej, gdy używają urządzenia mobilnego do łączenia się z siecią bezprzewodową. Wi-Fi. Ostatnio zmodyfikowany: 2025-01-22 17:01

Parser to fragment programu, który pobiera fizyczną reprezentację niektórych danych i przekształca je w formę w pamięci, z której może korzystać program jako całość. Parser XML to parser zaprojektowany do odczytywania XML i tworzenia sposobu, w jaki programy mogą używać XML. Są różne typy, a każdy ma swoje zalety. Ostatnio zmodyfikowany: 2025-01-22 17:01

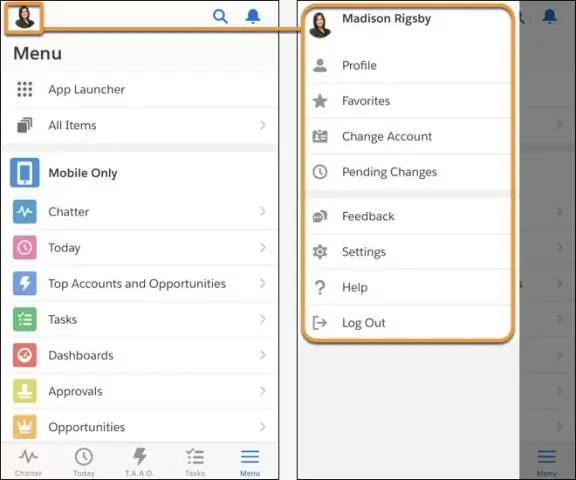

Transkrypcja Kliknij Sprawy. Wybierz numer sprawy. Kliknij Zmień właściciela. Tutaj możesz odpowiednio „Wyszukać osoby”. Wybierz nazwę użytkownika, którego chcesz stać się właścicielem tej sprawy z dostępnych wyników. Zaznacz to pole wyboru, aby wysłać wiadomość e-mail z powiadomieniem. Kliknij Prześlij. Właściciel został zmieniony. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby wyjąć klucze, wsuń narzędzie pod górną część nasadki i delikatnie podnieś ją. Powinien wyskoczyć bez większej siły. Po zdjęciu nasadek klawiszy użyj sprężonego powietrza, aby wydmuchać cały kurz i włosy. Aby odłożyć klucz, wyrównaj nasadkę klawiszy i wepchnij ją z powrotem, zaczynając od dolnej krawędzi. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wycieki otworkowe są powszechne i jedynym sposobem ich prawidłowego naprawienia jest usunięcie nieszczelnego odcinka rury i zastąpienie go rurą miedzianą, PEX lub PVC. Rurociągi miedziane i PEX są preferowanymi alternatywami i mogą być stosowane zamiast nieszczelnej rury za pomocą złączek sharkbite. Ostatnio zmodyfikowany: 2025-01-22 17:01

W okienku bocznym po lewej stronie kliknij prawym przyciskiem myszy wyszarzony slajd i wybierz „Pokaż slajd” z menu podręcznego. Ostatnio zmodyfikowany: 2025-01-22 17:01

Na wynos Po pierwsze, medium, przez które przekaz jest doświadczany, kształtuje postrzeganie przekazu przez użytkownika. Po drugie, medium może być sama wiadomość, jeśli dostarcza treści, do których w innym przypadku nie można by było uzyskać dostępu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak dodawać i usuwać aplikacje na telewizorze LG Otwórz LG Content Store. Aplikacje i inne multimedia można znaleźć w sklepie LG Content Store, który znajduje się na ekranie głównym w menu wstążki. Przejdź do sklepu z aplikacjami. Przeglądaj sklep z aplikacjami. Wybierz aplikację. Przejdź do trybu edycji. Usuń niechciane aplikacje. Potwierdź usunięcie. Wyjdź z trybu edycji. Ostatnio zmodyfikowany: 2025-01-22 17:01

PM2 Runtime jest menedżerem procesu produkcyjnego dla węzła. aplikacje js z wbudowanym Load Balancer. Umożliwia ciągłe utrzymywanie aplikacji przy życiu, ponowne ich ładowanie bez przestojów i zachęcanie do regularnych przedsięwzięć Devops. Uruchomienie aplikacji w trybie produkcyjnym jest tak proste, jak: pm2 start app.js. Ostatnio zmodyfikowany: 2025-01-22 17:01

Modelowanie zagrożeń to procedura optymalizacji bezpieczeństwa sieci poprzez identyfikację celów i słabych punktów, a następnie zdefiniowanie środków zaradczych w celu zapobiegania lub łagodzenia skutków zagrożeń dla systemu. Ostatnio zmodyfikowany: 2025-01-22 17:01

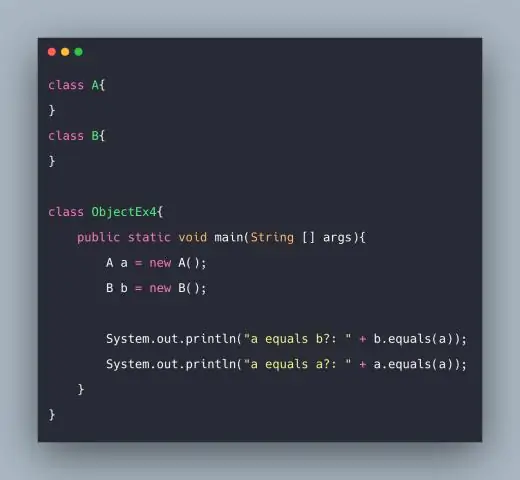

Klasy nadrzędne i podrzędne mające ten sam element członkowski danych w Javie. Zmienna referencyjna klasy Parent może przechowywać odwołanie do swojego obiektu, a także do swojego obiektu podrzędnego. Odwołanie przechowujące odwołanie do obiektu klasy potomnej nie będzie miało dostępu do elementów (funkcji lub zmiennych) klasy potomnej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Korzyści z iSCSI: Zwiększone wykorzystanie pamięci masowej i możliwości zarządzania przyczyniają się do obniżenia całkowitego kosztu eksploatacji. Obniża koszty początkowe i zakupu sprzętu, ponieważ wykorzystuje ten sam ustandaryzowany, niedrogi sprzęt Ethernet, co sieć lokalna (LAN). Ostatnio zmodyfikowany: 2025-01-22 17:01

Psychologowie rozróżniają trzy niezbędne etapy w procesie uczenia się i zapamiętywania: kodowanie, przechowywanie i wyszukiwanie (Melton, 1963). Kodowanie definiuje się jako początkowe uczenie się informacji; przechowywanie odnosi się do przechowywania informacji w czasie; wyszukiwanie to możliwość uzyskania dostępu do informacji, kiedy jej potrzebujesz. Ostatnio zmodyfikowany: 2025-01-22 17:01

Skonfiguruj aktualizację Kaspersky Rescue Disk z folderu, do którego pobrano aktualizacje. Załaduj komputer z Kaspersky Rescue Disk 10 w trybie graficznym. Wybierz Start -> Kaspersky Rescue Disk. W prawym górnym rogu okna Kaspersky RescueDisk kliknij Ustawienia. Ostatnio zmodyfikowany: 2025-01-22 17:01

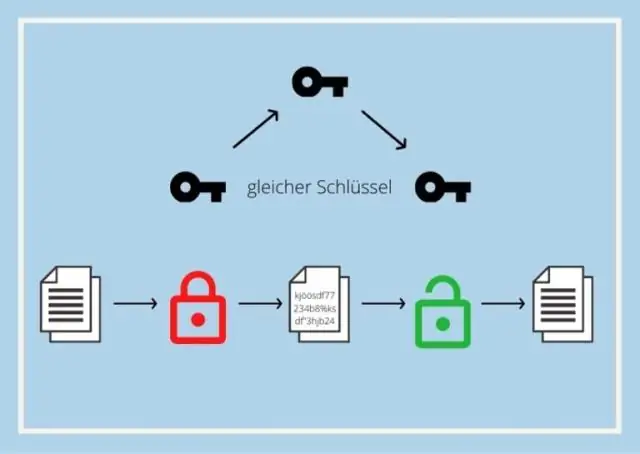

Szyfrowanie 256-bitowe to technika szyfrowania danych/plików, która wykorzystuje 256-bitowy klucz do szyfrowania i odszyfrowywania danych lub plików. Jest to jedna z najbezpieczniejszych metod szyfrowania po szyfrowaniu 128- i 192-bitowym i jest używana w większości nowoczesnych algorytmów, protokołów i technologii szyfrowania, w tym AES i SSL. Ostatnio zmodyfikowany: 2025-01-22 17:01

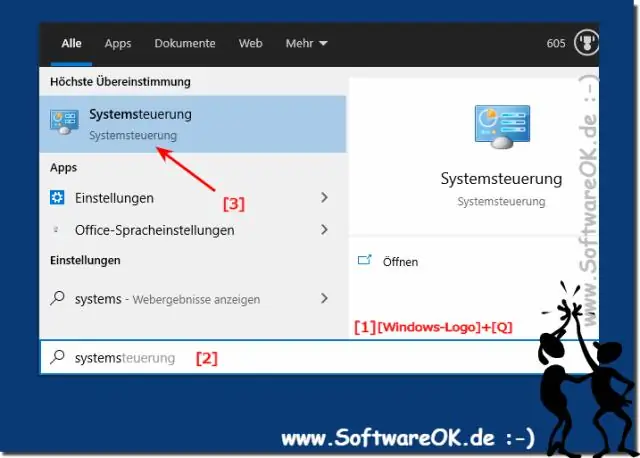

Skonfiguruj ustawienia wyświetlania systemu Windows 7 Kliknij Start > Panel sterowania > Ekran. Wybierz opcję Mniejsze - 100% (domyślnie). Kliknij Zastosuj. Zostanie wyświetlony komunikat z prośbą o wylogowanie się w celu zastosowania zmian. Zapisz wszystkie otwarte pliki, zamknij wszystkie programy, a następnie kliknij Wyloguj się teraz. Zaloguj się, aby wyświetlić zaktualizowane ustawienia wyświetlania systemu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Nagłówek żądania HTTP Proxy-Authorization zawiera poświadczenia do uwierzytelniania agenta użytkownika na serwerze proxy, zwykle po odpowiedzi serwera ze stanem 407 Proxy Authentication Required (Wymagane uwierzytelnienie proxy) i nagłówkiem Proxy-Authenticate. Ostatnio zmodyfikowany: 2025-01-22 17:01

W Pro Tools możesz kwantyzować nuty MIDI, klipy audio lub dźwięk w klipach za pomocą elastycznego audio. Można to wyrenderować lub „wtopić” w klipie za pomocą okna kwantyzacji, które można znaleźć w operacjach zdarzeń w menu zdarzeń i na tym oknie skoncentruję się tutaj, ale są dostępne inne metody. Ostatnio zmodyfikowany: 2025-01-22 17:01

Nie ma potrzeby stosowania dodatkowego CSS, a w Bootstrap 4 jest wiele metod centrowania: text-center dla wyśrodkowania elementów display:inline. mx-auto do centrowania display:block elementy wewnątrz display:flex (d-flex) offset-* lub mx-auto mogą być użyte do wyśrodkowania kolumn siatki. lub justify-content-center od wiersza do środka w kolumnach siatki. Ostatnio zmodyfikowany: 2025-01-22 17:01

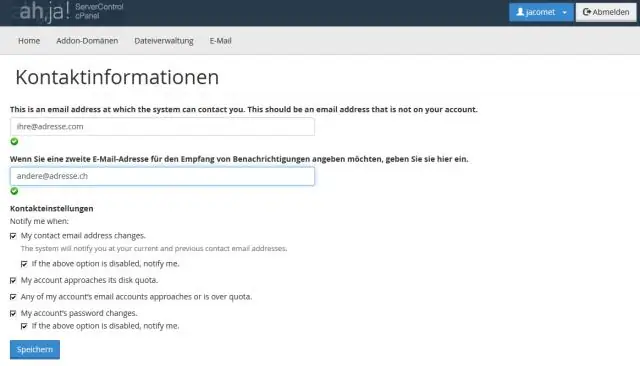

CPanel obsługuje szyfrowanie wiadomości e-mail. Jest to funkcja bezpieczeństwa, która chroni Twoje wiadomości przed dotarciem do niepożądanych odbiorców. Gdy wiadomość jest zaszyfrowana, odbiorca potrzebuje klucza do odszyfrowania wiadomości. W przeciwnym razie wiadomość nie będzie czytelna dla użytkownika. Ostatnio zmodyfikowany: 2025-01-22 17:01

SQL Server ma dwa typy indeksów: indeks klastrowy i indeks nieklastrowany. Indeks klastrowy przechowuje wiersze danych w posortowanej strukturze na podstawie ich wartości kluczy. Każda tabela ma tylko jeden indeks klastrowy, ponieważ wiersze danych można sortować tylko w jednej kolejności. Tabela z indeksem klastrowym nazywana jest tabelą klastrową. Ostatnio zmodyfikowany: 2025-01-22 17:01

1) PC to skrót od komputera osobistego lub IBM PC. Pierwszy komputer osobisty wyprodukowany przez IBM nazywał się PC, a coraz częściej termin PC zaczął oznaczać komputery osobiste IBM lub kompatybilne z IBM, z wyłączeniem innych typów komputerów osobistych, takich jak Macintosh. Ostatnio zmodyfikowany: 2025-01-22 17:01

Język specyficzny dla domeny (DSL) to język programowania opracowany w celu zaspokojenia określonych potrzeb. Przykłady powszechnie używanych DSL obejmują kaskadowe arkusze stylów (CSS), Ant i SQL. Kod czytelny dla człowieka, który wykorzystuje wiele DSL, może również pomóc w usprawnieniu współpracy między programistami a innymi interesariuszami. Ostatnio zmodyfikowany: 2025-01-22 17:01

Użytkownicy: 11 milionów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Typy danych datetime to DATE, TIMESTAMP, TIMESTAMP Z CZASOWĄ STREFĄ i TIMESTAMP Z LOKALNĄ STREFĄ CZASOWĄ. Wartości typów danych datetime są czasami nazywane datetimes. Ostatnio zmodyfikowany: 2025-01-22 17:01

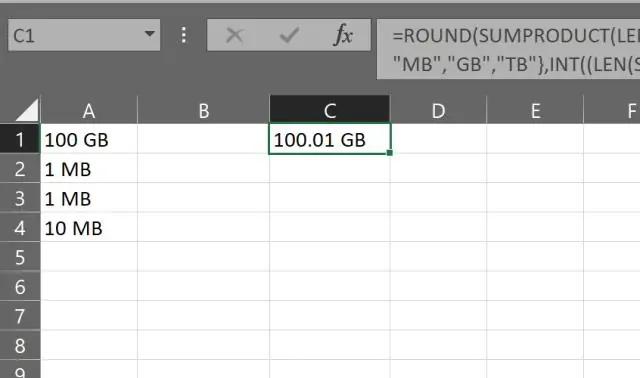

Umieść 1024 w pustej celi. wyczyść tę komórkę z 1024 w niej. > makro konwertuje kolumnę danych z Kb na MB ? Alternatywnie możesz wykonać następujące czynności: Umieść liczbę 1024 w komórce. Skopiuj tę komórkę (kliknij prawym przyciskiem myszy, wybierz Kopiuj). Wybierz zakres komórek do zmiany. Kliknij prawym przyciskiem myszy, wybierz Wklej specjalnie > Podziel. Ostatnio zmodyfikowany: 2025-01-22 17:01

Hasło można zaszyfrować dla dodatkowego bezpieczeństwa, ale PAP jest przedmiotem licznych ataków. Ponieważ wszystkie przesyłane informacje są dynamiczne, CHAP jest znacznie bardziej niezawodny niż PAP. Kolejną zaletą protokołu CHAP nad PAP jest to, że CHAP można skonfigurować tak, aby przeprowadzał powtarzające się uwierzytelnienia w trakcie sesji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Implementacja Utwórz arkusz kalkulacyjny Google. Wypełnij swoje dane. Kliknij „udostępnij” w lewym górnym rogu. Wklej adres URL arkusza kalkulacyjnego i zapytanie SQL do interfejsu Query Google Spreadsheet API Blockspring. Otwórz kod źródłowy istniejącego interfejsu Google Doc API onBlockspring. Na Ln 61 skopiuj i wklej własny link do arkusza kalkulacyjnego Google. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak połączyć się z Twitter API Zarejestruj się (lub zaloguj), aby otrzymać bezpłatne konto użytkownika RapidAPI. Kliknij tutaj, aby założyć konto. Przejdź do interfejsu Twitter API w RapidAPI. Kliknij „Połącz z API” i rozpocznij wypełnianie wszystkich wymaganych pól i parametrów klucza API. Rozpocznij testowanie punktów końcowych API Twittera. Ostatnio zmodyfikowany: 2025-01-22 17:01

Definicja OAuth OAuth to protokół lub struktura autoryzacji o otwartym standardzie, która opisuje, w jaki sposób niepowiązane serwery i usługi mogą bezpiecznie zezwalać na uwierzytelniony dostęp do swoich zasobów bez faktycznego współdzielenia początkowego, powiązanego, pojedynczego poświadczenia logowania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Popularne formaty odtwarzaczy DVD. Większość standardowych płyt DVD to dyski w formacie MPEG-2. Domowe odtwarzacze DVD często odtwarzają również płyty audio AC-3 lub PCM. MPEG-2 jest również nazywany H. Ostatnio zmodyfikowany: 2025-01-22 17:01

Inteligentna zapora Norton. Zapora blokuje cyberprzestępców i inny nieautoryzowany ruch, jednocześnie przepuszczając autoryzowany ruch. Funkcja Zapory systemu Windows monitoruje całą komunikację przychodzącą do komputera. Zapora systemu Windows nie monitoruje jednak komunikacji wychodzącej z Twojego komputera do Internetu. Ostatnio zmodyfikowany: 2025-06-01 05:06

Kroki eksportowania wyników zapytania do pliku CSV w programie Oracle SQL Developer Krok 1: Uruchom zapytanie. Najpierw musisz uruchomić zapytanie w programie SQL Developer. Krok 2: Otwórz Kreatora eksportu. Krok 3: Wybierz format CSV i lokalizację, w której chcesz wyeksportować plik. Krok 4: Eksportuj wyniki zapytania do CSV. Ostatnio zmodyfikowany: 2025-01-22 17:01

The Inbetweeners Język(i) oryginału Angielski Liczba serii 3 Liczba odcinków 18 (lista odcinków) Produkcja. Ostatnio zmodyfikowany: 2025-01-22 17:01

Autonomiczna hurtownia danych. Oracle Autonomous Data Warehouse zapewnia łatwą w użyciu, w pełni autonomiczną bazę danych, która jest elastycznie skalowana, zapewnia szybką wydajność zapytań i nie wymaga administrowania bazą danych. Całkowicie dedykowana usługa obliczeniowa, magazynowa, sieciowa i bazodanowa tylko dla jednego najemcy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Większość płaskich telewizorów ma obecnie błyszczące ekrany, które działają jak lustro dla dowolnego źródła światła w pomieszczeniu (od okien po lampy). Dzieje się tak, ponieważ zamiast odbijać światło z powrotem na ciebie, matowy ekran LCD rozprowadza tę energię na całym ekranie. Ostatnio zmodyfikowany: 2025-06-01 05:06

WIDEO W związku z tym z jakiej bazy danych korzysta SAP HANA? system zarządzania relacyjną bazą danych Następnie pojawia się pytanie, jak zalogować się do bazy HANA? Krok 1 − Kliknij prawym przyciskiem myszy obszar Nawigatora i kliknij Dodaj system.. Ostatnio zmodyfikowany: 2025-01-22 17:01