ExecutionContext to zestaw par klucz-wartość zawierający informacje, których zakres obejmuje StepExecution lub JobExecution. Spring Batch utrzymuje ExecutionContext, który pomaga w przypadkach, gdy chcesz ponownie uruchomić uruchomienie wsadowe (np. gdy wystąpił błąd krytyczny itp.). Ostatnio zmodyfikowany: 2025-01-22 17:01

Zamki bezpieczeństwa Banham to wysokiej jakości urządzenia blokujące, które zapewniają bezpieczeństwo zarówno nieruchomości mieszkalnych, jak i komercyjnych. Zamki bezpieczeństwa Banham są B.S. Zgodny z 3621 i obejmuje szereg zamków na obrzeże i zamków zapadkowych, które są otwierane za pomocą tego samego klucza. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jakie są najczęstsze najlepsze praktyki bezpieczeństwa API? Użyj tokenów. Ustanów zaufane tożsamości, a następnie kontroluj dostęp do usług i zasobów za pomocą tokenów przypisanych do tych tożsamości. Używaj szyfrowania i podpisów. Zidentyfikuj luki w zabezpieczeniach. Używaj limitów i ograniczania przepustowości. Użyj bramki API. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kompletny przewodnik po uzyskaniu (BEZPŁATNEGO) ruchu z Facebooka – krok po kroku Dodaj linki do swojej witryny. Daj swoim odbiorcom to, czego chcą. Uzyskaj porady ekspertów dotyczące optymalizacji wydajności strony. Znajdź treści o wysokiej wydajności dzięki Buzzsumo. Utwórz wyskakujące okienko na Facebooku. Korzystaj z treści interaktywnych. Użyj wideo na żywo. Dodaj CTA do swoich postów na Facebooku. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dokumentacja interfejsu SDL Language Cloud API. Interfejs API umożliwia programistom przesyłanie treści do tłumaczenia za pośrednictwem platformy tłumaczeniowej SDL Language Cloud. Interfejs API umożliwia programistom oferowanie tłumaczenia jako usługi we własnych aplikacjach dzięki dostępowi do zastrzeżonej technologii tłumaczenia maszynowego SDL. Ostatnio zmodyfikowany: 2025-01-22 17:01

Opis produktu. Ten adapter CVBS AV na HDMI (AV 2 HDMI) to uniwersalny konwerter analogowego wejścia kompozytowego na wyjście HDMI 1080p (60 Hz). Konwertuje sygnały RCA (AV, Composite, CVBS) na sygnały HDMI, dzięki czemu możesz oglądać wideo na nowoczesnym telewizorze. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dane w kontekście baz danych odnoszą się do wszystkich pojedynczych elementów, które są przechowywane w bazie danych, pojedynczo lub jako zestaw. Dane w bazie danych są przede wszystkim przechowywane w tabelach bazy danych, które są zorganizowane w kolumny, które dyktują przechowywane w nich typy danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wybierz domyślny system operacyjny w systemie Windows 10 W polu Uruchom wpisz Msconfig, a następnie naciśnij klawisz Enter. Krok 2: Przejdź do zakładki Boot, klikając to samo. Krok 3: Wybierz system operacyjny, który chcesz ustawić jako domyślny system operacyjny w menu startowym, a następnie kliknij opcję Ustaw jako domyślny. Ostatnio zmodyfikowany: 2025-01-22 17:01

2 odpowiedzi. CRAWLER tworzy metadane, które umożliwiają GLUE i usługom takim jak ATHENA wyświetlanie informacji S3 jako bazy danych z tabelami. Oznacza to, że pozwala na stworzenie Katalogu Kleju. W ten sposób możesz zobaczyć informacje, które ma s3 jako baza danych złożona z kilku tabel. Ostatnio zmodyfikowany: 2025-01-22 17:01

Edytor Wybierz mapę klawiszy, którą chcesz zmienić i kliknij białe strzałki, aby otworzyć drzewo mapy klawiszy. Wybierz, które wejście będzie sterować funkcją. Zmień skróty klawiszowe, jak chcesz. Wystarczy kliknąć na wejście skrótu i wprowadzić nowy skrót. Ostatnio zmodyfikowany: 2025-06-01 05:06

Jeśli otrzymasz magazyn, którego nie chcesz pocztą, w samym czasopiśmie powinny znajdować się dane kontaktowe, których możesz użyć do anulowania subskrypcji. Możesz także przekreślić swój adres, napisać „Anuluj” i „Wróć do nadawcy” i wrzucić czasopismo do skrzynki pocztowej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Możesz cofnąć zmiany, które nie są jeszcze zatwierdzone do kontroli źródła. W Eksploratorze obiektów kliknij prawym przyciskiem myszy obiekt, folder lub bazę danych ze zmianami, które chcesz cofnąć, wybierz Inne zadania kontroli źródła SQL > Cofnij zmiany. Wybierz obiekty ze zmianami, które chcesz cofnąć i kliknij Cofnij zmiany. Ostatnio zmodyfikowany: 2025-01-22 17:01

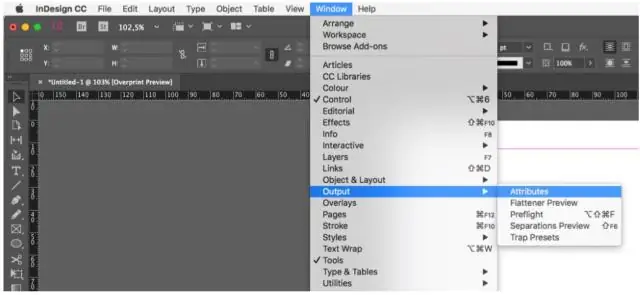

Co to jest nadruk? Nadruk oznacza, że jeden kolor jest drukowany bezpośrednio na innym kolorze. Czasami podczas drukowania ma sens, aby górne obiekty w kawałku były drukowane bezpośrednio na innych w pełni wydrukowanych obiektach. Ostatnio zmodyfikowany: 2025-01-22 17:01

DLC - 4-bitowy kod długości danych (DLC) zawiera liczbę przesyłanych bajtów danych. EOF – to 7-bitowe pole końca ramki (EOF) oznacza koniec ramki CAN (komunikat) i wyłącza upychanie bitów, wskazując na błąd upychania, gdy dominuje. Ostatnio zmodyfikowany: 2025-06-01 05:06

Aby jak najlepiej przygotować się do egzaminu AP Calculus AB, podczas powtórki pamiętaj o tych trzech wskazówkach: Zapamiętaj ważne formuły. Dowiedz się, jak korzystać z kalkulatora. Przyzwyczaj się do pokazywania całej swojej pracy. Sam egzamin obejmuje trzy główne tematy: Granice. Pochodne. Całki i podstawowe twierdzenie rachunku różniczkowego. Ostatnio zmodyfikowany: 2025-01-22 17:01

10 najlepszych konkurentów w zestawie Alteryx to Dataiku, MicroStrategy, Talend, Tableau, TIBCO, Trifacta, Domo, Sisense, Chartio i Datameer. Razem zdobyli ponad 2,5 mld wśród swoich szacowanych pracowników 13,1 tys. Alteryx ma 800 pracowników i zajmuje 4 miejsce wśród 10 najlepszych konkurentów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Grupa robocza ma szybsze i bardziej niezawodne logowanie, domena ma wolniejsze logowanie, a jeśli serwer upadnie, utkniesz. Dzięki dostępowi opartemu na domenie łatwiej jest zarządzać użytkownikami, wdrażać aktualizacje i zarządzać kopiami zapasowymi (szczególnie w przypadku korzystania z przekierowywania folderów). Ostatnio zmodyfikowany: 2025-01-22 17:01

Wyrazić. js to framework serwera aplikacji internetowych Node js, który został specjalnie zaprojektowany do tworzenia jednostronicowych, wielostronicowych i hybrydowych aplikacji internetowych. Stał się standardowym szkieletem serwera dla węzła. js. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zasadniczo superfunkcja może być użyta do uzyskania dostępu do dziedziczonych metod - z klasy nadrzędnej lub siostrzanej - które zostały nadpisane w obiekcie klasy. Lub, jak mówi oficjalna dokumentacja Pythona: „[Super jest używany do] zwracania obiektu proxy, który deleguje wywołania metod do klasy nadrzędnej lub rodzeństwa. Ostatnio zmodyfikowany: 2025-06-01 05:06

Wyświetlacz jest zwykle najbardziej energochłonnym elementem każdego telefonu ze względu na podświetlenie. OLED wyświetlają żywsze kolory, głębszą czerń i jaśniejszą biel oraz wyższy współczynnik kontrastu, dzięki czemu większość ludzi uważa je za lepsze od wyświetlaczy LCD. Ostatnio zmodyfikowany: 2025-01-22 17:01

2. Pisanie pierwszego programu w C/C++ w Eclipse Krok 0: Uruchom Eclipse. Uruchom Eclipse, uruchamiając „eclipse.exe” w katalogu zainstalowanym Eclipse. Krok 1: Utwórz nowy projekt C++. Krok 2: Napisz program C++ Hello-world. Krok 3: Kompiluj/Buduj. Krok 4: Uruchom. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kopia zapasowa i przywracanie Google™ - Samsung Galaxy Note®3 Na ekranie głównym stuknij Aplikacje (znajdujące się w prawym dolnym rogu). Na karcie Aplikacje stuknij Ustawienia. Stuknij Kopia zapasowa i zresetuj. Stuknij Utwórz kopię zapasową moich danych, aby włączyć lub wyłączyć. Stuknij Konto kopii zapasowej. Wybierz odpowiednie konto. Stuknij Automatyczne przywracanie, aby włączyć lub wyłączyć. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kontrole techniczne to kontrole bezpieczeństwa wykonywane przez system komputerowy. Kontrole mogą zapewniać automatyczną ochronę przed nieautoryzowanym dostępem lub niewłaściwym użyciem, ułatwiać wykrywanie naruszeń bezpieczeństwa i wspierać wymagania bezpieczeństwa dla aplikacji i danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

(Μ) Od greckiego mikros oznaczającego 'mały', przedrostek oznaczający 'bardzo mały'. Dołączony do jednostek SI oznacza jednostkę × 10 −6. 2. W naukach o Ziemi mikro- jest przedrostkiem stosowanym w ścisłym znaczeniu do bardzo drobnych tekstur magmowych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Debugowanie jest ważną częścią każdego rozwoju programowania. W Apex mamy pewne narzędzia, które można wykorzystać do debugowania. Jednym z nich jest system. metoda debug(), która drukuje wartość i dane wyjściowe zmiennej w dziennikach debugowania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Oryginalny sposób na zmianę rozmiaru czcionki Włącz Kindle. Przeciągnij, żeby odblokować. Dotknij górnej części ekranu. Wybierz grafikę „Aa”. Dostosuj tekst do żądanego rozmiaru lub całkowicie zmień czcionki (Caecilia jest nieco większa i łatwiejsza do odczytania niż na przykład Futura, a Helvetica jest pogrubiona). Ostatnio zmodyfikowany: 2025-01-22 17:01

Metoda CompareTo() działa poprzez zwrócenie wartości int, która jest dodatnia, ujemna lub zerowa. Porównuje obiekt, wywołując obiekt, który jest argumentem. Liczba ujemna oznacza, że obiekt wywołujący jest „mniejszy” niż argument. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zapisywanie pliku PDF dołączonego do wiadomości e-mail lub w witrynie internetowej Na telefonie iPhone, iPadzie lub iPadzie touch stuknij plik PDF, aby go otworzyć. Stuknij przycisk udostępniania. Stuknij Kopiuj do książek. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kopie czarno-białe kosztują 0,08 USD za stronę, więc 300-stronicowa kopia czarno-biała na standardowym białym papierze dokumentowym 28 # będzie kosztować 24,00 USD plus podatek. Dwustronne byłoby dwa razy tyle. Kopie kolorowe kosztują 0,89 USD za stronę, więc 300 stron jednostronnych na białym papierze nr 28 to 267,00 USD plus podatek. Ostatnio zmodyfikowany: 2025-01-22 17:01

Za codzienne funkcjonowanie tych sieci odpowiedzialni są administratorzy sieci i systemów komputerowych. Organizują, instalują i wspierają systemy komputerowe organizacji, w tym sieci lokalne (LAN), sieci rozległe (WAN), segmenty sieci, intranety i inne systemy transmisji danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby edytować domyślną przeglądarkę, z menu Ustawienia przesuń palcem do URZĄDZENIE, a następnie stuknij Aplikacje. Stuknij Domyślne aplikacje. Stuknij opcję Przeglądarka. Wybierz żądaną przeglądarkę. Ostatnio zmodyfikowany: 2025-01-22 17:01

Krzywa Béziera (wymawiane „bez-E-A”) to linia lub „ścieżka” używana do tworzenia grafiki wektorowej. Składa się z dwóch lub więcej punktów kontrolnych, które określają rozmiar i kształt linii. Pierwszy i ostatni punkt wyznaczają początek i koniec ścieżki, a punkty pośrednie definiują krzywiznę ścieżki. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tak, są miliony zamków z tym samym kluczem. Pomyśl o tym w ten sposób zamek Master ma 8 głębokości i cztery kołki dla większości swoich zamków. 8x8x8x8 = 4096 możliwych permutacji kluczy, w tym klucze, które przekraczają MACS (specyfikacje maksymalnego sąsiedniego cięcia). Rzeczywista liczba jest niższa niż ta. Ostatnio zmodyfikowany: 2025-01-22 17:01

Narzędzie do zdalnej administracji to oprogramowanie, które pomaga hakerowi uzyskać pełną kontrolę nad docelowym urządzeniem. Narzędzie do zdalnej administracji (lub RAT) to program używany przez hakerów lub inne osoby do zdalnego łączenia się z komputerem za pośrednictwem Internetu lub sieci lokalnej. Ostatnio zmodyfikowany: 2025-01-22 17:01

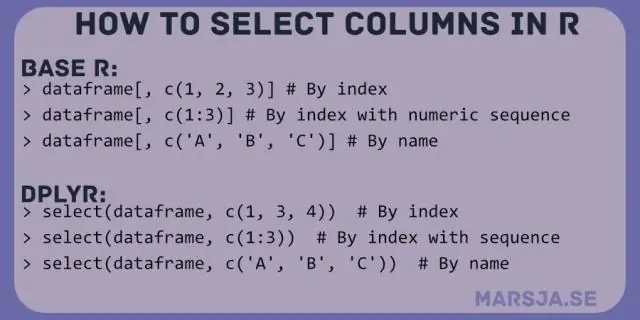

Select() służy do pobierania podzbioru ramki danych według kolumn. select() przyjmuje ramkę danych jako pierwszy argument, a niecytowane nazwy kolumn tej ramki danych w dalszych argumentach. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby używać PHP w jQuery wystarczy dodać jQuery do a. dokument php. Jeśli chcesz dodać stronę opcji, która korzysta z wbudowanego dostosowywania motywów, który jest dostarczany jako część WordPressa od wersji 3.6, przeczytaj ją tutaj. Ostatnio zmodyfikowany: 2025-01-22 17:01

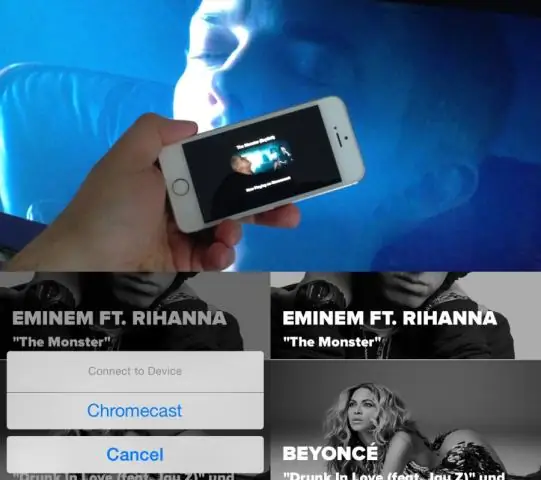

Najlepsze aplikacje Chromecast na iPhone'a i iPada Google Home. Youtube. Netflix. Skurcz. Gry YouTube. PRZETRZĄSAĆ. Odlewy kieszonkowe. Podstępni Tytani. Ostatnio zmodyfikowany: 2025-01-22 17:01

Czasownik (używany z dopełnieniem), cc'ed lub cc'd,cc·'ing. wysłać duplikat dokumentu, e-maila itp. na adres: Zawsze piszę do mojego szefa, kiedy piszę notatkę do mojego personelu. wysłać (duplikat dokumentu, e-maila itp.) do kogoś: Jim, proszę o przesłanie tego do każdego z kierowników działu. Ostatnio zmodyfikowany: 2025-06-01 05:06

Częstotliwość: jak często wysyłać sondę SLA w sekundach, tutaj co 8 sekund. timeout: jak często czekać na odpowiedź w milisekundach, tutaj 6000 milisekund lub 6 sekund. Ostatnio zmodyfikowany: 2025-01-22 17:01

Możemy użyć klauzuli WHEN NOT MATCHED BY SOURCE w instrukcji MERGE programu SQL Server, aby usunąć wiersze z tabeli docelowej, które nie spełniają warunku sprzężenia z tabelą źródłową. Tak więc, gdy używamy WHEN NOT DOPASOWANE PRZEZ ŹRÓDŁO i możemy albo usunąć wiersz, albo go zaktualizować. Ostatnio zmodyfikowany: 2025-01-22 17:01