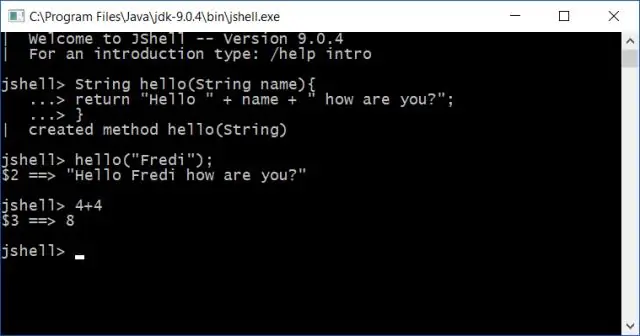

Parametr jest zmienną w definicji metody. Gdy wywoływana jest metoda, argumentami są dane, które przekazujesz do parametrów metody. Parametr jest zmienną w deklaracji funkcji. Argumentem jest rzeczywista wartość tej zmiennej, która jest przekazywana do funkcji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Szybki start Rozplanuj swój projekt. Najmniejszy projekt Pythona to dwa pliki. Opisz swój projekt. Plik setup.py jest sercem projektu Pythona. Utwórz swoją pierwszą wersję. Zarejestruj swój pakiet w Python PackageIndex (PyPI) Prześlij swoją wersję, a następnie weź ręcznik i ocal Wszechświat. Ostatnio zmodyfikowany: 2025-01-22 17:01

Firefox 12 to ostateczna wersja obsługująca systemy Windows 2000 i Windows XP RTM i SP1. Firefox 13 został wydany 5 czerwca 2012 r. Aby zsynchronizować numery wersji desktopowej i mobilnej wersji Firefoxa, Mozilla zdecydowała się wydać wersję 14.0. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przywilej frankowania odnosi się do prawa członków Kongresu do wysyłania poczty do swoich wyborców na koszt rządu. Ich podpis (lub faksymile) umieszcza się w rogu koperty, w miejscu, w którym zwykle znajdowałaby się pieczątka. Wielu kolekcjonerów próbuje zdobyć autentyczne franki sygnowane. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wykorzystując nasz pięciopunktowy programowy nacisk – rozwój gospodarczy, rozwój edukacyjny, międzynarodowa świadomość i zaangażowanie, zdrowie fizyczne i psychiczne oraz świadomość i zaangażowanie polityczne – kobiety z Delta Sigma Theta Sorority, Inc. starają się wpływać i ulepszać nasze społeczności. Ostatnio zmodyfikowany: 2025-06-01 05:06

Jak zaimplementować algorytm Dijkstry w Pythonie Z każdego nieodwiedzonego wierzchołka wybierz wierzchołek o najmniejszej odległości i odwiedź go. Zaktualizuj odległość dla każdego sąsiedniego wierzchołka odwiedzanego wierzchołka, którego aktualna odległość jest większa niż jego suma i waga krawędzi między nimi. Powtarzaj kroki 1 i 2, aż odwiedzone zostaną wszystkie wierzchołki. Ostatnio zmodyfikowany: 2025-01-22 17:01

Napięcie w Indiach wynosi 220 woltów, przemiennie z częstotliwością 50 cykli (herców) na sekundę. Jest to to samo lub podobne do większości krajów na świecie, w tym Australii, Europy i Wielkiej Brytanii. Różni się jednak od prądu 110-120 V z 60 cyklami na sekundę, który jest używany w Stanach Zjednoczonych dla małych urządzeń. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wybierz układ swojej wyszukiwarki: W panelu sterowania wybierz wyszukiwarkę, którą chcesz edytować. Kliknij Wygląd i styl w menu po lewej stronie, a następnie kliknij kartę Układ. Wybierz układ, którego chcesz użyć dla swojej wyszukiwarki. Kliknij Zapisz i pobierz kod i wstaw nowy kod do swojej witryny. Ostatnio zmodyfikowany: 2025-01-22 17:01

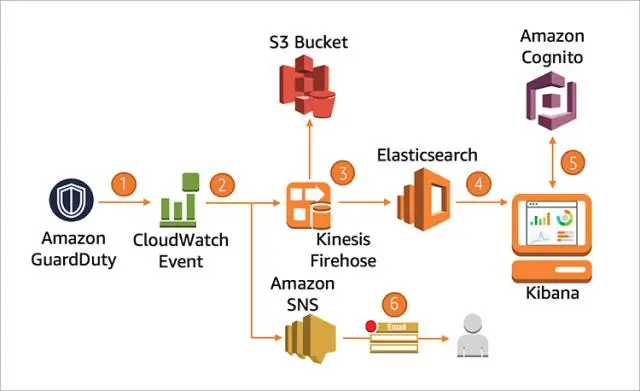

Amazon GuardDuty to zarządzana usługa wykrywania zagrożeń, która stale monitoruje złośliwe lub nieautoryzowane zachowanie w celu ochrony kont i obciążeń AWS. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przytrzymaj klawisz Shift i przeciągnij rogi obrazu, aby zmienić jego rozmiar w razie potrzeby. Wybierz narzędzie Zaznaczanie z panelu Narzędzia. Następnie kliknij swoją ramkę, aby wyświetlić uchwyty narożne. Kliknij i przeciągnij dowolny z tych uchwytów, aby zmniejszyć lub powiększyć ramkę. Ostatnio zmodyfikowany: 2025-01-22 17:01

Google pracuje nad ostatecznym powrotem: stworzył język programowania o nazwie Golang lub Go, który według niektórych może całkowicie zastąpić Javę. Narzekają, że Oracle zajmuje zbyt dużo czasu, aby wprowadzić nowe narzędzia programistyczne Java. Ostatnio zmodyfikowany: 2025-01-22 17:01

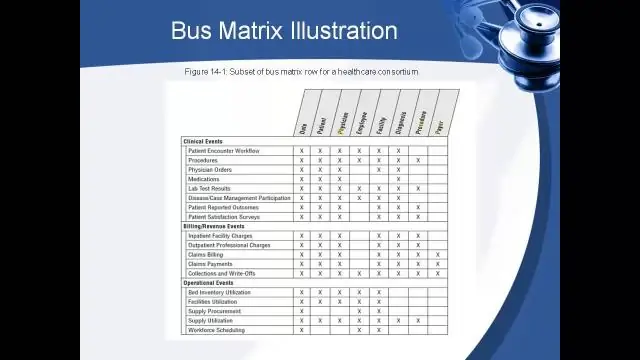

Macierz magistrali definiuje część architektury magistrali hurtowni danych i jest wynikiem fazy wymagań biznesowych w cyklu życia Kimballa. Znajduje zastosowanie w kolejnych fazach modelowania wymiarowego i rozwoju Hurtowni Danych:. Ostatnio zmodyfikowany: 2025-01-22 17:01

Metody przeciążania. Główny temat w metodach przeciążania OOPis, który umożliwia wielokrotne definiowanie tej samej metody, dzięki czemu można je wywoływać z różnymi listami argumentów (lista argumentów metody nazywana jest jej podpisem). Możesz zadzwonić do Area z jednym lub dwoma argumentami. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dlaczego ITSM jest ważne dla Twojej firmy. Zarządzanie usługami IT to rzemiosło wdrażania, zarządzania i dostarczania usług IT w celu zaspokojenia potrzeb organizacji. Zapewnia odpowiednią kombinację ludzi, procesów i technologii, aby zapewnić wartość. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby odblokować w MetroPCS telefon w najbezpieczniejszy i najprostszy sposób - skontaktuj się z obsługą klienta. MetroPCS używa kart SIM, które można łatwo odblokować, więc wystarczy podać trochę informacji, aby odblokować urządzenie. Możesz to zrobić przez telefon lub w sklepie aMetroPCS. Numer telefonu, który chcesz odblokować. Ostatnio zmodyfikowany: 2025-01-22 17:01

Blady. Synonimy: blady, siny, ponury, mroczny, bezkrwawy, wychudzony. Antonimy: świeży, żywy, jasny, inkarnadynowy, sangwiniczny, pucołowaty. Ostatnio zmodyfikowany: 2025-01-22 17:01

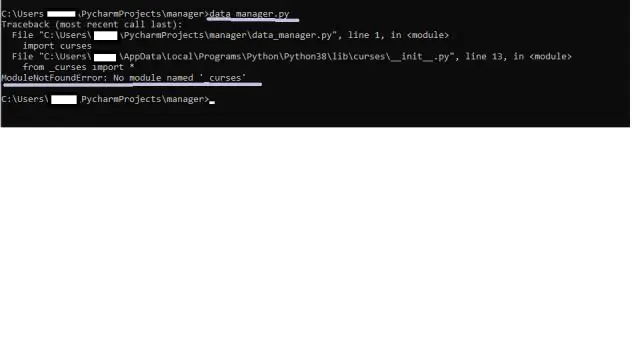

Python jest językiem interpretowanym, więc nie musisz kompilować swoich skryptów, aby je uruchomić. Najłatwiejszym sposobem na uruchomienie go jest przejście do jego folderu w terminalu i wykonanie 'python somefile.py. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jednolity identyfikator typu (UTI): com.apple.packa. Ostatnio zmodyfikowany: 2025-01-22 17:01

Harmony Hub zamienia smartfon lub tablet w uniwersalnego pilota, dając Ci kontrolę nad domową rozrywką i inteligentnymi urządzeniami domowymi. Możesz zmieniać kanały i głośność, ulubione programy, kontrolki i inne inteligentne urządzenia, a także tworzyć doświadczenia na wielu urządzeniach zwane działaniami. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wygodny do stosowania w pływających chloratorach, odpieniaczach i automatycznych podajnikach. Każda indywidualnie zapakowana 3' tabletka chloru w basenie waży 7 uncji. 3-calowe tabletki chlorowe mają wiele zalet. Przede wszystkim są pakowane pojedynczo, więc nigdy nie dotykasz produktu bezpośrednio. Ostatnio zmodyfikowany: 2025-01-22 17:01

Monit jest bardzo łatwy w użyciu niemal po wyjęciu z pudełka. Domyślnie jest skonfigurowany do sprawdzania, czy usługi działają co 2 minuty i przechowuje swój plik dziennika w „/var/log/monit. Dziennik". Te ustawienia można zmienić na początku pliku konfiguracyjnego odpowiednio w liniach set demon i set logfile. Ostatnio zmodyfikowany: 2025-01-22 17:01

ASP.NET Core to najnowsza wersja, która jest bardzo podobna do poprzedniej wersji MVC, takiej jak MVC 5, MVC 4. Dzięki temu możesz szybko nauczyć się CORE w ciągu 1 miesiąca i zacząć używać go w swoich projektach. Gorąco polecam przejście na CORE, ponieważ nigdy nie wiadomo, kiedy Microsoft może przerwać obsługę poprzednich wersji MVC. Ostatnio zmodyfikowany: 2025-01-22 17:01

Klauzula odrębna MySQL. Klauzula MySQL DISTINCT służy do usuwania zduplikowanych rekordów z tabeli i pobierania tylko unikalnych rekordów. Klauzula DISTINCT jest używana tylko z instrukcją SELECT. Ostatnio zmodyfikowany: 2025-01-22 17:01

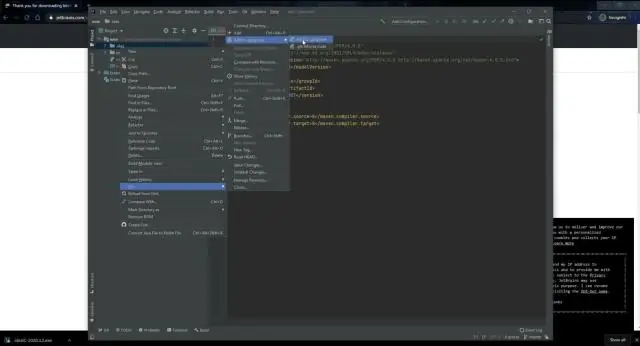

Jak dodać projekt IntelliJ do GitHub Wybierz menu „VCS” -> Importuj w kontroli wersji -> Udostępnij projekt na GitHub. Możesz zostać poproszony o podanie hasła GitHub lub IntelliJ Master. Wybierz pliki do zatwierdzenia. Ostatnio zmodyfikowany: 2025-01-22 17:01

Być może słyszałeś, że hakerzy mogą uzyskać dostęp do Twojej kamery internetowej. Hakerzy mogą nie tylko patrzeć przez kamerę internetową na twoim komputerze, ale mogą również obserwować przez system bezpieczeństwa w domu lub dowolną inną kamerę podłączoną do sieci. Ostatnio zmodyfikowany: 2025-06-01 05:06

Wykonaj poniższe czynności, aby uruchomić quiz Snapchat: Utwórz quiz, korzystając z formularza tworzenia quizu. Znajdź quiz na pulpicie nawigacyjnym. Kliknij przycisk „Osadź i udostępnij”, a następnie zakładkę „Link”. Skopiuj link i wklej go na swój kanał Snapchat. Ostatnio zmodyfikowany: 2025-01-22 17:01

Osiem podstawowych typów danych obsługiwanych przez język programowania Java to: byte: typ danych byte to 8-bitowa liczba całkowita ze znakiem uzupełnienia do dwójki. Ma minimalną wartość -128 i maksymalną wartość 127 (włącznie). short: Krótki typ danych to 16-bitowa liczba całkowita ze znakiem dopełnienia do dwójki. Ostatnio zmodyfikowany: 2025-01-22 17:01

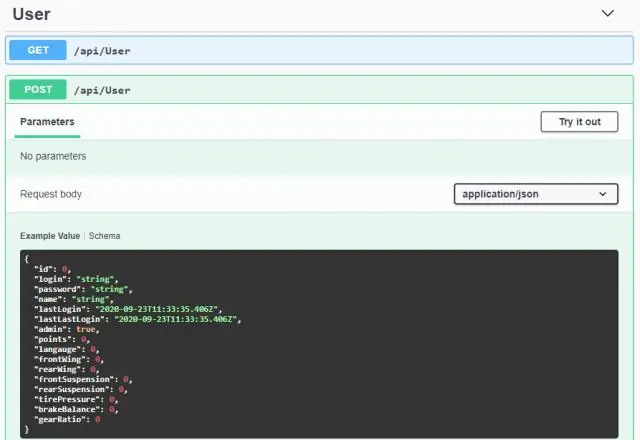

Dokumentacja API to szybkie i zwięzłe źródło zawierające informacje, które musisz wiedzieć, aby korzystać z biblioteki lub pracować z programem. Zawiera szczegółowe informacje o funkcjach, klasach, typach zwracanych i nie tylko. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jesienny semestr Otwarte Zamknij Środa 7:00 12:00 Połowa czwartek 7:00 12:00 Połowa piątek 7:00 2:00 Sobota 8:00 2:00. Ostatnio zmodyfikowany: 2025-06-01 05:06

Klasa Java. Klasa Exception i jej podklasy są formą Throwable, która wskazuje warunki, które rozsądna aplikacja może chcieć przechwycić. Zobacz też: Błąd. Exception() Konstruuje wyjątek bez określonego komunikatu szczegółowego. Ostatnio zmodyfikowany: 2025-01-22 17:01

Definicja: Ranorex to potężne narzędzie do automatyzacji testów. Jest to platforma automatyzacji testów GUI używana do testowania aplikacji internetowych, stacjonarnych i mobilnych. Ranorex nie ma własnego języka skryptowego do automatyzacji aplikacji. Wykorzystuje standardowe języki programowania, takie jak VB.NET i C#. Ostatnio zmodyfikowany: 2025-01-22 17:01

Demagnetyzer głowicy służy do usuwania nagromadzonego magnetyzmu na ścieżce taśmy i głowicach, które mogą i powodują degradację dźwięku ORAZ mogą uszkodzić nagrania na taśmie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tak, możemy zadeklarować główną metodę jako prywatna w Javie. Kompiluje się pomyślnie bez żadnych błędów, ale w czasie wykonywania mówi, że główna metoda nie jest publiczna. Ostatnio zmodyfikowany: 2025-01-22 17:01

Samsung Galaxy S8 może wydawać się niemożliwy do samodzielnej naprawy. Bez widocznych śrub i solidnie przyklejonego wyświetlacza i tylnego panelu można by pomyśleć, że nie ma nadziei na dostanie się do tego telefonu. Ale absolutnie możesz, a ten film przeprowadzi Cię przez etapy wymiany baterii w Samsung GalaxyS8. Ostatnio zmodyfikowany: 2025-01-22 17:01

Czym jest Stowarzyszenie Semantyczne. 1. Złożona relacja między dwoma zasobami w grafie RDF. Asocjacje semantyczne mogą być ścieżką łączącą zasoby lub dwiema podobnymi ścieżkami, w które zasoby są zaangażowane. Ostatnio zmodyfikowany: 2025-01-22 17:01

Uwierzytelnianie dwuskładnikowe to najskuteczniejszy sposób ochrony kont użytkowników organizacji. Gdy włączone jest uwierzytelnianie dwuskładnikowe, użytkownicy muszą logować się za pomocą dwóch informacji, takich jak nazwa użytkownika i hasło jednorazowe (OTP). Ostatnio zmodyfikowany: 2025-01-22 17:01

Wiele razy te dwa terminy są używane zamiennie, tak jakby były mniej więcej tym samym. Jest to bardzo niedokładne, ponieważ głęboka sieć odnosi się tylko do stron nieindeksowanych, podczas gdy ciemna sieć odnosi się do stron, które zarówno nie są zindeksowane, jak i są zaangażowane w nielegalne nisze. Ostatnio zmodyfikowany: 2025-01-22 17:01

Gdy pomarańczowa lampka zgaśnie, oznacza to, że jest w pełni naładowana i powinna przestać ładować. Ostatnio zmodyfikowany: 2025-01-22 17:01

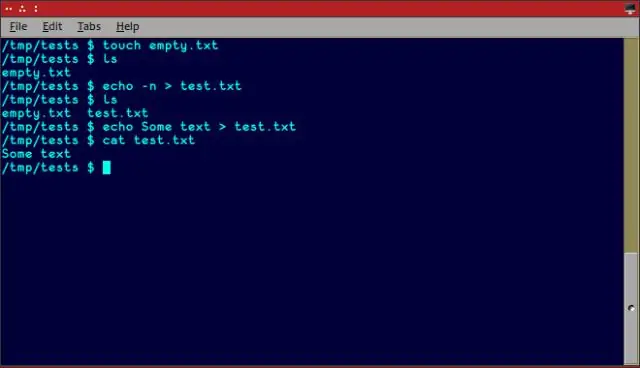

Polecenie touch to standardowe polecenie używane w systemie operacyjnym UNIX/Linux, które służy do tworzenia, zmiany i modyfikacji znaczników czasu pliku. Ostatnio zmodyfikowany: 2025-01-22 17:01

Istnieje kilka zalet systemów zarządzania bazami danych. Najważniejsze z nich to nadmiarowość i spójność danych, udostępnianie danych, ograniczenia integralności i większe bezpieczeństwo. Ostatnio zmodyfikowany: 2025-01-22 17:01