Węzeł. JS jest nie tyle frameworkiem, co środowiskiem wykonawczym JavaScript, które pozwala programistom uruchamiać JS po stronie serwera. Łatwo się tego nauczyć: ankiety wykazały, że JavaScript jest zdecydowanie jednym z najłatwiejszych i najpopularniejszych języków do programowania front-end. Ostatnio zmodyfikowany: 2025-01-22 17:01

Apple Universal Links i Android App Links to zasadniczo adresy internetowe… AASA: Plik Apple App Site Association hostowany w domenie linków, który natychmiast otworzy aplikację, jeśli użytkownik ją posiada. (Udokumentowane tutaj) Powiązane domeny: Niewielka zmiana kodu w pliku Uprawnienia > Powiązane domeny w aplikacji na iOS. Ostatnio zmodyfikowany: 2025-01-22 17:01

Amazon Lex to usługa umożliwiająca wbudowanie interfejsów konwersacyjnych do dowolnej aplikacji za pomocą głosu i tekstu. Obsługuje wirtualnego asystenta Amazon Alexa. Ostatnio zmodyfikowany: 2025-01-22 17:01

Natychmiast powiadom swój punkt kontaktowy ds. bezpieczeństwa. Co zrobić, gdy reporter pyta Cię o potencjalnie niejawne informacje w sieci? Nie potwierdzaj ani nie zaprzeczaj, że informacje są utajnione. Ostatnio zmodyfikowany: 2025-01-22 17:01

IPad obsługuje format wideo MP4, o ile jest zakodowany zgodnie ze specyfikacjami Apple. Aby obejrzeć film online lub za pośrednictwem aplikacji, po prostu dotknij przycisku Odtwórz. Aby odtwarzać filmy MP4 przechowywane na komputerze, przenieś je do iTunes i zsynchronizuj z iPadem, aby móc oglądać je w aplikacji Wideo na urządzeniu. Ostatnio zmodyfikowany: 2025-06-01 05:06

Information Technology Applications przygotowuje studentów do pracy w dziedzinie technologii informatycznych. Studenci będą mogli wykazać się umiejętnościami cyfrowymi poprzez podstawową naukę sprzętu komputerowego, systemów operacyjnych, sieci, Internetu, publikowania w Internecie, arkuszy kalkulacyjnych i oprogramowania do baz danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

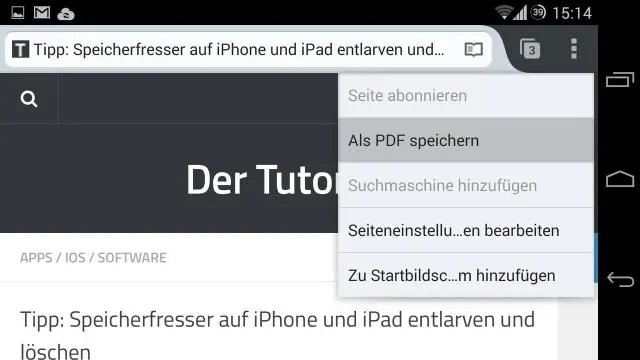

Zapisz dokument Dokumentów Google jako PDF na iPhonie i iPadzie Krok 1: Uruchom aplikację Dokumenty na swoim telefonie. Krok 2: Otwórz dokument i dotknij trzech doticonów. Krok 3: Z menu wybierz Udostępnij i eksportuj, a następnieWyślij kopię. Krok 4: Wybierz PDF z wyskakującego menu i naciśnij OK. Ostatnio zmodyfikowany: 2025-01-22 17:01

Do tej pory Kasparow jest znacznie silniejszym szachistą niż Magnus Carlsen. Kasparow wyraźnie plasuje się w szachowej legendzie, Carlsen wciąż rośnie. Co więcej, Kasparow był mentorem Carlsena, podopieczny nie przekroczył jeszcze mentora. Ocena elo Kasparowa FIDE powyżej 2 800 przez 10 lat jest bardzo imponująca. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tu właśnie pojawia się świadomość phishingu. Szkolenie w zakresie świadomości phishingu uczy pracowników, jak wykrywać i zgłaszać podejrzane próby phishingu, aby chronić siebie i firmę przed cyberprzestępcami, hakerami i innymi złymi podmiotami, które chcą zakłócać działanie Twojej organizacji i okraść ją. Ostatnio zmodyfikowany: 2025-06-01 05:06

Zbieranie śmieci w Pythonie. Alokacja pamięci i metoda dealokacji Pythona są automatyczne. Użytkownik nie musi wstępnie alokować ani zwalniać pamięci, podobnie jak przy użyciu dynamicznej alokacji pamięci w językach takich jak C lub C++. Ostatnio zmodyfikowany: 2025-01-22 17:01

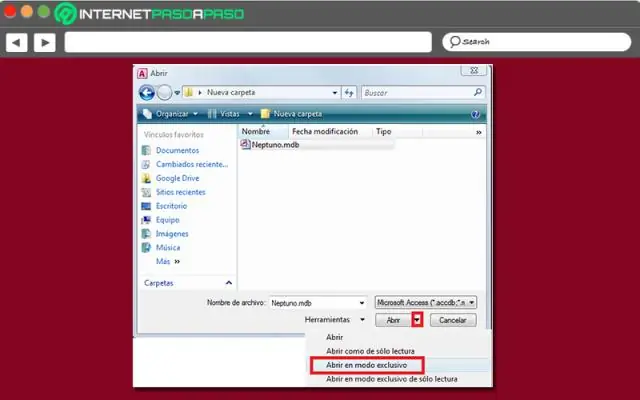

Możesz zmienić nazwę tabeli i większości innych obiektów bazy danych bezpośrednio z okienka nawigacji. W okienku nawigacji kliknij prawym przyciskiem myszy tabelę, której nazwę chcesz zmienić, a następnie w menu skrótów kliknij polecenie Zmień nazwę. Wpisz nową nazwę, a następnie naciśnij klawisz ENTER. Aby zapisać zmiany, kliknij Zapisz na pasku narzędzi szybkiego dostępu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wielu użytkowników często pyta o Vizio smart TVprzeglądarka internetowa. Według wsparcia Vizio nie ma pełnej przeglądarki internetowej – co oznacza, że nie masz możliwości surfowania po Internecie. Ten telewizor HD jest oparty na platformie wykorzystującej aplikacje internetowe, takie jak Youtube, Netflix, Hulu czy Pandora. Ostatnio zmodyfikowany: 2025-06-01 05:06

Selfie nie są zdjęciami z prawdziwego życia. Ale jeśli porównamy obraz selfie i lustro, lustro jest dokładniejsze, ponieważ obraz selfie różni się od telefonów i aplikacji, których używasz do robienia selfie. Jeśli porównasz selfie zrobione aparatem telefonu i komunikatorem, instagramem, zauważysz również różnicę w jakości i ogniskowej. Ostatnio zmodyfikowany: 2025-01-22 17:01

IVPN oferuje również ochronę przed wyciekiem IPv6 i DNS. W tej chwili oferują tylko obsługę OpenVPN i IPSec/IKEv2. To dobre i złe. To dobrze, ponieważ są to najnowsze i najlepsze protokoły bezpieczeństwa, oferujące najnowocześniejsze szyfrowanie AES-256. Ostatnio zmodyfikowany: 2025-01-22 17:01

Uruchom przeglądarkę i przejdź do Dokumentów Google.Otwórz nowy lub istniejący dokument, a następnie kliknij ikonę GoogleKeep znajdującą się w okienku po prawej stronie strony.W okienku, które się otworzy, najedź na notatkę, którą chcesz dodać do dokumentu. Kliknij przycisk z trzema kropkami, a następnie wybierz "Dodaj do dokumentu". Ostatnio zmodyfikowany: 2025-01-22 17:01

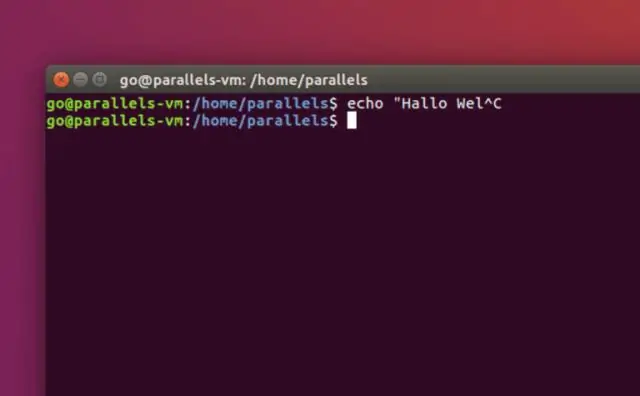

Menedżer Google Apps lub GAM to bezpłatne narzędzie wiersza poleceń typu open source dla administratorów Google G Suite, które umożliwia szybkie i łatwe zarządzanie wieloma aspektami konta Google Apps. Ostatnio zmodyfikowany: 2025-01-22 17:01

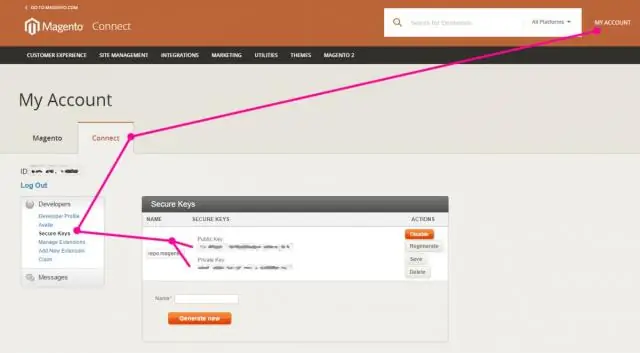

Do GitHuba! Zacznij od przejścia do strony Ustawienia GitHub. Używa paska bocznego, aby uzyskać dostęp do osobistych tokenów dostępu. Kliknij przycisk Wygeneruj nowy token w prawym górnym rogu widoku. Nadaj tokenowi nazwę, na przykład: Cachet GitHub Token. Kliknij Generuj token, a GitHub przeniesie Cię z powrotem do listy tokenów sprzed lat. Ostatnio zmodyfikowany: 2025-01-22 17:01

To często powtarzana opowieść, że wielka dama informatyki wojskowej, informatyk i kontradmirał Marynarki Wojennej USA Grace Hopper, ukuła terminy błąd i debug po incydencie z kalkulatorem Mark II Uniwersytetu Harvarda. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dzięki tej technice musisz wyodrębnić każdą część daty za pomocą funkcji tekstowych. Więc jeśli masz format RRRRMMDD do przekształcenia, oto kroki, które należy wykonać. Krok 1: Wyodrębnij rok. =LEWO(A1,4) =>2018. Krok 2: Wyodrębnij dzień. =PRAWY(A1,2) => 25. Krok 3: Wyodrębnij miesiąc. Krok 4: Przekształć każdą część jako datę. Ostatnio zmodyfikowany: 2025-01-22 17:01

Najważniejszym elementem potrzebnym w procesie komunikacji jest przekaz. Bez wiadomości nie możesz inicjować rozmowy ani przekazywać jakichkolwiek form informacji; dlatego wiadomo, że komunikat jest najważniejszym kluczowym elementem całego procesu. Ostatnio zmodyfikowany: 2025-01-22 17:01

System Windows domyślnie ukrywa partycję zamiast tworzyć dla niej literę dysku. Większość ludzi nigdy nie zauważa, że ma partycję zarezerwowaną przez system, chyba że uruchamiają narzędzia dyskowe z innych powodów. Partycja zarezerwowana przez system jest obowiązkowa, jeśli używasz funkcji BitLocker - lub chcesz jej użyć w przyszłości. Ostatnio zmodyfikowany: 2025-01-22 17:01

10 najdroższych telefonów na świecie Diamond Crypto Smartphone – 1,3 miliona dolarów. Przycisk iPhone 3G Kings – 2,5 miliona dolarów. Goldstriker iPhone 3GS Supreme – 3,2 miliona dolarów. Stuart Hughes iPhone 4 Diamond Rose Edition – 8 milionów dolarów. Stuart Hughes iPhone 4s Elite Gold – 9,4 miliona dolarów. Falcon Supernova iPhone 6 różowy diament – 48,5 miliona dolarów. Streszczenie. Ostatnio zmodyfikowany: 2025-06-01 05:06

Termin SvcHost, znany również jako assvchost.exe lub Host usługi, to proces używany do hostowania jednej lub więcej usług systemu operacyjnego Windows. Jest to wymagany plik systemu Windows i służy do ładowania potrzebnych plików DLL, które są używane z programami Microsoft Windows i Windows działającymi na komputerze. Ostatnio zmodyfikowany: 2025-01-22 17:01

Najpierw kliknij prawym przyciskiem myszy nazwę tabeli i wybierz pozycję menu Zmień nazwę: Po drugie wpisz nową nazwę tabeli, np. archiwum_produktu i naciśnij Enter: W tym samouczku nauczyłeś się, jak zmienić nazwę tabeli w bazie danych za pomocą przechowywanej nazwy sp_rename procedura i SQL Server Management Studio. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby sprawdzić, czy MySQL jest zainstalowany, aby sprawdzić stan serwera MySQL i sprawdzić, czy odpowiednia usługa jest uruchomiona, możesz otworzyć przystawkę usług (wpisując services. msc w systemie Windows Run) i sprawdzić, czy usługa jest uruchomiona. Ostatnio zmodyfikowany: 2025-06-01 05:06

Drukarka HP DeskJet 2540 wykorzystuje wkłady atramentowe HP 61, które zawierają atrament na bazie czarnego pigmentu. Wkłady HP 61 mają standardową wydajność i rozmiary o wysokiej wydajności. Standardowa wydajność HP 61 drukuje 190 stron; wysokowydajny HP 61XL drukuje 480 stron. Ostatnio zmodyfikowany: 2025-01-22 17:01

Więc spójrz na 3 najlepsze strony internetowe, aby pobrać darmowe piosenki wideo w wysokiej rozdzielczości: www.videoming.in. VideoMing to mobilna witryna wideo HD nr 1. www.video9.in. Być może słyszałeś kiedyś o Video9, bezpłatnej witrynie pobierania Bollywoodvideo. www.mobmp4.com. Ostatnio zmodyfikowany: 2025-01-22 17:01

Komunikacja jest wykorzystywana w rodzinach, wśród przyjaciół, w szkołach i rządzie. Postęp technologii przyczynił się do rozwoju sposobów, w jakie komunikujemy się ze sobą. Telefony komórkowe, portale społecznościowe, poczta elektroniczna i faksy to tylko kilka przykładów urządzeń do komunikacji elektronicznej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Osadź plik PDF w programie Excel Następnie kliknij kartę „Wstaw” na wstążce menu i kliknij ikonę „Obiekt” w grupie ikon poleceń „Tekst”. W oknie dialogowym „Obiekt” wybierz zakładkę „Utwórz nowy” i wybierz z listy „Dokument Adobe Acrobat”. Upewnij się, że pole wyboru „Wyświetl jako ikonę” jest zaznaczone. Następnie kliknij „OK”. Ostatnio zmodyfikowany: 2025-06-01 05:06

Po zainstalowaniu zestawu Windows Driver Kit (WDK) dla systemu Windows 10: Otwórz menu Start. Wpisz windbg.exe i naciśnij Enter. Kliknij Plik i wybierz Otwórz Crash Dump. Przejdź do. plik dmp, który chcesz przeanalizować. Kliknij Otwórz. Ostatnio zmodyfikowany: 2025-01-22 17:01

PROC FORMAT to procedura, która tworzy mapowanie wartości danych na etykiety danych. Zdefiniowane przez użytkownika mapowanie FORMAT jest niezależne od SAS DATASET i zmiennych i musi być wyraźnie przypisane w kolejnym DATASTEP i/lub PROC. Ostatnio zmodyfikowany: 2025-01-22 17:01

Najczęściej używana wersja karty sieci bezprzewodowej to urządzenie, które podłącza się do portu USB komputera, który nie obsługuje łączności bezprzewodowej, jeśli chcesz korzystać z łączności bezprzewodowej (patrz poniższy rysunek). Router bezprzewodowy to coś, co zapewnia bezprzewodową sieć LAN. Czasami router bezprzewodowy działa również jako modem. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kill -9 służy do wymuszonego zakończenia procesu w systemie Unix. Oto składnia polecenia kill w systemie UNIX. Komenda Kill może również pokazać nazwę Signal, jeśli uruchomisz ją z opcją '-l'. Na przykład „9” to sygnał KILL, a „3” to sygnał QUIT. Ostatnio zmodyfikowany: 2025-01-22 17:01

Nadchodzą animowane banery HTML5! HTML5 to kod lub język używany do animowania fragmentów banerów lub całego banera. Może to obejmować blaknięcie obrazu lub słów przelatujących przez baner reklamowy. Można to również określić jako „projekt responsywny”. Korzyści z baneru reklamowego HTML5 są ogromne. Ostatnio zmodyfikowany: 2025-06-01 05:06

Te metalowe płyty nośne mogą być używane do naprawy uszkodzonych połączeń lub wzmacniania ich podczas początkowej budowy. Wytrzymały wspornik narożny może być również używany do mocowania regału, stołu lub kanapy do ściany lub podłogi, co zapewnia dodatkową stabilność na każdej powierzchni. Ostatnio zmodyfikowany: 2025-01-22 17:01

Anomalia usunięcia to niezamierzona utrata danych spowodowana usunięciem innych danych. Anomalia wstawiania to brak możliwości dodania danych do bazy danych z powodu braku innych danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jetbrains.com. JetBrains s.r.o. (dawniej IntelliJ Software s.r.o.) jest firmą programistyczną, której narzędzia są skierowane do programistów i kierowników projektów. Ostatnio zmodyfikowany: 2025-01-22 17:01

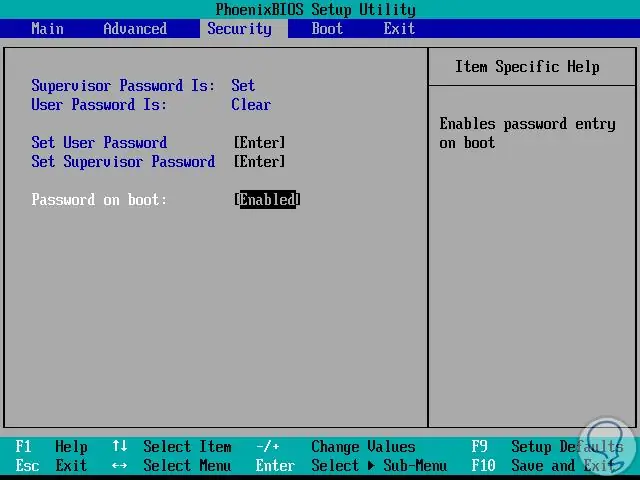

Metoda 1: Pomiń hasło systemu Windows 7 w trybie awaryjnym 1. Uruchom ponownie laptopa HP i naciśnij kilkakrotnie klawisz F8, aż przejdziesz do ekranu Zaawansowane opcje rozruchu. 2. Naciśnij klawisz w górę/w dół, aby wybrać tryb awaryjny z wierszem polecenia, a następnie naciśnij klawisz Enter, aby go uruchomić. Ostatnio zmodyfikowany: 2025-01-22 17:01

Deindywiduacja występuje, gdy nie można zidentyfikować ludzi, na przykład gdy znajdują się w tłumie lub noszą maski. Wyjaśnienie: Deindywiduacja może również wystąpić w Internecie, gdzie łatwo jest ukryć się za zaporą komputerów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Okucia SharkBite będą się obracać. Rurka jest uchwycona przez uszczelkę typu O-ring. Jedną z zalet złączek SharkBite jest to, że można połączyć ze sobą elementy hydrauliczne i obrócić je na miejsce, aby ułatwić instalację. Oprawę można bez problemu obracać. Ostatnio zmodyfikowany: 2025-01-22 17:01