Kroki podłączania Macbooka do projektora Włącz komputer Mac. Podłącz projektor do gniazdka elektrycznego i włącz go. Podłącz kabel wideo (zwykle VGA lub HDMI) z projektora do komputera Mac. Po połączeniu komputera Mac i projektora kliknij menu Apple w lewym górnym rogu ekranu. Ostatnio zmodyfikowany: 2025-01-22 17:01

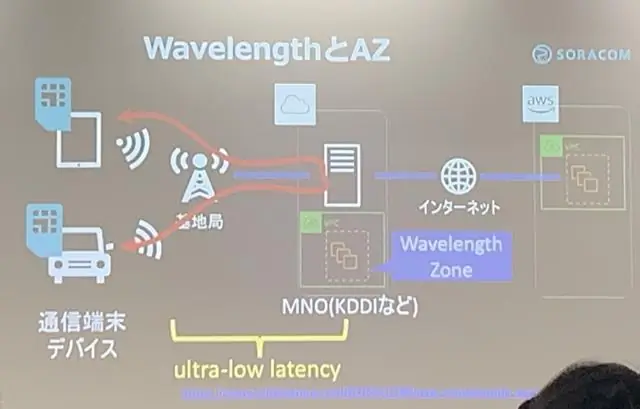

Publiczna strefa hostowana to kontener, który zawiera informacje o sposobie kierowania ruchu w internecie dla określonej domeny, takiej jak example.com, i jej subdomen (acme.example.com, zenith.example.com). Aby uzyskać więcej informacji, zobacz Przekształcanie Amazon Route 53 jako usługi DNS dla istniejącej domeny. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby przełączyć bazę danych, użyj polecenia connect lub c: Postgres zamknie połączenie z poprzednią bazą danych, z którą byłeś połączony i połączy się z nową określoną przez Ciebie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kod to Twój jednorazowy kod, który Twój serwer może wymienić na własny token dostępu i token odświeżania. Token odświeżania można uzyskać dopiero po wyświetleniu użytkownikowi okna autoryzacji z żądaniem dostępu w trybie offline. Ostatnio zmodyfikowany: 2025-01-22 17:01

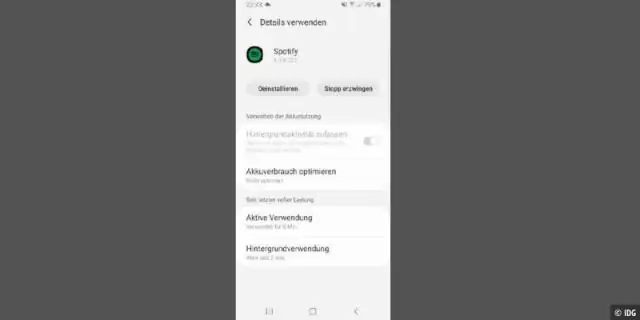

Gdy temperatura baterii wynosi 60 ℃ lub więcej, może to spowodować wyłączenie zasilania. Zamknij wszystkie uruchomione aplikacje i programy (automatyczna synchronizacja) i poczekaj, aż telefon ostygnie. ?Zasilanie może się wyłączyć z powodu słabego kontaktu baterii z terminalem, spowodowanego przez ciała obce na terminalu lub ruch baterii. Ostatnio zmodyfikowany: 2025-01-22 17:01

LG: UM7300 C9 OLED UM6900 SM8600SM9. Ostatnio zmodyfikowany: 2025-01-22 17:01

Github.com. Wzorzec projektowy elewacji pomaga nam budować złożoną aplikację Angular, zapewniając uproszczony dostęp do wielu złożonych mikrousług Angular. Ostatnio zmodyfikowany: 2025-01-22 17:01

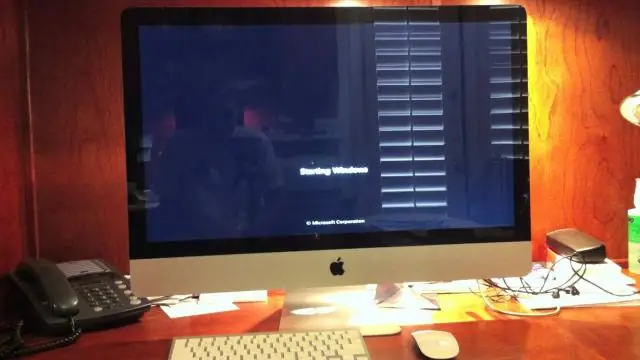

Aby zainstalować system Windows, użyj Asystenta Boot Camp, który jest dołączony do komputera Mac. Użyj Asystenta Boot Camp, aby utworzyć partycję Windows.Otwórz Asystenta Boot Camp, który znajduje się w folderze Narzędzia w folderze Aplikacje. Sformatuj partycję Windows (BOOTCAMP). Zainstaluj system Windows. Użyj instalatora Boot Camp w systemie Windows. Ostatnio zmodyfikowany: 2025-06-01 05:06

Oto kilka sposobów uzyskania dostępu do schowka w Galaxy S7 Edge: Na klawiaturze Samsung dotknij klawisza Konfigurowalny, a następnie wybierz klawisz Schowek. Długo dotknij pustego pola tekstowego, aby wyświetlić przycisk Schowka. Dotknij przycisku Schowek, aby zobaczyć skopiowane rzeczy. Ostatnio zmodyfikowany: 2025-01-22 17:01

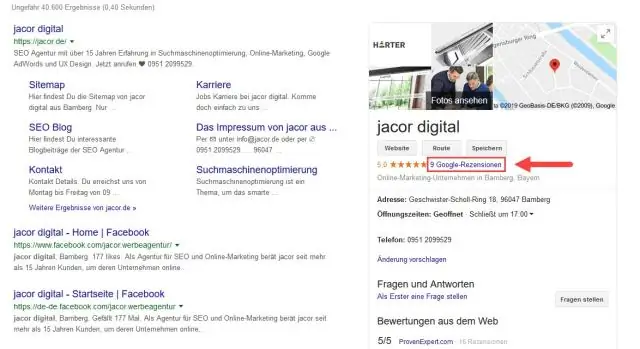

Utwórz nową standardową grupę reklam: zaloguj się na swoje konto Google Ads. W menu po lewej stronie kliknij Kampanie. Kliknij kampanię w sieci wyszukiwania zawierającą dynamiczną grupę reklam. Kliknij przycisk plusa, aby utworzyć nową grupę reklam. Wybierz Standard jako typ grupy reklam. Ostatnio zmodyfikowany: 2025-01-22 17:01

Osadź zdjęcia sferyczne Na komputerze otwórz Mapy Google i upewnij się, że logujesz się na to samo konto, którego używasz w aplikacji Street View. Kliknij menu. Kliknij Twój wkład. Kliknij Zdjęcia. Wybierz zdjęcie, które chcesz umieścić. Kliknij Więcej. Wybierz Udostępnij lub umieść obraz. W górnej części okna, które się pojawi, wybierz Osadź obraz. Ostatnio zmodyfikowany: 2025-06-01 05:06

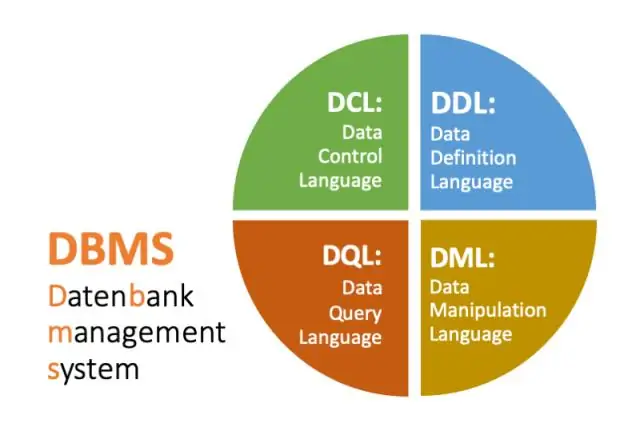

Instrukcje DDL nie są dozwolone w Procedurach (PLSQL BLOCK) Obiekty PL/SQL są prekompilowane. Z drugiej strony, instrukcje DDL (Data Definition Language), takie jak CREATE, DROP, ALTER i DCL (Data Control Language), takie jak GRANT, REVOKE, mogą zmieniać zależności podczas wykonywania programu. Ostatnio zmodyfikowany: 2025-01-22 17:01

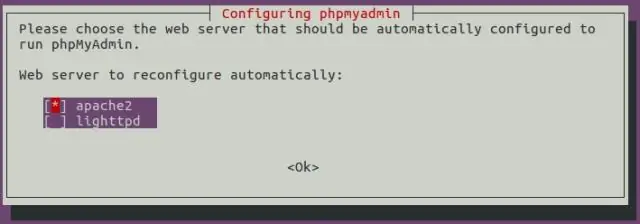

Aby utworzyć nowego użytkownika MySQL, wykonaj następujące kroki: Otwórz wiersz poleceń i wpisz serwer MySQL: mysql. Następnie wykonaj następujące polecenie: Aby nadać nowo utworzonemu użytkownikowi wszystkie uprawnienia do bazy danych, wykonaj polecenie: Aby zmiany odniosły skutek natychmiast, usuń uprawnienia, wpisując polecenie:. Ostatnio zmodyfikowany: 2025-01-22 17:01

Rodzaje dotacji aplikacyjnych. Typy przyznawania aplikacji (lub przepływy) to metody, za pomocą których aplikacje mogą uzyskiwać tokeny dostępu i za pomocą których udzielasz ograniczonego dostępu do swoich zasobów innej jednostce bez ujawniania poświadczeń. Protokół OAuth 2.0 obsługuje kilka typów grantów, które umożliwiają różne rodzaje dostępu. Ostatnio zmodyfikowany: 2025-01-22 17:01

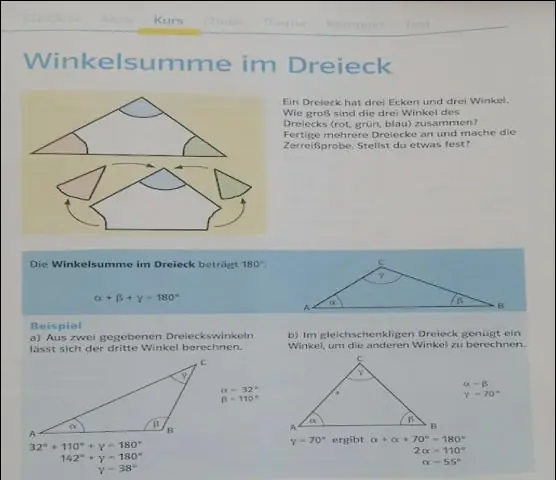

Trójkąt prostokątny, jeśli jest równoramienny trójkąt prostokątny, to będzie miał jedną linię symetrii. jeśli jest to trójkąt równoboczny prostokątny, to będzie miał trzy linie symetrii. jeśli jest to trójkąt prostokątny, to nie będzie miał linii symetrii. Ostatnio zmodyfikowany: 2025-01-22 17:01

Firma Apple nie publikuje aktualizacji systemu operacyjnego obsługującego iPoda tak często, jak iPhone'a. Urządzenia z systemem iOS, takie jak iPhone lub iPad, można aktualizować bezprzewodowo przez Internet. Niestety iPody nie działają w ten sposób. System operacyjny iPoda można aktualizować tylko za pomocą iTunes. Ostatnio zmodyfikowany: 2025-01-22 17:01

Największą różnicą między macOS aiOS jest interfejs. macOS jest przeznaczony dla komputerów stacjonarnych i laptopów - rzeczy, w których klawiatura i mysz są podstawowymi sposobami łączenia się z komputerem. iOS jest przeznaczony dla urządzeń mobilnych, w których ekran dotykowy jest podstawowym sposobem komunikacji z urządzeniem. Ostatnio zmodyfikowany: 2025-01-22 17:01

10 wskazówek, które pomogą Ci w skutecznym przeglądzie kodu partnerskiego. Przejrzyj mniej niż 400 wierszy kodu naraz. Nie spiesz się. Nie przeglądaj za jednym razem dłużej niż 60 minut. Wyznaczaj cele i rejestruj wskaźniki. Autorzy powinni dodać adnotacje do kodu źródłowego przed recenzją. Korzystaj z list kontrolnych. Ustanów proces naprawy znalezionych defektów. Ostatnio zmodyfikowany: 2025-06-01 05:06

W każdej sprawie karnej oskarżony ma prawo do składania zeznań i prawo do odmowy składania zeznań. Jeżeli pozwany zdecyduje się nie składać zeznań, fakt, że pozwany nie zeznawał, nie może być uznany przeciwko niemu w sądzie. Oskarżonego uważa się za niewinnego, niezależnie od tego, czy zeznaje:. Ostatnio zmodyfikowany: 2025-01-22 17:01

Maksymalna liczba tabel, do których można się odwoływać w jednym łączeniu, wynosi 61. Dotyczy to również liczby tabel, do których można się odwoływać w definicji widoku. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kodowanie a na najbardziej podstawowym poziomie programowanie jest dyscypliną zagraniczną, podczas gdy kodowanie jest węższe. Kodowanie polega na pisaniu wielu wierszy kodu w celu stworzenia oprogramowania. Niektórzy doświadczeni programiści używają słowa „koder” jako żargonu, który odnosi się do początkującego (młodszego) programisty. Ostatnio zmodyfikowany: 2025-01-22 17:01

Bezpieczeństwo aplikacji mobilnych to zakres ochrony aplikacji (aplikacji) na urządzenia mobilne przed złośliwym oprogramowaniem oraz działaniami crackerów i innych przestępców. Termin ten może również odnosić się do różnych technologii i praktyk produkcyjnych, które minimalizują ryzyko exploitów na urządzenia mobilne za pośrednictwem ich aplikacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Formatowanie tekstu. Sformatowany tekst może uwydatnić ważne informacje i pomóc uporządkować dokument. W programie Word dostępnych jest kilka opcji dostosowywania czcionki tekstu, w tym rozmiar, kolor i wstawianie specjalnych symboli. Możesz także dostosować wyrównanie tekstu, aby zmienić sposób jego wyświetlania na stronie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Większość komputerów ThinkPad od momentu przejęcia marki przez Lenovo w 2005 roku została wyprodukowana w Chinach. Oprócz tych chińskich zakładów produkcyjnych, Lenovo zatrudnia 300 osób w połączonym centrum produkcyjno-dystrybucyjnym w pobliżu amerykańskiej siedziby głównej w Morrisville w Karolinie Północnej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Amazon Fire TV Stick to tylko 25 USD w Best Buytoday. Best Buy oferuje jednodniowe oszczędności na Amazon Fire TVStick, obniżając cenę tego akcesorium do przesyłania strumieniowego do zaledwie 24,99 USD. Akcesorium do multimediów strumieniowych zwykle kosztuje 39 USD, ale Best Buy umieścił je jako Okazję Dnia, wraz z 15 USD oszczędnościami. Ostatnio zmodyfikowany: 2025-06-01 05:06

Dostęp do pól prywatnych za pomocą interfejsu Reflection API Reflection API może uzyskać dostęp do pola prywatnego, wywołując metodę setAccessible(true) w swoim wystąpieniu Field. Znajdź przykładową klasę, która ma prywatne pola i prywatne metody. Ostatnio zmodyfikowany: 2025-01-22 17:01

Halt sprowadza system do najniższego stanu, ale pozostawia go włączony. wyłączenie sprowadza system do najniższego stanu i wyłącza zasilanie (miękki wyłącznik zasilania), jeśli to możliwe. Większość komputerów teraz to potrafi. Ostatnio zmodyfikowany: 2025-06-01 05:06

Otwórz drzwiczki skrzynki pocztowej i za pomocą małych szczypiec lekko zgnij górną klamrę skrzynki pocztowej w kierunku górnej części drzwi. Powinno to zwiększyć tarcie między klamrą na górze skrzynki pocztowej a samymi drzwiami skrzynki pocztowej. Zamknij drzwiczki skrzynki pocztowej i upewnij się, że zamykają się szczelnie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Mocking jest używany głównie w testach jednostkowych. Testowany obiekt może mieć zależności od innych (złożonych) obiektów. Aby wyizolować zachowanie obiektu, chcesz zastąpić inne obiekty makietami symulującymi zachowanie rzeczywistych obiektów. Ostatnio zmodyfikowany: 2025-01-22 17:01

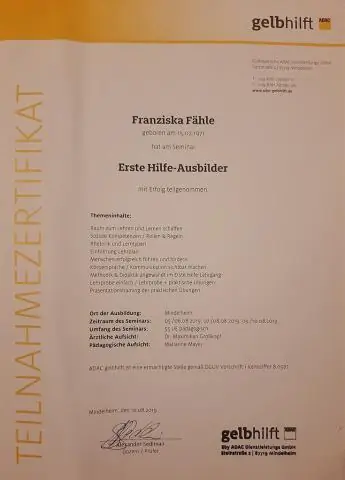

Istnieją cztery certyfikaty PKI i są one przechowywane w obszarze poświadczeń zwanym kontenerem PIV. Pojemnik PIV znajduje się w chipie obwodu widocznym z przodu poświadczenia. Ostatnio zmodyfikowany: 2025-01-22 17:01

Najszybszym sposobem na otwarcie React Devtools jest kliknięcie prawym przyciskiem myszy na stronie i wybranie opcji inspekcji. Jeśli korzystasz z narzędzi programistycznych przeglądarki Chrome lub Firefox, ten widok powinien wyglądać trochę znajomo. Ostatnio zmodyfikowany: 2025-01-22 17:01

React-Native może być napisany w języku JavaScript (język, który zna już wielu programistów), jego bazę kodu można wdrożyć zarówno na platformach iOS, jak i Android, tworzenie aplikacji jest szybsze i tańsze, a programiści mogą przesyłać aktualizacje bezpośrednio do użytkowników, aby użytkownicy nie musisz się martwić o pobieranie aktualizacji. Ostatnio zmodyfikowany: 2025-06-01 05:06

Istnieje kilka prostych sposobów sprawdzenia, czy HSTS działa w Twojej witrynie WordPress. Możesz uruchomić Google Chrome Devtools, kliknąć kartę „Sieć” i spojrzeć na kartę nagłówki. Jak widać poniżej na naszej stronie Kinsta, stosowana jest wartość HSTS: „strict-transport-security: max-age=31536000”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Opublikowane 4 kwietnia 2017 r. Wyszukiwanie wszerz jest jak przemierzanie drzewa, w którym każdy węzeł jest stanem, który może być potencjalnym kandydatem do rozwiązania. Rozszerza węzły od korzenia drzewa, a następnie generuje jeden poziom drzewa na raz, aż do znalezienia rozwiązania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ustawienia VPN Otwórz aplikację Ustawienia. Dotknij Więcej w sekcji Bezprzewodowe i sieci. Stuknij VPN. Stuknij opcję Dodaj sieć VPN, a następnie wprowadź informacje o sieci VPN zgodne z siecią firmową. Skontaktuj się z administratorem sieci, aby uzyskać informacje dotyczące protokołu dotyczące Twojej sieci firmowej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Metoda 2 z 2: Wykonanie rakiety dwubutelkowej za pomocą wyrzutni Odetnij nasadkę jednej z butelek. Pozostaw drugą butelkę w stanie nienaruszonym. Dodaj do butelek dowolną farbę dekoracyjną lub wzory. Włóż balast do pociętej butelki. Sklej obie butelki. Weź cienki karton i wytnij 3-4 trójkąty. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak uzyskać identyfikator klucza dostępu i tajny klucz dostępu do konta Amazon S3? Otwórz konsolę uprawnień. W menu nawigacyjnym kliknij Użytkownicy. Wybierz swoją nazwę użytkownika uprawnień. Kliknij Akcje użytkownika, a następnie kliknij Zarządzaj kluczami dostępu. Kliknij opcję Utwórz klucz dostępu. Twoje klucze będą wyglądać mniej więcej tak:. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zasilanie może zostać wyłączone z powodu słabego kontaktu między baterią a terminalem telefonu, spowodowanego przez ciała obce na terminalu telefonu lub ruch baterii. Upewnij się, że baterie są prawidłowo włożone i włącz zasilanie, aby sprawdzić. Ostatnio zmodyfikowany: 2025-01-22 17:01

Best Buy ma obecnie Fire TV Stick dostępny do zakupu online z bezpłatną wysyłką i w sklepach. Lepiej udać się do lokalnego sklepu Best Buy lub zamówić online i wybrać go w sklepie. Ostatnio zmodyfikowany: 2025-06-01 05:06

Cisco Firepower to zintegrowany pakiet produktów do zabezpieczania sieci i zarządzania ruchem, wdrażany na specjalnie zaprojektowanych platformach lub jako rozwiązanie programowe. Ostatnio zmodyfikowany: 2025-01-22 17:01