- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:51.

- Ostatnio zmodyfikowany 2025-06-01 05:10.

To tam gdzie wyłudzanie informacji wkracza świadomość. Wyłudzanie informacji świadomość szkolenie edukuje pracowników, jak wykrywać i zgłaszać podejrzenia wyłudzanie informacji próby ochrony siebie i firmy przed cyberprzestępcami, hakerami i innymi złymi podmiotami, które chcą zakłócać działanie Twojej organizacji i okraść ją.

Ludzie pytają też, jaki jest przykład phishingu?

Wyłudzanie informacji to oszukańcza próba kradzieży danych osobowych, zwykle podejmowana za pośrednictwem poczty e-mail. Wyłudzanie informacji e-maile zwykle wydają się pochodzić od znanej organizacji i proszą o podanie danych osobowych, takich jak numer karty kredytowej, numer ubezpieczenia społecznego, numer konta lub hasło.

Co więcej, dlaczego testy phishingowe są ważne? A test udostępnia dane, na które pracownicy zostali zwabieni przez wyłudzanie informacji e-mail, klikając odpowiednie linki. Twoi użytkownicy mogą nauczyć się identyfikować podejrzane wiadomości e-mail, a następnie stosować najlepsze praktyki w zakresie świadomości bezpieczeństwa, mając szansę doświadczyć wyłudzanie informacji atak.

W związku z tym, czy szkolenie w zakresie phishingu jest skuteczne?

Odkąd wyłudzanie informacji jest zdecydowanie najpopularniejszym sposobem na wprowadzenie złośliwego kodu do sieci organizacji, wynika z tego szkolenie pracowników do uznania wyłudzanie informacji próby to efektywny strategia zapobiegania wyłudzanie informacji ataki. Nie jest też jasne, jak szkolenie phishingowe może samodzielnie wyeliminować zagrożenie cyberatakiem.

Jakie są trzy etapy ataku phishingowego?

Trzy etapy ataku phishingowego - przynęta, hak i złapanie

- Krok 1: Penetracja (Przynęta) Najskuteczniejsze ataki mogą przybierać najprostsze formy.

- Krok 2: Obserwuj (zaczep) W tym miejscu atakujący będzie monitorował konto i obserwował ruch e-mail, aby dogłębnie poznać organizację.

- Krok 3: Atak (Catch) W tym miejscu atakujący staje się kreatywny.

Zalecana:

Czy szkolenie MuleSoft jest bezpłatne?

Oferujemy bezpłatne opcje samokształcenia dla niektórych przedmiotów. Zobacz pełną listę tutaj. Jeśli masz pytanie dotyczące któregokolwiek z naszych bezpłatnych szkoleń do samodzielnej nauki, odwiedź MuleSoft

Czym jest szkolenie w zakresie świadomości cybernetycznej?

Szkolenie uświadamiające bezpieczeństwo to formalny proces edukacji pracowników w zakresie bezpieczeństwa komputerowego. Dobry program uświadamiający bezpieczeństwo powinien edukować pracowników w zakresie zasad i procedur korporacyjnych dotyczących pracy z technologiami informatycznymi (IT)

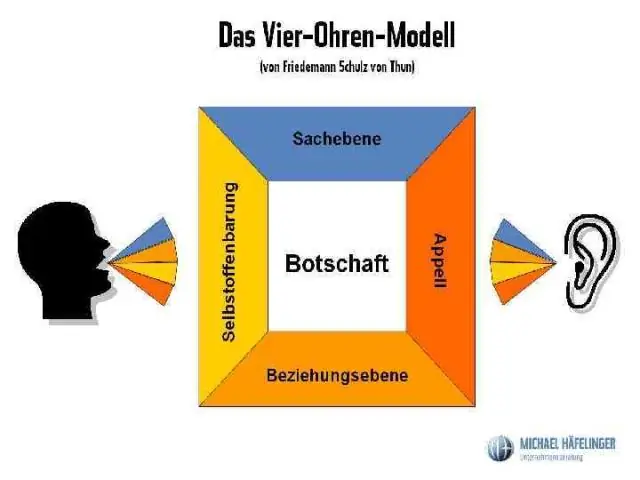

Czym jest przekaz w zakresie komunikacji?

W badaniach retoryki i komunikacji komunikat definiuje się jako informację przekazywaną za pomocą słów (w mowie lub piśmie) i/lub innych znaków i symboli. Komunikat (werbalny lub niewerbalny lub oba) jest treścią procesu komunikacji. Nadawca przekazuje wiadomość do odbiorcy

Czym jest wyzwanie związane ze świadomością w zakresie wielorybnictwa w cyberprzestrzeni?

Atak wielorybniczy, znany również jako phishing wielorybniczy lub atak phishingowy na wieloryby, to specyficzny rodzaj ataku phishingowego, którego celem są pracownicy wysokiego szczebla, tacy jak dyrektor generalny lub dyrektor finansowy, w celu kradzieży poufnych informacji od firmy, takich jak te, które posiadają wyższe stanowiska w firmie mają zazwyczaj pełny dostęp

Czym jest szkolenie KnowBe4?

KnowBe4 to największe na świecie szkolenie w zakresie świadomości bezpieczeństwa i symulowana platforma phishingowa, która pomaga zarządzać bieżącym problemem socjotechniki. Klienci z firmami każdej wielkości mogą wdrożyć platformę KnowBe4 do produkcji co najmniej dwa razy szybciej niż nasi konkurenci