Domena błędów to zestaw komponentów sprzętowych, które współdzielą jeden punkt awarii. Aby być odpornym na błędy do pewnego poziomu, potrzebujesz wielu domen błędów na tym poziomie. Na przykład, aby zapewnić odporność na awarie szaf, serwery i dane muszą być rozmieszczone na wielu szafach. Ostatnio zmodyfikowany: 2025-01-22 17:01

OKLAHOMA CITY – Gdy silne burze przyniosły do metra silne wiatry i grad, tysiące mieszkańców zostało bez prądu. Według System Watch OG&E ponad 40 000 osób było nadal bez prądu do 5:40 rano w środę. OG&E twierdzi, że ponad połowa tych klientów znajduje się w rejonie Oklahoma City. Ostatnio zmodyfikowany: 2025-06-01 05:06

PHP jest językiem interpretowanym. Oznacza to, że będziesz pisać instrukcje kodu (wiersze kodu), a gdy zostanie wyświetlona strona, interpreter PHP załaduje Twój kod PHP, przeanalizuje go, a następnie wykona. Różni się to od innych języków, takich jak Java lub C#, w których kod źródłowy jest kompilowany, a następnie wykonywany. Ostatnio zmodyfikowany: 2025-01-22 17:01

IEEE 1394. IEEE 1394 to standard interfejsu dla magistrali szeregowej do szybkiej komunikacji i izochronicznego przesyłania danych w czasie rzeczywistym. Został opracowany na przełomie lat 80. i 90. przez Apple, który nazwał go FireWire, we współpracy z wieloma firmami, przede wszystkim Sony i Panasonic. Ostatnio zmodyfikowany: 2025-01-22 17:01

Obsługa protokołu SOAP przez HTTP jest przestarzała, ale nadal jest dostępna przez HTTPS. Nowe funkcje Amazon S3 nie będą obsługiwane przez SOAP. Zalecamy korzystanie z interfejsu API REST lub pakietów AWS SDK. Ostatnio zmodyfikowany: 2025-01-22 17:01

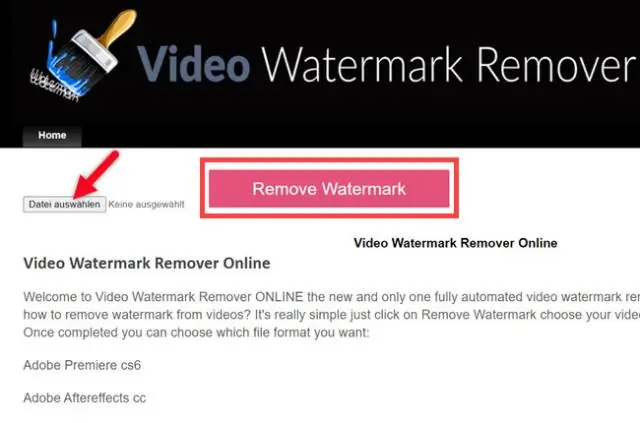

Krok 1: Pobierz i zainstaluj Apowersoft WatermarkRemover i otwórz oprogramowanie. Krok 2: Zamknij wyskakujące okno, jeśli nie chcesz uaktualnić do wersji pro. Kliknij Usuń znak wodny z karty wideo. Krok 3: Na tej stronie dotknij przeciągnij i upuść, aby dodać wideo, aby otworzyć wideo, które chcesz usunąć znak wodny. Ostatnio zmodyfikowany: 2025-01-22 17:01

Sztuczna trawa ma duży koszt początkowy – od 5 do 20 USD za metr kwadratowy. Gdy już się wyłączy, jest bezpłatny przez następne 15 do 25 lat. Z drugiej strony profesjonalnie ułożona darń kosztuje tylko od 14 do 60 centów za stopę kwadratową. Ostatnio zmodyfikowany: 2025-01-22 17:01

Uczniowie, którzy ukończą egzaminy Advanced Placement (AP) w szkole średniej, mogą otrzymać zaliczenie do college'u. Egzamin z psychologii AP z pozytywnym wynikiem 4 lub 5 równa się 4 punktom ćwiartkowym i spełni wymóg Psychologii 1 i jeden kurs edukacji ogólnej z zakresu nauk społecznych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Definicja i użycie Funkcja mysql_fetch_assoc() zwraca wiersz z zestawu rekordów jako tablicę asocjacyjną. Ta funkcja pobiera wiersz z funkcji mysql_query() i zwraca tablicę w przypadku powodzenia lub FALSE w przypadku niepowodzenia lub gdy nie ma więcej wierszy. Ostatnio zmodyfikowany: 2025-01-22 17:01

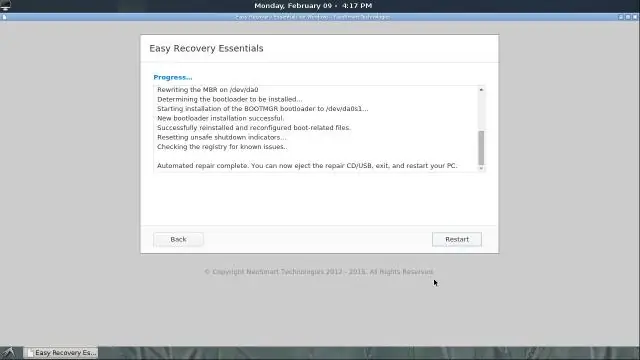

Easy Recovery Essentials free (EasyRE) to rozruchowe oprogramowanie do naprawy i odzyskiwania firmy NeoSmart Technologies, które obsługuje naprawę nieuruchamiających się komputerów i laptopów. Oznacza to, że ten program może być używany do naprawy komputera i naprawy dowolnego komputera, który nie uruchamia się lub uległ awarii. Ostatnio zmodyfikowany: 2025-01-22 17:01

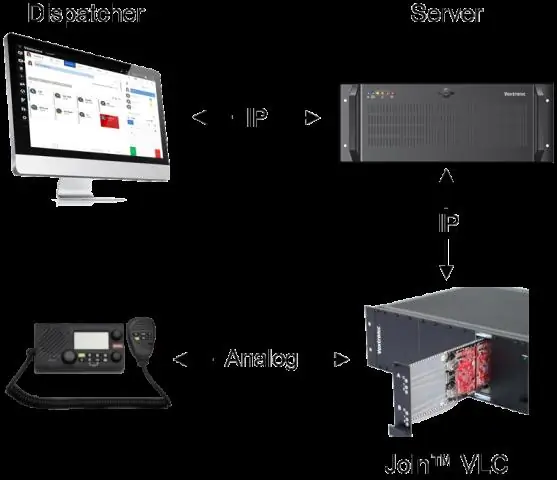

Objaśnienie: Urządzenia końcowe są źródłem danych przepływających przez sieć. Urządzenia pośredniczące kierują dane na alternatywne ścieżki w przypadku awarii łącza i filtrują przepływ danych w celu zwiększenia bezpieczeństwa. Media sieciowe zapewniają kanał, przez który podróżują wiadomości sieciowe. Ostatnio zmodyfikowany: 2025-01-22 17:01

Obwód klasy 1 to część systemu okablowania między stroną obciążenia urządzenia zabezpieczającego nadprądowego (OCPD) lub zasilaczem o ograniczonej mocy a podłączonym obciążeniem. Na przykład obwody o ograniczonej mocy klasy 1 są zasilane przez zasilacz o mocy wyjściowej nieprzekraczającej 30 woltów i 1000 woltamperów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli jesteś studentem, możesz skorzystać z kilku zniżek i ofert Verizon Wireless.W zależności od szkoły możesz uzyskać od 10% do 25% zniżki na miesięczny abonament. Wystarczy, że wpiszesz swój szkolny adres e-mail, aby zobaczyć, do jakiej zniżki przysługuje Ci rabat. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przejdź do http://www.miktex.org/download. Kliknij przycisk „Pobierz Basic MiKTeX 2.9”. Zapisz plik (powinien mieć nazwę „basic-miktex-2.9. Po zakończeniu pobierania kliknij dwukrotnie plik, aby go otworzyć i wybierz „Uruchom” w ostrzeżeniu dotyczącym bezpieczeństwa. Ostatnio zmodyfikowany: 2025-06-01 05:06

Wszystkie te firmy outsourcingowe zazwyczaj pobierają około 1200 USD za agenta miesięcznie. To zaokrągla się do 14 400 USD rocznie - za jednego agenta! W zależności od wielkości firmy możesz potrzebować od 5 do 20 agentów. Outsourcing z tymi firmami może się sumować. Ostatnio zmodyfikowany: 2025-01-22 17:01

Większość metod w tej klasie jest zdefiniowana jako metody rozszerzające, które rozszerzają IEnumerable. Oznacza to, że można je wywołać jak metodę instancji w dowolnym obiekcie, który implementuje IEnumerable. Metody używane w zapytaniu zwracającym pojedynczą wartość są natychmiast wykonywane i zużywają dane docelowe. Ostatnio zmodyfikowany: 2025-01-22 17:01

Komputer z systemem Windows Zaloguj się jako administrator lokalny z pełnymi prawami. Przejdź do „https://download.respondus.com/lockdown/download.php?id=xxxxxxxxx”, gdzie „xxxxxxxxx” to unikalny 9-cyfrowy identyfikator instytucji Twojej szkoły. Pobierz pakiet instalacyjny przeglądarki LockDown. Znajdź pakiet instalacyjny w folderze Pobrane i uruchom go. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ile kosztują nowe roboty? W komplecie z kontrolerami i pilotami do nauki nowa robotyka przemysłowa kosztuje od 50 000 do 80 000 USD. Po dodaniu urządzeń peryferyjnych specyficznych dla aplikacji system robota kosztuje od 100 000 do 150 000 USD. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zalecana przepustowość Urządzenia wideo Alarm.com wykorzystują przede wszystkim prędkość wysyłania, a nie prędkość pobierania. Zazwyczaj Alarm.com zaleca nieograniczone połączenie szerokopasmowe o prędkości co najmniej 0,25 Mb/s dedykowanej prędkości przesyłania na urządzenie wideo. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli pojawi się błąd połączenia sieciowego, konieczne może być ponowne uruchomienie Steam. Aby to zrobić, w aplikacji Steam wybierz Steam > Przejdź online > Połącz się z Internetem > Uruchom ponownie Steam. Gdy pojawi się komunikat o błędzie Nie można połączyć się ze Steam, będziesz mieć możliwość ponowienia połączenia lub uruchomienia w trybie offline. Ostatnio zmodyfikowany: 2025-01-22 17:01

RxJS to biblioteka JavaScript do przekształcania, komponowania i odpytywania asynchronicznych strumieni danych. RxJS może być używany zarówno w przeglądarce, jak i po stronie serwera za pomocą Node. js. Pomyśl o RxJS jako „LoDash” do obsługi zdarzeń asynchronicznych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Podziel pierwszy wyraz licznika przez pierwszy wyraz mianownika i umieść go w odpowiedzi. Pomnóż mianownik przez tę odpowiedź, umieść to poniżej licznika. Odejmij, aby utworzyć nowy wielomian. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kolekcja w Javie to framework, który zapewnia architekturę do przechowywania i manipulowania grupą obiektów. Kolekcje Java mogą wykonywać wszystkie operacje wykonywane na danych, takie jak wyszukiwanie, sortowanie, wstawianie, manipulowanie i usuwanie. Kolekcja Java oznacza pojedynczą jednostkę obiektów. Ostatnio zmodyfikowany: 2025-06-01 05:06

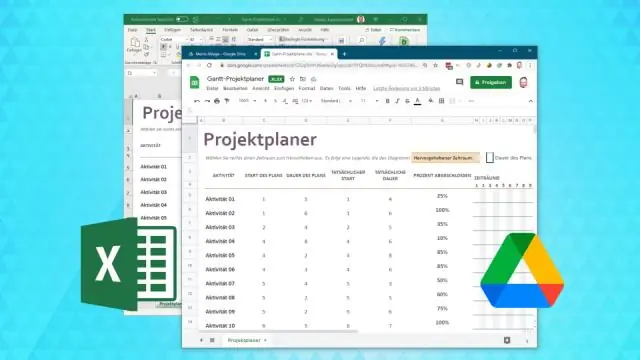

Edytuj w Microsoft Office Wystarczy zainstalować wtyczkę Google Drive dla Microsoft Office, a Dysk Google będzie wyświetlany jako miejsce przechowywania plików w programach Word, Excel i PowerPoint (rysunek A). W aplikacji pakietu Office otwórz plik na Dysku Google, wprowadź zmiany, a następnie zapisz plik z powrotem na Dysku Google. Ostatnio zmodyfikowany: 2025-01-22 17:01

Godziny pracy Północ – 7:30 Północ – 7:30 Zobacz regularne godziny budowy Geisel. Ostatnio zmodyfikowany: 2025-06-01 05:06

Jako czasowniki różnica między zaprogramowanym a zaprogramowanym polega na tym, że zaprogramowany jest (program), podczas gdy zaprogramowany jest. Ostatnio zmodyfikowany: 2025-01-22 17:01

Twoja przeglądarka internetowa porównuje datę certyfikatu z datą na Twoim komputerze, aby sprawdzić, czy data mieści się w prawidłowym zakresie. Jeśli data certyfikatu jest zbyt odległa od daty na komputerze, przeglądarka wyświetli błąd dotyczący nieprawidłowego certyfikatu bezpieczeństwa, ponieważ przeglądarka uważa, że coś jest nie tak. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ocena i autoryzacja bezpieczeństwa DOI. Proces A&A to kompleksowa ocena i/lub ewaluacja zasad systemu informatycznego, technicznych/nietechnicznych komponentów bezpieczeństwa, dokumentacji, dodatkowych zabezpieczeń, zasad i podatności. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kontrola fizyczna to wdrożenie środków bezpieczeństwa w określonej strukturze, służących do powstrzymywania lub zapobiegania nieautoryzowanemu dostępowi do materiałów wrażliwych. Przykładami kontroli fizycznych są: Kamery monitorujące z obwodem zamkniętym. Systemy alarmowe ruchu lub termiczne. Ostatnio zmodyfikowany: 2025-01-22 17:01

Eksportuj strony jako JPEG Przejdź do zakładki Plik > Obrazy > Eksportuj strony jako JPEG na pasku narzędzi. Ustaw opcje eksportu obrazu JPEG, których chcesz użyć. Kliknij OK, aby rozpocząć eksportowanie obrazów. Po zakończeniu każda strona dokumentu zostanie wyeksportowana jako osobny plik do wybranego folderu docelowego. Ostatnio zmodyfikowany: 2025-01-22 17:01

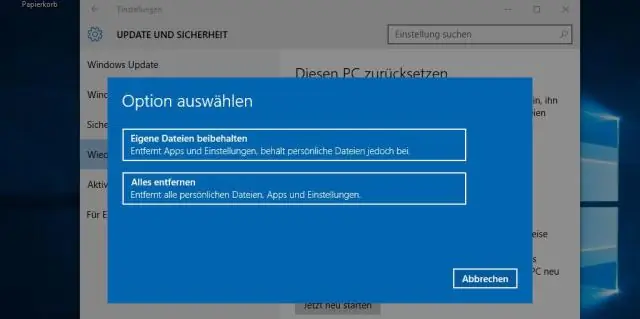

Po wybraniu opcji kliknij Resetuj, aby rozpocząć. Opcja Tylko usuń moje pliki zajmie około dwóch godzin, podczas gdy opcja Fully CleanThe Drive może zająć nawet cztery godziny. Oczywiście Twój przebieg może się różnić. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak utworzyć wolumen EBS dla AWS Zaloguj się do AWS przy użyciu konta administratora. Przejdź do konsoli EC2. Zobaczysz pokazaną stronę. Wybierz region konfiguracji EC2 z listy rozwijanej Region u góry strony. Wybierz woluminy w okienku nawigacji. Kliknij Utwórz wolumin. Kliknij Utwórz. Wybierz Akcje → Utwórz migawkę. Wpisz EBS. Ostatnio zmodyfikowany: 2025-01-22 17:01

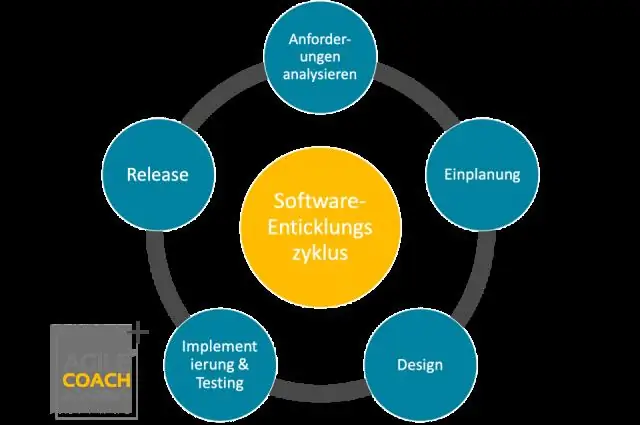

Ciągła integracja to etap, w którym cały kod jest scalany, gdy programiści uzupełniają kod w celu uruchomienia automatycznych kompilacji i testów. Ciągłe wdrażanie to proces przenoszenia oprogramowania, które zostało zbudowane i pomyślnie przetestowane do produkcji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Otwórz Zarządzanie komputerem jako administrator w W7 Otwórz Eksploratora Windows i przejdź do: C: WindowsSystem32. Przytrzymaj przycisk [Shift] i kliknij prawym przyciskiem myszy compmgmt. msc i naciśnij Uruchom jako administrator lub Uruchom jako inny użytkownik, jeśli chcesz użyć innego użytkownika. Ostatnio zmodyfikowany: 2025-01-22 17:01

Klucz partycji - prosty klucz podstawowy, składający się z jednego atrybutu zwanego kluczem partycji. DynamoDB używa wartości klucza partycji jako danych wejściowych do wewnętrznej funkcji skrótu. Dane wyjściowe funkcji mieszającej określają partycję (fizyczną pamięć wewnętrzną w DynamoDB), w której element będzie przechowywany. Ostatnio zmodyfikowany: 2025-06-01 05:06

Precyzja. Jeśli czujesz, że potrzebujesz całkowicie dokładnych liczb dla swoich danych treningowych, Fitbit AltaHR lub którakolwiek z opasek Fitbit może nie być urządzeniem dla Ciebie. Również jeśli Fitbit jest luźno założony wokół nadgarstka, odczyt może nie być tak dokładny, jeśli będzie nieco wyższy i ciaśniejszy na nadgarstku. Ostatnio zmodyfikowany: 2025-01-22 17:01

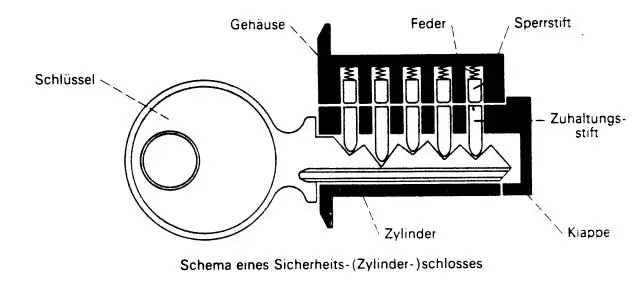

Podstawowe zamki typu pin-and-tumbler mają kilka sprężynowych sworzni wewnątrz szeregu małych cylindrów. Kiedy prawy klucz wsuwa się w zamek typu pin-and-tumbler, spiczaste zęby i nacięcia na ostrzu klucza pozwalają sprężynowym kołkom poruszać się w górę i w dół, aż zrównają się z ścieżką zwaną linią ścinania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wypełnienia. ts został dostarczony przez angular, aby pomóc Ci pozbyć się potrzeby specjalnego konfigurowania wszystkiego. Angular jest zbudowany na najnowszych standardach platformy internetowej. Dotarcie do tak szerokiej gamy przeglądarek jest trudne, ponieważ nie obsługują one wszystkich funkcji nowoczesnych przeglądarek. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przekazywanie spotkania dalej W kalendarzu kliknij dwukrotnie spotkanie, aby je otworzyć. W głównym menu spotkania (spotkanie, termin spotkania lub seria spotkań) w grupie Akcje kliknij przycisk Prześlij dalej > Prześlij dalej. W polu Do wprowadź adres lub adresy e-mail osób, którym chcesz przekazać spotkanie, a następnie kliknij Wyślij. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wyjmij pączki Pixel z etui ładującego na ponad 3 sekundy, a następnie włóż je z powrotem do etui. Naciśnij i przytrzymaj przycisk etui przez 3 sekundy; jeśli zobaczysz pulsującą białą diodę LED, urządzenie jest gotowe do sparowania. Poszukaj na telefonie wyskakującego powiadomienia, które przeprowadzi Cię przez resztę konfiguracji. Ostatnio zmodyfikowany: 2025-06-01 05:06