Przejściowa zasada ostateczna dotycząca powiadamiania o naruszeniu HITECH. HHS wydał przepisy zobowiązujące świadczeniodawców opieki zdrowotnej, plany zdrowotne i inne podmioty objęte ustawą o przenośności i odpowiedzialności w ubezpieczeniach zdrowotnych (HIPAA) do powiadamiania osób fizycznych w przypadku naruszenia ich informacji zdrowotnych. Ostatnio zmodyfikowany: 2025-01-22 17:01

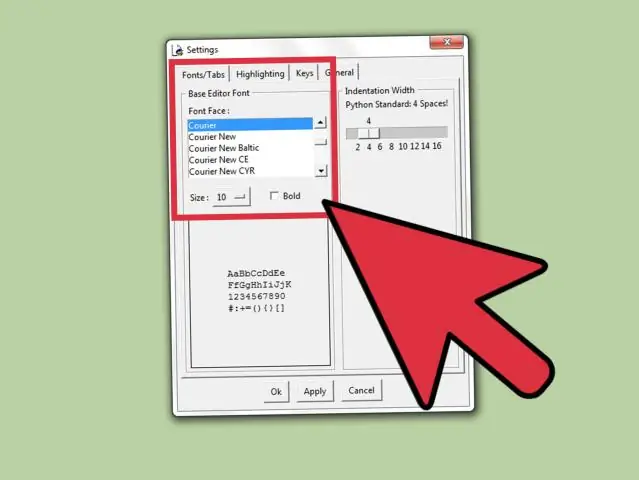

Część 4 Czyszczenie rejestru Rozwiń folder „HKEY_LOCAL_MACHINE”. Kliknij. Rozwiń folder „SOFTWARE”. Znajdź folder na nieużywany program. Kliknij folder prawym przyciskiem myszy. Kliknij Usuń. Po wyświetleniu monitu kliknij Tak. Powtórz ten proces dla innych programów, które rozpoznajesz. Zamknij Rejestr i uruchom ponownie komputer. Ostatnio zmodyfikowany: 2025-06-01 05:06

Osobisty asystent rodzicielski Rodzice korzystają z bezpłatnej aplikacji mobilnej do zarządzania urządzeniem vívofit jr. 2 śledzenie aktywności. Z aplikacji dodaj profile dla wielu dzieci, aby zobaczyć kroki każdego dziecka, sen, codzienne czynności i dane dotyczące obowiązków podczas synchronizacji z urządzeniem mobilnym. Ostatnio zmodyfikowany: 2025-01-22 17:01

200 stóp W związku z tym, jak długo trwa wzrost drzewa mahoniowego? 25 lat Wiedz też, czy istnieje drzewo mahoniowe? Tam są liczne gatunki mahoń oraz szereg innych gatunków drzewa nazywa mahoń w handlu. Generalnie „prawdziwe” mahonie to te w ten rodzaj Swietenia, ten z których gatunki występują w całym ten Karaiby oraz Ameryka Środkowa i Południowa.. Ostatnio zmodyfikowany: 2025-01-22 17:01

PyTables to pakiet do zarządzania hierarchicznymi zestawami danych, zaprojektowany tak, aby sprawnie i łatwo radzić sobie z bardzo dużymi ilościami danych. PyTables jest zbudowany na bazie biblioteki HDF5, przy użyciu języka Python i pakietu NumPy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kroki Uruchom ponownie komputer. Otwórz Start. Poczekaj, aż pojawi się pierwszy ekran startowy komputera. Wielokrotnie dotknij Del lub F2, aby wejść do konfiguracji. Poczekaj, aż BIOS się załaduje. Znajdź opcję „Ustawienia domyślne”. Wybierz opcję 'Wczytaj ustawienia domyślne' i naciśnij↵ Wejść. Zapisz zmiany i w razie potrzeby potwierdź wybór. Ostatnio zmodyfikowany: 2025-01-22 17:01

DMVPN (Dynamic Multipoint VPN) to technika routingu, której możemy użyć do zbudowania sieci VPN z wieloma lokalizacjami bez konieczności statycznej konfiguracji wszystkich urządzeń. Jest to sieć typu „hub i szprychy”, w której szprychy będą mogły komunikować się ze sobą bezpośrednio bez konieczności przechodzenia przez hub. Ostatnio zmodyfikowany: 2025-01-22 17:01

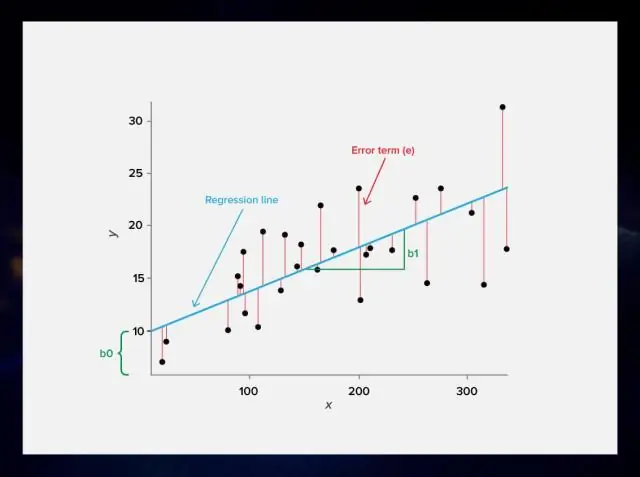

Regresja to algorytm ML, który można wytrenować w celu przewidywania liczb rzeczywistych danych wyjściowych; jak temperatura, cena akcji itp. Regresja opiera się na hipotezie, która może być liniowa, kwadratowa, wielomianowa, nieliniowa itp. Hipoteza jest funkcją, która opiera się na pewnych ukrytych parametrach i wartościach wejściowych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Quizzical zwykle oznacza zdziwienie lub kwestionowanie, choć może również oznaczać zmieszanie, zaskoczenie, komizm lub kpiny. Jeśli ktoś patrzy na ciebie z pytającym wyrazem twarzy, gdy wspominasz swoje lato, może to oznaczać, że nie wie o twoich przygodach na obozie kosmicznym. Ostatnio zmodyfikowany: 2025-01-22 17:01

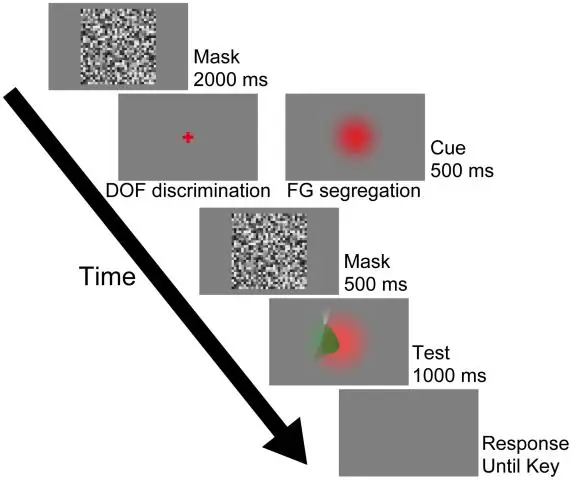

Organizacja figura-ziemi. Segregacja figura-teren charakteryzuje się tym, że figura jest postrzegana jako wyróżniająca się z tła, będąc ograniczona zamkniętym konturem, za którym tło wydaje się być kontynuowane. Ostatnio zmodyfikowany: 2025-06-01 05:06

Według leksykonu Financial Times, klientem jest: „Ktoś, kto płaci za usługi lub porady od profesjonalnej osoby lub organizacji. Ktoś, kto kupuje coś od sprzedawcy. Komputer podłączony do innego komputera, który nim steruje, na przykład w sieci.”. Ostatnio zmodyfikowany: 2025-01-22 17:01

ASP.Net Web API to platforma do tworzenia usług HTTP, które mogą być używane przez klientów wieloplatformowych, w tym komputery stacjonarne lub urządzenia mobilne, niezależnie od używanych przeglądarek lub systemów operacyjnych. ASP.Net Web API obsługuje aplikacje RESTful i używa czasowników GET, PUT, POST, DELETE do komunikacji z klientem. Ostatnio zmodyfikowany: 2025-01-22 17:01

Typy agregacji Typ agregacji Prawidłowe typy danych Agregacja nad partycją Dim max numeryczna, data Tak max_pop numeryczna, data Tak min numeryczna, data Tak min_pop numeryczna, data Tak. Ostatnio zmodyfikowany: 2025-01-22 17:01

Metoda to zestaw kodu, do którego odwołuje się nazwa i który można wywołać (wywołać) w dowolnym miejscu programu, po prostu wykorzystując nazwę metody. Pomyśl o metodzie jak o podprogramie, który działa na danych i często zwraca wartość. Każda metoda ma swoją własną nazwę. Ostatnio zmodyfikowany: 2025-01-22 17:01

Mini studia przypadków. Caselet to krótsza wersja studium przypadku, zwykle o długości od dwóch do trzech stron. Przypadki są podobne do studiów przypadku, ponieważ mogą albo opisywać sekwencję wydarzeń, albo przedstawiać problem lub problem, który wymaga podjęcia decyzji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przesłuchać (v. a.) Synonimy: pytać, katechizować, badać, pytać, pytać, stawiać pytania. Ostatnio zmodyfikowany: 2025-06-01 05:06

Przeciek pamięci występuje, gdy dany obszar pamięci nie może zostać odzyskany przez system, ponieważ nie jest w stanie stwierdzić, czy ten obszar pamięci jest faktycznie używany, czy nie. Jednym z najczęstszych problemów generujących wycieki pamięci w iOS jest zachowanie cykli. Dzieje się tak, gdy tworzymy cykliczne odwołania między dwoma lub większą liczbą obiektów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Utwórz kontener Przejdź do nowego konta magazynu w Azure Portal. W menu po lewej stronie konta magazynu przewiń do sekcji Usługa obiektów BLOB, a następnie wybierz Kontenery. Wybierz przycisk + Kontener. Wpisz nazwę nowego kontenera. Ustaw poziom publicznego dostępu do kontenera. Ostatnio zmodyfikowany: 2025-01-22 17:01

AT&T: Mobilny hotspot jest dołączony do wspólnych planów transmisji danych operatora, podczas gdy plan tylko na tablet kosztowałby dodatkowe 10 USD miesięcznie. W przypadku niewspółdzielonych, ograniczonych planów taryfowych mobilny hotspot kosztuje 20 USD miesięcznie i zapewnia 2 GB dodatkowych danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tkanina SAN. Sprzęt łączący stacje robocze i serwery z urządzeniami pamięci masowej w sieci SAN jest określany jako „tkanina”. Tkanina SAN umożliwia łączność dowolnego serwera z dowolnym urządzeniem pamięci masowej za pomocą technologii przełączania Fibre Channel. Ostatnio zmodyfikowany: 2025-01-22 17:01

Samsung Galaxy Note 3 Cena w IndiachZaczyna się od Rs. 14999 Najlepsza cena Samsung GalaxyNote 3 to Rs. 14999 w Amazon, czyli o 238% mniej niż koszt Samsung Galaxy Note 3 w Flipkart Rs.50650. Ostatnio zmodyfikowany: 2025-01-22 17:01

Firmy obecnie używające Selen Nazwa firmy Strona internetowa Kod pocztowy Capital One capitalone.com 22102 Wells Fargo wellsfargo.com 94163 Salesforce salesforce.com 94105 Allstate allstate.com 60062. Ostatnio zmodyfikowany: 2025-01-22 17:01

Strukturalny język zapytań (SQL) SQL jest bardzo prostym, ale potężnym językiem dostępu do bazy danych. SQL jest językiem nieproceduralnym; użytkownicy opisują w SQL, co chcą zrobić, a kompilator języka SQL automatycznie generuje procedurę poruszania się po bazie danych i wykonywania żądanego zadania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Użyj widżetu, aby włączyć latarkę Dotknij opcji Widgety na dole, a widżet powinien znajdować się na pierwszej stronie. Naciśnij i przytrzymaj widżet i przeciągnij go w puste miejsce na ekranie. Aplikacja nie ma strony Ustawienia, dowiesz się tylko, czy aplikacja jest zainstalowana, gdy zobaczysz widżet. Ostatnio zmodyfikowany: 2025-01-22 17:01

Gmail jest tani, bezobsługowy i przechowuje dane „w chmurze”, co oznacza, że Twoja poczta e-mail, dokumenty i wydarzenia są zawsze dostępne wszędzie tam, gdzie możesz uzyskać dostęp do Internetu za pomocą przeglądarki internetowej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Po prostu przejdź do ustawień Snapchata i włącz mikrofon. Następnie spróbuj pstryknąć i sprawdź, czy twój pstryk będzie teraz grał z dźwiękiem. Jeśli nadal nie słyszysz dźwięku ze Snapchata, wyłącz Bluetooth na swoim Androidzie lub iPhonie. Możesz odinstalować aplikację i zainstalować ją ponownie, aby sprawdzić, czy to rozwiąże problem z dźwiękiem. Ostatnio zmodyfikowany: 2025-01-22 17:01

Możesz znaleźć NTUSER. plik danych w dowolnym profilu użytkownika. Przejdź do C:Usersusername, aby otworzyć katalog użytkownika. Tutaj możesz zobaczyć NTUSER. Ostatnio zmodyfikowany: 2025-06-01 05:06

Wydawcy komputerowi zazwyczaj potrzebują dyplomu współpracownika, często w zakresie projektowania graficznego lub komunikacji graficznej. Kolegia społeczne i szkoły techniczne oferują kursy publikowania na komputery stacjonarne, które uczą studentów, jak tworzyć układy stron elektronicznych oraz formatować tekst i grafikę za pomocą oprogramowania do publikowania na komputerze. Ostatnio zmodyfikowany: 2025-01-22 17:01

W języku C# określasz typ obiektu powiązanego z opóźnieniem jako dynamiczny. Możesz także stworzyć własny typ, który dziedziczy klasę DynamicObject. Następnie można nadpisać składowe klasyDynamicObject, aby zapewnić dynamiczną funkcjonalność w czasie wykonywania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Te języki programowania po stronie serwera są najbardziej popularne i mają za sobą duże społeczności, dzięki czemu są idealne dla większości ludzi do nauki. 5 najlepszych języków programowania do nauki węzła deweloperskiego po stronie serwera. js (JavaScript) PHP. PHP jest zdecydowanie najczęściej używanym językiem skryptowym po stronie serwera. Jawa. Rubin. Pyton. Ostatnio zmodyfikowany: 2025-01-22 17:01

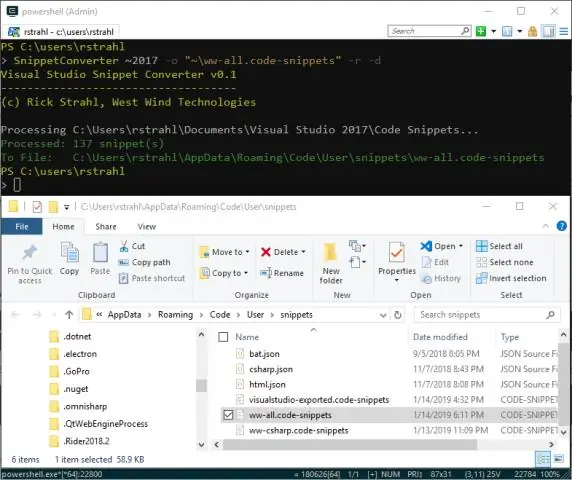

Fragment kodu można zaimportować do instalacji programu Visual Studio za pomocą Menedżera fragmentów kodu. Otwórz go, wybierając Narzędzia > Menedżer fragmentów kodu. Kliknij przycisk Importuj. Przejdź do lokalizacji, w której zapisałeś fragment kodu w poprzedniej procedurze, wybierz go i kliknij Otwórz. Ostatnio zmodyfikowany: 2025-01-22 17:01

Rozmiar: W zależności od gatunku latające termity mogą mieć wielkość od 1/4 do 3/8 cala. Kolor: Podczas gdy termity robotnicze są zwykle w jasnym kolorze, latające termity mogą mieć jasny kolor, ciemnobrązowy lub czarny w zależności od gatunku. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kiedy łagodzisz podatność, próbujesz zmniejszyć wpływ podatności, ale jej nie eliminujesz. Złagodzić podatność tylko jako środek tymczasowy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Programowanie w parach to zwinna technika tworzenia oprogramowania, w której dwóch programistów pracuje razem na jednej stacji roboczej. Jeden, kierowca, pisze kod, podczas gdy drugi, obserwator lub nawigator, przegląda każdy wiersz kodu podczas jego wpisywania. Dwóch programistów często zamienia się rolami. Ostatnio zmodyfikowany: 2025-01-22 17:01

Logiczno-matematyczne (liczba/rozumowanie mądre) Egzystencjalne (inteligentne życie) Interpersonalne (mądre osoby) Kinestetyczno-cielesne (mądre ciało). Ostatnio zmodyfikowany: 2025-01-22 17:01

W sylabusie opartym na umiejętnościach treść nauczania języka obejmuje zbiór CEL PROGRAMU OPARTEGO NA UMIEJĘTNOŚCIACH określonych umiejętności, które mogą odgrywać rolę w posługiwaniu się językiem Podstawowym celem nauczania opartego na umiejętnościach jest nauczenie określonej umiejętności językowej, która może być przydatna lub konieczne w posługiwaniu się językiem. Ostatnio zmodyfikowany: 2025-01-22 17:01

Adobe Analytics Cloud to „silnik analizy klienta”, który umożliwia firmom przechodzenie od analiz do działań w czasie rzeczywistym poprzez łączenie danych o odbiorcach z wielu produktów Adobe w chmurze. Usługa Adobe Analytics Cloud jest oparta na platformie Adobe Cloud Platform, która oferuje interfejsy API i technologię uczenia maszynowego Adobe Sensei. Ostatnio zmodyfikowany: 2025-01-22 17:01

Istnieje kilka sposobów określenia lokalizacji plików mdf programu SQL Server i skojarzonych plików dziennika. Otwórz Enterprise Manager, kliknij prawym przyciskiem myszy interesującą Cię bazę danych i wybierz właściwości. Wybierz sekcję Pliki i przewiń do kolumn Ścieżka i Nazwa pliku. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeżeli argumentujący uważa, że prawdziwość przesłanek definitywnie ustala prawdziwość wniosku, to argumentacja jest dedukcyjna. Jeżeli argumentujący uważa, że prawdziwość przesłanek dostarcza tylko dobrych powodów, by sądzić, że wniosek jest prawdopodobnie prawdziwy, to argumentacja ma charakter indukcyjny. Ostatnio zmodyfikowany: 2025-01-22 17:01

Abdulmumini Kabir Usman jest emirem Katsiny w Nigerii i rektorem Uniwersytetu Ilorin (był byłym rektorem Uniwersytetu Obafemi Awolowo). Jest chronologicznie 50-tym emirem Katsiny i 4-tym z dynastii Sullubawa zastępując po swoim ojcu Muhammadu Kabir Usman. Ostatnio zmodyfikowany: 2025-01-22 17:01