W niektórych miejscach termity budują kopce tam, gdzie gleba jest niezwykle sucha; konstrukcje są tak doskonałe, że mają studnie i sposoby na przepływ wody wokół konstrukcji. Kopce mogą znajdować się pod ziemią, mylone z mrowiskiem. Ostatnio zmodyfikowany: 2025-01-22 17:01

W Panelu sterowania kliknij dwukrotnie ikonę Dodaj lub usuń programy, kliknij Groove, a następnie kliknij Usuń. Po zakończeniu odinstalowywania programu Groove przez program instalacyjny uruchom ponownie komputer. W aplecie Dodaj lub usuń programy kliknij GrooveHelp, jeśli jest obecny, a następnie kliknij Usuń. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak czytać mowę ciała – odkrywanie sekretów powszechnych sygnałów niewerbalnych Badaj oczy. Spojrzenie w twarz – mowa ciała dotykająca ust lub uśmiechnięta. Zwróć uwagę na bliskość. Sprawdź, czy druga osoba Cię odzwierciedla. Obserwuj ruch głowy. Spójrz na stopy drugiej osoby. Uważaj na sygnały ręczne. Ostatnio zmodyfikowany: 2025-06-01 05:06

Przedziały cenowe Rodzaj naprawy Przedział cenowy Wymiana dysku twardego 100-225 USD Naprawa uszkodzeń spowodowanych przez ciecz 99-250 USD+ Wymiana płyty głównej 150-300 USD+ Naprawa/wymiana wentylatora 99-175 USD. Ostatnio zmodyfikowany: 2025-01-22 17:01

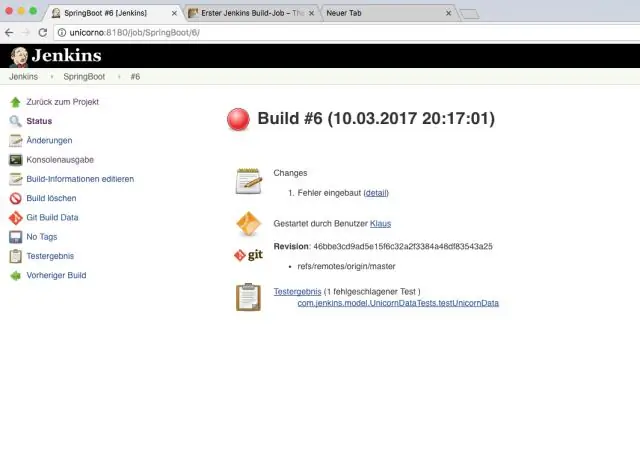

Krok 1: Uruchom Jenkins w interaktywnym trybie terminala. Upewnij się, że port 8080 nie jest używany na hoście platformy Docker. Krok 2: Otwórz Jenkins w przeglądarce. Krok 3: Wstępne testy JUnit wywoływane przez Gradle. Krok 4: Dodaj raportowanie wyników testu JUnit do Jenkinsa. Krok 5: Sprawdź nieudane raporty z testów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Używając bezpośrednich i pośrednich zaimków dopełnienia w języku hiszpańskim, musisz wybrać między „lo” i „le” w celu przetłumaczenia „go” i „it”, „la” i „le” w przypadku tłumaczenia „her” i „ it” oraz „los”, „las” i „les” dla tłumaczenia „ich”. Ostatnio zmodyfikowany: 2025-01-22 17:01

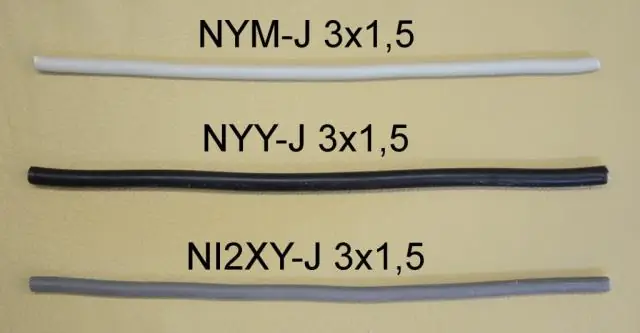

Przedłuż swoje kable CCTV na większą długość. Po prostu umieść to złącze między dwoma kablami kamery bezpieczeństwa, które mają końcówki BNC. Kable do kamer monitoringu CCTV mają już złącza BNC Male na każdym końcu, więc nie będą się podłączać bezpośrednio do siebie, dlatego wymagany jest adapter. Ostatnio zmodyfikowany: 2025-01-22 17:01

2f' oznacza zaokrąglenie do dwóch miejsc po przecinku. Ta funkcja formatu zwraca sformatowany ciąg. Nie zmienia parametrów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Porty przełącznika to interfejsy warstwy 2, które są używane do przenoszenia ruchu w warstwie 2. Pojedynczy port przełącznika może obsługiwać ruch sieciowy VLAN, niezależnie od tego, czy jest to port dostępu, czy port trunk. Ramki są obsługiwane różnie w zależności od typu łącza, przez które przechodzą. Ostatnio zmodyfikowany: 2025-06-01 05:06

Oznacza to, że możesz po prostu pobrać Fallout Shelter jako aplikację na Androida i odtwarzać ją na swoim laptopie. Będziesz „emulować” wersję Androida Fallout Shelter na swoim Chromebooku. W większości działa bez zarzutu! Możesz pobrać grę ze Sklepu Play tutaj. Ostatnio zmodyfikowany: 2025-01-22 17:01

Cisco Discovery Protocol (CDP) to zastrzeżony protokół warstwy łącza danych opracowany przez Cisco Systems w 1994 roku przez Keitha McCloghrie i Dino Farinacciego. Informacje w tabeli CDP są odświeżane za każdym razem, gdy odbierane jest ogłoszenie, a czas przetrzymania dla tego wpisu jest ponownie inicjowany. Ostatnio zmodyfikowany: 2025-06-01 05:06

Domyślnie HashMap. Metoda equals() porównuje dwa hashmapy według par klucz-wartość. Oznacza to, że obie instancje hashmap muszą mieć dokładnie te same pary klucz-wartość i obie muszą mieć ten sam rozmiar. Kolejność par klucz-wartość może być inna i nie odgrywa żadnej roli w porównaniu. Ostatnio zmodyfikowany: 2025-01-22 17:01

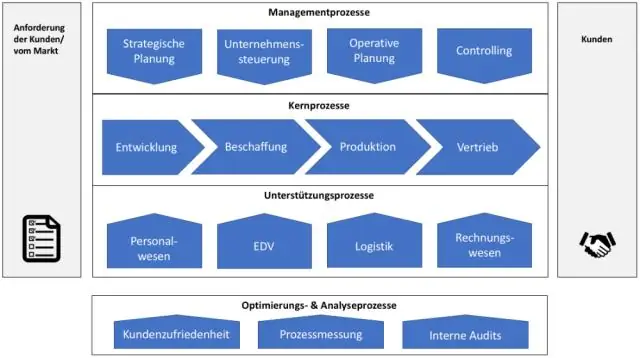

W inżynierii produkcji układ procesu jest projektem planu piętra zakładu, który ma na celu poprawę wydajności poprzez rozmieszczenie sprzętu zgodnie z jego funkcją. Linia produkcyjna powinna być idealnie zaprojektowana tak, aby wyeliminować przepływy materiałów odpadowych, obsługę i zarządzanie zapasami. Ostatnio zmodyfikowany: 2025-01-22 17:01

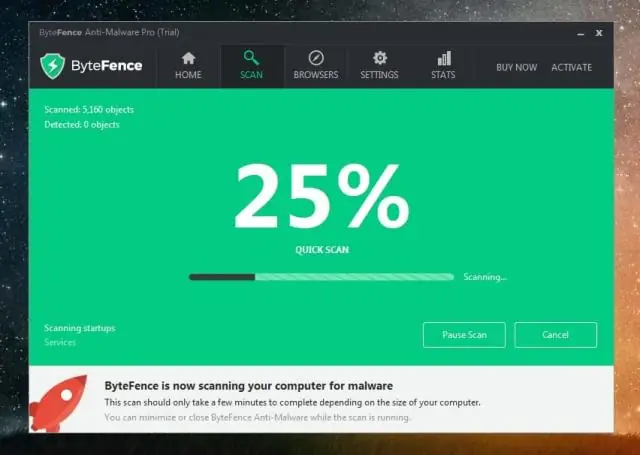

Aplikacje, takie jak programy antywirusowe, edytory tekstu, aplikacje do tworzenia baz danych, arkusze kalkulacyjne i inne, są dostępne od ręki. Deweloperzy mają przewagę w korzystaniu z ogromnych badań i informacji potrzebnych do opracowania najpopularniejszych i najbardziej potrzebnych aplikacji, o które prosi się mas. Ostatnio zmodyfikowany: 2025-01-22 17:01

A UBD-K8500 może przesyłać strumieniowo zaawansowane kodeki audio wysokiej rozdzielczości, takie jak Dolby True HD, DTS HDMaster Audio i Dolby Atmos, których Xbox nie potrafi. Ostatnio zmodyfikowany: 2025-01-22 17:01

Placeit to świetna usługa, która pozwala błyskawicznie tworzyć makiety ekranów w urządzeniach. Niestety Placeit.net staje się bardzo drogi. Dostępna jest bezpłatna opcja, która pozwala na pobranie małej wersji z nieograniczoną licencją, ale rozmiar to tylko 400×300 px. Ostatnio zmodyfikowany: 2025-01-22 17:01

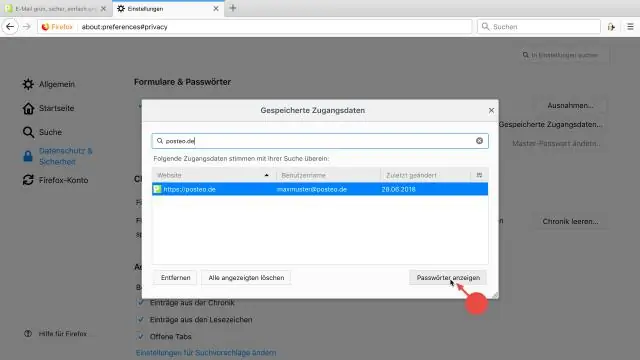

Oddziel wiele adresów e-mail średnikiem. Na przykład wprowadź następujące polecenie, aby wysłać wiadomość e-mail do swoich pracowników John i Jill: [email protected];[email protected]. Włącz używanie przecinka jako separatora w programie Microsoft Outlook. Wybierz „Opcje” z menu narzędzi. Ostatnio zmodyfikowany: 2025-01-22 17:01

Chociaż technicznie nie jest to wirus, jest to potencjalnie niepożądany program (PUP). PUP to aplikacje, które są dołączane podczas instalowania innego oprogramowania. Mogą mieć postać niewinnych, użytecznych programów, ale częściej są to niechciane paski narzędzi przeglądarki, oprogramowanie reklamowe, spyware, trojany, a nawet aplikacje do wydobywania bitcoinów. Ostatnio zmodyfikowany: 2025-06-01 05:06

Korzystanie z Interceptora w aplikacji Postman's Chrome Zainstaluj aplikację Postman z Chrome Web Store. Zainstaluj Interceptora z Chrome Web Store. Otwórz Postman, kliknij ikonę Interceptor na pasku narzędzi i przełącz na On. Ostatnio zmodyfikowany: 2025-01-22 17:01

Let's Encrypt to urząd certyfikacji non-profit prowadzony przez Internet Security Research Group (ISRG), który zapewnia automatyczne certyfikaty SSL. Recenzje zostały zweryfikowane jako pochodzące od prawdziwych klientów Let's Encrypt. Jeśli chcesz porównać certyfikaty Let's Encrypt SSL z certyfikatami innych dostawców SSL, skorzystaj z naszego Kreatora SSL. Ostatnio zmodyfikowany: 2025-01-22 17:01

Możemy zapisać hW = 169 000 mm = 16 900 cm = 169 m = 0,169 km używając milimetra (przedrostek SI mili, symbol m), centymetr (przedrostek SI centi, symbol c) lub kilometr (przedrostek SI kilo, symbol k). Ostatnio zmodyfikowany: 2025-01-22 17:01

1 odpowiedź. Deklaracje DTD albo wewnętrzny dokument XML, albo zewnętrzny plik DTD, po połączeniu z dokumentem XML. Wewnętrzne DTD: Możesz pisać reguły wewnątrz dokumentu XML za pomocą deklaracji. Zewnętrzne DTD: Możesz zapisać reguły w osobnym pliku (z. Ostatnio zmodyfikowany: 2025-01-22 17:01

Chrome (Windows) Kliknij menu Dostosuj i kontroluj Google Chrome (trzy kropki w prawym górnym rogu) Wybierz Ustawienia. Kliknij Zaawansowane na dole. W sekcji Prywatność i bezpieczeństwo kliknij przycisk Ustawienia witryny. Wybierz Wyskakujące okienka i przekierowania. Aby wyłączyć blokowanie wyskakujących okienek, odznacz pole Zablokowane (zalecane). Ostatnio zmodyfikowany: 2025-01-22 17:01

Podłącz iDevice do komputera za pomocą kabla USB. Teraz otwórz „Ustawienia” telefonu i włącz „Osobisty hotspot”. Upewnij się, że Twój komputer jest podłączony do naszych danych mobilnych. Na koniec przejdź do „ControlCenter” na iOS i naciśnij „ScreenMirroring/AirPlay Mirroring”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kiedy konwertujesz wolumin liniowy na wolumin lustrzany, zasadniczo tworzysz dodatkową kopię lustrzaną dla istniejącego woluminu. W przypadku utraty kopii kopii lustrzanej LVM konwertuje wolumin do woluminu liniowego, dzięki czemu nadal masz dostęp do woluminu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zakłada się, że identyfikator uid jest unikalny, ponieważ jest to identyfikator użytkownika używany do logowania do serwera WWW, a zatem wartość określona do mapowania. użytkownik. uid. Różne konfiguracje ActiveDirectory, takie jak ADAM, nie indeksują automatycznie atrybutów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Sortuj przez scalanie Podziel nieposortowaną listę na podlisty, z których każda zawiera element. Weź sąsiednie pary dwóch list pojedynczych i połącz je, aby utworzyć listę 2 elementów. N. przekształci się teraz w listy o rozmiarze 2. Powtarzaj proces, aż do uzyskania jednej posortowanej listy uzyskanych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Odroczony obiekt: Odroczony to obiekt, który ujawnia obietnicę. Zawiera głównie trzy metody resolve(), odrzucanie() i notify(). Po zakończeniu Deferred, wywołujesz metody resolve(), odrzucanie() i notify(). Wywołuje rejestr wywołań zwrotnych do resolve(), odrzucenia() lub notify() w zależności od tego, jak zostało zakończone. Ostatnio zmodyfikowany: 2025-01-22 17:01

W panelu Warstwy zaznacz jedną lub więcej warstw zawierających obrazy lub obiekty, których rozmiar chcesz zmienić. Wybierz Edycja > Swobodne przekształcanie. Wokół całej zawartości wybranych warstw pojawi się ramka transformacji. Przytrzymaj klawisz Shift, aby uniknąć zniekształcenia zawartości, i przeciągnij rogi lub krawędzie, aż uzyskasz żądany rozmiar. Ostatnio zmodyfikowany: 2025-01-22 17:01

AirDrop działa tylko na komputerach Mac, iPhone i iPad, ale podobne rozwiązania są dostępne dla komputerów z systemem Windows i urządzeń z systemem Android. Ostatnio zmodyfikowany: 2025-01-22 17:01

Niezaznaczony wyjątek w Javie to te wyjątki, których obsługa NIE jest weryfikowana w czasie kompilacji. Te wyjątki występują z powodu złego programowania. Program nie da błędu kompilacji. Wszystkie niesprawdzone wyjątki są bezpośrednimi podklasami klasy RuntimeException. Ostatnio zmodyfikowany: 2025-01-22 17:01

Reguły zapory systemu Windows blokujące ruch P2P/Torrent w przypadku rozłączenia sieci VPN Krok 1: zdefiniuj plik wykonywalny i reguły zapory. Otwórz Panel sterowaniaSystem i zabezpieczeniaZapora systemu Windows i otwórz Ustawienia zaawansowane z lewej kolumny. Krok 2: zdefiniuj adresy IP do zablokowania. Krok 3: sprawdź, czy to naprawdę działa. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kroki dodawania ścieżki w zmiennej środowiskowej PATH systemu W systemie Windows kliknij prawym przyciskiem myszy Mój komputer lub Ten komputer. Wybierz Właściwości. Wybierz zaawansowane ustawienia systemu. Kliknij przycisk Zmienne środowiskowe. Z Zmienne systemowe wybierz PATH. Kliknij przycisk Edytuj. Kliknij przycisk Nowy. Wklej ścieżkę pliku GeckoDriver. Ostatnio zmodyfikowany: 2025-01-22 17:01

W aplikacji Notatki możesz blokować notatki, aby chronić poufne informacje za pomocą hasła, Face ID (iPhoneX i nowsze) lub Touch ID (inne modele). Otwieranie zablokowanej notatki Stuknij ikonę kłódki u góry ekranu. Stuknij Zablokuj teraz na dole listy notatek. Zamknij aplikację Notatki. Zablokuj iPhone'a. Ostatnio zmodyfikowany: 2025-01-22 17:01

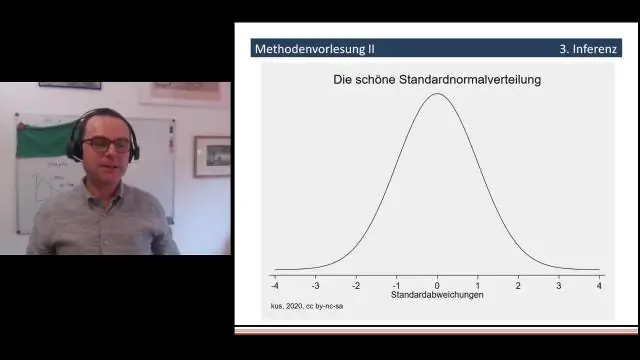

Wnioskowanie statystyczne to proces wykorzystujący analizę danych do wywnioskowania właściwości leżących u podstaw rozkładu prawdopodobieństwa. Wnioskowa analiza statystyczna pozwala wywnioskować właściwości populacji, na przykład przez testowanie hipotez i wyprowadzanie szacunków. Ostatnio zmodyfikowany: 2025-01-22 17:01

Uruchom najnowszą wersję InternetExplorer 11. Aby mieć pewność, że masz najnowszą wersję Internet Explorer 11, wybierz przycisk Start, wybierz Ustawienia > Aktualizacje i zabezpieczenia > Windows Update, a następnie wybierz Sprawdź aktualizacje. Ostatnio zmodyfikowany: 2025-01-22 17:01

AllShare Cast Dongle umożliwia strumieniowe przesyłanie treści z kompatybilnych urządzeń do telewizora. Konfiguracja klucza AllShare Cast: 1. Podłącz jeden koniec kabla HDMI do klucza sprzętowego, a drugi do jednego z gniazd HDMI w telewizorze. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zasilacz do iPhone'a firmy Apple pobiera prąd zmienny o napięciu od 100 V (w USA zwykle 110 V) do 240 (w Europie zwykle 220 V) i zapewnia ładny, regularny strumień mocy 5 lub 10 V dla iPhone'a. Tak długo, jak ty mieć przejściówkę, Apple ma Cię w zakresie napięcia. Ostatnio zmodyfikowany: 2025-01-22 17:01

Czy mogę korzystać z komunikatora, gdy jestem w samolocie? Tak, możesz, o ile trzymasz telefon lub komputer w trybie samolotowym, pod warunkiem, że nie będziesz w stanie wysyłać ani odbierać niczego, dopóki nie wysiądziesz z samolotu. Jeśli jednak lecisz z operatorem, który oferuje WiFi w samolocie, możesz nawet wysyłać i odbierać, zwykle na koszt. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pytania są często podchwytliwe i zawierają symulacje. Jednak egzamin Network+ nie jest zbyt trudny, a przy odpowiednich materiałach i przyzwoitej ilości nauki wszystko będzie dobrze. Często zdarza się, że udaje się go zaliczyć za pierwszym razem. Jest to również łatwiejsze niż podobny egzamin CCNA Cisco. Ostatnio zmodyfikowany: 2025-01-22 17:01