Jak wypchnąć obrazy dokowane do wewnętrznego rejestru openshift i utworzyć z niego aplikację. Pobierz adres IP klastra wewnętrznego rejestru dockera. otaguj obraz lokalny do wewnętrznego rejestru docker. chwyć token uwierzytelniania i zaloguj się do rejestru inter Docker. wyślij otagowany obraz do wewnętrznego rejestru. Ostatnio zmodyfikowany: 2025-01-22 17:01

Angular to platforma i framework do budowania jednostronicowych aplikacji klienckich w HTML i TypeScript. Implementuje podstawową i opcjonalną funkcjonalność jako zestaw bibliotek TypeScript, które importujesz do swoich aplikacji. Architektura aplikacji Angular opiera się na pewnych podstawowych pojęciach. Ostatnio zmodyfikowany: 2025-06-01 05:06

KVO, czyli Key-Value Observing, jest jedną z technik obserwowania zmian stanu programu dostępnych w Objective-C i Swift. Koncepcja jest prosta: gdy mamy obiekt z niektórymi zmiennymi instancji, KVO pozwala innym obiektom na nadzór nad zmianami dowolnej z tych zmiennych instancji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kliknij kartę Plik, kliknij polecenie Opcje, a następnie kliknij kategorię Dodatki. W polu Zarządzaj wybierz Dodatki programu Excel, a następnie kliknij przycisk Przejdź. Jeśli używasz programu Excel dla komputerów Mac, w menu plik przejdź do opcji Narzędzia > Dodatki programu Excel. W polu Add-Insbox zaznacz pole wyboru Analysis ToolPak, a następnie kliknij przycisk OK. Ostatnio zmodyfikowany: 2025-01-22 17:01

Usuń przełącznik trójdrożny z obwodu Rozpocznij od przełącznika trójdrożnego, który zostanie usunięty. Wykręć śruby pokrywy przełącznika za pomocą wkrętaka szczelinowego, a następnie wykręć dwie śruby przełącznika. Ostrożnie wyciągnij przełącznik, uważając, aby nie dotknąć ani nie zwierać żadnego z trzech przewodów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Została założona w styczniu 1994 roku przez Jerry'ego Yanga i DavidFilo, którzy byli absolwentami inżynierii elektrycznej, kiedy stworzyli stronę internetową o nazwie "Jerry and David's Guide to the World WideWeb". Przewodnik był katalogiem innych stron internetowych, zorganizowanym w hierarchię, w przeciwieństwie do przeszukiwalnego indeksu stron. Ostatnio zmodyfikowany: 2025-01-22 17:01

AngularJS udostępnia usługę kontroli o nazwie AJAX – $http, która służy do odczytywania wszystkich danych dostępnych na zdalnych serwerach. Zapotrzebowanie na żądane rekordy zostaje spełnione, gdy serwer wykonuje wywołanie bazy danych za pomocą przeglądarki. Dane są najczęściej potrzebne w formacie JSON. Ostatnio zmodyfikowany: 2025-06-01 05:06

Zalety SCSI: Nowoczesny SCSI może nawet wykonywać komunikację szeregową z lepszymi szybkościami transmisji danych, lepszym kojarzeniem błędów, ulepszonymi połączeniami kablowymi i dłuższym zasięgiem. Inną zaletą dysków SCSI w porównaniu z IDE jest to, że może dezaktywować nadal działające urządzenie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wprowadzenie do technologii cyfrowej to podstawowy kurs programowania komputerów i komunikacji internetowej/cyfrowej. Został zaprojektowany, aby pomóc uczniom zrozumieć, komunikować się i dostosować do cyfrowego świata, ponieważ ma to wpływ na ich życie osobiste, społeczeństwo i świat biznesu. Ostatnio zmodyfikowany: 2025-01-22 17:01

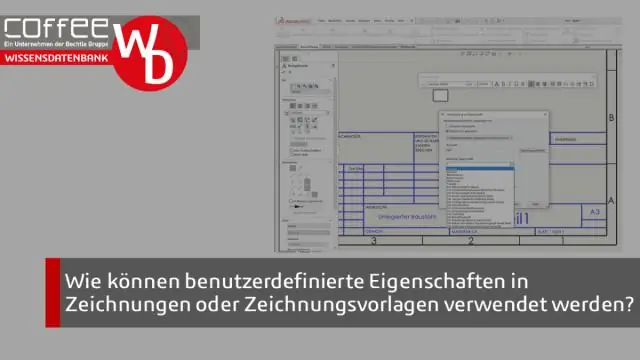

Domyślne pliki szablonów SOLIDWORKS używane do uruchamiania nowego dokumentu części, złożenia lub rysunku znajdują się w folderach określonych w Narzędzia > Opcje > Lokalizacje plików > Szablony dokumentów. Każdy folder jest reprezentowany przez kartę w oknie dialogowym „Nowy dokument SOLIDWORKS”. Ostatnio zmodyfikowany: 2025-01-22 17:01

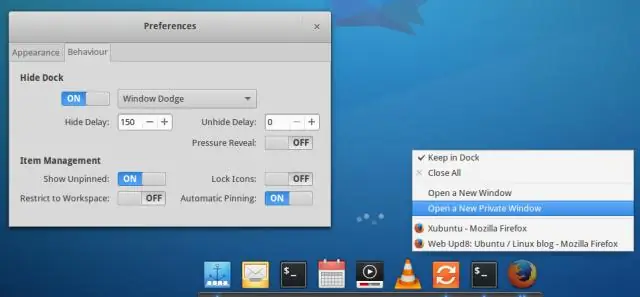

Przejdź do Ustawień systemowych i wybierz Dock z lewego paska bocznego. Tutaj zobaczysz opcję przeniesienia Launchera (nazywa się Dock w Ubuntu 17.10) na dół lub w prawo. W Ustawieniach wybierz Dock, a zobaczysz opcję „Pozycja na ekranie”. (Pamiętaj, że Unity zostało zastąpione przez GNOME od Ubuntu 17.10.). Ostatnio zmodyfikowany: 2025-01-22 17:01

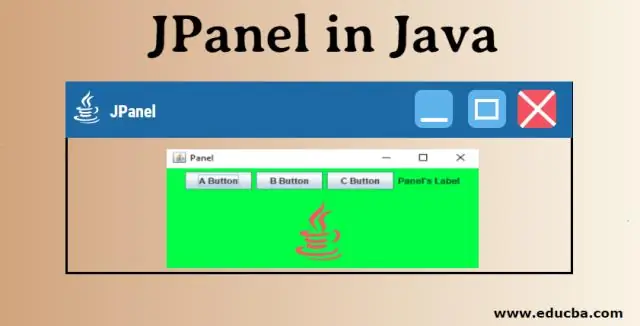

Zmienna instancji w Javie jest używana przez obiekty do przechowywania ich stanów. Zmienne, które są zdefiniowane bez słowa kluczowego STATIC i znajdują się poza deklaracją metody, są specyficzne dla obiektu i są znane jako zmienne instancji. Nazywa się je tak, ponieważ ich wartości są specyficzne dla instancji i nie są wspólne dla instancji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dom')); Skopiuj plik JAVA_HOMElibsecuritycacerts do innego folderu. Aby zaimportować certyfikaty do cacerts: Otwórz Eksploratora Windows i przejdź do pliku cacerts, który znajduje się w podfolderze jrelibsecurity, w którym zainstalowano klienta AX Core. Utwórz kopię zapasową pliku przed wprowadzeniem jakichkolwiek zmian. Ostatnio zmodyfikowany: 2025-01-22 17:01

Cykl życia usług ITIL obejmuje odpowiednio etapy strategii usług, projektowania usług, przejścia usług, obsługi usług i ciągłego doskonalenia usług. Jak widać na rysunku, strategia usług leży u podstaw cyklu życia ITIL. Ostatnio zmodyfikowany: 2025-06-01 05:06

Przymiotnik. lub odnoszące się do zenitu; położony w zenicie lub w jego pobliżu. (mapy) narysowany w celu wskazania rzeczywistego kierunku dowolnego punktu od punktu środkowego. Ostatnio zmodyfikowany: 2025-01-22 17:01

Architektura Oprogramowania to projekt całego systemu, podczas gdy Projektowanie Oprogramowania kładzie nacisk na konkretny poziom modułu/komponentu/klasy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wiarygodność była różnie definiowana jako wiarygodność, wiarygodność, niezawodność i/lub uczciwość. Niektórzy uważają ją nawet za moc inspirowania innych do działania, działania, zachowania i reagowania na określone sposoby. Wiarygodność pochłania kilka innych elementów, które sprawiają, że jest to kluczowy czynnik skutecznej komunikacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wejdź na https://firebase.google.com i kliknij „Przejdź do konsoli” w prawym górnym rogu. Upewnij się, że używasz najnowszej wersji Firebase, a nie https://www.firebaseio.com. Następnie przejdź do zakładki "Uwierzytelnianie"> zakładka "Metoda logowania" i włącz "E-mail/hasło" jako dostawcę(ów) logowania. i to wszystko. Ostatnio zmodyfikowany: 2025-01-22 17:01

Funkcja optymalizacji dostarczania systemu Windows 10 umożliwia przesyłanie i pobieranie aktualizacji systemu Windows 10 i sklepu Microsoft Store do iz innych komputerów w sieci lokalnej oraz w Internecie. Windows robi to za pomocą samoorganizującej się rozproszonej zlokalizowanej pamięci podręcznej. Ostatnio zmodyfikowany: 2025-01-22 17:01

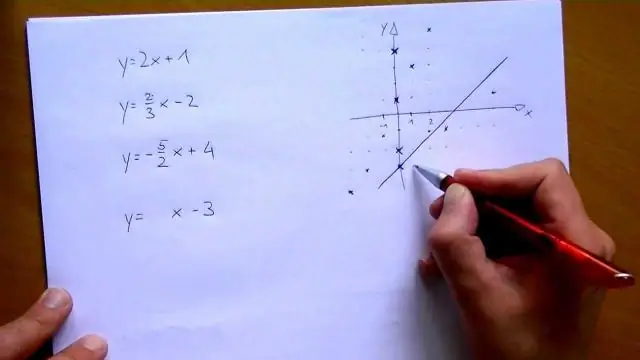

Punkt zbieżności dwusiecznych kąta nazywany jest środkiem. Trzy wysokości trójkąta są zbieżne. Punkt współbieżności nazywa się ortocentrum. Trzy mediany trójkąta są współbieżne. Ostatnio zmodyfikowany: 2025-01-22 17:01

Domy potrzebują ochrony przeciwprzepięciowej całego domu W domach jest więcej elektroniki i oświetlenia LED niż kiedykolwiek wcześniej. Urządzenia takie jak pralki i suszarki są teraz zbudowane z płytek drukowanych, więc istnieje o wiele więcej elementów, które należy chronić przed przepięciami, niż miało to miejsce w przeszłości. Ostatnio zmodyfikowany: 2025-01-22 17:01

JUnit Runner to klasa, która rozszerza abstrakcyjną klasę JUnit Runner. Biegacze służą do prowadzenia zajęć testowych. Runner, którego należy użyć do uruchomienia testu, można ustawić za pomocą adnotacji @RunWith. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli korzystasz z systemu Windows 10 Fall CreatorsUpdate, możesz się zastanawiać, do czego służy folder Obiekt 3D w Eksploratorze plików. Folder zawiera elementy 3D, których można używać w aplikacjach takich jak Paint 3D lub Mixed RealityViewer. Projekty, nad którymi pracujesz w aplikacjach 3D, będą domyślnie zapisywane w folderze Obiekty 3D. Ostatnio zmodyfikowany: 2025-01-22 17:01

W pierwszej generacji pamięć główna miała postać bębna magnetycznego, a w drugiej generacji pamięć główna RAM i ROM. W pierwszej generacji zastosowano kartę dziurkowaną i taśmę magnetyczną, natomiast w drugiej generacji zastosowano taśmę magnetyczną. Język maszynowy był używany w pierwszym, a asembler w drugim. Ostatnio zmodyfikowany: 2025-01-22 17:01

Sprzęt do transmisji danych (DCE) odnosi się do sprzętu komputerowego używanego do nawiązywania, utrzymywania i kończenia sesji sieci komunikacyjnej między źródłem danych a miejscem docelowym. DCE jest podłączony do urządzenia terminala danych (DTE) i obwodu transmisji danych (DTC) w celu konwersji sygnałów transmisyjnych;. Ostatnio zmodyfikowany: 2025-01-22 17:01

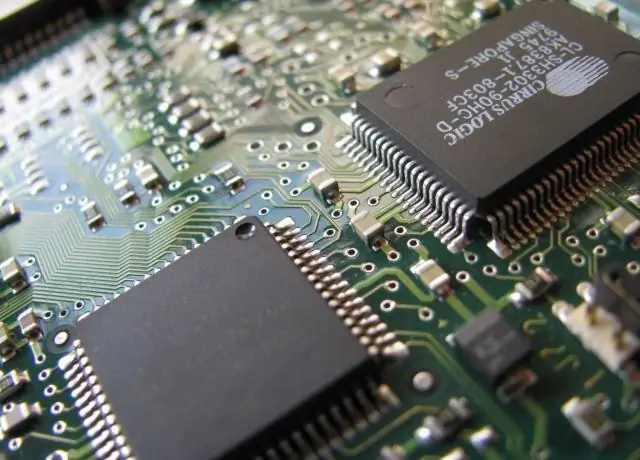

Poziomy pamięci podręcznej procesora: pamięć podręczna L1. Pamięć podręczna L1 znajduje się w każdym rdzeniu. Pamięć podręczna L2. Pamięć podręczna L2 jest większa i wolniejsza niż pamięć podręczna L1. Pamięć podręczna L3. Jest to największa pamięć podręczna znajdująca się poza rdzeniem. Procesor Intel® Core™ i7–4770S.Wewnętrzna fotografia matrycowa procesora Intel® Core™ i7–4770S. Wskaźnik trafień i wskaźnik chybienia. Ostatnio zmodyfikowany: 2025-06-01 05:06

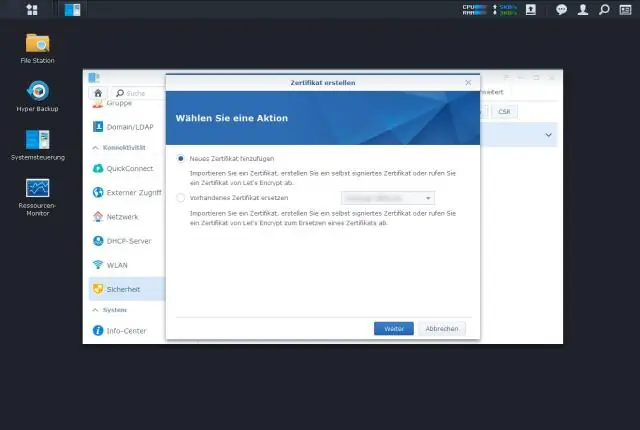

Secure Sockets Layer (SSL) i Transport Layer Security (TLS) to protokoły bezpieczeństwa kryptograficznego. Służą do upewnienia się, że komunikacja sieciowa jest bezpieczna. Ich głównym celem jest zapewnienie integralności danych i prywatności komunikacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

30,2 miliarda dolarów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Udostępnianie emotikonów w Viber jest bardzo łatwe: wystarczy otworzyć czat, dotknąć przycisku naklejki i znaleźć emotikon, który chcesz wysłać, w pakiecie emotikonów. Na pulpicie menu pojawi się w prawym dolnym rogu ekranu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Różnica między serwerem proxy a bramą. Zarówno serwer proxy, jak i brama-trasa ruchu z wnętrza sieci do Internetu. Agateway jest jednak bardziej jak drzwi prowadzące do Internetu, podczas gdy serwer proxy działa jak ściana, która blokuje wnętrze sieci przed dostępem do Internetu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby użyć interfejsu Runnable do utworzenia i uruchomienia wątku, musisz wykonać następujące czynności: Utwórz klasę implementującą Runnable. Podaj metodę uruchamiania w klasie Runnable. Utwórz wystąpienie klasy Thread i przekaż obiekt yourRunnable do jego konstruktora jako parametr. Wywołaj metodę start obiektu Thread. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zewnętrzna ładowarka baterii to potężne narzędzie do ładowania urządzenia bez użycia oryginalnej ładowarki. Zewnętrzna ładowarka baterii nie jest bezpośrednio podłączona do komputera. Aby naładować baterię laptopa, wyjmij baterię z laptopa, a następnie podłącz ją do zewnętrznej ładowarki. Ostatnio zmodyfikowany: 2025-01-22 17:01

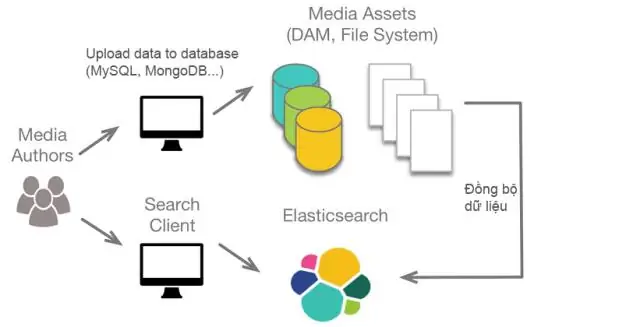

Aby usunąć wszystkie indeksy, użyj _all lub *. Aby uniemożliwić usuwanie indeksów z _all lub wyrażeniami wieloznacznymi, zmień akcję. Ustawienie klastra destrukcyjne_wymagania_nazwa na true. Możesz zaktualizować to ustawienie w Elasticsearch. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wyjaśnienie dotyczące licencji wieczystej. Opcje zakupu licencji wieczystej dla oprogramowania Autodesk. Licencje wieczyste to sposób, w jaki do tej pory nabywano większość zaawansowanego oprogramowania. Istnieje początkowy koszt zakupu licencji oraz roczny koszt subskrypcji, który uprawnia właściciela do wszystkich aktualizacji i pomocy technicznej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Relu: Bardziej wydajne obliczeniowo niż funkcje typu Sigmoid, ponieważ Relu potrzebuje tylko topick max(0,x) i nie wykonuje kosztownych operacji wykładniczych jak w Sigmoidach. Relu: W praktyce sieci z Relutend wykazują lepszą wydajność zbieżności niż sigmoid. Ostatnio zmodyfikowany: 2025-01-22 17:01

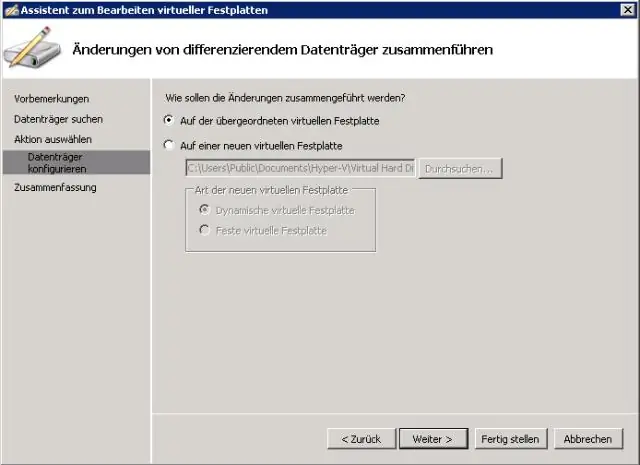

Ręczne scalanie punktów kontrolnych, jeśli łańcuch jest uszkodzony. Wyłącz maszynę wirtualną i wykonaj kopię zapasową zawartości maszyny wirtualnej. Otwórz Menedżera funkcji Hyper-V, w którym znajduje się maszyna wirtualna. Kliknij Edytuj dysk, wybierz folder, w którym VM przechowuje to vhdx. Wybierz ostatni plik punktu kontrolnego (za pomocą. Wybierz „Połącz” Zostaniesz poproszony o potwierdzenie połączenia tego pliku z dyskiem nadrzędnym. Zrób to, dopóki nie będziesz mieć plików avhdx w folderze VM. Ostatnio zmodyfikowany: 2025-06-01 05:06

Otwórz konsolę schematu. Kliknij prawym przyciskiem myszy Schemat usługi Active Directory w drzewie konsoli AD Schema Console, a następnie wybierz Operations Master. Pojawi się okno dialogowe Zmień wzorzec schematu, pokazane na rysunku 1. Zaznacz pole wyboru Schemat może być modyfikowany na tym kontrolerze domeny, aby włączyć modyfikacje schematu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wyszukiwarki rozpoznają subdomeny jako całkowicie oddzielne adresy internetowe od Twojej domeny głównej. Możesz więc użyć swojej subdomeny, aby uzyskać nowy ruch i wysłać go do swojej głównej witryny. Posiadanie innej domeny z inną zawartością może również pomóc w tworzeniu linków zwrotnych do głównej witryny. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wykonaj poniższe czynności, aby wyłączyć wygaśnięcie hasła w konsoli konta użytkownika. Wykonaj polecenie lusrmgr. mgr z Run. Kliknij użytkowników na liście wyświetlanej po lewej stronie. Kliknij dwukrotnie konto użytkownika, które chcesz zaktualizować. Zaznacz przycisk wyboru Hasło nigdy nie wygasa. Kliknij OK. Ostatnio zmodyfikowany: 2025-06-01 05:06

Wielowierszowe pole tekstowe Rozpocznij od znacznika wskazującego początek wielowierszowego pola tekstowego. Jeśli chcesz, użyj tagu, aby nadać obszarowi tekstowemu nazwę. Określ liczbę wierszy. Podaj liczbę kolumn. Dodaj tag zamykający. Ostatnio zmodyfikowany: 2025-01-22 17:01