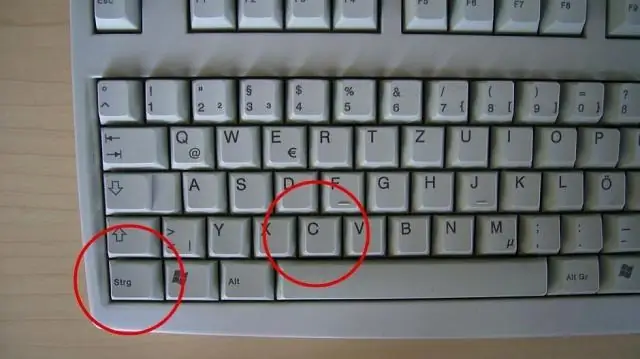

Naciśnięcie Ctrl+F otwiera pole Znajdź, które umożliwia wyszukiwanie tekstu aktualnie wyświetlanego w dowolnym programie, który go obsługuje. Na przykład możesz użyć Ctrl+F w przeglądarce internetowej, aby znaleźć tekst na bieżącej stronie. Ostatnio zmodyfikowany: 2025-01-22 17:01

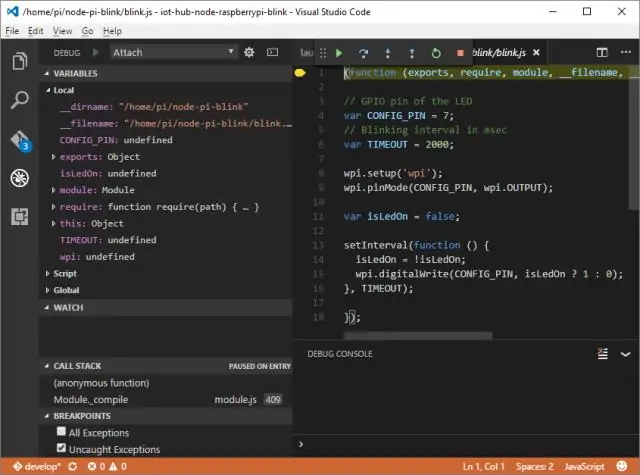

Dokumenty notatnika (lub „notatniki”, wszystkie małe litery) to dokumenty utworzone przez aplikację Jupyter Notebook, które zawierają zarówno kod komputerowy (np. Python), jak i elementy tekstu sformatowanego (akapit, równania, liczby, łącza itp.). Ostatnio zmodyfikowany: 2025-01-22 17:01

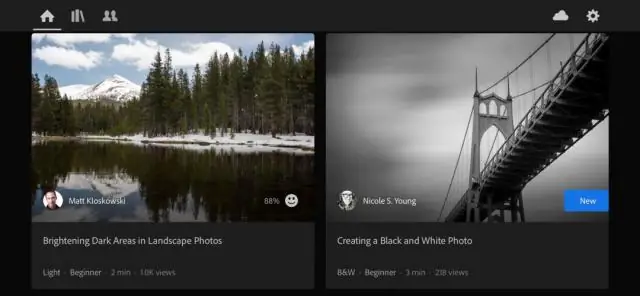

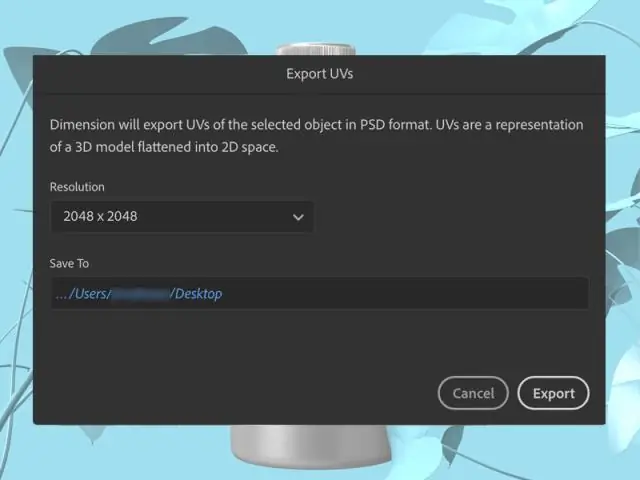

Cmd/Ctrl kliknij obrazy w programie Lightroom Classic, aby je zaznaczyć. Wybierz Zdjęcie > Scalanie zdjęć > HDR lub naciśnij Ctrl+H. W oknie dialogowym HDR Merge Preview, w razie potrzeby usuń zaznaczenie opcji Autowyrównanie i Autotonowanie. Automatyczne wyrównanie: przydatne, jeśli scalane obrazy mają niewielki ruch od ujęcia do ujęcia. Ostatnio zmodyfikowany: 2025-01-22 17:01

Domaincontrol.com jest własnością WildWestDomains, która jest aliasem sprzedawcy white label firmy GoDaddy. Serwery RDO powiedziały: Używają tej domeny z korzyścią dla swoich sprzedawców. Sprzedawca nie chciałby podawać swoim klientom adresów serwerów nazw GoDaddy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Umieść podkładkę AirPower na biurku lub gdziekolwiek chcesz ładować swoje urządzenia. Następnie podłącz je do gniazdka elektrycznego. Aby naładować urządzenie, połóż je na macie, przodem do góry. Otóż to. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby odłączyć numer, którego właśnie użyłeś do zweryfikowania konta Google Voice, kliknij ikonę hamburgera w lewym górnym rogu aplikacji Google Voice, wybierz „Ustawienia”, a następnie „Połączone numery”. Na następnym ekranie po prostu dotknij „X” obok numeru, aby go usunąć, a następnie dotknij „Usuń”, aby potwierdzić. Ostatnio zmodyfikowany: 2025-01-22 17:01

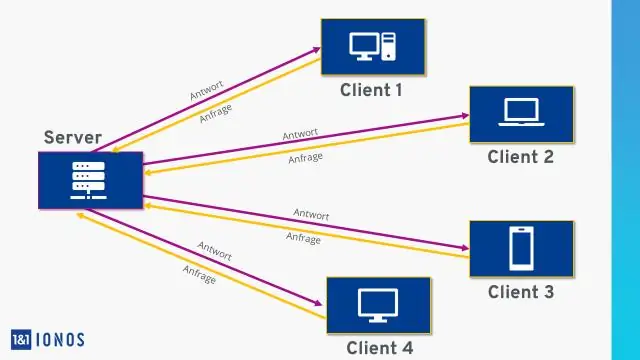

Proces roboczy: Proces roboczy (w3wp.exe) uruchamia aplikację ASP.Net w usługach IIS. Ten proces jest odpowiedzialny za zarządzanie wszystkimi żądaniami i odpowiedziami pochodzącymi z systemu klienta. Jednym słowem możemy powiedzieć, że proces roboczy jest sercem aplikacji internetowej ASP.NET, która działa w IIS. Ostatnio zmodyfikowany: 2025-01-22 17:01

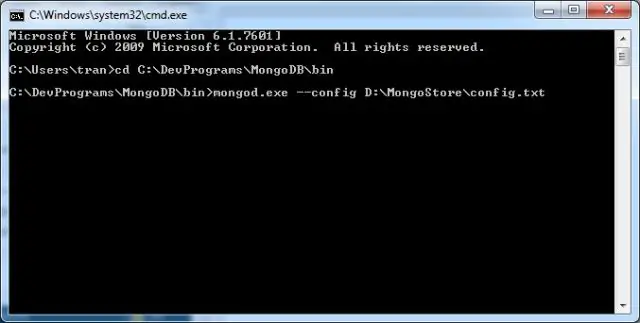

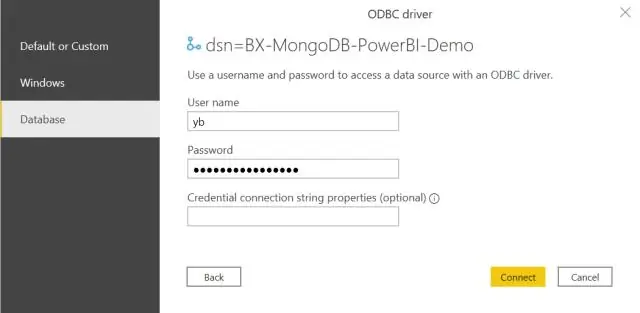

Utwórz źródło danych JDBC dla MongoDB w plikach sterownika NetBeans: Kliknij przycisk Dodaj i w wyświetlonym oknie dialogowym eksploratora plików wybierz cdata. jdbc. mongodb. plik jar. Driver Class: Kliknij przycisk Find, aby wyszukać klasę sterownika w pliku JAR. Następnie wybierz cdata. jdbc. mongodb. Nazwa: Wprowadź imię i nazwisko kierowcy. Ostatnio zmodyfikowany: 2025-01-22 17:01

W biznesie hostingowym serwer dedykowany odnosi się do wynajmu i wyłącznego użytkowania komputera, który zawiera serwer WWW, powiązane oprogramowanie i połączenie z Internetem, znajdujące się w siedzibie firmy hostingowej. Serwer może być zwykle konfigurowany i obsługiwany zdalnie przez firmę klienta. Ostatnio zmodyfikowany: 2025-06-01 05:06

1) Ile obiektów serwletu jest tworzonych? Tylko jeden obiekt w momencie pierwszego żądania przez serwlet lub kontener WWW. Ostatnio zmodyfikowany: 2025-01-22 17:01

Identyfikator routera OSPF służy do zapewnienia unikalnej tożsamości routerowi OSPF. Identyfikator routera OSPF to adres IPv4 (32-bitowa liczba binarna) przypisywany każdemu routerowi z protokołem OSPF. Jeśli nie skonfigurowano żadnych interfejsów pętli zwrotnej, jako identyfikator routera OSPF wybierany jest najwyższy adres IP aktywnych interfejsów. Ostatnio zmodyfikowany: 2025-01-22 17:01

W przypadku Tanzanii istnieją dwa powiązane typy wtyczek, typy D i G. Wtyczka typu D to wtyczka z trzema okrągłymi kołkami w kształcie trójkąta, a wtyczka typu G to wtyczka z dwoma płaskimi, równoległymi kołkami i kołkiem uziemiającym. Tanzania pracuje na napięciu zasilania 230V i 50Hz. Ostatnio zmodyfikowany: 2025-01-22 17:01

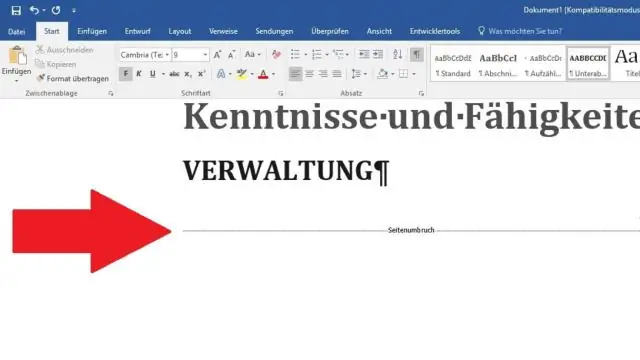

Program Word automatycznie dodaje przerwę na końcu każdej strony. Możesz również wstawić ręczny podział strony w dowolnym momencie, gdy chcesz rozpocząć nową stronę w dokumencie. Umieść kursor w miejscu, w którym jedna strona ma się kończyć, a następna zaczynać. Przejdź do Wstaw > Podział strony. Ostatnio zmodyfikowany: 2025-01-22 17:01

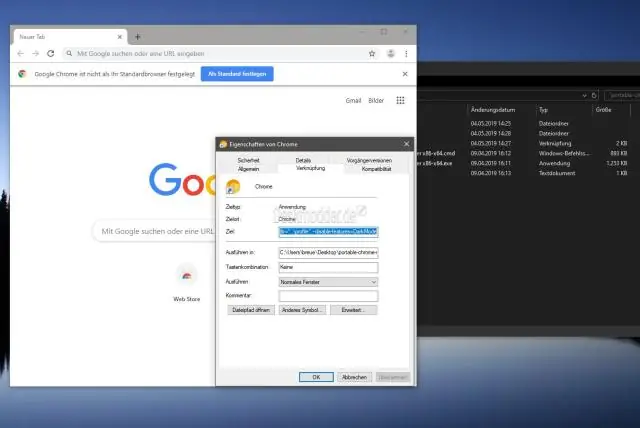

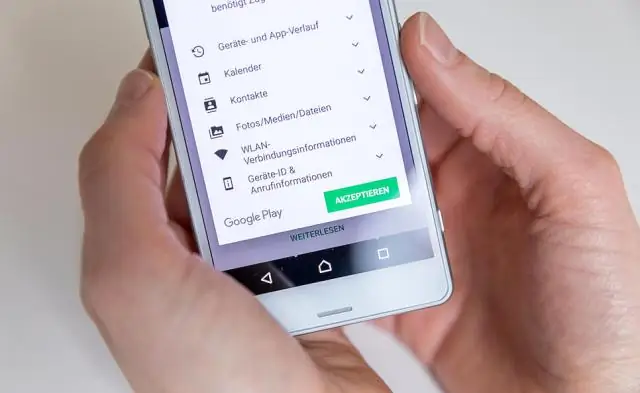

Kindle Fire: Jak zainstalować Google Chrome za pośrednictwem pliku APK Z Fire, przejdź do: HD8 i HD10 –„Dom”>„Ustawienia”>„Bezpieczeństwo”>„Aplikacje z nieznanych źródeł”>„Włączone”. Wybierz ikonę pobierania obok wersji, którą chcesz pobrać. Powinien pobrać się bezpośrednio do pamięci urządzenia. Otwórz obszar powiadomień (górny pasek). Powinno to pokazać, że. Wybierz „Zainstaluj”. Ostatnio zmodyfikowany: 2025-06-01 05:06

Jeśli chcesz poznać binarną reprezentację dowolnej liczby dziesiętnej do 7 cyfr, sprawdź konwerter dziesiętny na tobinarny. Liczby dziesiętne w systemie binarnym. 0 0 63 111111 64 1000000 65 1000001 66 1000010. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dodaj rozszerzenie do przeglądarki Chrome, klikając przycisk „Dodaj do Chrome”; 2. Po zainstalowaniu otwórz nową kartę w przeglądarce; 3. Kliknij „Wybierz plik” i prześlij plik PDF, który chcesz przekonwertować; 4. Kliknij „Konwertuj do JPG”. Następnie otrzymasz archiwum ZIP z przekonwertowanymi plikami JPG o doskonałej jakości. Ostatnio zmodyfikowany: 2025-01-22 17:01

' prefiks do ciągu ścieżki mówi interfejsom API systemu Windows, aby wyłączyć wszystkie analizowanie ciągów i wysłać ciąg, który następuje po nim bezpośrednio do systemu plików. https://stackoverflow.com/questions/21194530/what-does-mean-when-prepended-to-a-file-path/40639191#40639191. Udostępnij link do tej odpowiedzi. Ostatnio zmodyfikowany: 2025-01-22 17:01

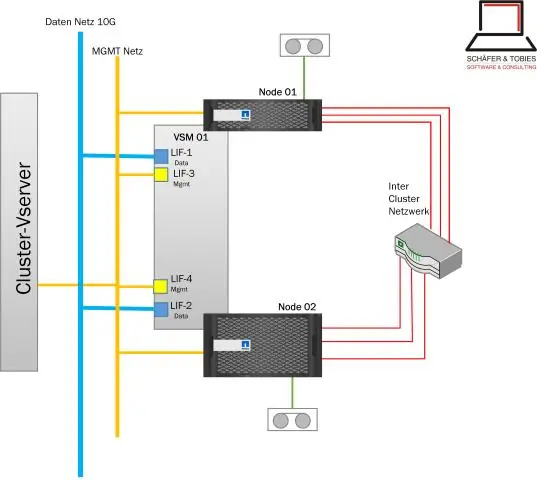

Klaster mongodb to słowo zwykle używane dla klastra sharded w mongodb. Główne cele sharded mongodb to: Skala odczytuje i zapisuje na kilku węzłach. Każdy węzeł nie obsługuje całych danych, więc możesz oddzielić dane wzdłuż wszystkich węzłów fragmentu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Stosowanie wielomianowych naiwnych Bayes do problemów NLP. Naive Bayes Classifier Algorithm to rodzina algorytmów probabilistycznych opartych na zastosowaniu twierdzenia Bayesa z „naiwnym” założeniem warunkowej niezależności każdej pary cech. Ostatnio zmodyfikowany: 2025-01-22 17:01

Znaki ze znakami ucieczki XML Forma ze znakami ze znakami specjalnymi jest zastępowana przez Ampersand && Mniej niż < Cytaty „ '. Ostatnio zmodyfikowany: 2025-01-22 17:01

Margines oznacza odstęp poza obramowaniem, a dopełnienie to odstęp wewnątrz obramowania. Technicznie rzecz biorąc, we Flutterze nie ma czegoś takiego jak margines. Ostatnio zmodyfikowany: 2025-01-22 17:01

Azure Active Directory (inaczej Azure AD) to w pełni zarządzana usługa wielu dzierżawców firmy Microsoft, która oferuje możliwości tożsamości i dostępu dla aplikacji działających na platformie Microsoft Azure oraz dla aplikacji działających w środowisku lokalnym. Usługa Azure AD może być również jedyną usługą katalogową organizacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dokument osadzony ma miejsce, gdy jeden dokument (często ustrukturyzowany plik tekstowy, plik binarny lub cokolwiek innego) jest osadzony w innym. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wybierz „POP3” jako typ konta. Wpisz „pop.charter.net” w polu Serwer poczty przychodzącej, jeśli będziesz uzyskiwać dostęp do swojego konta e-mail tylko z używanego komputera. Wpisz „imap.charter.net”, jeśli planujesz korzystać z wielu komputerów lub urządzeń mobilnych. Wpisz „smtp.charter.net” w polu Serwer poczty wychodzącej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby to zrobić, wykonaj następujące kroki: Krok 1: Skonfiguruj najnowszą stabilną wersję RVM. Najpierw musimy zaktualizować RVM w naszym systemie do najnowszej stabilnej wersji dostępnej na https://get.rvm.io. Krok 2: Pobierz listę wszystkich dostępnych wersji Rubiego. Krok 3: Zainstaluj najnowszą wersję Ruby. Krok 4: Ustaw najnowszą wersję Rubiego jako domyślną. Ostatnio zmodyfikowany: 2025-01-22 17:01

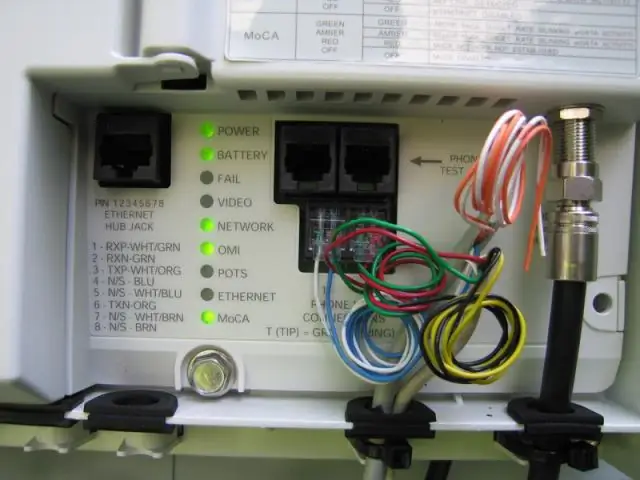

Verizon Fios blokuje port przychodzący 80. Tak, to prawda. Verizon nie lubi, gdy ludzie uruchamiają domowe serwery internetowe, więc postanowili zablokować Port 80. Ostatnio zmodyfikowany: 2025-06-01 05:06

Możesz zgłosić przypadek wandalizmu* do US Postal Inspection Service, składając skargę dotyczącą wandalizmu online lub telefonicznie pod numerem 1-877-876-2455, aby zgłosić kradzież poczty lub incydent wandalizmu. Ostatnio zmodyfikowany: 2025-06-01 05:06

Za dodatkowe 5 USD miesięcznie klienci MetroPCS mogą dzwonić ze swoich telefonów komórkowych do ponad 100 krajów za darmo. Regionalny operator przedpłaconych telefonów komórkowych MetroPCS ogłosił w środę nowy plan, który umożliwia swoim klientom wykonywanie nieograniczonych połączeń międzynarodowych do ponad 100 różnych krajów za jedyne 5 USD dodatkowych miesięcznie. Ostatnio zmodyfikowany: 2025-01-22 17:01

SSH ma swój własny protokół transportowy niezależny od SSL, co oznacza, że SSH NIE używa SSL pod maską. Pod względem kryptograficznym zarówno Secure Shell, jak i Securesockets Layer są równie bezpieczne. SSL umożliwia korzystanie z PKI (infrastruktury klucza publicznego) za pośrednictwem podpisanych certyfikatów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przede wszystkim przyjrzyjmy się obu. Ścieżka fizyczna - jest to rzeczywista ścieżka, do której plik znajduje się w usługach IIS. Ścieżka wirtualna - jest to logiczna ścieżka dostępu do pliku, na który wskazuje się spoza folderu aplikacji IIS. Ostatnio zmodyfikowany: 2025-01-22 17:01

Urządzeniem wyjściowym jest dowolny sprzęt komputerowy, który przekształca informacje w formę czytelną dla człowieka. Może to być tekst, grafika, dotyk, dźwięk i wideo. Niektóre z urządzeń wyjściowych to wyświetlacze wizualne (VDU), tj. monitor, drukarka, graficzne urządzenia wyjściowe, plotery, głośniki itp. Ostatnio zmodyfikowany: 2025-01-22 17:01

Odpowiedź: Użyj operatora równości (==) Natomiast null jest specjalną wartością przypisania, która może być przypisana do zmiennej jako reprezentacja braku wartości. Prostymi słowami możesz powiedzieć, że wartość null oznacza brak wartości lub brak wartości, a undefined oznacza zmienną, która została zadeklarowana, ale nie ma jeszcze przypisanej wartości. Ostatnio zmodyfikowany: 2025-01-22 17:01

Generalnie pierwszy adres to identyfikacja sieci, a ostatni to rozgłoszeniowa, nie mogą być używane jako zwykłe adresy. Pamiętaj, że nie możesz użyć pierwszego i ostatniego adresu z zakresu, jeśli jest on używany do numerowania urządzeń w domenie rozgłoszeniowej (tj. sieć fizyczna lub vlan itp.). Ostatnio zmodyfikowany: 2025-01-22 17:01

Omówienie Krok 1: Uzyskaj monit programu PowerShell. Uruchom PowerShell z podwyższonymi uprawnieniami. Krok 2: pobierz i uruchom dnscrypt-proxy. Pobierz dnscrypt-proxy tutaj: pliki binarne dnscrypt-proxy. Krok 3: zmień ustawienia DNS systemu. Krok 4: Dostosuj plik konfiguracyjny. Krok 5: zainstaluj proxy jako usługę systemową. Ostatnio zmodyfikowany: 2025-01-22 17:01

Spłaszczenie danych w bazie danych oznacza, że przechowujesz je w jednej lub kilku tabelach zawierających wszystkie informacje, przy niewielkim narzuceniu struktury. W żargonie bazy danych nazywa się to zdenormalizowanym schematem. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jest prosty i skuteczny, a do tego idealny do filmów - wspaniały, niesamowity i wręcz fantastyczny. Ale to nie jest idealne do fotografii. Widzisz, sztuczka z zielonym ekranem w przypadku wideo polega na tym, że scena zawiera poruszające się elementy - jeśli nic więcej, ten stojący tam meteorolog nie stoi idealnie nieruchomo. Ostatnio zmodyfikowany: 2025-01-22 17:01

Klasa: Algorytm wyszukiwania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Poniżej przedstawiono podstawowe kroki do zrobienia czegoś w IndexedDB. Otwórz bazę danych. Utwórz składnicę obiektów w bazie danych. Rozpocznij transakcję i zgłoś żądanie wykonania jakiejś operacji na bazie danych, takiej jak dodanie lub pobranie danych. Poczekaj na zakończenie operacji, nasłuchując odpowiedniego rodzaju zdarzenia DOM. Ostatnio zmodyfikowany: 2025-01-22 17:01

Procedury składowane pomagają zmniejszyć ruch sieciowy między aplikacjami a serwerem MySQL. Ponieważ zamiast wysyłać wiele długich instrukcji SQL, aplikacje muszą wysyłać tylko nazwę i parametry procedur składowanych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Urządzenia pośredniczące łączą urządzenia końcowe. Urządzenia te zapewniają łączność i pracę za kulisami, aby zapewnić przepływ danych w sieci. Urządzenia pośredniczące łączą poszczególne hosty z siecią i mogą łączyć wiele indywidualnych sieci w celu utworzenia intersieci. Ostatnio zmodyfikowany: 2025-01-22 17:01