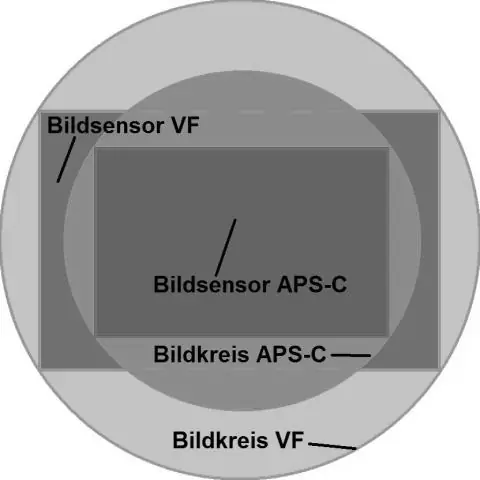

A6500 jest praktycznie taki sam, jak warunki inaudio a6300. Oznacza to, że w samym aparacie nadal nie ma gniazda słuchawkowego, ale jest gniazdo mikrofonowe stereo 3,5. Ostatnio zmodyfikowany: 2025-01-22 17:01

Model cyklu życia oprogramowania (SDLC) to ramy koncepcyjne opisujące wszystkie działania w projekcie rozwoju oprogramowania, od planowania po konserwację. Proces ten jest powiązany z kilkoma modelami, z których każdy obejmuje różnorodne zadania i czynności. Ostatnio zmodyfikowany: 2025-01-22 17:01

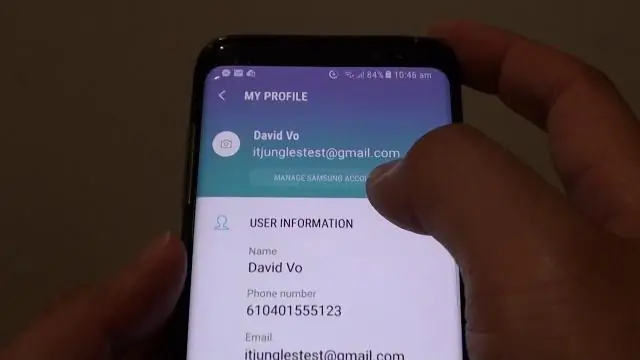

Jeśli Twój telefon ma jakąkolwiek wartość, masz dwa sposoby na wymianę urządzenia: Handluj online: Jeśli nie możesz dostać się do sklepu, możesz użyć My T-Mobile, aby wymienić swoje urządzenie, gdy jesteś klientem. Ostatnio zmodyfikowany: 2025-01-22 17:01

WIDEO Podobnie pyta się, czy można umieścić naklejki na laptopie? Jest więc mało prawdopodobne, aby laptop sam się spali. Jednak może stać się wystarczająco gorący, aby zapalić przedmioty, które mają z nim bliski kontakt, zwłaszcza papier i klej.. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby bezpośrednio pobrać wtyczkę Okta Browser Plugin, przejdź do sklepów z aplikacjami Mac, Chrome lub Edge, w zależności od przeglądarki, w której chcesz zainstalować wtyczkę. Po zakończeniu instalacji zauważysz w przeglądarce logo Okta. Ostatnio zmodyfikowany: 2025-01-22 17:01

Czujniki LoRa mogą przesyłać sygnały na odległość od 1 km do 10 km. Czujniki LoRa przesyłają dane do bramek LoRa. Bramki LoRa łączą się z Internetem za pomocą standardowego protokołu IP i przesyłają dane otrzymane z wbudowanych czujników LoRa do Internetu tj. sieci, serwera lub chmury. Ostatnio zmodyfikowany: 2025-01-22 17:01

NFC to technologia bezprzewodowa, która wykorzystuje fale radiowe, aby umożliwić urządzeniom wymianę niewielkich ilości danych na bardzo krótkie odległości. Mówimy max 10 centymetrów (4 cale). To trochę jak Bluetooth lub Wi-Fi, ale o znacznie mniejszym zasięgu, prawda?. Ostatnio zmodyfikowany: 2025-01-22 17:01

Definicja metody zgodności: metoda indukcji naukowej opracowana przez JS Milla, zgodnie z którą jeśli dwa lub więcej przypadków badanego zjawiska ma tylko jedną wspólną okoliczność, okoliczność, w której wszystkie przypadki są zgodne, jest przyczyną lub skutkiem zjawisko. Ostatnio zmodyfikowany: 2025-01-22 17:01

Instancja Java Path reprezentuje ścieżkę w systemie plików. Ścieżka może wskazywać na plik lub katalog. Ścieżka może być bezwzględna lub względna. Ścieżka bezwzględna zawiera pełną ścieżkę od katalogu głównego systemu plików do pliku lub katalogu, na który wskazuje. Ostatnio zmodyfikowany: 2025-01-22 17:01

„Wszystko w Ruby jest obiektem” to coś, co słyszysz dość często. Celem jest tutaj, aby zobaczyć Matrix, że wszystko w Ruby jest obiektem, każdy obiekt ma klasę, a bycie częścią tej klasy daje obiektowi wiele fajnych metod, których może użyć do zadawania pytań lub robienia rzeczy. Ostatnio zmodyfikowany: 2025-01-22 17:01

13-calowy Air ma dedykowane złącze zasilania, port Thunderbolt 2, gniazdo kart SDXC, dwa porty USB 3.0 i gniazdo słuchawkowe. 13-calowy MacBook Pro ma to wszystko, a do tego dodatkowy port Thunderbolt 2 i wyjście HDMI. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak zmienić adres e-mail głównego konta Google z powrotem na stary Zaloguj się do Mojego konta. W sekcji „Dane osobowe i prywatność” wybierz Twoje dane osobowe. Kliknij E-mail > E-mail konta Google. Wpisz swój nowy adres e-mail. Wybierz Zapisz. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jakie są dwie zalety korzystania z LACP? (Wybierz dwa). zwiększa nadmiarowość urządzeń warstwy 3. eliminuje potrzebę korzystania z protokołu drzewa opinającego. umożliwia automatyczne tworzenie łączy EtherChannel. zapewnia symulowane środowisko do testowania agregacji łączy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Usuwanie konta e-mail Z domu przesuń palcem w górę, aby uzyskać dostęp do aplikacji. Stuknij E-mail. Wybierz Menu > Ustawienia. Stuknij nazwę konta, a następnie stuknij Usuń >Usuń. Ostatnio zmodyfikowany: 2025-01-22 17:01

WIDEO Pojawia się również pytanie, jak podłączyć kamerę do studia OBS? Jak dodać kamerę internetową w OBS Wybierz urządzenie do przechwytywania wideo. Kliknij symbol + w sekcji „Źródła”. Nazwij warstwę. Podczas dodawania wielu warstw ważne jest, aby zapewnić etykietę warstwy.. Ostatnio zmodyfikowany: 2025-01-22 17:01

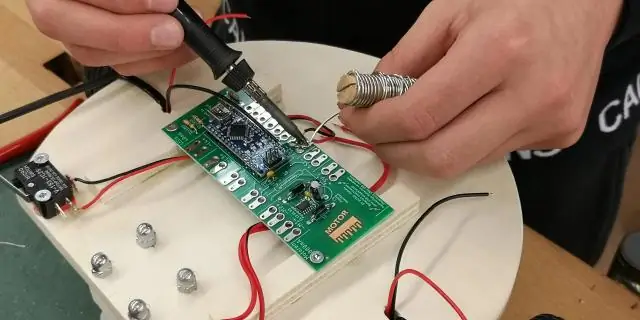

WIDEO W związku z tym trzeba lutować Arduino? Gdyby ty robisz coś tylko dla zabawy, nie ma trzeba lutować wszystko. Jeśli jednak ty znaleźć dla czegoś dobre zastosowanie ty zrobić w prawdziwym życiu, to może nie byłoby złym pomysłem, aby go zatrzymać.. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dzienniki systemu Linux można wyświetlić za pomocą polecenia cd/var/log, a następnie wpisując polecenie ls, aby wyświetlić dzienniki przechowywane w tym katalogu. Jednym z najważniejszych dzienników do przeglądania jest syslog, który rejestruje wszystko oprócz wiadomości związanych z uwierzytelnianiem. Ostatnio zmodyfikowany: 2025-01-22 17:01

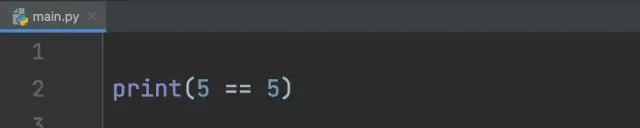

Funkcja len() służy do zliczania znaków w ciągu. word = 'doppelkupplungsgetriebe' print(len(słowo)). Ostatnio zmodyfikowany: 2025-01-22 17:01

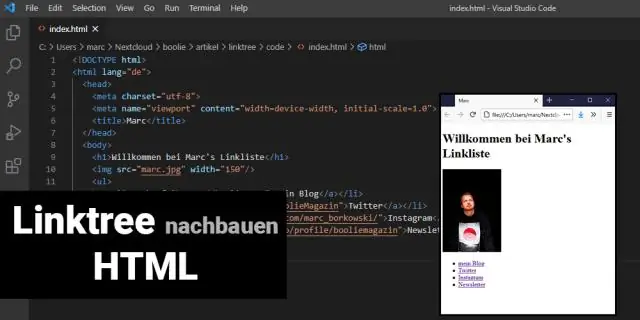

Istnieją dwa sposoby otwierania folderu w programie Visual Studio. W menu kontekstowym Eksploratora Windows w dowolnym folderze możesz kliknąć "Otwórz w Visual Studio". Lub w menu Plik kliknij Otwórz, a następnie kliknij Folder. Otwórz dowolny folder za pomocą kodu edycji podglądu programu Visual Studio „15”. Przejdź do symboli. Budować. Debuguj i umieszczaj punkty przerwania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Eso- forma łącząca oznaczająca „wewnętrzny”, używana w tworzeniu słów złożonych: esonarthex. Ostatnio zmodyfikowany: 2025-01-22 17:01

12 Reguły i przykłady O dziedziczeniu w Javie Klasa implementuje interfejs: Klasa abstrakcyjna implementuje interfejs: Klasa rozszerza inną klasę: Interfejs rozszerza inny interfejs: Klasa rozszerza inną klasę i implementuje inny interfejs: Wielokrotne dziedziczenie stanu jest niedozwolone : Dozwolone jest wielokrotne dziedziczenie typu:. Ostatnio zmodyfikowany: 2025-01-22 17:01

Polecenie standby preempt umożliwia routerowi Hot Standby Router Protocol (HSRP) o najwyższym priorytecie natychmiastowe stanie się routerem aktywnym. Priorytet jest określany najpierw przez skonfigurowaną wartość priorytetu, a następnie przez adres IP. W każdym przypadku wyższa wartość ma wyższy priorytet. Ostatnio zmodyfikowany: 2025-01-22 17:01

W alegorii Platon porównuje ludzi nieuczonych w Teorii Form do więźniów przykutych łańcuchami w jaskini, niezdolnych do odwrócenia głowy. Wszystko, co widzą, to ściana jaskini. Za nimi płonie ogień. Pomiędzy ogniem a więźniami znajduje się parapet, po którym mogą spacerować lalkarze. Ostatnio zmodyfikowany: 2025-06-01 05:06

Metoda 1 Otwieranie portów zapory routera Znajdź adres IP routera. Przejdź do strony ustawień routera. Wprowadź swoją nazwę użytkownika i hasło. Znajdź sekcję Przekierowanie portów. Otwórz preferowany port. Wprowadź prywatny adres IP komputera. Zapisz swoje ustawienia. Ostatnio zmodyfikowany: 2025-01-22 17:01

Program komputerowy to zbiór instrukcji, które może wykonać komputer w celu wykonania określonego zadania. Większość urządzeń komputerowych do prawidłowego działania wymaga programów. Program komputerowy jest zwykle pisany przez programistę komputerowego w języku programowania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zakres to różnica między najniższą (minimalną) i najwyższą (maksymalną) wartością. W tym zestawie danych zakres będzie najwyższą wartością odjąć najniższą wartość. Najwyższa (wartość maksymalna) to 10, najniższa (wartość minimalna) to 1. Zatem zakres zbioru danych wynosi 9. Ostatnio zmodyfikowany: 2025-06-01 05:06

Jedną z najstarszych form komunikacji na duże odległości są sygnały dymne, które sięgają czasów starożytnych. Sygnały dymne były zwykle używane do przekazywania ważnych wiadomości, takich jak niebezpieczeństwo, lub do zebrania ludzi w jednym obszarze. Inną zagubioną formą komunikacji są gołębie pocztowe. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wyniki pokrycia w oknach narzędzi? Jeśli chcesz ponownie otworzyć okno narzędzia Pokrycie, wybierz Uruchom | Pokaż dane pokrycia kodu z menu głównego lub naciśnij klawisze Ctrl+Alt+F6. Raport pokazuje procent kodu, który został objęty testami. Możesz zobaczyć wynik pokrycia klas, metod i linii. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tumblr to witryna mikroblogowa, dzięki której jest bardziej wszechstronny niż Instagram. Możesz użyć tego kanału społecznościowego, aby udostępniać tekst, obrazy, linki, filmy i wszystko, co może zainteresować widzów. Dla firm Tumblroffers to bardziej spersonalizowany sposób promowania swoich produktów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Administrator sieci jest zasadniczo odpowiedzialny za codzienne utrzymanie sieci i systemu komputerowego firmy. Naprawiają problemy, które pojawiają się w codziennym użytkowaniu, a także pracują nad długoterminowymi projektami, takimi jak backup danych czy zarządzanie sieciami telekomunikacyjnymi. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zainstaluj licencję SAP z poziomu systemu operacyjnego (SAPLICENSE) NAZWA SYSTEMU SAP = PRD. Określ swój unikalny identyfikator systemu: Jeśli nie masz określonego numeru systemu, po prostu naciśnij enter. SYSTEM-NR = Określ klucz sprzętowy: HARDWARE KEY = D1889390344. Podaj numer swojej instalacji: NR INSTALACJI = 0005500021. Podaj datę wygaśnięcia: DATA_WAŻNOŚCI [RRRRMMDD] = 99991231. Ostatnio zmodyfikowany: 2025-01-22 17:01

Skwids to najlepsza strona internetowa i aplikacja dla treści „dla całych dzieci”? – coś zupełnie wyjątkowego?.?. Ostatnio zmodyfikowany: 2025-06-01 05:06

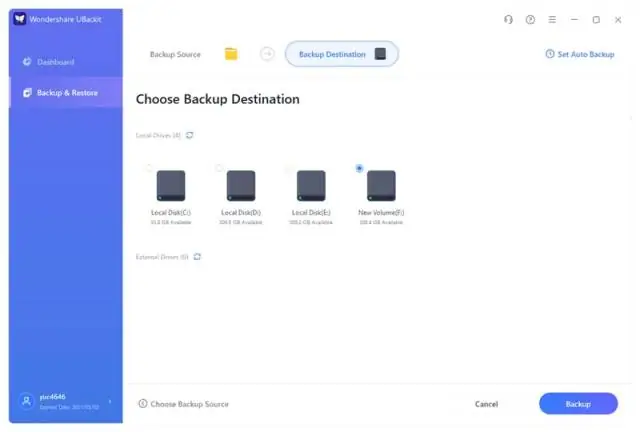

Wykonywanie pełnej kopii zapasowej komputera z systemem Windows 10 na zewnętrznym dysku twardym Krok 1: Wpisz „Panel sterowania” w pasku wyszukiwania, a następnie naciśnij. Krok 2: W Systemie i zabezpieczeniach kliknij „Zapisz kopie zapasowe plików z historią plików”. Krok 3: Kliknij „Kopia zapasowa obrazu systemu” w lewym dolnym rogu okna. Ostatnio zmodyfikowany: 2025-01-22 17:01

Hosty Sendgrid (.net). Sendgird to łatwe w użyciu oprogramowanie do e-mail marketingu. Usługa jest bezpieczna i legalna, ale zwróć uwagę, że mogą być wykorzystywane przez użytkowników do spamu lub oszustw - więc bądź *podejrzliwy* i sprawdź, kto jest nadawcą. Ostatnio zmodyfikowany: 2025-01-22 17:01

Legenda jest ukryta, ustawiając właściwość legend na none w opcjach wykresu Google. tytuł: 'USA City Distribution', legenda: 'brak' // Ukrywa legendę. Ostatnio zmodyfikowany: 2025-01-22 17:01

Utknąłem na logo Samsunga, poprawka nr 1: Wymuszone ponowne uruchomienie Naciśnij i przytrzymaj przyciski zasilania + zmniejszania głośności przez około 12 sekund lub do momentu włączenia urządzenia. Na ekranie Maintenance Boot Mode wybierz NormalBoot. Jeśli ekran Maintenance Boot Mode nie wyświetla się, oznacza to, że Twoje urządzenie go nie posiada. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pole Członek danych klasy. Atrybut Atrybut to inny termin określający pole. Zazwyczaj jest to pole publiczne, do którego można uzyskać bezpośredni dostęp. Zobaczmy konkretny przypadek tablicy Array, tablica jest w rzeczywistości obiektem i uzyskujesz dostęp do publicznej wartości stałej, która reprezentuje długość tablicy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Po prostu użyj Plik/Otwórz projekt/Rozwiązanie, wybierz plik EXE i otwórz go. Następnie wybierz Debuguj/Rozpocznij debugowanie. Inną opcją jest uruchomienie EXE najpierw, a następnie wybierz debugowanie/dołącz do przetworzenia. Ostatnio zmodyfikowany: 2025-01-22 17:01

Administrator bazy danych. Administratorzy baz danych (DBA) używają specjalistycznego oprogramowania do przechowywania i organizowania danych. Rola może obejmować planowanie wydajności, instalację, konfigurację, projektowanie bazy danych, migrację, monitorowanie wydajności, bezpieczeństwo, rozwiązywanie problemów, a także tworzenie kopii zapasowych i odzyskiwanie danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dodaj port COM Bluetooth® (przychodzący) - Windows® Otwórz urządzenia Bluetooth. Na pulpicie systemu Windows przejdź do: Start > (Ustawienia) > Panel sterowania > (Sieć i Internet) > Urządzenia Bluetooth. Na karcie Porty COM kliknij Dodaj. Upewnij się, że wybrano opcję „Przychodzące (urządzenie inicjuje połączenie)”, a następnie kliknij przycisk OK. Kliknij OK. Ostatnio zmodyfikowany: 2025-01-22 17:01