Śledzi tylko kroki, sen i 60 minut zalecanego dziennego czasu aktywności. Garmin vivofit jr. Wodoodporny monitor aktywności dla dzieci jest wodoodporny do 50 metrów. Ostatnio zmodyfikowany: 2025-06-01 05:06

WIDEO Jak działają zawory push connect? Wszystko naciskać -pasuje Praca przy użyciu trzech podstawowych elementów: tulei zaciskowej z metalowymi zębami, które mocno trzymają rurę, jednego lub więcej pierścieni uszczelniających, które tworzą wodoszczelne uszczelnienie oraz mechanizmu blokującego, który utrzymuje wszystko razem.. Ostatnio zmodyfikowany: 2025-01-22 17:01

Więcej rdzeni: wiele procesorów Intel Core i7 to czterordzeniowe układy z obsługą Hyper-Threading. Wyższe taktowanie: dwurdzeniowe, mobilne chipy Corei7 firmy Intel zazwyczaj mają wyższe częstotliwości taktowania niż ich odpowiedniki Core i5, nawet przy tym samym TDP. Więcej pamięci podręcznej: chipy Core i7 mają 6 MB lub 4 MB pamięci podręcznej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zespół Deweloperski musi wystarczająco uchwycić jego zakres, aby móc zaplanować go w Sprint i sformułować pewnego rodzaju zobowiązanie dotyczące jego wdrożenia, aby można było osiągnąć Cel Sprintu. W praktyce ten standard jest często określany jako „Definicja gotowości”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Możesz skopiować dane z hdfs do lokalnego systemu plików na dwa sposoby: bin/hadoop fs -get /hdfs/source/path /localfs/destination/path. bin/hadoop fs -copyToLocal /hdfs/źródło/ścieżka /localfs/miejsce docelowe/ścieżka. Ostatnio zmodyfikowany: 2025-01-22 17:01

Którą wersję Bluebeam® Revu® posiadam? Revu może tworzyć spis treści z łączami do stron w pliku PDF. Jeśli plik PDF zawiera już zakładki, proces jest tak prosty, jak wyeksportowanie zakładek do nowego pliku PDF, a następnie wstawienie tego pliku na początku oryginalnego dokumentu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przegląd. Xcode 10 jest dostępny w Mac App Store i zawiera pakiety SDK dla iOS 12, watchOS 5, macOS 10.14 i tvOS 12. Xcode 10 obsługuje debugowanie na urządzeniu dla iOS 8 i nowszych, tvOS 9 i nowszych oraz watchOS 2 i nowszych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Inżynierowie danych są trochę jak niedoceniani bohaterowie świata danych. Ich praca jest niezwykle złożona, obejmuje nowe umiejętności i nowe technologie. Budowanie nowych potoków ETL jest naprawdę trudne”. „To trudniejsze niż zwykła praca inżyniera oprogramowania”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wyrazistość wizualna (lub wyrazistość wizualna) to wyraźna subiektywna jakość percepcyjna, która sprawia, że niektóre przedmioty na świecie wyróżniają się na tle sąsiadów i natychmiast przykuwają naszą uwagę. Ostatnio zmodyfikowany: 2025-06-01 05:06

Lokalne Biuro Obsługi – zazwyczaj zlokalizowane blisko klienta, na miejscu lub w oddziale. Central Service Desk – niezależnie od wielkości czy rozproszenia klienta, Service Desk świadczy usługi wsparcia z jednej centralnej lokalizacji. Może dotyczyć kwestii językowych, kulturowych lub stref czasowych. Ostatnio zmodyfikowany: 2025-06-01 05:06

Wielomiany trzeciego stopnia są również znane jako wielomiany sześcienne. Kostki mają następujące cechy: Jeden do trzech korzeni. Dwa lub zero ekstremów. Korzenie są rozwiązywane przez rodniki. Ostatnio zmodyfikowany: 2025-01-22 17:01

SQL Server Data Tools (SSDT) to nowoczesne narzędzie programistyczne do tworzenia relacyjnych baz danych SQL Server, baz danych Azure SQL, modeli danych usług Analysis Services (AS), pakietów usług integracji (IS) i raportów usług raportowania (RS). Ostatnio zmodyfikowany: 2025-01-22 17:01

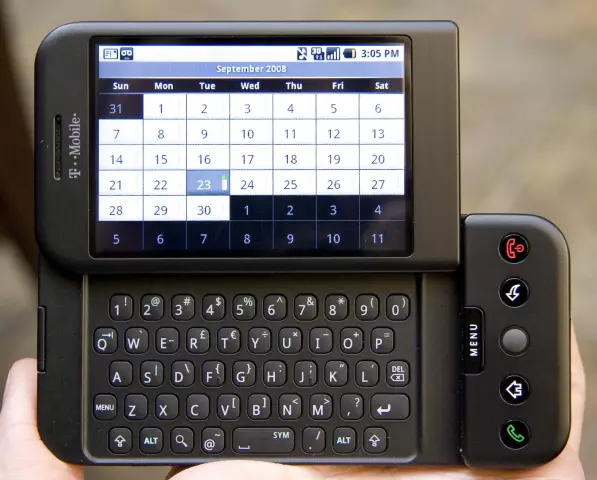

Przejdź na nowe urządzenie. Odwiedź sklep T-Mobile, aby zapoznać się z naszą bogatą ofertą urządzeń. Musisz wymienić kwalifikujące się urządzenie w dobrym stanie w uczestniczącym sklepie T-Mobile i uaktualnić do kwalifikującego się urządzenia w leasingu; odczekaj 30 dni między aktualizacjami. Ostatnio zmodyfikowany: 2025-01-22 17:01

Trzy części akapitu: zdania tematyczne, zdania wspierające i wnioski Akapit składa się z trzech głównych części. Pierwsza część to zdanie tematu. Nazywa się to zdaniem tematu, ponieważ mówi temat lub główną ideę akapitu. Druga główna część akapitu to zdania pomocnicze. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przejdź do usługi poczty e-mail AT&T na Yahoo za pomocą dowolnej przeglądarki internetowej. Kliknij łącze „Sprawdź pocztę”, aby przejść do strony logowania AT&T. Wpisz swój adres e-mail BellSouth w polu „E-mail” i hasło w polu „Hasło”, a następnie kliknij „Zaloguj się”, aby zalogować się do konta e-mail BellSouth. Ostatnio zmodyfikowany: 2025-01-22 17:01

Za pomocą Hangouts możesz: Rozpocząć rozmowę na czacie lub rozmowę wideo. Wykonywanie połączeń telefonicznych przez Wi-Fi lub transmisję danych.Wysyłaj SMS-y przy użyciu numeru telefonu Google Voice lub Google Fi. Co jest potrzebne do korzystania z Hangouts Konto Google. Komputer lub telefon z kamerą i mikrofonem. Internet lub połączenie danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zainstaluj starszą wersję java Krok 1: Przejdź do adresu URL pobierania JDK >> Przewiń w dół i znajdź Archiwum Java >> Kliknij Pobierz. Krok 2: Archiwa Javy są segregowane według wersji 1,5,6,7,8. Krok 3: Przewiń w dół i wybierz konkretną wersję, którą chcesz pobrać; Wybrałem pakiet Java SE Development Kit 8u60. Krok 4: Krok 5: Krok 6: Krok 7: Krok 8:. Ostatnio zmodyfikowany: 2025-01-22 17:01

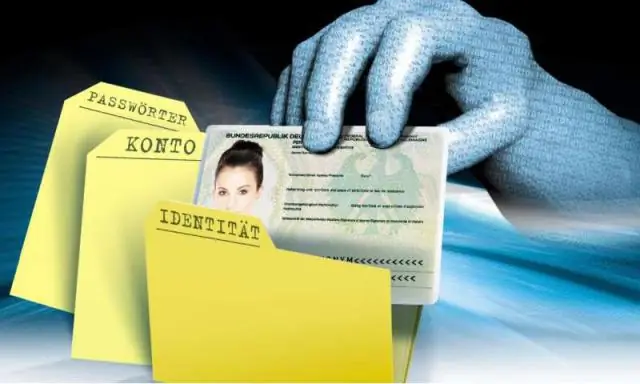

Porównaj to z tożsamością zewnętrzną. Tożsamość zewnętrzna odnosi się do tego, jak inne osoby interpretują to, kim jesteś i jaki jest Twój publiczny wizerunek w wyniku tego, co robisz, mówisz i jak wyglądasz. Twoja tożsamość zewnętrzna pojawia się, gdy inni o Tobie mówią, oceniają Cię i traktują. Ostatnio zmodyfikowany: 2025-01-22 17:01

CompTIA Security+ jest członkiem naszej grupy certyfikatów o uznawanym na całym świecie statusie akredytacji ISO/ANSI. Wygasają po trzech latach od daty ich zdobycia i można je odnowić w ramach naszego programu kształcenia ustawicznego. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tak, poczta umieszczona w dowolnym wewnętrznym lub zewnętrznym odbiorze przed wyznaczoną godziną odbioru jest stemplowana tego samego dnia. Niekoniecznie jest on ostemplowany w tym samym obiekcie lub kodzie pocztowym, w którym został usunięty, ponieważ dla efektywności jest agregowany i wysyłany do najbliższego Centrum Przetwarzania i Dystrybucji. Ostatnio zmodyfikowany: 2025-01-22 17:01

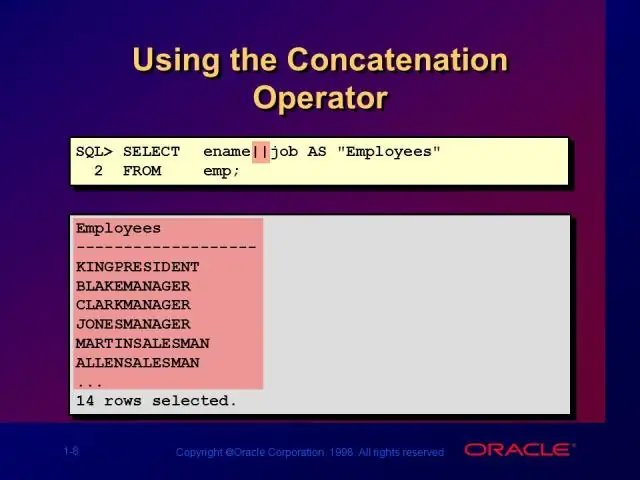

Procedura jest jednostką podprogramu, która składa się z grupy instrukcji PL/SQL. Każda procedura w Oracle ma własną unikalną nazwę, pod którą można się do niej odwoływać. Ta jednostka podprogramu jest przechowywana jako obiekt bazy danych. Wartości mogą być przekazywane do procedury lub pobierane z procedury poprzez parametry. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zmiana rozmiaru obrazu za pomocą programu Dreamweaver Kliknij obraz, którego rozmiar chcesz zmienić. Kliknij jedną z kropek wokół krawędzi obrazu. Możesz także wybrać obraz, a na pasku właściwości u dołu ekranu zobaczysz dwa pola z liczbami i pikselami. Kliknij Zmień w górnym menu i kliknij Obraz. Ostatnio zmodyfikowany: 2025-01-22 17:01

Najlepsze laptopy 2019: Dell XPS 13. Najlepszy laptop ogólnie. Huawei MateBook 13. Najlepszy laptop. HP Spectre x360 (2019) Najlepszy laptop 2 w 1. MacBook Pro (16-calowy, 2019 r.) Najlepszy Applelaptop. Alienware Area-51m. Najlepszy laptop do gier w 2019 roku. Google Pixelbook Go. Laptop Microsoft Surface 3. Dell XPS 15 2 w 1. Ostatnio zmodyfikowany: 2025-01-22 17:01

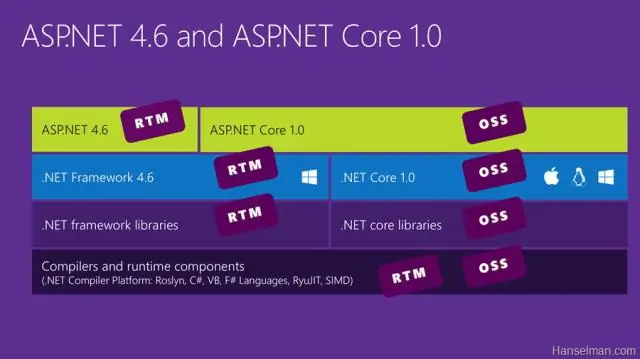

3 odpowiedzi. ASP.Net Core 2.0 jest prawie 2x szybszy niż ASP.net 4.6, a także od frameworka ASP.Net 4.7. Wydajność Net Core, ASP.Net Core wygrywa, ale. Net Framework ma również pewną przewagę, ponieważ niektóre wstępnie zbudowane funkcje współpracują z frameworkiem asp.net. Ostatnio zmodyfikowany: 2025-01-22 17:01

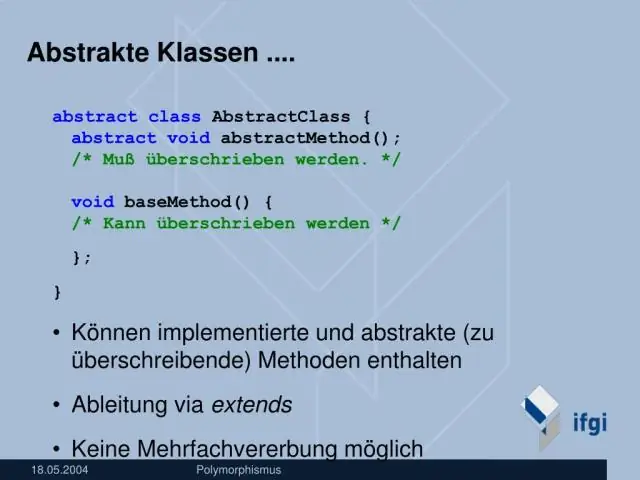

Zaletą korzystania z klasy abstrakcyjnej jest możliwość grupowania kilku powiązanych klas jako rodzeństwa. Grupowanie klas jest ważne, aby program był zorganizowany i zrozumiały. Klasy abstrakcyjne to szablony dla przyszłych konkretnych zajęć. Ostatnio zmodyfikowany: 2025-01-22 17:01

JIRA to narzędzie opracowane przez australijską firmę Atlassian. Służy do śledzenia błędów, śledzenia problemów i zarządzania projektami. Nazwa „JIRA” jest właściwie odziedziczona od japońskiego słowa „Gojira”, co oznacza „Godzilla”. Podstawowym zastosowaniem tego narzędzia jest śledzenie problemów i błędów związanych z oprogramowaniem i aplikacjami mobilnymi. Ostatnio zmodyfikowany: 2025-06-01 05:06

Tutum, Kitematic, dockersh, Weave i Centurion to najpopularniejsze narzędzia w kategorii „ContainerTools”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Sass to rozszerzenie CSS3, dodające zagnieżdżone reguły, zmienne, domieszki, dziedziczenie selektorów i nie tylko. Jest tłumaczony na dobrze sformatowany, standardowy CSS za pomocą narzędzia wiersza poleceń lub wtyczki web-framework. Sass to świetny sposób na pisanie bardziej zwięzłego i funkcjonalnego sposobu pisania CSS. Ostatnio zmodyfikowany: 2025-01-22 17:01

De- przedrostek występujący w zapożyczeniach z łaciny (decydować); używany również do wskazania pozbawienia, usunięcia i separacji (osuszanie), negacji (ustępstwa; obłąkania), zejścia (degradacji; dedukowania), odwrócenia (umniejszania), intensywności (rozkładu). Ostatnio zmodyfikowany: 2025-01-22 17:01

Plasmodium, sporozoan, powoduje malarię. Jeden pierwotniak jest również odpowiedzialny za niszczenie domów. Trichonympha, zooflagellate, żyje w jelitach termitów i umożliwia im trawienie celulozy. Celuloza jest podstawowym składnikiem drewna, a spożycie drewna przez termity niszczy drewno używane w domach. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dostosuj kroki raportu TestNG dostosuj szablon raportu z wiadomością e-mail. html: to jest szablon html do dostosowywania raportów. apartament główny. xml: Dodaj odbiornik testowy w tym pakiecie TestNG xml. CustomTestNGReporter. Kliknij prawym przyciskiem myszy main-suite.xml, kliknij” Uruchom jako -> Pakiet TestNG” Po wykonaniu możesz zobaczyć niestandardowy-email-raport. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przewoźnicy pocztowi są przede wszystkim odpowiedzialni za zbieranie i dostarczanie poczty przetwarzanej przez USPostal Service (USPS). Są to pracownicy federalni, którzy muszą spełniać surowe normy, aby zostać zatrudnionym. Przewoźnicy pocztowi USPS dostarczają pocztę do domów i firm w miastach, miasteczkach i na obszarach wiejskich. Ostatnio zmodyfikowany: 2025-01-22 17:01

Platforma to grupa technologii, które są wykorzystywane jako baza, na której tworzone są inne aplikacje, procesy lub technologie. W informatyce osobistej platforma to podstawowy sprzęt (komputer) i oprogramowanie (system operacyjny), na którym można uruchamiać aplikacje. Ostatnio zmodyfikowany: 2025-01-22 17:01

Grupa dostępności ze skalą odczytu to grupa baz danych, które są kopiowane do innych wystąpień programu SQL Server na potrzeby obciążenia tylko do odczytu. Grupa dostępności obsługuje jeden zestaw podstawowych baz danych i od jednego do ośmiu zestawów odpowiednich pomocniczych baz danych. Wtórne bazy danych nie są kopiami zapasowymi. Ostatnio zmodyfikowany: 2025-01-22 17:01

Cześć Neerja, aby uruchomić wiele przypadków testowych przy użyciu zestawu testów TestNG w selenu, wykonaj następujące kroki jeden po drugim: Kliknij prawym przyciskiem myszy folder Projekt, przejdź do Nowy i wybierz „Plik”. W Kreatorze nowego pliku dodaj nazwę pliku jako „testng. xml' i kliknij przycisk Zakończ. Doda testng. Teraz uruchom plik xml, klikając prawym przyciskiem myszy testng. Ostatnio zmodyfikowany: 2025-01-22 17:01

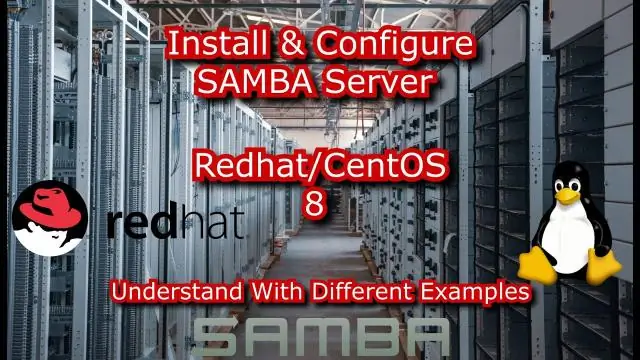

Samba. Samba to implementacja typu open source protokołów Server Message Block (SMB) i Common Internet File System (CIFS), która zapewnia usługi plików i drukowania między klientami w różnych systemach operacyjnych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Korzystanie z puli wątków w systemie Android. Pula wątków to pojedyncza kolejka zadań FIFO z grupą wątków roboczych. Producenci (np. wątek UI) wysyłają zadania do kolejki zadań. Za każdym razem, gdy jakiekolwiek wątki robocze w puli wątków stają się dostępne, usuwają zadania z przodu kolejki i zaczynają je uruchamiać. Ostatnio zmodyfikowany: 2025-01-22 17:01

Funkcje chop i chomp Perla często mogą być źródłem nieporozumień. Nie tylko brzmią podobnie, robią podobne rzeczy. Niestety, istnieje krytyczna różnica - ?chop całkowicie usuwa ostatni znak z ciągu, podczas gdy chomp usuwa ostatni znak tylko wtedy, gdy jest to znak nowej linii. Ostatnio zmodyfikowany: 2025-01-22 17:01

Prywatne adresy IPv4 Nazwa RFC1918 Zakres adresów IP Liczba adresów blok 24-bitowy 10.0.0.0 – 10.255.255.255 16777216 blok 20-bitowy 172.16.0.0 – 172.31.255.255 1048576 blok 16-bitowy 192.168.0.0 – 192.168.255.255 65536. Ostatnio zmodyfikowany: 2025-06-01 05:06

Bokeh to finansowany z podatków projekt NumFOCUS, organizacji non-profit, której celem jest wspieranie społeczności naukowej zajmującej się komputerami open source. Jeśli lubisz bokeh i chcesz wesprzeć naszą misję, rozważ przekazanie darowizny na wsparcie naszych wysiłków. Ostatnio zmodyfikowany: 2025-01-22 17:01