- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:51.

- Ostatnio zmodyfikowany 2025-01-22 17:36.

Został zaprojektowany, aby zapewnić więcej bezpieczne szyfrowanie niż notorycznie słaby Wired Equivalent Privacy (WEP), oryginalna sieć WLAN bezpieczeństwo protokół. TKIP jest metoda szyfrowania stosowany w Wi-Fi Protected Access (WPA), który zastąpił WEP w produktach WLAN.

Podobnie, który tryb zabezpieczeń Wi Fi używa TKIP?

TKIP i AES to dwa różne typy szyfrowania, które mogą być używane przez Wi - Fi sieć. TKIP jest w rzeczywistości starszym protokołem szyfrowania wprowadzonym z WPA w celu zastąpienia bardzo niezabezpieczonego w tamtym czasie szyfrowania WEP.

Podobnie, która metoda szyfrowania bezprzewodowego jest najbezpieczniejsza? WPA2

Podobnie, jakie są inne rodzaje zabezpieczeń szyfrowania bezprzewodowego?

Najpopularniejszy rodzaj jest Wi-Fi bezpieczeństwo , który obejmuje WEP (Wired Equivalent Privacy) i Wi-Fi ProtectedAccess ( WPA ). Przedsiębiorstwa często egzekwują bezpieczeństwo przy użyciu systemu opartego na certyfikatach do uwierzytelniania urządzenia łączącego, zgodnie ze standardem 802.1X. Wiele laptopów ma bezprzewodowy karty preinstalowane.

Jaka metoda szyfrowania jest używana przez WPA w sieciach bezprzewodowych?

Szyfrowanie protokół To jest używany przez WPA . Protokół używany byWPA2, w oparciu o Zaawansowane Szyfrowanie Szyfr standardowy (AES) wraz z silną kontrolą autentyczności wiadomości i integralności jest znacznie silniejszy w zakresie ochrony prywatności i integralności niż TKIP oparty na RC4, który jest używane przezWPA.

Zalecana:

Dlaczego szyfrowanie symetryczne jest szybsze niż szyfrowanie asymetryczne?

W przypadku standardowych funkcji szyfrowania/odszyfrowywania algorytmy symetryczne zazwyczaj działają znacznie szybciej niż ich asymetryczne odpowiedniki. Wynika to z faktu, że kryptografia asymetryczna jest bardzo nieefektywna. Kryptografia symetryczna została zaprojektowana dokładnie do wydajnego przetwarzania dużych ilości danych

Jak podłączyć telefon IP do sieci bezprzewodowej?

Kroki Wyłącz modem i router. Podłącz zasilacz sieciowy do stacji bazowej. Podłącz słuchawkę do stacji bazowej. Podłącz kabel Ethernet do stacji bazowej. Podłącz kabel Ethernet do routera lub modemu. Włącz modem i router. Podłącz stację bazową telefonu i włącz ją

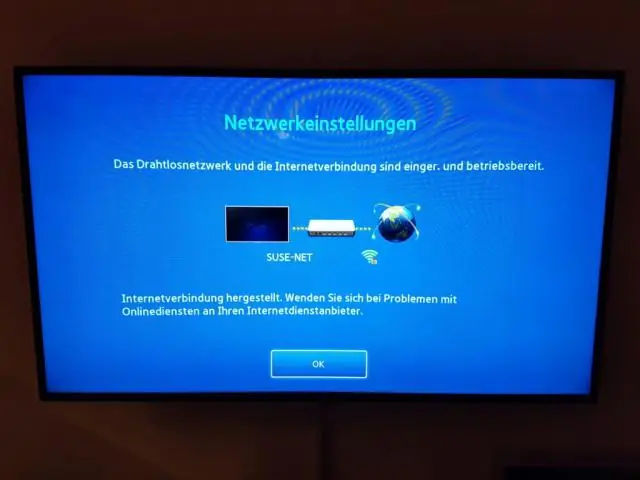

Co to jest konfiguracja bezprzewodowej sieci LAN WPS?

Wi-Fi Protected Setup (WPS) to sposób na łatwe wprowadzanie różnych ustawień podłączania urządzenia do bezprzewodowej sieci LAN w trybie infrastruktury. Ustawienia, takie jak SSID i metoda szyfrowania, które są niezbędne do nawiązywania połączeń, mogą być ustawione automatycznie

Jakie protokoły są używane w Internecie do przesyłania stron sieci Web z serwerów sieci Web?

Protokół przesyłania hipertekstu (HTTP) jest używany przez serwery i przeglądarki internetowe do przesyłania stron internetowych przez Internet

Jakie są niektóre luki związane z posiadaniem bezprzewodowej sieci LAN?

Dziesięć najbardziej krytycznych luk w zabezpieczeniach sieci bezprzewodowych i urządzeń mobilnych Domyślne routery WiFi. Domyślnie routery bezprzewodowe są dostarczane w stanie niezabezpieczonym. Nieuczciwe punkty dostępu. Bezprzewodowa konfiguracja zerowa. Exploity Bluetooth. Słabości WEP. Hasła szyfrowania czystego tekstu. Złośliwy kod. Automatyczne uruchamianie