Dostawca usług to dostawca, który dostarcza rozwiązania i/lub usługi IT użytkownikom końcowym i organizacjom. Ten szeroki termin obejmuje wszystkie firmy IT, które dostarczają produkty i rozwiązania za pośrednictwem usług na żądanie, płatnych za użycie lub hybrydowego modelu dostawy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kręgosłupem każdej demokracji są niezależne, profesjonalne i odpowiedzialne media. Ich rolą jest informowanie, krytykowanie i stymulowanie debaty. Aby media były wiarygodne, muszą wziąć odpowiedzialność za słuszność swoich faktów. Ostatnio zmodyfikowany: 2025-06-01 05:06

Okucia SharkBite najlepiej nadają się do instalacji podgrzewacza ciepłej wody ze względu na ich odporność na wysokie temperatury. SharkBites działa lepiej niż plastikowe szybkozłączki na rurach miedzianych, ponieważ korpus z mosiądzu bezołowiowego jest sztywny jak rura i ma wyższą tolerancję ciśnienia. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tak to mozliwe. Potrzebujesz jednego ON dla każdej tabeli łączenia. Nawiasem mówiąc, moje osobiste preferencje dotyczące formatowania złożonego SQL są opisane w http://bentilly.blogspot.com/2011/02/sql-formatting-style.html. Jeśli masz zamiar dużo tego pisać, to prawdopodobnie pomoże. Ostatnio zmodyfikowany: 2025-01-22 17:01

Domyślny plik konfiguracyjny Memcached znajduje się w katalogu /etc/sysconfig. Ostatnio zmodyfikowany: 2025-01-22 17:01

Klawiatura. Klawiatura jest najpopularniejszym i bardzo popularnym urządzeniem wejściowym, które pomaga wprowadzać dane do komputera. Mysz. Mysz jest najpopularniejszym urządzeniem wskazującym. Drążek sterowy. Joystick to także urządzenie wskazujące, które służy do przesuwania pozycji kursora na ekranie monitora. Lekki długopis. Śledź piłkę. Skaner. Digitalizator. Mikrofon. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby nagrywać w domu na laptopie lub nawet komputerze stacjonarnym, potrzebujesz jakiegoś interfejsu audio. Komputery stacjonarne (głównie komputery PC) to te, które zwykle mają w sobie „kartę dźwiękową”; prawdziwa karta PCI, która obsługuje wejście i wyjście dźwięku. Potrzebujesz dobrego interfejsu audio do nagrywania, a jest ich sporo na zewnątrz. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak utworzyć regułę statycznego NAT ruchu wychodzącego: Przejdź do: Zasady i obiekty > Obiekty > Pule adresów IP. Kliknij przycisk „Utwórz nowy”. Nazwa = Cokolwiek chcesz, coś opisowego. Komentarze = Opcjonalne. Typ = Wybierz zewnętrzny zakres adresów IP „jeden do jednego” = Wystarczy wpisać jeden publiczny adres IP. Odpowiedź ARP = Odznacz to (domyślnie zaznaczone). Ostatnio zmodyfikowany: 2025-01-22 17:01

To całkiem niezły pierwszy język do nauki, ponieważ proste rzeczy można zrobić dość łatwo, a błędy, które prawdopodobnie popełnisz, są łatwo zrozumiałe i naprawione. W szczególności Java jest łatwiejsza niż C lub C++, gdzie łatwo jest popełniać błędy, które powodują naprawdę zaskakujące błędy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ack==0' aby upewnić się, że wybierasz tylko pakiety SYN, a nie pakiety SYN/ACK. Wróćmy teraz do filtra przechwytywania. Możesz użyć filtra 'tcp[0xd]&2=2', który przechwyci wszystkie ramki z ustawionym bitem SYN (SYN oraz SYN/ACK). Lub użyj 'tcp[0xd]&18=2', aby przechwycić tylko pakiety SYN. Ostatnio zmodyfikowany: 2025-01-22 17:01

Python | Funkcja wiązania w Tkinter. Funkcja Binding służy do obsługi zdarzeń. Możemy powiązać funkcje i metody Pythona ze zdarzeniem, jak również możemy powiązać te funkcje z dowolnym konkretnym widżetem. Kod #1: Wiązanie ruchu myszy z ramką tkinter. Ostatnio zmodyfikowany: 2025-06-01 05:06

Oznacza to, że serwer, z którym próbujesz się połączyć lub wysyłasz żądanie HTTP, jest aktualnie przeciążony lub z powodu prac konserwacyjnych nie jest w stanie odpowiedzieć na Twoje żądanie. Zwykle jest to stan przejściowy, często zdarza się, gdy duża liczba osób próbuje uzyskać dostęp do danego serwera w określonym czasie. Ostatnio zmodyfikowany: 2025-06-01 05:06

Przejdź do naszej strony Stan sprawy online i użyj numeru potwierdzenia FormI-485, aby sprawdzić stan sprawy. Prześlij zapytanie o sprawę, jeśli uważasz, że Twoje zgłoszenie wykracza poza nasz normalny czas rozpatrywania. Zadzwoń do naszego centrum kontaktowego USCIS pod numer 800-375-5283. Ostatnio zmodyfikowany: 2025-01-22 17:01

Nie, używanie adresów statycznych nie jest magicznie szybsze niż używanie adresów DHCP. Celem tego artykułu było umieszczenie dwóch komputerów w tym samym fizycznym segmencie sieci w tej samej podsieci IP, aby wyeliminować przeskok routera ze ścieżki sieciowej przesyłania plików. Ostatnio zmodyfikowany: 2025-01-22 17:01

Złożony typ danych - Definicja komputera Dowolne dane, które nie mieszczą się w tradycyjnej strukturze pól (alfa, numeryczna, daty) relacyjnego DBMS. Przykładami złożonych typów danych są zestawienia materiałów, dokumenty edytora tekstu, mapy, szeregi czasowe, obrazy i wideo. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wysyłanie plików przez Bluetooth Upewnij się, że drugie urządzenie, któremu chcesz udostępnić pliki, jest sparowane z komputerem, włączone i gotowe do odbierania plików. Na komputerze wybierz Start > Ustawienia > Urządzenia > Bluetooth i inne urządzenia. W ustawieniach Bluetooth i innych urządzeń wybierz Wyślij lub odbierz pliki przez Bluetooth. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby osiągnąć tak dobrą wydajność kodowania, stosuje się kilka technik, z których każda obejmuje inne narzędzia kodowania. Przewidywanie wewnętrzne to technika, w której próbuje się przewidzieć kolejne części obrazu na podstawie wcześniej zakodowanych części. Ostatnio zmodyfikowany: 2025-06-01 05:06

ForEach() może być zaimplementowana tak, aby była szybsza niż pętla for-each, ponieważ iterable zna najlepszy sposób iterowania swoich elementów, w przeciwieństwie do standardowego sposobu iteracji. Różnica polega na tym, że pętla wewnętrzna lub pętla zewnętrzna. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wybierz OTWARTE. Następnie, pojedynczo, kliknij prawym przyciskiem myszy każdy plik obrazu i wybierz KOPIUJ. Kliknij prawym przyciskiem myszy folder yourPicture w skrajnej lewej kolumnie i wybierz WKLEJ. Powtórz KOPIUJ I WKLEJ dla każdego pliku obrazu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Czym jest Targi Historyczne? Co to jest? W latach 2019-2020 wszyscy uczniowie historii w Twin Creeks Middle School wezmą udział w Targach Historii. Wszyscy uczniowie TCMS będą musieli wybrać temat badawczy, który pasuje do corocznego tematu „Przełamywanie barier”, przeprowadzić badania i stworzyć projekt prezentujący ich wyniki. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wybierz przycisk Szyfrowanie w lewym dolnym rogu pola tworzenia i wprowadź hasło oraz wskazówkę dotyczącą hasła (jeśli jest to wymagane), a następnie wybierz ustaw. 3. Po wysłaniu wiadomości, ogólna wiadomość jest dostarczana do skrzynki pocztowej odbiorcy, zapewniając im unikalny link do otwarcia zaszyfrowanej wiadomości wysłanej przez użytkownika ProtonMail. Ostatnio zmodyfikowany: 2025-01-22 17:01

ReCAPTCHA to bezpłatna usługa Google, która pomaga chronić witryny przed spamem i nadużyciami. „CAPTCHA” to test Turinga, który pozwala odróżnić ludzi od botów. Dla ludzi jest to łatwe do rozwiązania, ale trudne dla „botów” i innego złośliwego oprogramowania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Java – Prawe dopełnienie napisu ze spacjami lub zerami Sposób dodawania prawego dopełnienia. Kiedy dodajesz prawe dopełnienie, zasadniczo dodajesz znak wielokrotnie na końcu ciągu – aż długość ciągu osiągnie określoną długość. Prawo Java ze spacjami. Aby dodać odpowiednie dopełnienie, najbardziej użytecznym i łatwym sposobem jest użycie StringUtils. Prawa Java dopełnia ciąg zerami. Streszczenie. Ostatnio zmodyfikowany: 2025-06-01 05:06

Klienci EJB: wykorzystują ziarna EJB do swoich operacji. Odnajdują kontener EJB, który zawiera ziarno, za pomocą interfejsu Java Naming and Directory (JNDI). Następnie wykorzystują kontener EJB do wywoływania metod EJB Bean. Ostatnio zmodyfikowany: 2025-01-22 17:01

W przypadku aktywnych kontroli kondycji moduł równoważenia obciążenia okresowo wysyła żądanie do każdego zarejestrowanego obiektu docelowego, aby sprawdzić jego stan. Każdy węzeł równoważenia obciążenia sprawdza kondycję każdego celu, korzystając z ustawień kontroli kondycji dla grupy docelowej, w której jest zarejestrowany cel. Ostatnio zmodyfikowany: 2025-01-22 17:01

Nowość. Nowość to stan lub jakość bycia nowym, nowatorskim lub nieużywanym. Kiedy dopiero zaczynasz szkołę po raz pierwszy i czujesz się zdezorientowany i trochę zdezorientowany, jest to przykład nowości. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przejdź do katalogu C:UsersPattisAppDataLocalProgramsPythonPython37 (lub do dowolnego katalogu, w którym zainstalowano Python: zobacz wyskakujące okienko dla kroku Instalacja 3). Kliknij dwukrotnie ikonę/plik python.exe. Pojawi się następujące wyskakujące okienko. Ostatnio zmodyfikowany: 2025-01-22 17:01

W sieciach komputerowych DMZ (strefa zdemilitaryzowana), czasami nazywana również siecią obwodową lub ekranowaną podsiecią, to fizyczna lub logiczna podsieć, która oddziela wewnętrzną sieć lokalną (LAN) od innych niezaufanych sieci - zwykle Internetu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Średni koszt leczenia termitów Koszt leczenia termitami o ograniczonym zastosowaniu może wynosić od 217 do 868 USD lub od 3 do 16 USD za stopę liniową. Całkowity koszt leczenia termitów zależy od stopnia porażenia i liniowego śladu struktury. Ostatnio zmodyfikowany: 2025-01-22 17:01

Rekord Start of Authority (w skrócie SOA record) to typ rekordu zasobu w systemie nazw domen (DNS) zawierający informacje administracyjne o strefie, w szczególności dotyczące przeniesienia strefy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ponieważ jego wydajność jednowątkowa jest silniejsza, jego wydajność wielowątkowa jest również silniejsza i całkiem dobrze radzi sobie z Corei3, jeśli zazwyczaj nie tak dobrze jak Core i5. Gry: Wyniki HH pokazują, że Ryzen 3 przegrywa z Core i5, ale sugerują lepszą wydajność w porównaniu z Corei3. Ostatnio zmodyfikowany: 2025-06-01 05:06

25 woltów Podobnie można zapytać, czy rs232 zapewnia zasilanie? Standardowe porty szeregowe robić zazwyczaj nie zapewniać moc do urządzeń peryferyjnych. PX-801 umożliwia: RS232 urządzenia peryferyjne, takie jak skanery kodów kreskowych lub wagi, do rysowania moc wymagają od pinu 1 lub pinu 9 urządzenia RS232 złącze.. Ostatnio zmodyfikowany: 2025-01-22 17:01

Google Tag Manager to bezpłatne narzędzie oferowane przez Google, które pomaga każdemu marketerowi wdrażać i śledzić tagi w Twojej witrynie. Krótko mówiąc, jest to skuteczny i wydajny sposób zarządzania kodem śledzenia naszej witryny przy mniejszym wysiłku. Ostatnio zmodyfikowany: 2025-01-22 17:01

Obecnie nie ma możliwości zmiany kształtu kamery w ten sposób. Możesz przyciąć górę/dół/lewo/prawo, ale nie możesz zastosować maski. Będziesz jednak mógł to zrobić w przepisaniu OBS. Na razie ludzie imitują okrągłe kamery internetowe, mając nakładkę z okrągłym wycięciem. Ostatnio zmodyfikowany: 2025-01-22 17:01

Obiektywy Kit są niezwykle przydatne i wszechstronne, ale mają swoje ograniczenia i ważne jest, aby wiedzieć, czym one są. Mniejsza redukcja szumów, mniejsza ostrość, niewielki lub żaden efekt bokeh, wolniejszy autofokus i słabsze działanie w słabym świetle to niektóre z typowych problemów, których można się spodziewać w większości nowoczesnych obiektywów startowych. Ostatnio zmodyfikowany: 2025-01-22 17:01

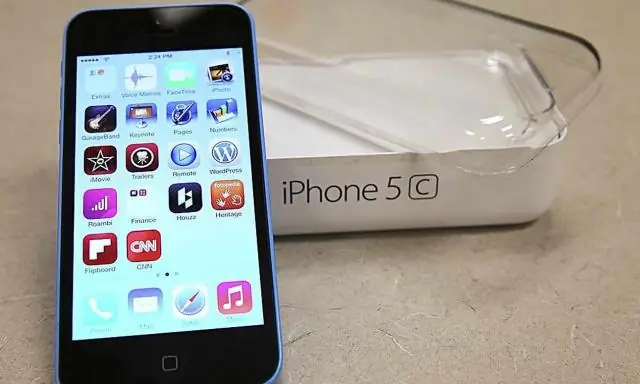

IPhone 101: Zablokuj/odblokuj obrót ekranu Kliknij dwukrotnie przycisk Początek, aby wyświetlić ostatnio używane aplikacje. Przesuń od lewej do prawej na dole ekranu. Stuknij przycisk blokady obrotu ekranu w lewym dolnym rogu ekranu. Jeśli przycisk używany do pokazania kłódki, po dotknięciu kłódka zniknie z przycisku. Ostatnio zmodyfikowany: 2025-01-22 17:01

Cisco Expressway to potężne rozwiązanie bramy zaprojektowane specjalnie z myślą o kompleksowych usługach współpracy świadczonych za pośrednictwem Cisco Unified Communications Manager, Cisco Business Edition lub Cisco Hosted Collaboration Solution (HCS). Ostatnio zmodyfikowany: 2025-01-22 17:01

Użytkownicy mają bezpłatny dostęp do urządzeń za pośrednictwem IBM Quantum Experience lub Qiskit, a bardziej zaawansowane systemy kwantowe są dostępne dla naszych klientów w sieci IBM Q Network. Ostatnio zmodyfikowany: 2025-01-22 17:01

Analiza sygnatur plików to specyficzny rodzaj wyszukiwania używany do sprawdzania, jakie pliki są raportowane przez system plików. • Pliki wskazują swój typ, a co za tym idzie ich zawartość, poprzez rozszerzenie nazwy pliku w systemach operacyjnych MS Windows. Ostatnio zmodyfikowany: 2025-01-22 17:01

2 Wymazywanie uszkodzonego iPhone'a za pomocą iTunes Krok 1: Podłącz urządzenie do komputera i uruchom iTunes. Krok 2: Wpisz swoje hasło i postępuj zgodnie z instrukcjami pojawiającymi się na ekranie. Krok 3: Wybierz urządzenie, gdy się pojawi. Krok 4: Kliknij „Przywróć iPhone'a” w Panelu podsumowania. Ostatnio zmodyfikowany: 2025-01-22 17:01