Grupa dostawy to zbiór maszyn wybranych z jednego lub kilku katalogów maszyn. Grupa Dostarczanie określa, którzy użytkownicy mogą korzystać z tych komputerów oraz aplikacje dostępne dla tych użytkowników. Zacznij od utworzenia grupy Dostawa. Później możesz zmienić początkowe ustawienia i skonfigurować dodatkowe. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tak więc, aby zwiększyć zasięg urządzeń Bluetooth, możesz uzyskać przedłużacz lub wzmacniacz Bluetooth. Istnieje kilka takich przedłużaczy zasięgu, które mogą dotrzeć do 150 stóp na świeżym powietrzu i od 50 do 70 stóp w pomieszczeniach. Ostatnio zmodyfikowany: 2025-01-22 17:01

Otwórz VLC, przejdź do Narzędzia i kliknij Preferencje. Przejdź do sekcji Wideo i włącz Wideo, na wypadek gdyby nie zostało kliknięte. Następnie zaznacz pole wyboru Dekoracje okien, jeśli nie jest kliknięte. W warunku, jeśli plik MP4 zawiera kodek wideo niezgodny z aVLC, nie będzie można go odtworzyć w VLC. Ostatnio zmodyfikowany: 2025-01-22 17:01

Powiązanie dynamiczne umożliwia rozpoznanie wywołania funkcji elementu członkowskiego w czasie wykonywania zgodnie z typem czasu wykonywania odwołania do obiektu. Dzięki temu każda klasa zdefiniowana przez użytkownika w hierarchii dziedziczenia może mieć inną implementację określonej funkcji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Nie ma oficjalnej aplikacji WhatsApp dostępnej dla iPada, ale istnieje obejście tego problemu. Oto jak zainstalować i używać WhatsApp na iPadzie. WhatsApp to niezwykle popularna aplikacja na iPhone'a, która każdego dnia łączy ponad miliard aktywnych użytkowników na całym świecie. Nie ma jednego dla iPada lub iPoda touch. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak naprawić uszkodzony post w skrzynce pocztowej Sprawdź stary post. Kup nowy post w skrzynce pocztowej. Traktuj drewniane słupy, aby zapobiec gniciu i termitom. Wykop nowy otwór lub, jeśli usunąłeś stary słupek, powiększ stary otwór. Umieść warstwę żwiru na dnie nowego otworu, aby woda nie spływała ze słupka. Ostatnio zmodyfikowany: 2025-01-22 17:01

Funkcja grup dostępności zawsze włączona to rozwiązanie zapewniające wysoką dostępność i odzyskiwanie po awarii, które stanowi alternatywę na poziomie przedsiębiorstwa dla dublowania baz danych. Wprowadzone w SQL Server 2012 (11.x), grupy dostępności Always On maksymalizują dostępność zestawu baz danych użytkowników dla przedsiębiorstwa. Ostatnio zmodyfikowany: 2025-01-22 17:01

Na jednym terabacie można zmieścić około 500 godzin filmów. Zakładając, że każdy film trwa około 120 minut, będzie to około 250 filmów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Microsoft Teams to platforma do komunikacji i współpracy, która łączy funkcje trwałego czatu, wideokonferencji, przechowywania plików i integracji z wieloma innymi aplikacjami Office 365. Mówiąc prościej, usługa Teams łączy najlepsze elementy usługi Office 365 w jednym narzędziu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby zakwalifikować się do tego certyfikatu cyberbezpieczeństwa, musisz zdać egzamin i mieć co najmniej roczne łączne, płatne doświadczenie zawodowe w co najmniej jednej z siedmiu domen (ISC)² SSCP Common Body of Knowledge (CBK). Ostatnio zmodyfikowany: 2025-01-22 17:01

Wtyczka Surefire jest używana podczas fazy testowej cyklu życia kompilacji do wykonywania testów jednostkowych aplikacji. Generuje raporty w dwóch różnych formatach plików Zwykłe pliki tekstowe (.txt) Pliki XML (.xml). Ostatnio zmodyfikowany: 2025-01-22 17:01

Z ponad 12 milionami subskrybentów, SkyDoesMinecraft jest 37. najczęściej subskrybowanym kanałem na YouTube według oficjalnych list najczęściej subskrybowanych Wikitubii i jest jednym z najszybciej rozwijających się kanałów o grach na YouTube. Obecnie mieszka w Waszyngtonie ze swoją żoną Alesą i synem Masonem. Ostatnio zmodyfikowany: 2025-01-22 17:01

W przypadku podejścia projektowego Contract-First dokument umowy serwisowej jest projektowany i opracowywany za pomocą WSDL, a następnie generowany jest kod dla usługi. Podejście „najpierw kontrakt” to właściwy model do naśladowania przy budowaniu klientów. Po stronie klienta zazwyczaj wszystkie frameworki zaczynają się od wygenerowania kodu z WSDL. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby ręcznie zamknąć numer portu, najpierw należy znaleźć nazwę/id procesu, który utrzymuje otwarty port, a następnie użyć polecenia kill na tym procesie. W powyższym przykładzie widać, że port 8888 jest wstrzymywany przez polecenie java z pid 8461. Tutaj użyliśmy -u dla portu udp. Ostatnio zmodyfikowany: 2025-01-22 17:01

Router Angular to opcjonalna usługa, która przedstawia widok konkretnego komponentu dla danego adresu URL. Nie jest częścią rdzenia Angulara. Znajduje się we własnym pakiecie bibliotek, @angular/router. Zaimportuj z niego to, czego potrzebujesz, tak jak z każdego innego pakietu Angular. Ostatnio zmodyfikowany: 2025-01-22 17:01

Gradle może działać tylko na Javie w wersji 8 lub wyższej. Gradle nadal wspiera kompilowanie, testowanie, generowanie dokumentacji Javadoc i wykonywanie aplikacji dla Java 6 i Java 7. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak działa skrzynka na paczki? Dokonując dostawy, kurier/osoba dostarczająca postępuje zgodnie z prostymi instrukcjami wydrukowanymi na Paczkomatu, umieszczając paczki w Paczkomacie. Kurier następnie aktywuje mechanizm blokujący, aby bezpiecznie zabezpieczyć zawartość wewnątrz. Ostatnio zmodyfikowany: 2025-01-22 17:01

Główna różnica między plasterkiem a kostką w hurtowni danych polega na tym, że plaster jest operacją, która wybiera jeden konkretny wymiar z danej kostki danych i zapewnia nową podkostkę, podczas gdy kostka jest operacją, która wybiera dwa lub więcej wymiarów z danej kostki danych i zapewnia nową subkostkę. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby zresetować hasło do konta Minecraft (logujesz się za pomocą swojej nazwy użytkownika), odwiedźaccount.mojang.com/migrate. Aby zresetować hasło do konta Mojang (logujesz się za pomocą swojego adresu e-mail) odwiedź https://my.minecraft.net/en-us/password/forgot. Ostatnio zmodyfikowany: 2025-01-22 17:01

AJAX to zestaw (zazwyczaj) technik tworzenia stron internetowych po stronie klienta, podczas gdy REST to styl architektury do wysyłania i obsługi żądań HTTP. Interfejs API REST zazwyczaj nie jest implementowany przy użyciu AJAX, ale można uzyskać do niego dostęp za pomocą klienta AJAX. W Internecie jest mnóstwo informacji o AJAX i REST (API). Ostatnio zmodyfikowany: 2025-01-22 17:01

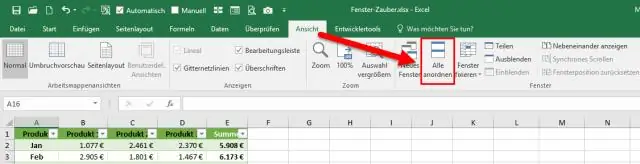

Przejdź do grupy Układy wykresów; Wybierz typ jednego wykresu i wstaw wykres do arkusza; Wybierz wykres, a następnie po prawej stronie Wstążki pojawią się karty Projekt, Układ i Format. Za pomocą tych zakładek możesz edytować swój wykres. Ostatnio zmodyfikowany: 2025-01-22 17:01

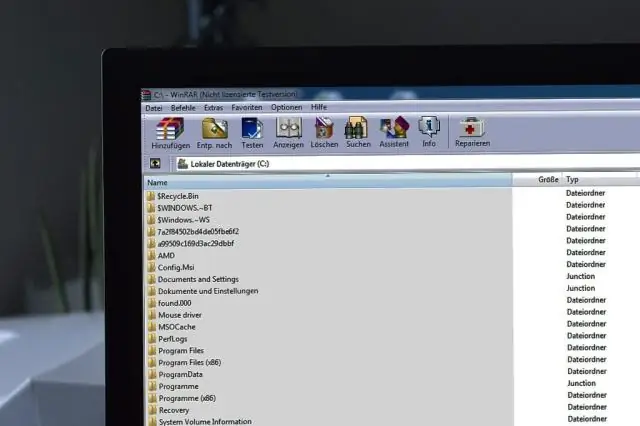

Wybierz plik, który chcesz wyodrębnić z archiwum ZIP/RAR/7zarchive. A – Wybierz plik, który chcesz wyodrębnić z archiwum ZIP/RAR/7z. A – Gdy pojawi się menu, najedź na „7-zip” A – Kompletny rozpakowany plik. A – Kliknij prawym przyciskiem plik, wybierz Z-zip w menu. A – Kliknij przycisk „Wyodrębnij”. Ostatnio zmodyfikowany: 2025-06-01 05:06

[Quiz] 8 najlepszych umiejętności programisty stron internetowych Każdy profesjonalista wymaga HTML. Wszystko zaczyna się od hipertekstowego języka znaczników. CSS. JavaScript. Wybierz język programowania. Popraw swoje wsparcie mobilne i znajomość SEO. Dowiedz się, jak administrować serwerem. Pracuj nad swoim zmysłem projektowania. Rozwiń swoje umiejętności zarządzania projektami. Ostatnio zmodyfikowany: 2025-06-01 05:06

Cele szczegółowe: Rozpoznawanie i rozwiązywanie problemów organizacyjnych i zarządczych w organizacjach, Rozumienie i rozwiązywanie problemów w procesie projektowania, utrzymania, organizacji i zarządzania systemami informatycznymi w celu osiągnięcia efektywnego i wydajnego biznesu organizacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wisconsin, Stany Zjednoczone. Ostatnio zmodyfikowany: 2025-01-22 17:01

IMEI jest skrótem od International Mobile EquipmentIdentity i jest unikalnym numerem nadawanym każdemu telefonowi komórkowemu, zwykle znajdującym się za baterią. Numery IMEI telefonów komórkowych podłączonych do sieci GSM przechowywane są w bazie danych (EIR - Equipment Identity Register) zawierającej wszystkie aktualne urządzenia telefonu komórkowego. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pamięć krótkotrwała odgrywa istotną rolę w kształtowaniu naszej zdolności do funkcjonowania w otaczającym nas świecie, ale jest ograniczona zarówno pod względem pojemności, jak i czasu trwania. Choroby i urazy mogą również mieć wpływ na zdolność przechowywania wspomnień krótkotrwałych, a także przekształcania ich we wspomnienia długoterminowe. Ostatnio zmodyfikowany: 2025-01-22 17:01

Znajdowanie identyfikatora użytkownika Salesforce Przejdź do opcji Konfiguracja > Konfiguracja administracyjna > Użytkownicy menedżera > Użytkownicy. Kliknij nazwę użytkownika. Identyfikator jest zawarty w adresie URL strony szczegółów użytkownika, na której aktualnie się znajdujesz i można go znaleźć w pasku adresu przeglądarki. Ostatnio zmodyfikowany: 2025-01-22 17:01

W EndNote: Kliknij menu Plik > Importuj plik. Kliknij Wybierz i przejdź do „Moja kolekcja”. pobrany plik xml i kliknij Otwórz. Zmień opcję importu na kod XML wygenerowany przez EndNote. Ostatnio zmodyfikowany: 2025-01-22 17:01

Termity formozańskie roją się w nocy późną wiosną. W nocy, od kwietnia do lipca, roje tropikalnych termitów suchowłosych. Tropikalny termit o gładkiej głowie może roić się o każdej porze roku. Większość kolonii roi się po południu od marca do maja. Ostatnio zmodyfikowany: 2025-01-22 17:01

Plan POSIŁKÓW (Główna idea, Dowody, Analiza i Link) to skuteczna strategia konstruowania akapitów. Plan posiłków jest również skuteczną strategią, którą autor może zastosować przy przeglądaniu i poprawianiu każdego akapitu. Ostatnio zmodyfikowany: 2025-06-01 05:06

Recenzje ekspertów to technika wykorzystywana przez badaczy UX do oceny użyteczności strony internetowej lub innego produktu cyfrowego. Ostatecznie obie techniki powinny prowadzić do zestawu priorytetowych zaleceń dotyczących poprawy użyteczności i wygody użytkownika Twojej witryny. Ostatnio zmodyfikowany: 2025-01-22 17:01

3 odpowiedzi. Możesz użyć funkcji shapesize() żółwia, aby utworzyć elipsę. R jest promieniem okręgu i kontroluje, jak duża jest elipsa. Powodem skrętu w lewo/w prawo jest to, że bez niego elipsa jest ukośna. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby zdjąć i założyć opaskę: Odwróć monitor i znajdź zatrzaski na nadgarstek - są one na każdym końcu, gdzie opaska styka się z ramą. Aby zwolnić zatrzask, naciśnij płaski metalowy przycisk na pasku. Przesuń opaskę w górę, aby uwolnić ją z trackera. Powtórz po drugiej stronie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Słownik matematyczny: Wykres pudełkowo-wąsowy. Wykres pudełkowo-wąsowy: graficzny sposób wyświetlania mediany, kwartyli i ekstremów zbioru danych na osi liczbowej w celu pokazania rozkładu danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

System operacyjny ma trzy główne funkcje: (1) zarządzanie zasobami komputera, takimi jak jednostka centralna, pamięć, napędy dysków i drukarki, (2) ustanawianie interfejsu użytkownika oraz (3) wykonywanie i świadczenie usług dla oprogramowania aplikacyjnego. Ostatnio zmodyfikowany: 2025-06-01 05:06

REPL (READ, EVAL, PRINT, LOOP) to środowisko komputerowe podobne do Shell (Unix/Linux) i wiersza poleceń. Po zainstalowaniu węzeł jest dostarczany ze środowiskiem REPL. System współdziała z użytkownikiem za pośrednictwem danych wyjściowych używanych poleceń/wyrażeń. Przydaje się przy pisaniu i debugowaniu kodów. Ostatnio zmodyfikowany: 2025-01-22 17:01

W pełni obsługiwane języki to C#, JavaScript i F#. Istnieje również kilka języków eksperymentalnych. Wszystkich z nich obowiązuje następująca zasada: Ich celem jest jedynie zapoznanie się z tym, jak może wyglądać ich używanie z usługami Azure Functions w przyszłości. Ostatnio zmodyfikowany: 2025-01-22 17:01

ALFABETY W HEXADECIMAL I BINARY, MAŁA LITERA Litera Heksadecymalna Binarna e 65 1100101 f 66 1100110 g 67 1100111 h 68 1101000. Ostatnio zmodyfikowany: 2025-01-22 17:01

Czytanie. Plik ldf jest możliwy tylko przy użyciu narzędzi innych firm, takich jak ApexSQL Log. Istnieje również SQL Log Rescue, który jest bezpłatny, ale tylko dla SQL Server 2000. W SQL Server managementstudio można „dołączyć” plik MDF, który jest skojarzony z LDF (plik dziennika). Ostatnio zmodyfikowany: 2025-01-22 17:01